Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Principi di progettazione per lo sviluppo di un contact center sicuro in Amazon Connect

La sicurezza include la capacità di proteggere informazioni, sistemi e asset offrendo al contempo valore aziendale mediante valutazioni del rischio e strategie di mitigazione. Questa sezione fornisce una panoramica dei principi di progettazione, delle best practice e delle domande sulla sicurezza per i carichi di lavoro Amazon Connect.

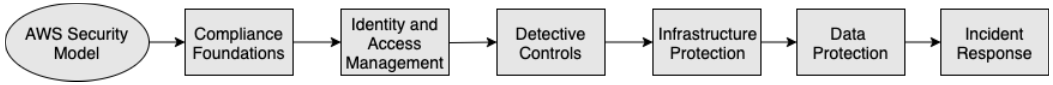

Percorso per la sicurezza Amazon Connect

Dopo aver deciso di spostare il carico di lavoro su Amazon Connect, oltre a esaminare Sicurezza in Amazon Connect e Best practice di sicurezza per Amazon Connect, segui queste linee guida e procedure per comprendere e implementare i requisiti di sicurezza relativi alle seguenti aree di sicurezza principali:

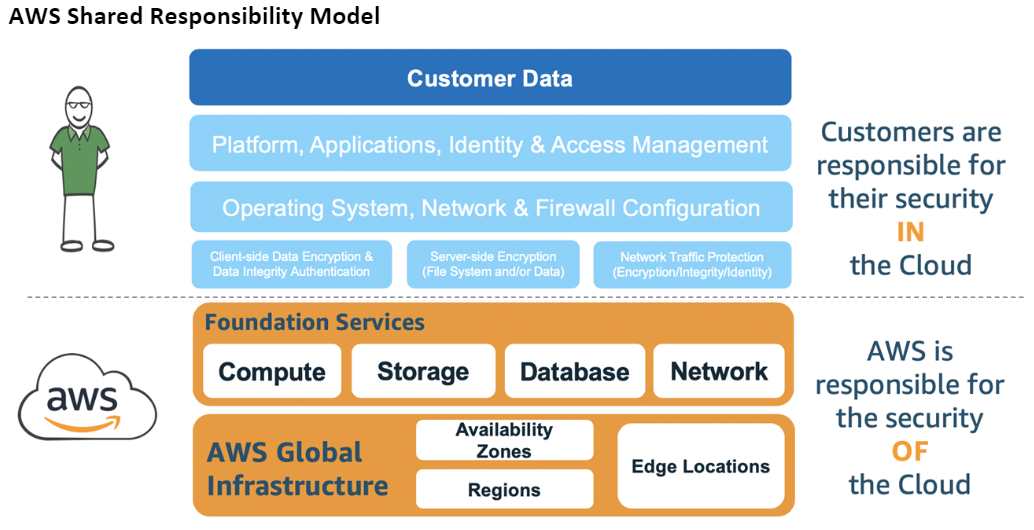

Comprensione del modello AWS di sicurezza

Quando sposti i sistemi informatici e i dati sul cloud, le responsabilità in materia di sicurezza vengono condivise tra te e te AWS. AWS è responsabile della protezione dell'infrastruttura sottostante che supporta il cloud e tu sei responsabile di tutto ciò che metti sul cloud o ti connetti al cloud.

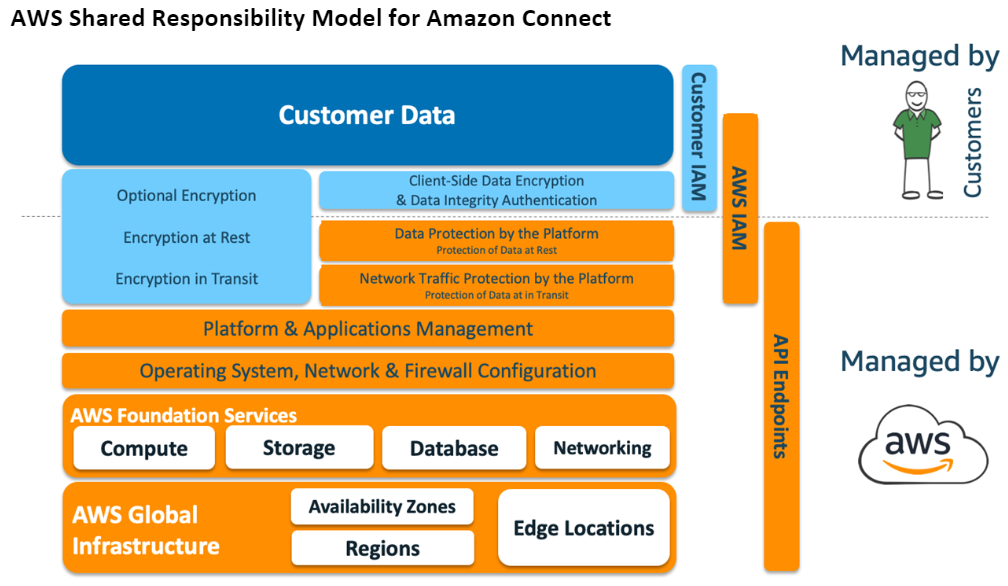

AWS I servizi utilizzati determineranno la quantità di lavoro di configurazione da eseguire nell'ambito delle proprie responsabilità in materia di sicurezza. Quando usi Amazon Connect, il modello condiviso riflette AWS le responsabilità del cliente ad alto livello, come illustrato nel diagramma seguente.

Nozioni di base sulla conformità

Revisori di terze parti valutano la sicurezza e la conformità di Amazon Connect nell'ambito di diversi programmi di AWS conformità. Sono inclusi SOC

Per un elenco dei AWS servizi che rientrano nell'ambito di specifici programmi di conformità, consulta AWS Services in Scope by Compliance Program

Selezione della regione

La selezione della regione per ospitare l'istanza Amazon Connect dipende dalle restrizioni sulla sovranità dei dati e dall'ubicazione dei contatti e degli agenti. Una volta presa questa decisione, esamina i requisiti di rete per Amazon Connect e le porte e i protocolli che devi consentire. Inoltre, per ridurre il raggio di azione, utilizza l'elenco dei domini consentiti o gli intervalli di indirizzi IP consentiti per la tua istanza Amazon Connect.

Per ulteriori informazioni, consulta Configurare la rete per l’utilizzo di Amazon Connect Contact Control Panel (CCP).

AWS integrazione dei servizi

Consigliamo di esaminare ogni AWS servizio della soluzione rispetto ai requisiti di sicurezza dell'organizzazione. Consulta le seguenti risorse:

Sicurezza dei dati in Amazon Connect

Durante il tuo percorso verso la sicurezza, è possibile che i tuoi team di sicurezza necessitino di informazioni approfondite su come vengono gestiti i dati in Amazon Connect. Consulta le seguenti risorse:

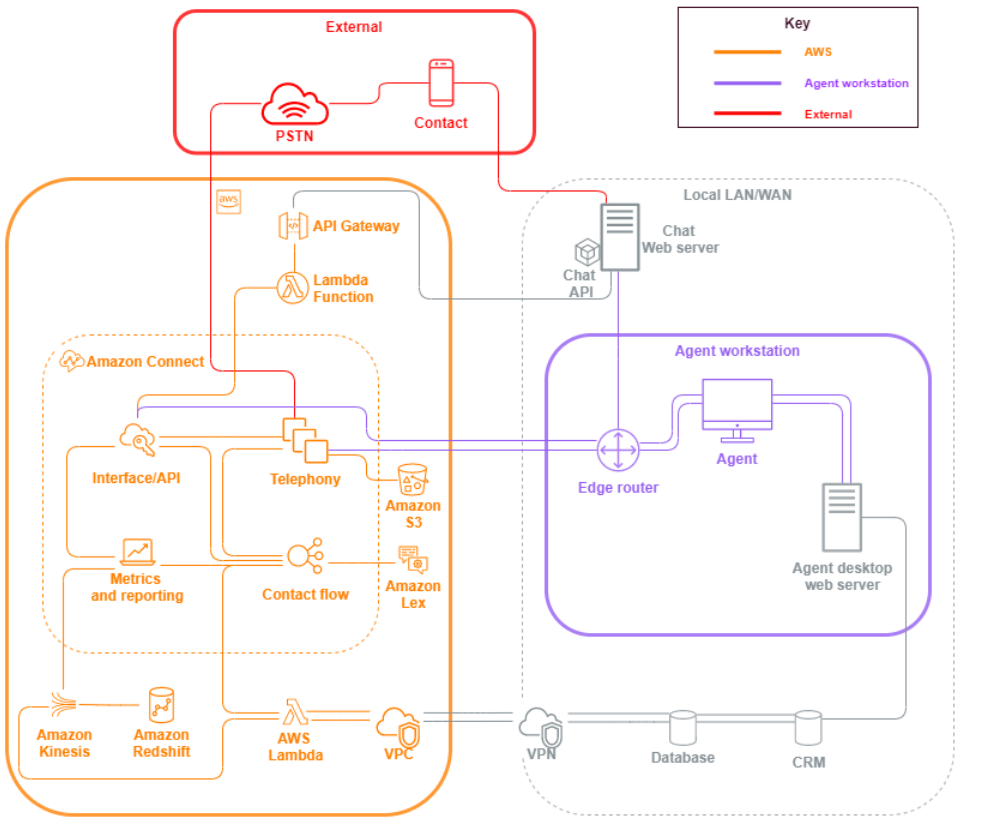

Diagramma del carico di lavoro

Esamina il diagramma del carico di lavoro e progetta una soluzione ottimale su AWS. Ciò include l'analisi e la decisione di quali AWS servizi aggiuntivi includere nella soluzione e nelle eventuali applicazioni di terze parti e locali che devono essere integrate.

AWS Identity and Access Management (IAM)

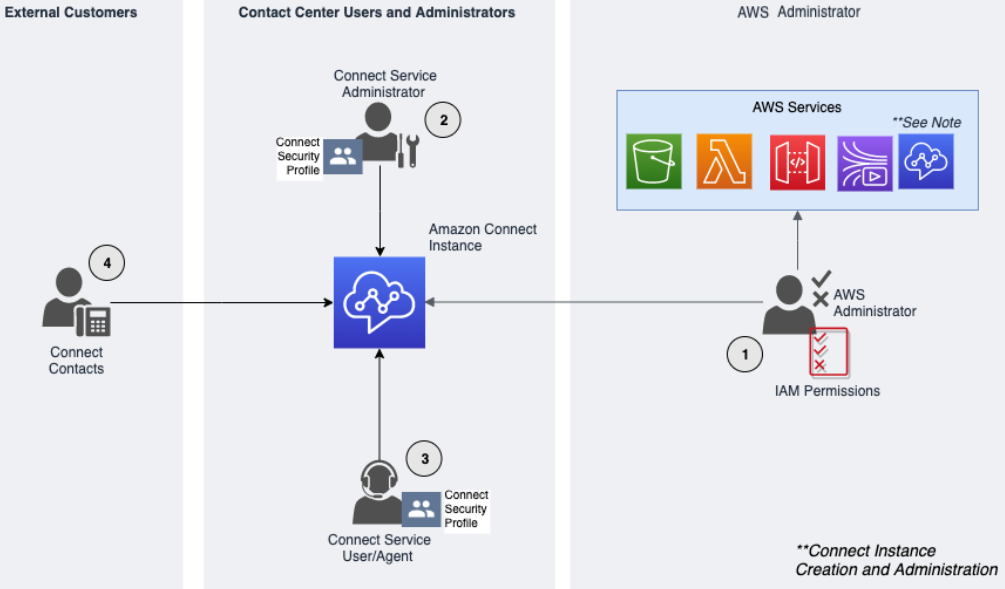

Utenti tipo di Amazon Connect

Esistono quattro utenti tipo di Amazon Connect, in base alle attività svolte.

-

AWS amministratore: AWS gli amministratori creano o modificano le risorse Amazon Connect e possono anche delegare l'accesso amministrativo ad altri principali utilizzando il servizio AWS Identity and Access Management (IAM). L'ambito di questo utente tipo è incentrato sulla creazione e l'amministrazione dell'istanza Amazon Connect.

-

Amministratore Amazon Connect: gli amministratori del servizio stabiliscono a quali funzionalità e risorse di Amazon Connect devono accedere i dipendenti all'interno del sito Web di Amazon Connect amministrazione. L'amministratore del servizio assegna profili di sicurezza per determinare chi può accedere al sito Web di Amazon Connect amministrazione e quali attività può eseguire. L'ambito di questo utente tipo è incentrato sulla creazione e l'amministrazione del contact center Amazon Connect.

-

Agente Amazon Connect: gli agenti interagiscono con Amazon Connect per svolgere le proprie mansioni lavorative. Gli utenti del servizio possono essere agenti o supervisori dei contact center.

-

Contatto del servizio Amazon Connect: cliente che interagisce con il tuo contact center Amazon Connect.

Best practice per amministratori IAM

L'accesso amministrativo IAM deve essere limitato al personale approvato all'interno dell'organizzazione. Gli amministratori IAM devono inoltre comprendere quali sono le funzionalità IAM disponibili per l'uso con Amazon Connect. Per informazioni sulle best practice di IAM, consulta Best practice per la sicurezza in IAM nella Guida per l'utente di IAM. Consultare anche Esempi di policy basate su identità per Amazon Connect.

Best practice per amministratori del servizio Amazon Connect

Gli amministratori del servizio sono responsabili della gestione degli utenti di Amazon Connect, ad esempio l'aggiunta di utenti ad Amazon Connect, la concessione delle credenziali e l'assegnazione delle autorizzazioni appropriate affinché possano accedere alle funzionalità necessarie per svolgere il proprio lavoro. È opportuno che gli amministratori inizino con un set di autorizzazioni minimo e concedano autorizzazioni aggiuntive quando necessario.

I Profili di sicurezza per l’accesso ad Amazon Connect e al Contact Control Panel (CCP) semplificano la gestione di chi può accedere alla dashboard e al Pannello di controllo dei contatti (CCP) di Amazon Connect e chi può eseguire attività specifiche. Verifica le autorizzazioni granulari concesse all'interno dei profili di sicurezza predefiniti disponibili in modo nativo. È possibile configurare profili di sicurezza personalizzati per soddisfare requisiti specifici. Ad esempio, un agente esperto che può rispondere alle chiamate e che ha anche accesso ai report. Una volta completata questa operazione, è necessario assegnare gli utenti ai profili di sicurezza corretti.

Multi-Factor Authentication

Per una maggiore sicurezza, ti consigliamo di richiedere l'autenticazione a più fattori (MFA) per tutti gli utenti nel tuo account. La MFA può essere configurata tramite AWS IAM o il tuo provider di identità SAML 2.0 o il server Radius, se questo è più applicabile al tuo caso d'uso. Dopo aver impostato l'autenticazione a più fattori (MFA), nella pagina di accesso di Amazon Connect diventa visibile una terza casella di testo per fornire il secondo fattore.

Federazione delle identità

Oltre ad archiviare gli utenti in Amazon Connect, puoi abilitare l'autenticazione unica (SSO) ad Amazon Connect usando la federazione delle identità. La federazione è una pratica consigliata per consentire che gli eventi del ciclo di vita dei dipendenti si riflettano in Amazon Connect quando avvengono nel provider di identità di origine.

Accesso alle applicazioni integrate

I passaggi all'interno dei flussi potrebbero richiedere le credenziali per accedere alle informazioni in applicazioni e sistemi esterni. Per fornire le credenziali per accedere ad altri AWS servizi in modo sicuro, utilizza i ruoli IAM. Un ruolo IAM è un'entità con un set di autorizzazioni specifico e che non è un utente o un gruppo. I ruoli, inoltre, non dispongono di un proprio set di credenziali permanente e vengono ruotati automaticamente.

Le credenziali, come le chiavi API, devono essere archiviate all'esterno del codice dell'applicazione del flusso, dove possono essere recuperate a livello di codice. A tale scopo, puoi utilizzare una soluzione AWS Secrets Manager di terze parti esistente. Secrets Manager ti consente di sostituire le credenziali hardcoded nel codice, incluse le password, con una chiamata API a Secrets Manager per recuperare il segreto a livello di programmazione.

Controlli di rilevamento

La registrazione di log e il monitoraggio sono importanti per garantire l'affidabilità, la disponibilità e le prestazioni del contact center. È necessario registrare le informazioni pertinenti da Amazon Connect Flows ad Amazon CloudWatch e creare avvisi e notifiche basati su di esse.

È necessario definire in anticipo i requisiti di conservazione dei log e le policy relative al ciclo di vita e pianificare lo spostamento dei file di log in posizioni di archiviazioni più economiche non appena possibile. APIs Accesso pubblico ad Amazon Connect a AWS CloudTrail. È necessario rivedere e automatizzare le azioni configurate in base ai CloudTrail log.

Amazon S3 è la scelta più adatta per la conservazione e l'archiviazione a lungo termine dei dati di log, in particolare per le organizzazioni con programmi di conformità che richiedono che i dati di log siano verificabili nel loro formato nativo. Dopo aver collocato i dati di log in un bucket S3, definisci le regole del ciclo di vita per imporre automaticamente le policy di conservazione e sposta questi oggetti in altre classi di archiviazione più economiche, come Accesso Infrequente Amazon S3 Standard (AI S3 Standard) o Amazon Glacier.

Il AWS cloud offre un'infrastruttura e strumenti flessibili per supportare sia soluzioni sofisticate in collaborazione con offerte sia soluzioni di registrazione centralizzate autogestite. Ciò include soluzioni come Amazon OpenSearch Service e Amazon CloudWatch Logs.

Il rilevamento e la prevenzione delle frodi per i contatti in entrata possono essere implementati personalizzando i flussi Amazon Connect in base alle esigenze del cliente. Ad esempio, i clienti possono confrontare i contatti in entrata con le precedenti attività di contatto in DynamoDB e quindi intraprendere azioni, ad esempio disconnettere un contatto in quanto bloccato.

Protezione dell'infrastruttura

Sebbene non vi sia alcuna infrastruttura da gestire in Amazon Connect, potrebbero verificarsi scenari in cui l'istanza Amazon Connect deve interagire con altri componenti o applicazioni implementati nell'infrastruttura che risiedono on-premise. Di conseguenza, è importante garantire che i limiti di rete vengano valutati in base a questo presupposto. Esamina e implementa le considerazioni specifiche sulla sicurezza dell'infrastruttura Amazon Connect. Inoltre, verifica i desktop o le soluzioni VDI degli agenti e dei supervisori dei contact center in base alle considerazioni sulla sicurezza.

Puoi configurare una funzione Lambda affinché si connetta a sottoreti private di un cloud privato virtuale (VPC) nel tuo account . Utilizza Amazon Virtual Private Cloud per creare una rete privata per le risorse come database, istanze di cache o servizi interni. Connetti la funzione al VPC tramite Amazon Connect per accedere alle risorse private durante l'esecuzione.

Protezione dei dati

I clienti devono analizzare i dati che transitano nella soluzione contact center e che interagiscono con essa.

-

Dati esterni e di terze parti

-

Dati on-premise in architetture Amazon Connect ibride

Dopo aver analizzato l'ambito dei dati, è necessario procedere alle classificazioni dei dati prestando attenzione all'identificazione dei dati sensibili. Amazon Connect è conforme al modello di responsabilità AWS condivisa. Protezione dei dati in Amazon Connectinclude best practice come l'utilizzo di MFA e TLS e l'uso di altri AWS servizi, tra cui Amazon Macie.

Amazon Connect gestisce una varietà di dati relativi ai contact center. Sono inclusi contenuti multimediali delle chiamate telefoniche, registrazioni delle chiamate, trascrizioni delle chat, metadati dei contatti, nonché flussi, profili di routing e code. Amazon Connect gestisce i dati a riposo segregandoli in base a ID account e ID istanza. Tutti i dati scambiati con Amazon Connect sono protetti durante il transito tra il browser web dell'utente e Amazon Connect utilizzando la crittografia TLS standard aperta.

È possibile specificare AWS KMS le chiavi da utilizzare per la crittografia, tra cui Bring Your Own Key (BYOK). Inoltre, puoi usare le opzioni di gestione delle chiavi in Amazon S3.

Protezione dei dati con la crittografia lato client

Il tuo caso d'uso potrebbe richiedere la crittografia dei dati sensibili raccolti dai flussi. Ad esempio, per raccogliere informazioni personali appropriate per personalizzare l'esperienza del cliente quando interagisce con il sistema IVR. A tale scopo, puoi usare la crittografia a chiave pubblica con AWS Encryption SDK. AWS Encryption SDK è una libreria di crittografia lato client progettata per consentire a tutti di crittografare e decrittografare i dati in modo efficiente utilizzando standard aperti e best practice.

Convalida dell'input

Esegui la convalida dell'input per garantire che solo i dati formattati correttamente entrino nel flusso. È opportuno eseguire questa attività nelle prime fasi del flusso. Ad esempio, quando viene chiesto a un cliente di pronunciare o digitare un numero di telefono, quest'ultimo può includere o meno il prefisso internazionale.

Vettori di sicurezza Amazon Connect

La sicurezza di Amazon Connect può essere suddivisa in tre livelli logici, come illustrato nel diagramma seguente:

-

Workstation agente Il livello di workstation dell'agente non è gestito AWS e consiste in apparecchiature fisiche e tecnologie, servizi ed endpoint di terze parti che facilitano la voce, i dati e l'accesso al livello di interfaccia Amazon Connect dell'agente.

Segui le best practice di sicurezza per questo livello, prestando particolare attenzione a quanto segue:

-

Pianifica la gestione delle identità tenendo presenti le best practice riportate in Best practice di sicurezza per Amazon Connect.

-

Riduci le minacce interne e i rischi di conformità associati ai carichi di lavoro che gestiscono informazioni sensibili, creando una soluzione IVR sicura che consenta di aggirare l'accesso degli agenti alle informazioni sensibili. Tramite la crittografia degli input dei contatti nei flussi, puoi acquisire informazioni in modo sicuro senza esporle agli agenti, alle loro workstation o ai loro ambienti operativi. Per ulteriori informazioni, consulta Crittografare l’input sensibile del cliente in Amazon Connect.

-

Sei responsabile della gestione dell'elenco consentito di indirizzi AWS IP, porte e protocolli necessari per utilizzare Amazon Connect.

-

-

AWS: Il AWS livello include Amazon Connect e AWS integrazioni tra cui Amazon DynamoDB AWS Lambda, Amazon API Gateway, Amazon S3 e altri servizi. Segui le linee guida relative ai pilastri della sicurezza per AWS i servizi, con particolare attenzione a quanto segue:

-

Pianifica la gestione delle identità tenendo presenti le best practice riportate in Best practice di sicurezza per Amazon Connect.

-

Integrazioni con altri AWS servizi: identifica ogni AWS servizio nel caso d'uso e tutti i punti di integrazione di terze parti applicabili a questo caso d'uso.

-

Amazon Connect può integrarsi con AWS Lambda le funzioni eseguite all'interno del VPC del cliente tramite gli endpoint VPC per Lambda.

-

-

Esterno: il livello esterno include punti di contatto tra cui chat, click-to-call endpoint e PSTN per le chiamate vocali, integrazioni con soluzioni di contact center precedenti in un'architettura di contact center ibrida e integrazioni con altre soluzioni di terze parti. Qualsiasi punto di ingresso o di uscita per una terza parte nel carico di lavoro è considerato come livello esterno.

Questo livello include anche le integrazioni dei clienti con altre soluzioni e applicazioni di terze parti come sistemi CRM, gestione della forza lavoro (WFM) e strumenti e applicazioni di report e visualizzazione, come Tableau e Kibana. Per la protezione del livello esterno, è necessario valutare le seguenti aree:

-

Puoi creare filtri di contatto per contatti ripetuti e fraudolenti

utilizzando per AWS Lambda scrivere i dettagli di contatto in DynamoDB dall'interno del flusso, tra cui ANI, indirizzo IP e endpoint di chat e qualsiasi altra informazione identificativa click-to-dial per tenere traccia del numero di richieste di contatto avvenute in un determinato periodo di tempo. Questo approccio consente di eseguire query e aggiungere contatti agli elenchi di rifiuto dei contatti, disconnettendoli automaticamente se superano i livelli ragionevoli. -

È possibile usare soluzioni di identificazione automatica del chiamante (ANI) per il rilevamento delle frodi che utilizzano i metadati di telefonia di Amazon Connect e soluzioni dei partner

per proteggersi dallo spoofing dell'ID chiamante. -

Amazon Connect Voice ID e altre soluzioni partner per la biometria vocale consentono di migliorare e semplificare il processo di autenticazione. L'autenticazione biometrica vocale attiva consente ai contatti di pronunciare frasi specifiche e utilizzarle per l'autenticazione della firma vocale. La biometria vocale passiva permette ai contatti di registrare la propria impronta vocale univoca e di usarla per eseguire l'autenticazione con qualsiasi input vocale che soddisfi i requisiti di lunghezza sufficienti per l'autenticazione.

-

Gestisci la sezione Integrazione di applicazioni nella console Amazon Connect per aggiungere applicazioni o punti di integrazione di terze parti all'elenco elementi consentiti e rimuovere gli endpoint inutilizzati.

-

Invia solo i dati necessari per soddisfare i requisiti minimi a sistemi esterni che gestiscono dati sensibili. Ad esempio, se disponi di una sola business unit che utilizza la soluzione di analisi della registrazione delle chiamate, puoi impostare un trigger AWS Lambda nel tuo bucket S3 per elaborare i record dei contatti, verificare le code specifiche della business unit nei dati dei record dei contatti e, se si tratta di una coda che appartiene alla business unit, inviare alla soluzione esterna solo la registrazione della chiamata in questione. Con questo approccio, si inviano solo i dati necessari e si evitano i costi e le spese generali associati all'elaborazione di registrazioni non necessarie.

Per un'integrazione che consente ad Amazon Connect di comunicare con Amazon Kinesis e Amazon Redshift per abilitare lo streaming dei record dei contatti, consulta Integrazione con Amazon Connect: streaming de dati

.

-

Resources

Documentazione

Articoli

Video