Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Principes de conception pour le développement d’un centre de contact sécurisé dans Amazon Connect

La sécurité inclut la capacité à protéger les informations, les systèmes et les ressources tout en offrant une valeur commerciale, via l'évaluation des risques et les stratégies d'atténuation. Cette section fournit une vue d'ensemble des principes de conception, des bonnes pratiques et des questions relatives à la sécurité des charges de travail Amazon Connect.

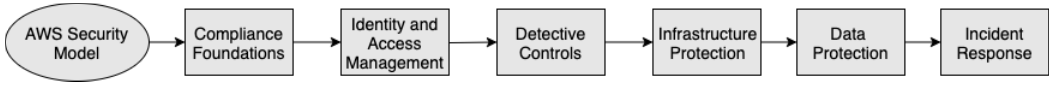

Parcours de sécurité d'Amazon Connect

Après avoir pris la décision de transférer la charge de travail vers Amazon Connect, en plus d'avoir examiné Sécurité dans Amazon Connect et Bonnes pratiques de sécurité pour Amazon Connect, suivez ces directives et étapes pour comprendre et mettre en œuvre vos exigences de sécurité relatives aux principaux domaines de sécurité suivants :

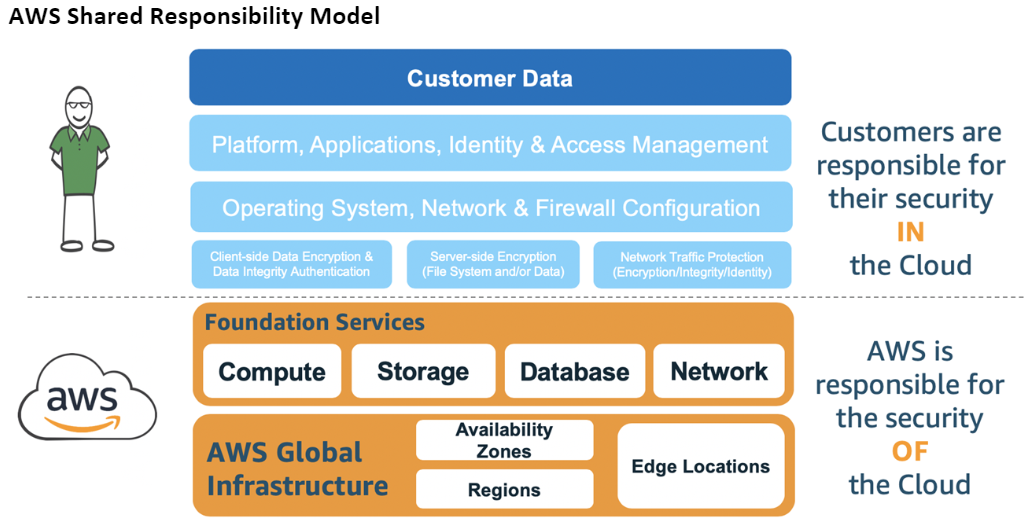

Compréhension du modèle de sécurité AWS

Lorsque vous déplacez des systèmes informatiques et des données vers le cloud, les responsabilités en matière de sécurité sont partagées entre vous et AWS. AWS est chargé de sécuriser l'infrastructure sous-jacente qui prend en charge le cloud, et vous êtes responsable de tout ce que vous mettez sur le cloud ou connectez au cloud.

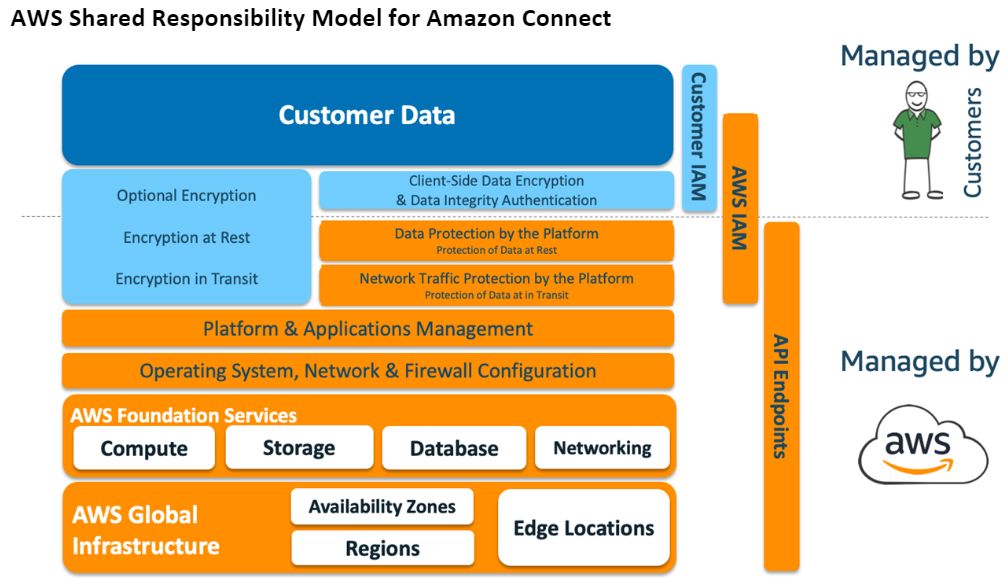

Les services AWS que vous utilisez déterminent la quantité de travail de configuration que vous devez effectuer dans le cadre de vos responsabilités en matière de sécurité. Lorsque vous utilisez Amazon Connect, le modèle partagé reflète les responsabilités d'AWS et des clients à un niveau élevé, comme le montre le diagramme suivant.

Bases de la conformité

Des auditeurs tiers évaluent la sécurité et la conformité d'Amazon Connect dans le cadre de plusieurs programmes de conformité AWS. Ceux-ci incluent SOC

Pour obtenir la liste des services AWS concernés par des programmes de conformité spécifiques, consultez AWSServices in Scope by Compliance Program (Services concernés par les programmes de conformité)

Sélection d'une région

La sélection de la région pour héberger l'instance d'Amazon Connect dépend des restrictions relatives à la souveraineté des données et de l'endroit où sont basés les contacts et les agents. Une fois cette décision prise, passez en revue la configuration réseau requise pour Amazon Connect ainsi que les ports et protocoles que vous devez autoriser. En outre, pour réduire le rayon d'explosion, utilisez la liste des domaines autorisés ou les plages d'adresses IP autorisées pour l'instance d'Amazon Connect.

Pour plus d’informations, consultez Configuration de votre réseau à des fins d’utilisation du Panneau de configuration des contacts (CCP) Amazon Connect.

Intégration des services AWS

Nous vous recommandons de passer en revue chaque service AWS de la solution en fonction des exigences de sécurité de l'organisation. Consultez les ressources suivantes :

Sécurité des données dans Amazon Connect

Au cours du parcours de sécurité, les équipes de sécurité peuvent avoir besoin de mieux comprendre comment les données sont traitées dans Amazon Connect. Consultez les ressources suivantes :

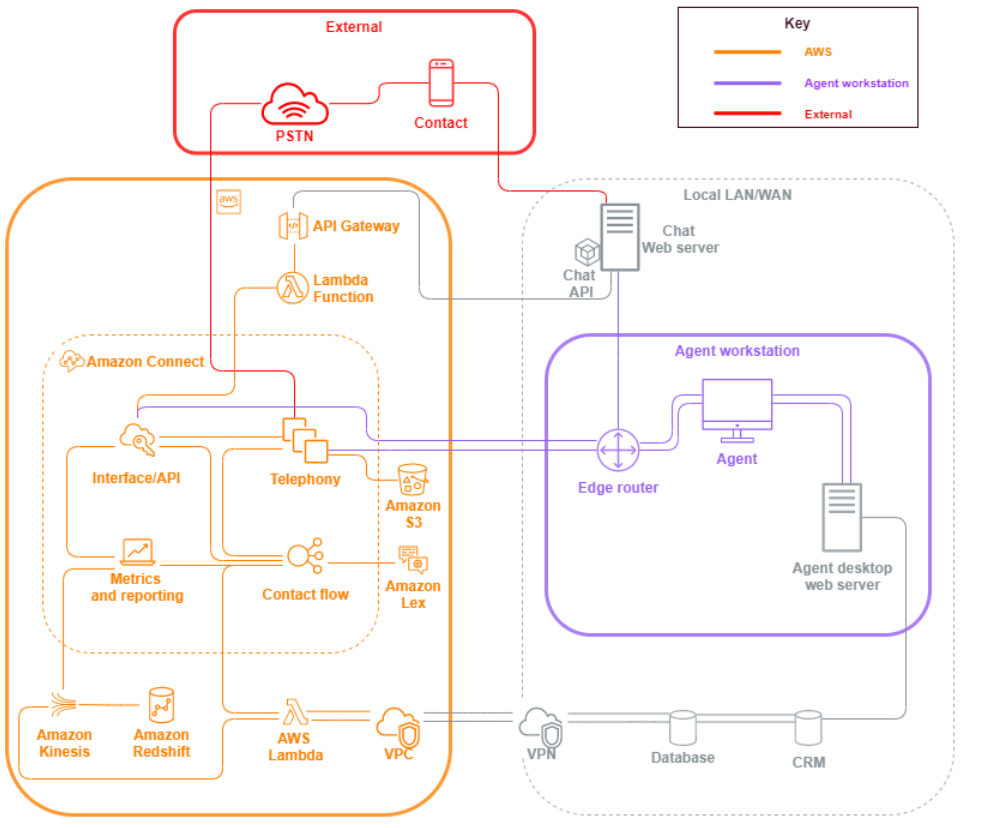

Diagramme de charge de travail

Passez en revue le diagramme de charge de travail et élaborez une solution optimale sur AWS. Cela implique d'analyser et de décider quels services AWS supplémentaires doivent être inclus dans la solution et dans toutes les applications tierces et sur site qui doivent être intégrées.

AWS Identity and Access Management (IAM)

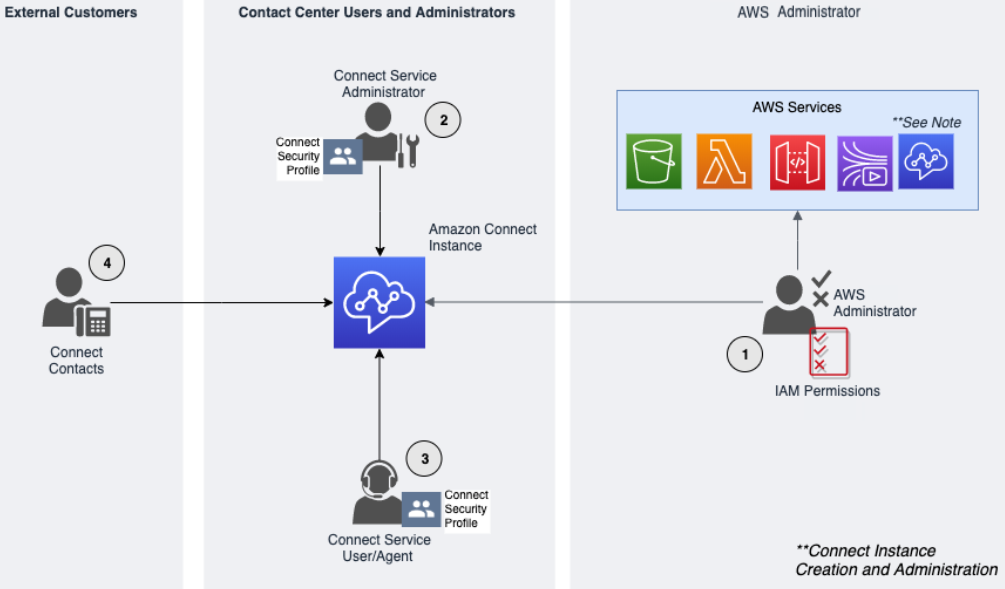

Types de personas Amazon Connect

Il existe quatre types de personas Amazon Connect, en fonction des activités effectuées.

-

Administrateur AWS : les administrateurs AWS créent ou modifient les ressources Amazon Connect et peuvent également déléguer l'accès administratif à d'autres principaux en utilisant le service AWS Identity and Access Management (IAM). Cette persona se concentre sur la création et l'administration de l'instance d'Amazon Connect.

-

Administrateur Amazon Connect : les administrateurs du service déterminent les fonctionnalités et les ressources Amazon Connect auxquelles les employés doivent accéder sur le site Web Amazon Connect d'administration. L'administrateur du service attribue des profils de sécurité pour déterminer qui peut accéder au site Web Amazon Connect d'administration et quelles tâches ils peuvent effectuer. Cette persona crée et administre le centre de contact Amazon Connect.

-

Agent Amazon Connect : les agents interagissent avec Amazon Connect pour effectuer les tâches liées à leur poste. Les utilisateurs du service peuvent être des agents ou des superviseurs du centre de contact.

-

Contact du service Amazon Connect : client qui interagit avec le centre de contact Amazon Connect.

Bonnes pratiques pour les administrateurs IAM

L'accès administratif IAM doit être limité au personnel approuvé au sein de l'organisation. Les administrateurs IAM doivent également comprendre quelles sont les fonctionnalités IAM qui peuvent être utilisées avec Amazon Connect. Pour plus d'informations sur les bonnes pratiques, consultez Bonnes pratiques de sécurité dans IAM dans le Guide de l'utilisateur IAM. Voir aussi Exemples de politiques basées sur l’identité Amazon Connect.

Bonnes pratiques pour les administrateurs du service Amazon Connect

Les administrateurs du service sont chargés de gérer les utilisateurs d'Amazon Connect, notamment d'ajouter des utilisateurs à Amazon Connect, de leur donner leurs informations d'identification et de leur attribuer les autorisations appropriées afin qu'ils puissent accéder aux fonctionnalités nécessaires à leur travail. Les administrateurs devraient commencer avec un ensemble d'autorisations minimum et en accorder d'autres si nécessaire.

Les Profils de sécurité pour l’accès à Amazon Connect et au Panneau de configuration des contacts (CCP) vous aident à gérer qui peut accéder au tableau de bord Amazon Connect et au panneau de configuration des contacts, et qui peut exécuter des tâches spécifiques. Passez en revue les autorisations granulaires accordées dans les profils de sécurité par défaut disponibles en mode natif. Des profils de sécurité personnalisés peuvent être configurés pour répondre à des exigences spécifiques. Par exemple, un agent puissant qui peut prendre des appels mais qui a également accès aux rapports. Une fois cette opération finalisée, les utilisateurs doivent être affectés aux profils de sécurité appropriés.

Multi-Factor Authentication

Pour plus de sécurité, nous vous recommandons d'exiger l'authentification multifactorielle (MFA) pour tous les utilisateurs IAM du compte. La MFA peut être configurée via IAM AWS ou le fournisseur d'identité SAML 2.0, ou le serveur Radius, si cela s'applique mieux à votre cas d'utilisation. Une fois la MFA configurée, une troisième zone de texte apparaît dans la page de connexion Amazon Connect pour fournir le second facteur.

Fédération d'identité

Outre le stockage des utilisateurs dans Amazon Connect, vous pouvez activer l'authentification unique (SSO) sur Amazon Connect en utilisant la fédération d'identité. La fédération est une pratique recommandée pour permettre aux événements du cycle de vie des employés d'être reflétés dans Amazon Connect lorsqu'ils sont créés dans le fournisseur d'identité source.

Accès aux applications intégrées

Les étapes des flux peuvent nécessiter des informations d'identification pour accéder aux informations contenues dans des applications et des systèmes externes. Pour fournir des informations d'identification pour accéder à d'autres services AWS de manière sécurisée, utilisez les rôles IAM. Un rôle IAM est une entité qui possède son propre jeu d'autorisations, mais qui n'est ni un utilisateur, ni un groupe. Les rôles ne disposent pas de leur propre jeu d'informations d'identification et sont automatiquement alternés.

Les informations d'identification telles que les clés d'API doivent être stockées en dehors du code de l'application de flux, où elles peuvent être récupérées par programmation. Pour ce faire, vous pouvez utiliser AWS Secrets Manager ou une solution tierce existante. Secrets Manager vous permet de remplacer les informations d'identification codées en dur (y compris les mots de passe) dans votre code par un appel d'API à Secrets Manager pour récupérer le secret par programmation.

Contrôles de détection

La journalisation et la surveillance sont importantes pour garantir la fiabilité, la disponibilité et les performances du centre de contact. Vous devez journaliser les informations pertinentes des flux Amazon Connect sur Amazon CloudWatch et créer des alertes et des notifications sur cette base.

Vous devez définir les exigences de conservation des journaux et les politiques de cycle de vie dès le début, et prévoir de déplacer les fichiers journaux vers des emplacements de stockage rentables dès que possible. Les API publiques Amazon Connect se connectent à AWS CloudTrail. Vous devez examiner et automatiser les actions configurées sur la base des journaux CloudTrail.

Amazon S3 est le meilleur choix pour la conservation et l'archivage à long terme des données de journal, en particulier pour les entreprises dotées de programmes de conformité qui exigent que les données des journaux soient vérifiables dans leur format natif. Une fois que les données du journal se trouvent dans un compartiment S3, définissez des règles de cycle de vie pour appliquer automatiquement les politiques de conservation et déplacez ces objets vers d’autres classes de stockage rentables, comme Amazon S3 Standard - Accès occasionnel (Standard - AI) ou Amazon Glacier.

Le cloud AWS fournit une infrastructure et des outils flexibles pour prendre en charge à la fois des solutions sophistiquées en coopération avec des offres et des solutions de journalisation centralisée autogérées. Cela inclut des solutions comme Amazon OpenSearch Service et Amazon CloudWatch Logs.

La détection et la prévention des fraudes pour les contacts entrants peuvent être mises en œuvre en personnalisant les flux Amazon Connect en fonction des besoins du client. Par exemple, les clients peuvent comparer les contacts entrants à leur activité précédente dans DynamoDB, puis prendre des mesures, par exemple déconnecter un contact parce qu'il s'agit d'un contact bloqué.

Protection de l'infrastructure

Bien qu'il n'y ait aucune infrastructure à gérer dans Amazon Connect, il peut arriver que l'instance d'Amazon Connect doive interagir avec d'autres composants ou applications déployés dans une infrastructure résidant sur site. Par conséquent, il est important de s'assurer que les limites du réseau sont prises en compte dans cette hypothèse. Passez en revue et mettez en œuvre des considérations spécifiques relatives à la sécurité de l'infrastructure Amazon Connect. Passez également en revue les bureaux des agents et des superviseurs du centre de contact ou les solutions VDI pour des raisons de sécurité.

Vous pouvez configurer une fonction Lambda pour qu'elle se connecte aux sous-réseaux privés d'un cloud privé virtuel (VPC) du compte . Utilisez Amazon Virtual Private Cloud afin de créer un réseau privé pour des ressources telles que des bases de données, des instances de mémoire cache ou des services internes. Connectez la fonction au VPC pour accéder à des ressources privées pendant l'exécution.

Protection des données

Les clients doivent analyser les données qui transitent par la solution de centre de contact et interagissent avec celle-ci.

-

Données tierces et externes

-

Données sur site dans les architectures hybrides Amazon Connect

Après avoir analysé l'étendue des données, les classifications des données doivent être effectuées en veillant à identifier les données sensibles. Amazon Connect est conforme au modèle de responsabilité partagée d’AWS. Protection des données dans Amazon Connect inclut les bonnes pratiques comme l’utilisation du MFA et du TLS et l’utilisation d’autres services AWS, notamment Amazon Macie.

Amazon Connect gère diverses données relatives aux centres de contact. Cela inclut les médias des appels téléphoniques, les enregistrements d'appels, les transcriptions de chat, les métadonnées des contacts ainsi que les flux, les profils de routage et les files d'attente. Amazon Connect gère les données au repos en les séparant par ID de compte et ID d'instance. Toutes les données échangées avec Amazon Connect sont protégées en transit entre le navigateur web de l'utilisateur et Amazon Connect en utilisant le chiffrement TLS standard ouvert.

Vous pouvez spécifier les clés AWS KMS à utiliser pour le chiffrement, notamment apporter votre propre clé (BYOK). En outre, vous pouvez utiliser les options de gestion des clés dans Amazon S3.

Protection des données à l'aide du chiffrement côté client

Le cas d'utilisation peut nécessiter le chiffrement des données sensibles collectées par les flux. Par exemple, pour recueillir les informations personnelles appropriées afin de personnaliser l'expérience client lorsqu'il interagit avec l'IVR. Pour ce faire, vous pouvez utiliser le chiffrement à clé publique avec le kit SDK de chiffrement AWS. Le kit SDK de chiffrement AWS est une bibliothèque de chiffrement côté client conçue pour faciliter pour tous le chiffrement et le déchiffrement de données à l'aide des normes ouvertes et des bonnes pratiques.

Validation des entrées

Effectuez la validation des entrées pour vous assurer que seules les données correctement formées entrent dans le flux. Cela devrait se faire le plus tôt possible dans le flux. Par exemple, lorsqu'un client est invité à dire ou à saisir un numéro de téléphone, il peut inclure ou non le code du pays.

Vecteurs de sécurité d'Amazon Connect

La sécurité d'Amazon Connect peut être divisée en trois couches logiques, comme illustré dans le diagramme suivant :

-

Station de travail d'agent. La couche de station de travail d'agent n'est pas gérée par AWS. Elle comprend tous les équipements physiques et les technologies, services et points de terminaison tiers qui facilitent la voix, les données et l'accès de l'agent à la couche d'interface Amazon Connect.

Suivez les bonnes pratiques de sécurité pour cette couche en portant une attention particulière aux points suivants :

-

Planifiez la gestion de l'identité en gardant à l'esprit les bonnes pratiques indiquées dans Bonnes pratiques de sécurité pour Amazon Connect.

-

Réduisez les menaces internes et les risques de conformité associés aux charges de travail qui traitent des informations sensibles, en créant une solution IVR sécurisée qui vous permet de contourner l'accès des agents aux informations sensibles. En chiffrant la saisie des contacts dans les flux, vous êtes en mesure de capturer des informations en toute sécurité sans les exposer aux agents, à leurs stations de travail ou à leurs environnements d'exploitation. Pour plus d’informations, consultez Chiffrement des données client sensibles dans Amazon Connect.

-

Vous êtes responsable de la gestion de la liste autorisée des adresses IP AWS des ports et des protocoles nécessaires pour utiliser Amazon Connect.

-

-

AWS : la couche AWS inclut Amazon Connect et des intégrations AWS comme AWS Lambda, Amazon DynamoDB, Amazon API Gateway, Amazon S3 et d'autres services. Suivez les directives relatives aux piliers de sécurité pour les services AWS, en portant une attention particulière aux points suivants :

-

Planifiez la gestion de l'identité en gardant à l'esprit les bonnes pratiques indiquées dans Bonnes pratiques de sécurité pour Amazon Connect.

-

Intégrations avec d'autres services AWS : identifiez chaque service AWS dans le cas d'utilisation ainsi que les points d'intégration tiers applicables à ce cas d'utilisation.

-

Amazon Connect peut s'intégrer à des fonctions AWS Lambda exécutées au sein d'un VPC client via les points de terminaison d'un VPC pour Lambda.

-

-

Externe : la couche externe inclut les points de contact comme le chat, les points de terminaison d'appel par clic et le RTCP pour les appels vocaux, les intégrations que vous pouvez avoir avec les solutions de centre de contact existantes dans une architecture de centre de contact hybride, et les intégrations que vous pouvez avoir avec d'autres solutions tierces. Tout point d'entrée ou de sortie d'un tiers dans la charge de travail est considéré comme la couche externe.

Cette couche couvre également les intégrations que les clients peuvent avoir avec d'autres solutions et applications tierces telles que les systèmes CRM, la gestion du personnel (WFM), ainsi que les outils et applications de création de rapports et de visualisation, comme Tableau et Kibana. Prenez note des points suivants lorsque vous sécurisez la couche externe :

-

Vous pouvez créer des filtres de contact pour les contacts répétés et frauduleux

avec AWS Lambda afin d'écrire les détails de contact dans DynamoDB depuis votre flux, notamment l'ANI, l'adresse IP pour les points de terminaison « click-to-dial » et de chat, ainsi que toute autre information d'identification permettant de suivre le nombre de demandes de contact effectuées au cours d'une période donnée. Cette approche vous permet d'interroger et d'ajouter des contacts aux listes de refus, en les déconnectant automatiquement s'ils dépassent des niveaux raisonnables. -

Les solutions de détection des fraudes ANI utilisant les métadonnées de téléphonie Amazon Connect et les solutions partenaires

peuvent être utilisées pour se protéger contre l'usurpation d'identité de l'appelant. -

Amazon Connect Voice ID et d'autres solutions partenaires de biométrie vocale peuvent être utilisées pour améliorer et rationaliser le processus d'authentification. L'authentification biométrique vocale active permet aux contacts de prononcer des expressions spécifiques et de les utiliser pour l'authentification par signature vocale. La biométrie vocale passive permet aux contacts d'enregistrer leur empreinte vocale unique et d'utiliser leur empreinte vocale pour s'authentifier à l'aide de toute entrée vocale répondant aux exigences de longueur suffisante pour l'authentification.

-

Gérez la section d'intégration des applications dans la console Amazon Connect pour ajouter des applications tierces ou des points d'intégration à la liste d'autorisation, et supprimez les points de terminaison non utilisés.

-

Envoyez uniquement les données nécessaires pour répondre aux exigences minimales aux systèmes externes qui traitent des données sensibles. Par exemple, si une seule unité commerciale utilise la solution d'analytique des enregistrements d'appels, vous pouvez définir un déclencheur AWS Lambda dans le compartiment S3 pour traiter les enregistrements de contacts, vérifier les files d'attente spécifiques à l'unité commerciale dans les données des enregistrements de contacts, et s'il s'agit d'une file d'attente appartenant à l'unité, envoyer uniquement cet enregistrement d'appels à la solution externe. Grâce à cette approche, vous n'envoyez que les données nécessaires et vous évitez les coûts et les frais associés au traitement d'enregistrements inutiles.

Pour une intégration permettant à Amazon Connect de communiquer avec Amazon Kinesis et Amazon Redshift afin de permettre le streaming des enregistrements de contacts, consultez Intégration d'Amazon Connect : flux de données

.

-

Ressources

Documentation

Articles

Vidéos