Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

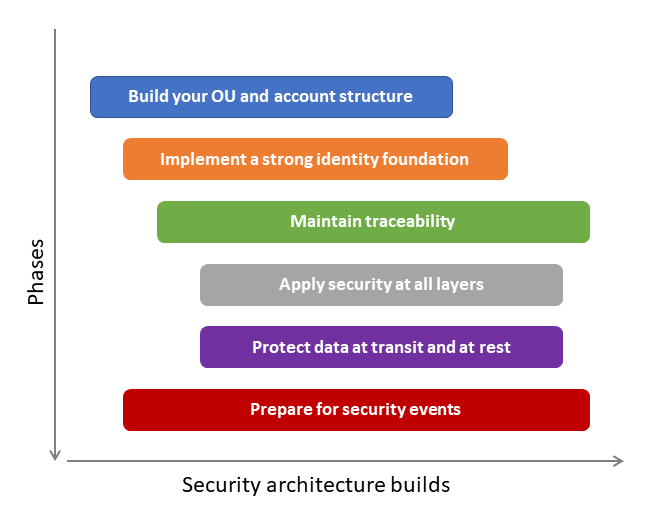

Création de votre architecture de sécurité : une approche progressive

| Influencez le futur de l'architecture de référence de AWS sécurité (AWS SRA) en répondant à une courte enquête |

L'architecture de sécurité multi-comptes recommandée par la AWS SRA est une architecture de base qui vous aide à intégrer la sécurité dès le début de votre processus de conception. La transition vers le cloud de chaque entreprise est unique. Pour réussir à faire évoluer votre architecture de sécurité cloud, vous devez définir l'état cible que vous souhaitez atteindre, comprendre votre niveau actuel de préparation au cloud et adopter une approche agile pour combler les lacunes. Le AWS SRA fournit un état cible de référence pour votre architecture de sécurité. La transformation progressive vous permet de démontrer rapidement la valeur ajoutée tout en minimisant le besoin de faire des prévisions ambitieuses.

Le cadre d'adoption du AWS cloud (AWS CAF) recommande quatre phases itératives et incrémentielles de transformation du cloud : conception, alignement, lancement et mise à l'échelle. Lorsque vous entamez la phase de lancement et que vous vous concentrez sur la mise en œuvre d'initiatives pilotes en production, vous devez vous concentrer sur la création d'une architecture de sécurité solide comme base pour la phase de mise à l'échelle afin de disposer de la capacité technique nécessaire pour migrer et exploiter vos charges de travail les plus critiques en toute confiance. Cette approche progressive est applicable si vous êtes une start-up, une petite ou moyenne entreprise qui souhaite développer ses activités, ou une entreprise qui acquiert de nouvelles unités commerciales ou procède à des fusions et acquisitions. Le AWS SRA vous aide à mettre en place cette architecture de base de sécurité afin que vous puissiez appliquer les contrôles de sécurité de manière uniforme au sein de votre entreprise en pleine expansion. AWS Organizations L'architecture de base comprend plusieurs Comptes AWS services. La planification et la mise en œuvre doivent être un processus en plusieurs phases afin que vous puissiez passer à des étapes plus petites pour atteindre l'objectif global de configuration de votre architecture de sécurité de base. Cette section décrit les phases typiques de votre transition vers le cloud selon une approche structurée. Ces phases sont conformes aux principes de conception de AWS sécurité du Well-Architected Framework.

Phase 1 : Construisez votre unité d'organisation et votre structure de compte

Une AWS organisation et une structure de comptes bien conçues constituent une condition préalable à une base de sécurité solide. Comme expliqué précédemment dans la section relative aux éléments constitutifs de la SRA de ce guide, le fait d'en avoir plusieurs vous Comptes AWS permet d'isoler les différentes fonctions commerciales et de sécurité dès la conception. Cela peut sembler inutile au début, mais il s'agit d'un investissement pour vous aider à évoluer rapidement et en toute sécurité. Cette section explique également comment gérer plusieurs comptes et AWS Organizations comment utiliser Comptes AWS les fonctionnalités d'accès sécurisé et d'administrateur délégué pour gérer de manière Services AWS centralisée ces multiples comptes.

Vous pouvez l'utiliser AWS Control Towercomme indiqué précédemment dans ce guide pour orchestrer votre zone d'atterrissage. Si vous utilisez actuellement un compte unique Compte AWS, consultez le Comptes AWS guide Transitioning to multiple pour migrer vers plusieurs comptes dès que possible. Par exemple, si votre start-up conçoit et prototype actuellement votre produit en un seul produit Compte AWS, vous devriez envisager d'adopter une stratégie multi-comptes avant de lancer votre produit sur le marché. De même, les petites, moyennes et grandes entreprises devraient commencer à élaborer leur stratégie multi-comptes dès qu'elles planifient leurs charges de travail de production initiales. Commencez par votre fondation Comptes AWS, OUs puis ajoutez vos comptes et comptes liés à la charge de travail OUs .

Pour Compte AWS des recommandations sur la structure de l'UO allant au-delà de ce qui est prévu dans la AWS

SRA, consultez le billet de blog sur la stratégie multi-comptes pour les petites et moyennes entreprises

Considération relative à la conception

Ne reproduisez pas la structure hiérarchique de votre entreprise lorsque vous concevez votre unité d'organisation et votre structure de compte. Vous OUs devez vous baser sur les fonctions de charge de travail et sur un ensemble commun de contrôles de sécurité applicables aux charges de travail. N'essayez pas de concevoir la structure complète de votre compte dès le début. Concentrez-vous sur les éléments fondamentaux OUs, puis ajoutez de la charge de travail OUs selon vos besoins. Vous pouvez déplacer des comptes entre OUs eux pour expérimenter d'autres approches dès les premières étapes de votre conception. Cependant, cela peut entraîner une certaine surcharge liée à la gestion des autorisations logiques, en fonction SCPs des politiques déclaratives et des conditions IAM basées sur les chemins d'unité d'organisation et de compte. RCPs

Exemple de mise en œuvre

La bibliothèque de code AWS SRA

Phase 2 : Mettre en place une base d'identité solide

Dès que vous en avez créé plusieurs Comptes AWS, vous devez donner à vos équipes l'accès aux AWS ressources de ces comptes. Il existe deux catégories générales de gestion des identités : la gestion des identités et des accès du personnel et la gestion des

Lorsque vous utilisez des rôles IAM pour fournir aux utilisateurs un accès aux AWS ressources, vous devez utiliser IAM Access Analyzer et le conseiller d'accès IAM, comme indiqué dans les sections Outils de sécurité et Gestion des organisations de ce guide. Ces services vous aident à obtenir le moindre privilège, ce qui constitue un contrôle préventif important qui vous aide à adopter une bonne posture de sécurité.

Considération relative à la conception

Pour obtenir le moindre privilège, concevez des processus permettant d'examiner et de comprendre régulièrement les relations entre vos identités et les autorisations dont elles ont besoin pour fonctionner correctement. Au fur et à mesure que vous apprenez, affinez ces autorisations et réduisez-les progressivement au minimum d'autorisations possible. Pour ce qui est de l'évolutivité, cette responsabilité doit être partagée entre vos équipes centrales chargées de la sécurité et des applications. Utilisez des fonctionnalités telles que les politiques basées sur les ressources, les limites d'autorisation

Exemples d’implémentation

La bibliothèque de code AWS SRA

-

La politique de mot de passe IAM définit la politique

de mot de passe du compte pour les utilisateurs afin de l'aligner sur les normes de conformité communes. -

Access Analyzer

configure un analyseur au niveau de l'organisation dans un compte d'administrateur délégué et un analyseur au niveau du compte dans chaque compte.

Phase 3 : Maintien de la traçabilité

Lorsque vos utilisateurs auront accès à AWS et commenceront à créer, vous voudrez savoir qui fait quoi, quand et d'où. Vous aurez également besoin de visibilité sur les erreurs de configuration, les menaces ou les comportements inattendus potentiels en matière de sécurité. Une meilleure compréhension des menaces de sécurité vous permet de hiérarchiser les contrôles de sécurité appropriés. Pour surveiller AWS l'activité, suivez les recommandations de la AWS SRA concernant la mise en place d'un suivi organisationnel en utilisant AWS CloudTrailet en centralisant vos journaux dans le compte Log Archive. Pour la surveillance des événements de sécurité AWS Security Hub CSPM, utilisez Amazon GuardDuty et Amazon Security Lake AWS Config, comme indiqué dans la section relative au compte Security Tooling.

Considération relative à la conception

Lorsque vous commencez à utiliser new Services AWS, assurez-vous d'activer les journaux spécifiques au service pour le service et de les stocker dans votre référentiel de journaux central.

Exemples d’implémentation

La bibliothèque de code AWS SRA

-

L'organisation CloudTrail

crée un journal organisationnel et définit des valeurs par défaut pour configurer les événements de données (par exemple, dans Amazon S3 et AWS Lambda) afin de réduire la CloudTrail duplication de ceux configurés par. AWS Control Tower Cette solution fournit des options pour configurer les événements de gestion. -

AWS Config Le compte de gestion Control Tower

permet AWS Config au compte de gestion de surveiller la conformité des ressources. -

Les règles d'organisation du pack de conformité

déploient un pack de conformité sur les comptes et les régions spécifiées au sein d'une organisation. -

AWS Config Aggregator

déploie un agrégateur en déléguant l'administration à un compte membre autre que le compte d'audit. -

Security Hub CSPM Organization

configure Security Hub CSPM au sein d'un compte d'administrateur délégué pour les comptes et les régions gouvernées au sein de l'organisation. -

GuardDuty L'organisation

effectue les GuardDuty configurations au sein d'un compte d'administrateur délégué pour les comptes d'une organisation.

Phase 4 : appliquer la sécurité à tous les niveaux

À ce stade, vous devriez avoir :

-

Les contrôles de sécurité appropriés pour votre Comptes AWS.

-

Une structure de compte et d'unité d'organisation bien définie avec des contrôles préventifs définis par le biais SCPs de politiques déclaratives et de rôles et de politiques IAM avec le moindre privilège. RCPs

-

Possibilité de consigner AWS les activités en utilisant AWS CloudTrail ; de détecter les événements de sécurité en utilisant AWS Security Hub CSPM Amazon GuardDuty AWS Config ; et d'effectuer des analyses avancées sur un lac de données spécialement conçu pour des raisons de sécurité en utilisant Amazon Security Lake.

Au cours de cette phase, prévoyez d'appliquer la sécurité à d'autres niveaux de votre AWS organisation, comme décrit dans la section Appliquer les services de sécurité dans l'ensemble de votre AWS organisation. Vous pouvez créer des contrôles de sécurité pour votre couche réseau en utilisant des services tels que AWS WAF AWS Shield, AWS Firewall Manager, AWS Network Firewall,, AWS Certificate Manager (ACM), Amazon CloudFront, Amazon Route 53 et Amazon VPC, comme indiqué dans la section Compte réseau. Au fur et à mesure que vous avancez dans votre pile technologique, appliquez des contrôles de sécurité spécifiques à votre charge de travail ou à votre pile d'applications. Utilisez les points de terminaison VPC, Amazon Inspector et Amazon Cognito AWS Systems ManagerAWS Secrets Manager, comme indiqué dans la section Compte de l'application.

Considération relative à la conception

Lorsque vous concevez vos contrôles de sécurité « Defense in Depth » (DiD), tenez compte des facteurs d'échelle. Votre équipe de sécurité centrale n'aura pas la bande passante ou ne comprendra pas parfaitement le comportement de chaque application dans votre environnement. Donnez à vos équipes d'application les moyens d'être responsables et responsables de l'identification et de la conception des contrôles de sécurité appropriés pour leurs applications. L'équipe de sécurité centrale doit se concentrer sur la fourniture des outils et des conseils appropriés pour aider les équipes chargées des applications. Pour comprendre les mécanismes de mise à l'échelle AWS

utilisés pour adopter une approche de sécurité davantage axée sur la gauche, consultez le billet de blog How AWS built the Security Guardians program, a mechanism to distribute security ownership

Exemples d’implémentation

La bibliothèque de code AWS SRA

-

EC2 Le chiffrement EBS par défaut configure le chiffrement

Amazon EBS par défaut dans Amazon EC2 afin d'utiliser le chiffrement par défaut AWS KMS key dans les limites fournies. Régions AWS -

S3 Block Account Public Access

configure les paramètres BPA (Block Public Access) au niveau du compte dans Amazon S3 pour les comptes au sein de l'organisation. -

Firewall Manager

explique comment configurer une stratégie de groupe de sécurité et des AWS WAF politiques pour les comptes au sein d'une organisation. -

Inspector Organization

configure Amazon Inspector au sein d'un compte d'administrateur délégué pour les comptes et les régions gouvernées au sein de l'organisation.

Phase 5 : protéger les données en transit et au repos

Les données de votre entreprise et de vos clients sont des actifs précieux que vous devez protéger. AWS fournit divers services et fonctionnalités de sécurité pour protéger les données en mouvement et au repos. Utilisez Amazon CloudFront avec AWS Certificate Manager, comme indiqué dans la section Compte réseau, pour protéger les données en mouvement collectées sur Internet. Pour les données en mouvement au sein des réseaux internes, utilisez un Application Load Balancer avec AWS Autorité de certification privée, comme expliqué dans la section Compte de l'application. AWS KMS et vous AWS CloudHSM aident à gérer les clés cryptographiques afin de protéger les données au repos.

Phase 6 : Préparation aux événements de sécurité

Lorsque vous exploitez votre environnement informatique, vous serez confronté à des événements de sécurité, c'est-à-dire des changements dans le fonctionnement quotidien de votre environnement informatique qui indiquent une violation possible des politiques de sécurité ou une défaillance du contrôle de sécurité. Une traçabilité adéquate est essentielle pour que vous soyez au courant d'un événement de sécurité le plus rapidement possible. Il est également important d'être prêt à trier et à répondre à de tels événements de sécurité afin de pouvoir prendre les mesures appropriées avant que l'événement ne dégénère. La préparation vous aide à trier rapidement un événement de sécurité afin de comprendre son impact potentiel.

Le AWS SRA, grâce à la conception du compte Security Tooling et au déploiement de services de sécurité communs au sein de tous Comptes AWS, vous permet de détecter les événements de sécurité au sein de votre AWS

organisation. Amazon Detective, intégré au compte Security Tooling, vous aide à trier un événement de sécurité et à en identifier la cause première. Au cours d'une enquête de sécurité, vous devez être en mesure de consulter les journaux pertinents pour enregistrer et comprendre l'ampleur et la chronologie de l'incident. Les journaux sont également nécessaires pour générer des alertes lorsque des actions spécifiques présentant un intérêt se produisent. La AWS SRA recommande un compte central d'archivage des journaux pour le stockage immuable de tous les journaux opérationnels et de sécurité. Vous pouvez interroger les CloudWatch journaux en utilisant Logs Insights pour les données stockées dans des groupes de CloudWatch journaux, et Amazon Athena

Réponse aux incidents de sécurité AWS

Considérations relatives à la conception

-

Vous devez commencer à vous préparer à détecter les événements de sécurité et à y répondre dès le début de votre transition vers le cloud. Pour mieux utiliser les ressources limitées, assignez les données et l'importance commerciale à vos AWS ressources afin que, lorsque vous détectez un événement de sécurité, vous puissiez hiérarchiser le triage et la réponse en fonction de l'importance des ressources impliquées.

-

Les phases de création de votre architecture de sécurité cloud, décrites dans cette section, sont de nature séquentielle. Cependant, il n'est pas nécessaire d'attendre la fin complète d'une phase avant de passer à la phase suivante. Nous vous recommandons d'adopter une approche itérative, dans le cadre de laquelle vous commencez à travailler sur plusieurs phases en parallèle et faites évoluer chaque phase au fur et à mesure de l'évolution de votre posture de sécurité dans le cloud. Au fil des différentes phases, votre design évoluera. Pensez à adapter la séquence suggérée dans le schéma suivant à vos besoins particuliers.

Exemple de mise en œuvre

La bibliothèque de code AWS SRA