Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Appliquez des services de sécurité à l'ensemble de votre AWS organisation

| Influencez le futur de l'architecture de référence de AWS sécurité (AWS SRA) en répondant à une courte enquête |

Comme décrit dans une section précédente, les clients recherchent un autre moyen de réfléchir à l'ensemble des services de AWS sécurité et de les organiser de manière stratégique. L'approche organisationnelle la plus courante aujourd'hui consiste à regrouper les services de sécurité par fonction principale, en fonction de ce que fait chaque service. Le point de vue de la sécurité de la AWS CAF répertorie neuf capacités fonctionnelles, notamment la gestion des identités et des accès, la protection de l'infrastructure, la protection des données et la détection des menaces. L'adaptation Services AWS à ces capacités fonctionnelles est un moyen pratique de prendre des décisions de mise en œuvre dans chaque domaine. Par exemple, en matière de gestion des identités et des accès, IAM et IAM Identity Center sont des services à prendre en compte. Lors de l'architecture de votre approche de détection des menaces, GuardDuty cela peut être votre première considération.

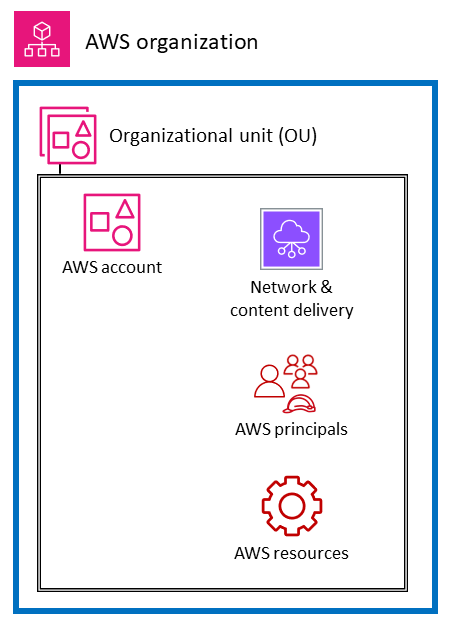

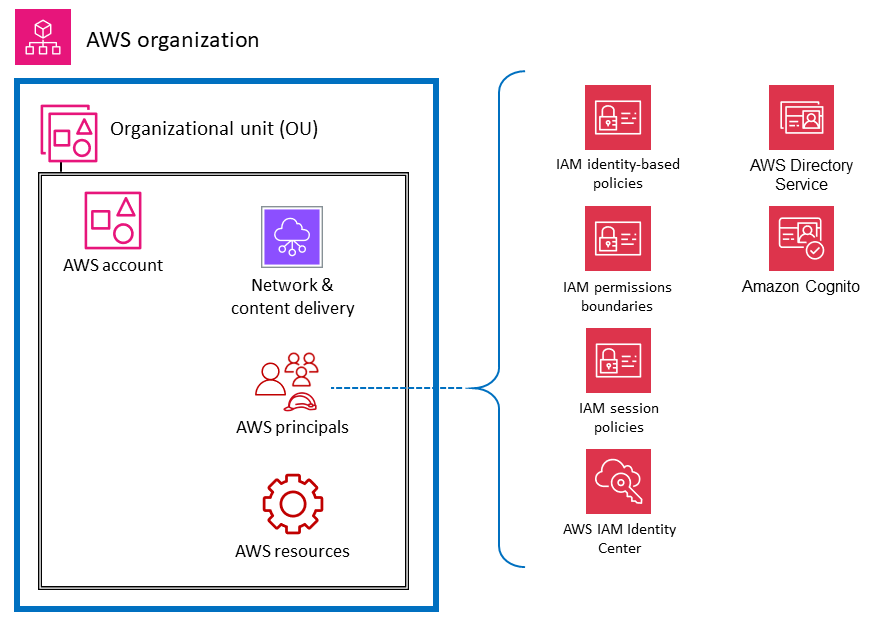

En complément de cette vue fonctionnelle, vous pouvez également visualiser votre sécurité à l'aide d'une vue structurelle transversale. C'est-à-dire, en plus de demander : « Lequel Services AWS dois-je utiliser pour contrôler et protéger mes identités, mon accès logique ou mes mécanismes de détection des menaces ? » , vous pouvez également demander : « Lequel Services AWS dois-je appliquer dans l'ensemble de mon AWS organisation ? Quelles sont les couches de défense que je dois mettre en place pour protéger les EC2 instances Amazon au cœur de mon application ? » Dans cette vue, vous cartographiez Services AWS les entités et les couches de votre AWS environnement. Certains services et fonctionnalités conviennent parfaitement à la mise en œuvre de contrôles dans l'ensemble de votre AWS organisation. Par exemple, le blocage de l'accès public aux compartiments Amazon S3 est un contrôle spécifique à cette couche. Il est préférable de le faire au niveau de l'organisation racine plutôt que de faire partie de la configuration du compte individuel. Il est préférable d'utiliser les autres services et fonctionnalités pour protéger les ressources individuelles au sein d'un Compte AWS. La mise en œuvre d'une autorité de certification (CA) subordonnée au sein d'un compte qui nécessite des certificats TLS privés est un exemple de cette catégorie. Un autre groupe tout aussi important comprend les services qui ont un effet sur la couche réseau virtuelle de votre AWS infrastructure. Le schéma suivant montre six couches dans un AWS environnement typique : AWS organisation, unité organisationnelle (UO), compte, infrastructure réseau, principaux et ressources.

Comprendre les services dans ce contexte structurel, y compris les contrôles et les protections à chaque niveau, vous aide à planifier et à mettre en œuvre une defense-in-depth stratégie dans votre AWS environnement. Dans cette perspective, vous pouvez répondre aux questions du haut vers le bas (par exemple, « Quels services utilisez-vous pour mettre en œuvre des contrôles de sécurité dans AWS l'ensemble de mon organisation ? ») et de bas en haut (par exemple, « Quels services gèrent les contrôles sur cette EC2 instance ? »). Dans cette section, nous examinons les éléments d'un AWS environnement et identifions les services et fonctionnalités de sécurité associés. Bien entendu, certains Services AWS proposent de vastes ensembles de fonctionnalités et répondent à de multiples objectifs de sécurité. Ces services peuvent prendre en charge plusieurs éléments de votre AWS environnement.

Pour plus de clarté, nous fournissons de brèves descriptions de la manière dont certains services répondent aux objectifs énoncés. La section suivante fournit une discussion plus approfondie sur les services individuels de chacun d'entre eux Compte AWS.

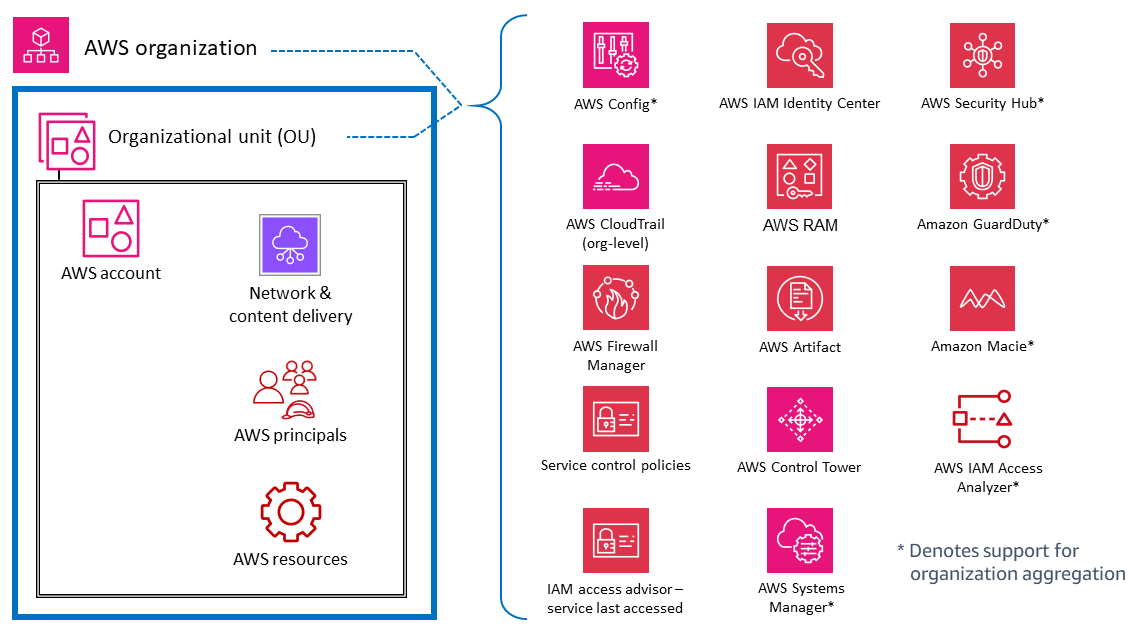

Comptes multiples ou à l'échelle de l'organisation

Au niveau supérieur, certaines fonctionnalités sont Services AWS conçues pour appliquer des fonctionnalités de gouvernance et de contrôle ou des garde-fous à plusieurs comptes d'une AWS organisation (y compris l'ensemble de l'organisation ou un compte spécifique OUs). Les politiques de contrôle des services (SCPs) et les politiques de contrôle des ressources (RCPs) sont de bons exemples de fonctionnalités IAM qui fournissent des garde-fous préventifs à l'échelle de l' AWS organisation. AWS Organizations fournit également une politique déclarative qui définit et applique de manière centralisée la configuration de base pour Services AWS at scale. Un autre exemple est CloudTrail celui qui fournit une surveillance par le biais d'un journal d'organisation qui enregistre tous les événements pour tous Comptes AWS les membres de cette AWS organisation. Ce parcours complet est distinct des parcours individuels qui peuvent être créés dans chaque compte. Un troisième exemple est AWS Firewall Manager celui que vous pouvez utiliser pour configurer, appliquer et gérer plusieurs ressources sur tous les comptes de votre AWS organisation : AWS WAF règles, règles AWS WAF classiques, AWS Shield Advanced protections, groupes de sécurité Amazon Virtual Private Cloud (Amazon VPC), AWS Network Firewall politiques et politiques de pare-feu Amazon Route 53 Resolver DNS.

Les services marqués d'un astérisque (*) dans le schéma suivant ont une double portée : à l'échelle de l'organisation et axés sur les comptes. Ces services surveillent ou aident essentiellement à contrôler la sécurité d'un compte individuel. Cependant, ils offrent également la possibilité d'agréger les résultats de plusieurs comptes dans un compte à l'échelle de l'organisation pour une visibilité et une gestion centralisées. Pour plus de clarté, considérez SCPs que cela s'applique à l'ensemble d'une unité Compte AWS d' AWS organisation ou d'une organisation. En revanche, vous pouvez configurer et gérer à la GuardDuty fois au niveau du compte (où les résultats individuels sont générés) et au niveau de l' AWS organisation (à l'aide de la fonctionnalité d'administrateur délégué) où les résultats peuvent être visualisés et gérés de manière agrégée.

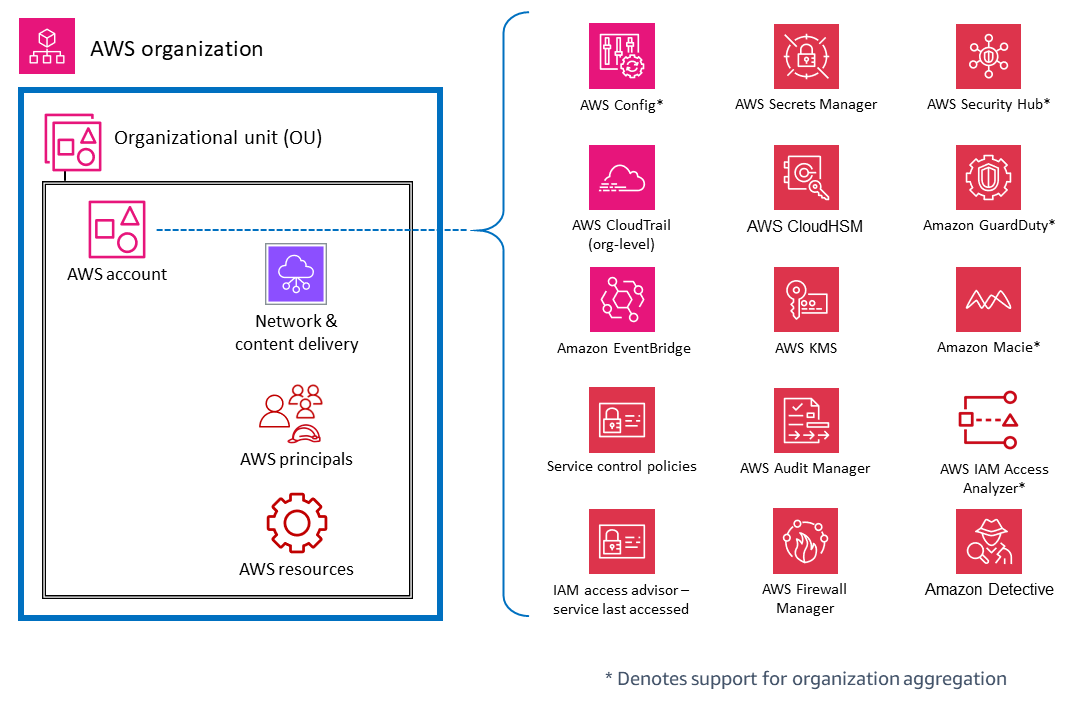

AWS comptes

À l'intérieur OUs, il existe des services qui aident à protéger plusieurs types d'éléments au sein d'un Compte AWS. Par exemple, AWS Secrets Manager il est souvent géré à partir d'un compte spécifique et protège les ressources (telles que les informations d'identification de base de données ou d'authentification), les applications et le Services AWS contenu de ce compte. L'analyseur d'accès IAM peut être configuré pour générer des résultats lorsque des ressources spécifiées sont accessibles par des principaux extérieurs à. Compte AWS Comme indiqué dans la section précédente, bon nombre de ces services peuvent également être configurés et administrés en interne AWS Organizations, de sorte qu'ils peuvent être gérés sur plusieurs comptes. Ces services sont marqués d'un astérisque (*) dans le schéma. Ils facilitent également l'agrégation des résultats de plusieurs comptes et leur transfert vers un seul compte. Cela donne aux équipes d'application individuelles la flexibilité et la visibilité nécessaires pour gérer les besoins de sécurité spécifiques à leur charge de travail, tout en offrant une gouvernance et une visibilité aux équipes de sécurité centralisées. GuardDuty est un exemple d'un tel service. GuardDuty surveille les ressources et les activités associées à un seul compte, et GuardDuty les résultats provenant de plusieurs comptes membres (tels que tous les comptes d'une AWS organisation) peuvent être collectés, consultés et gérés à partir d'un compte d'administrateur délégué.

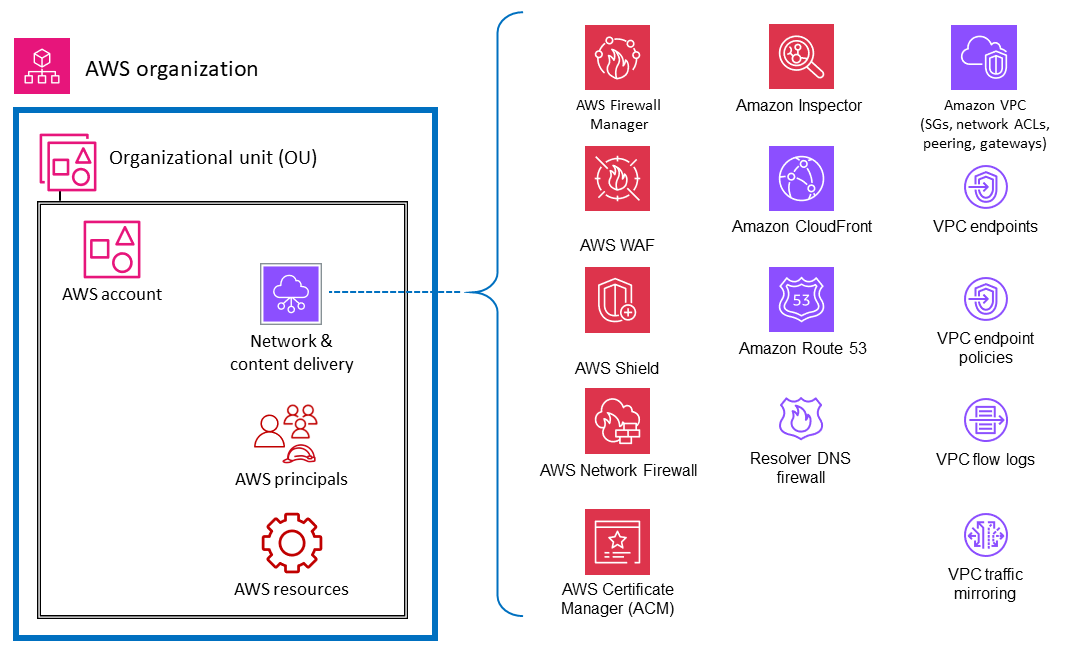

Réseau virtuel, calcul et diffusion de contenu

Étant donné que l'accès au réseau est essentiel en matière de sécurité et que l'infrastructure informatique est un élément fondamental de nombreuses AWS charges de travail, de nombreux services et fonctionnalités de AWS sécurité sont dédiés à ces ressources. Par exemple, Amazon Inspector est un service de gestion des vulnérabilités qui analyse en permanence vos AWS charges de travail pour détecter les vulnérabilités. Ces analyses incluent des contrôles d'accessibilité au réseau qui indiquent qu'il existe des chemins réseau autorisés vers les EC2 instances Amazon dans votre environnement. Amazon VPC vous permet de définir un réseau virtuel dans lequel vous pouvez lancer AWS des ressources. Ce réseau virtuel ressemble beaucoup à un réseau traditionnel et inclut une variété de fonctionnalités et d'avantages. Les points de terminaison VPC vous permettent de connecter en privé votre VPC aux services de point de terminaison pris en charge Services AWS et alimentés par celui-ci AWS PrivateLink sans avoir besoin d'un chemin d'accès à Internet. Le schéma suivant illustre les services de sécurité axés sur le réseau, le calcul et l'infrastructure de diffusion de contenu.

Principes et ressources

AWS les principes et les AWS ressources (ainsi que les politiques IAM) sont les éléments fondamentaux de la gestion des identités et des accès. AWS Un utilisateur principal authentifié AWS peut effectuer des actions et accéder aux AWS ressources. Un principal peut être authentifié en tant qu'utilisateur Compte AWS root et utilisateur IAM, ou en assumant un rôle.

Note

Ne créez pas de clés d'API persistantes associées au compte utilisateur AWS root. L'accès au compte utilisateur root doit être limité uniquement aux tâches qui nécessitent un utilisateur root, et uniquement par le biais d'un processus d'exception et d'approbation rigoureux. Pour connaître les meilleures pratiques permettant de protéger l'utilisateur root de votre compte, consultez la documentation IAM.

Une AWS ressource est un objet qui existe dans un objet Service AWS que vous pouvez utiliser. Les exemples incluent une EC2 instance, une CloudFormation pile, une rubrique Amazon Simple Notification Service (Amazon SNS) et un compartiment S3. Les politiques IAM sont des objets qui définissent les autorisations lorsqu'elles sont associées à un principal IAM (utilisateur, groupe ou rôle) ou AWS à une ressource. Les politiques basées sur l'identité sont des documents de stratégie que vous attachez à un principal (rôles, utilisateurs et groupes d'utilisateurs) pour contrôler les actions qu'un principal peut effectuer, sur quelles ressources et dans quelles conditions. Les politiques basées sur les ressources sont des documents de politique que vous attachez à une ressource telle qu'un compartiment S3. Ces politiques accordent l'autorisation principale spécifiée pour effectuer des actions spécifiques sur cette ressource et définissent les conditions de cette autorisation. Les politiques basées sur les ressources sont des politiques intégrées. La section des ressources IAM approfondit les types de politiques IAM et leur mode d'utilisation.

Pour simplifier les choses dans cette discussion, nous listons les services et fonctionnalités de AWS sécurité destinés aux principaux IAM dont l'objectif principal est d'opérer ou de s'appliquer aux principaux responsables de comptes. Nous conservons cette simplicité tout en reconnaissant la flexibilité et l'étendue des effets des politiques d'autorisation IAM. Une seule déclaration dans une politique peut avoir des effets sur plusieurs types d' AWS entités. Par exemple, bien qu'une politique basée sur l'identité IAM soit associée à un principal IAM et définisse des autorisations (autoriser, refuser) pour ce principal, la stratégie définit également implicitement des autorisations pour les actions, les ressources et les conditions spécifiées. Ainsi, une politique basée sur l'identité peut être un élément essentiel dans la définition des autorisations pour une ressource.

Le schéma suivant illustre les services et fonctionnalités de AWS sécurité destinés AWS aux principaux. Les politiques basées sur une identité sont attachées à un utilisateur, un groupe ou un rôle IAM. Ces politiques vous permettent de spécifier ce que peut faire cette identité (ses autorisations). Une stratégie de session IAM est une politique d'autorisation intégrée que les utilisateurs transmettent au cours de la session lorsqu'ils assument le rôle. Vous pouvez transmettre la politique vous-même ou configurer votre courtier d'identité pour qu'il insère la politique lorsque vos identités se fédérent. AWS Cela permet à vos administrateurs de réduire le nombre de rôles qu'ils doivent créer, car plusieurs utilisateurs peuvent assumer le même rôle tout en disposant d'autorisations de session uniques. Le service IAM Identity Center est intégré aux opérations d' AWS API AWS Organizations et vous aide à gérer l'accès SSO et les autorisations des utilisateurs sur l'ensemble de votre Comptes AWS site. AWS Organizations

Le schéma suivant illustre les services et les fonctionnalités des ressources du compte. Les politiques basées sur les ressources sont attachées à une ressource. Par exemple, vous pouvez associer des politiques basées sur les ressources aux compartiments S3, aux files d'attente Amazon Simple Queue Service (Amazon SQS), aux points de terminaison VPC et aux clés de chiffrement. AWS KMS Vous pouvez utiliser des politiques basées sur les ressources pour spécifier qui a accès à la ressource et quelles actions ils peuvent effectuer sur celle-ci. Les politiques de compartiment S3, les politiques AWS KMS clés et les politiques de point de terminaison VPC sont des types de politiques basées sur les ressources. IAM Access Analyzer vous aide à identifier les ressources de votre organisation et les comptes, tels que les compartiments S3 ou les rôles IAM, qui sont partagés avec une entité externe. Cela vous permet d'identifier les accès involontaires à vos ressources et à vos données, qui constituent un risque pour la sécurité. AWS Config vous permet d'évaluer, d'auditer et d'évaluer les configurations des AWS ressources prises en charge dans votre Comptes AWS. AWS Config surveille et enregistre en permanence les configurations AWS des ressources, et évalue automatiquement les configurations enregistrées par rapport aux configurations souhaitées.