Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Aufbau Ihrer Sicherheitsarchitektur — ein schrittweiser Ansatz

| Beeinflussen Sie die future der AWS Security Reference Architecture (AWS SRA), indem Sie an einer kurzen Umfrage teilnehmen |

Die von der AWS SRA empfohlene Sicherheitsarchitektur für mehrere Konten ist eine Basisarchitektur, mit der Sie Sicherheit frühzeitig in Ihren Entwurfsprozess integrieren können. Die Reise jedes Unternehmens in die Cloud ist einzigartig. Um Ihre Cloud-Sicherheitsarchitektur erfolgreich weiterzuentwickeln, müssen Sie sich den gewünschten Zielstatus vorstellen, Ihre aktuelle Cloud-Bereitschaft verstehen und einen agilen Ansatz verfolgen, um etwaige Lücken zu schließen. Die AWS SRA bietet einen Referenzzielstatus für Ihre Sicherheitsarchitektur. Durch die schrittweise Transformation können Sie schnell den Nutzen nachweisen und gleichzeitig die Notwendigkeit, weitreichende Prognosen zu treffen, auf ein Minimum reduzieren.

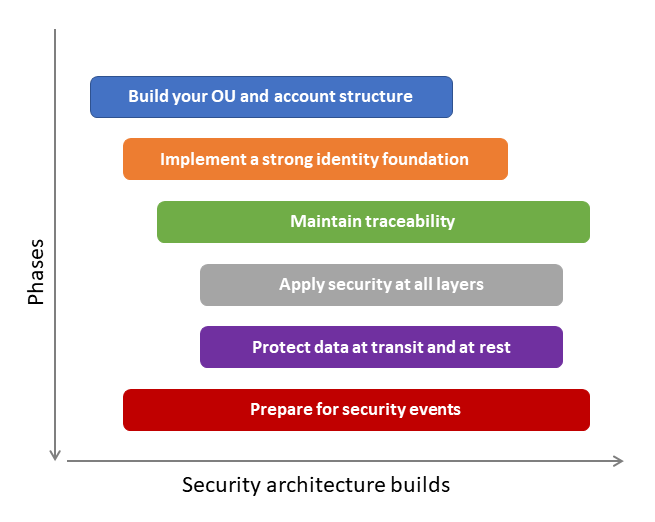

Das AWS Cloud Adoption Framework (AWS CAF) empfiehlt vier iterative und inkrementelle Phasen der Cloud-Transformation: Planung, Ausrichtung, Einführung und Skalierung. Wenn Sie in die Startphase eintreten und sich auf die Durchführung von Pilotinitiativen in der Produktion konzentrieren, sollten Sie sich auf den Aufbau einer starken Sicherheitsarchitektur als Grundlage für die Skalierungsphase konzentrieren, damit Sie über die technischen Fähigkeiten verfügen, Ihre geschäftskritischsten Workloads sicher zu migrieren und zu betreiben. Dieser schrittweise Ansatz eignet sich für Startups, kleine oder mittlere Unternehmen, die ihr Geschäft ausbauen möchten, oder für Unternehmen, die neue Geschäftsbereiche erwerben oder Fusionen und Übernahmen durchführen. Die AWS SRA hilft Ihnen dabei, diese grundlegende Sicherheitsarchitektur zu erreichen, sodass Sie Sicherheitskontrollen in Ihrem expandierenden Unternehmen einheitlich anwenden können. AWS Organizations Die Basisarchitektur besteht aus mehreren UND-Services AWS-Konten . Planung und Implementierung sollten ein mehrphasiger Prozess sein, sodass Sie sich über kleinere Meilensteine hinweg wiederholen können, um das größere Ziel, die Einrichtung Ihrer grundlegenden Sicherheitsarchitektur, zu erreichen. In diesem Abschnitt werden die typischen Phasen Ihrer Cloud-Reise anhand eines strukturierten Ansatzes beschrieben. Diese Phasen entsprechen den AWS Sicherheitsdesignprinzipien des Well-Architected Framework.

Phase 1: Erstellen Sie Ihre Organisationseinheit und Ihre Kontostruktur

Voraussetzung für ein solides Sicherheitsfundament ist eine gut durchdachte AWS Organisation und Kontostruktur. Wie bereits im Abschnitt SRA-Bausteine dieses Handbuchs erläutert, können Sie verschiedene Geschäfts- und Sicherheitsfunktionen von Haus aus isolieren, wenn Sie mehrere AWS-Konten haben. Am Anfang mag das nach unnötiger Arbeit erscheinen, aber es ist eine Investition, die Ihnen hilft, schnell und sicher zu skalieren. In diesem Abschnitt wird auch erklärt AWS-Konten, wie Sie mehrere Konten verwalten können und wie Sie Funktionen für vertrauenswürdigen Zugriff und delegierte Administratoren verwenden können, um diese AWS-Services verschiedenen Konten zentral zu verwalten. AWS Organizations

Sie können die zuvor in diesem Handbuch beschriebene Methode verwenden AWS Control Tower, um Ihre landing zone zu orchestrieren. Wenn Sie derzeit ein einzelnes Konto verwenden AWS-Konto, finden Sie im AWS-Konten Leitfaden Umstellung auf mehrere Konten so früh wie möglich Informationen zur Migration zu mehreren Konten. Wenn Ihr Startup-Unternehmen derzeit beispielsweise Ideen entwickelt und Prototypen für Ihr Produkt entwickelt, sollten Sie darüber nachdenken AWS-Konto, eine Strategie für mehrere Konten zu verfolgen, bevor Sie Ihr Produkt auf den Markt bringen. Ebenso sollten kleine, mittlere und große Unternehmen damit beginnen, ihre Strategie für mehrere Konten zu entwickeln, sobald sie ihre ersten Produktionsworkloads planen. Beginnen Sie mit Ihrem Fundament OUs und AWS-Konten fügen Sie dann Ihre Workloads und Konten hinzu. OUs

Empfehlungen AWS-Konto und Empfehlungen zur Organisationsstruktur, die über die Bestimmungen der AWS

SRA hinausgehen, finden Sie im Blogbeitrag Multi-Account-Strategie für kleine und mittlere Unternehmen

Designüberlegung

Replizieren Sie bei der Gestaltung Ihrer OU- und Kontostruktur nicht die Berichtsstruktur Ihres Unternehmens. Sie OUs sollten auf Workload-Funktionen und gemeinsamen Sicherheitskontrollen basieren, die für die Workloads gelten. Versuchen Sie nicht, Ihre gesamte Kontostruktur von Anfang an zu entwerfen. Konzentrieren Sie sich auf die Grundlagen OUs und fügen Sie dann die Arbeitslast OUs nach Bedarf hinzu. Sie können Konten zwischen Konten verschieben OUs, um in den frühen Phasen Ihres Entwurfs mit alternativen Ansätzen zu experimentieren. Dies kann jedoch zu einem gewissen Aufwand bei der Verwaltung logischer Berechtigungen führen, abhängig von SCPs, RCPs, deklarativen Richtlinien und IAM-Bedingungen, die auf OU- und Kontopfaden basieren.

Beispiel für eine Implementierung

Die AWS SRA-Codebibliothek

Phase 2: Implementieren Sie ein starkes Identitätsfundament

Sobald Sie mehrere erstellt haben AWS-Konten, sollten Sie Ihren Teams Zugriff auf die AWS Ressourcen in diesen Konten gewähren. Es gibt zwei allgemeine Kategorien des Identitätsmanagements: Identitäts - und Zugriffsmanagement für Mitarbeiter

Wenn Sie mit IAM-Rollen arbeiten, um Benutzern Zugriff auf AWS Ressourcen zu gewähren, sollten Sie IAM Access Analyzer und IAM Access Advisor verwenden, wie in den Abschnitten Security Tooling und Org Management dieses Handbuchs beschrieben. Diese Services helfen Ihnen dabei, die geringsten Rechte zu erreichen. Dabei handelt es sich um eine wichtige präventive Kontrolle, mit der Sie ein gutes Sicherheitsniveau aufbauen können.

Designüberlegung

Um die geringsten Rechte zu erreichen, sollten Sie Prozesse entwickeln, mit denen die Beziehungen zwischen Ihren Identitäten und den Berechtigungen, die sie für ein ordnungsgemäßes Funktionieren benötigen, regelmäßig überprüft und verstanden werden. Wenn Sie lernen, sollten Sie diese Berechtigungen verfeinern und sie schrittweise auf die geringstmöglichen Berechtigungen reduzieren. Aus Gründen der Skalierbarkeit sollten Ihre zentralen Sicherheits- und Anwendungsteams dafür gemeinsam verantwortlich sein. Verwenden Sie Funktionen wie ressourcenbasierte Richtlinien, Berechtigungsgrenzen

Implementierungsbeispiele

Die AWS SRA-Codebibliothek

-

Die IAM-Passwortrichtlinie

legt die Kontopasswortrichtlinie für Benutzer so fest, dass sie den gängigen Compliance-Standards entspricht. -

Access Analyzer

konfiguriert einen Analyzer auf Organisationsebene innerhalb eines delegierten Administratorkontos und einen Analyzer auf Kontoebene in jedem Konto.

Phase 3: Aufrechterhaltung der Rückverfolgbarkeit

Wenn Ihre Benutzer Zugriff auf die Software haben AWS und mit der Erstellung beginnen, werden Sie wissen wollen, wer was, wann und von wo aus macht. Außerdem benötigen Sie Einblick in potenzielle Sicherheitsfehlkonfigurationen, Bedrohungen oder unerwartetes Verhalten. Ein besseres Verständnis von Sicherheitsbedrohungen ermöglicht es Ihnen, die geeigneten Sicherheitskontrollen zu priorisieren. Um die AWS Aktivitäten zu überwachen, folgen Sie den Empfehlungen der AWS SRA zur Einrichtung eines Organisationstrails, indem Sie Ihre Protokolle im Log Archive-Konto verwenden AWS CloudTrailund dort zentralisieren. Verwenden Sie AWS Security Hub CSPM zur Überwachung von GuardDuty Sicherheitsereignissen Amazon und Amazon Security Lake AWS Config, wie im Abschnitt Security Tooling-Konto beschrieben.

Designüberlegung

Wenn Sie mit der Nutzung von New beginnen AWS-Services, stellen Sie sicher, dass Sie die dienstspezifischen Protokolle für den Service aktivieren und diese als Teil Ihres zentralen Protokoll-Repositorys speichern.

Implementierungsbeispiele

Die AWS SRA-Codebibliothek

-

Die Organisation CloudTrail

erstellt einen Organisationspfad und legt Standardwerte für die Konfiguration von Datenereignissen fest (z. B. in Amazon S3 und AWS Lambda), um CloudTrail die Duplizierung der von konfigurierten Daten zu reduzieren. AWS Control Tower Diese Lösung bietet Optionen für die Konfiguration von Verwaltungsereignissen. -

AWS Config Das Control Tower Tower-Verwaltungskonto

ermöglicht AWS Config im Verwaltungskonto die Überwachung der Ressourcen-Compliance. -

Mit Conformance Pack Organization Rules

wird ein Conformance Pack für die Konten und angegebenen Regionen innerhalb einer Organisation bereitgestellt. -

AWS Config Aggregator

stellt einen Aggregator bereit, indem er die Verwaltung an ein anderes Mitgliedskonto als das Auditkonto delegiert. -

Security Hub CSPM Organization

konfiguriert Security Hub CSPM innerhalb eines delegierten Administratorkontos für die Konten und verwalteten Regionen innerhalb der Organisation. -

GuardDuty Die Organisation

konfiguriert GuardDuty innerhalb eines delegierten Administratorkontos die Konten innerhalb einer Organisation.

Phase 4: Wenden Sie Sicherheit auf allen Ebenen an

Zu diesem Zeitpunkt sollten Sie über Folgendes verfügen:

-

Die entsprechenden Sicherheitskontrollen für Ihre AWS-Konten.

-

Eine klar definierte Konto- und Organisationsstruktur mit präventiven Kontrollen SCPs RCPs, die durch deklarative Richtlinien und IAM-Rollen und -Richtlinien mit den geringsten Rechten definiert sind.

-

Die Fähigkeit, AWS Aktivitäten mithilfe AWS CloudTrail von Amazon zu protokollieren AWS Security Hub CSPM, Sicherheitsereignisse mithilfe von Amazon GuardDuty und AWS Config zu erkennen und mithilfe von Amazon Security Lake erweiterte Analysen an einem speziell für die Sicherheit erstellten Data Lake durchzuführen.

Planen Sie in dieser Phase, die Sicherheit auch auf anderen Ebenen Ihrer AWS Organisation anzuwenden, wie im Abschnitt Einführung von Sicherheitsdiensten in Ihrer AWS gesamten Organisation beschrieben. Sie können Sicherheitskontrollen für Ihre Netzwerkebene einrichten, indem Sie Dienste wie AWS WAF AWS Shield, AWS Firewall Manager, AWS Network Firewall, AWS Certificate Manager (ACM), Amazon CloudFront, Amazon Route 53 und Amazon VPC verwenden, wie im Abschnitt Netzwerkkonto beschrieben. Wenden Sie bei der Weiterentwicklung Ihres Technologie-Stacks Sicherheitskontrollen an, die für Ihren Workload oder Ihren Anwendungsstapel spezifisch sind. Verwenden Sie VPC-Endpunkte, Amazon Inspector AWS Systems Manager AWS Secrets Manager, und Amazon Cognito, wie im Abschnitt Anwendungskonto beschrieben.

Designüberlegung

Berücksichtigen Sie bei der Gestaltung Ihrer Sicherheitskontrollen (Defense in Depth, DiD) Skalierungsfaktoren. Ihr zentrales Sicherheitsteam wird nicht über die Bandbreite oder das vollständige Verständnis dafür verfügen, wie sich jede Anwendung in Ihrer Umgebung verhält. Geben Sie Ihren Anwendungsteams die Möglichkeit, für die Identifizierung und Gestaltung der richtigen Sicherheitskontrollen für ihre Anwendungen verantwortlich und rechenschaftspflichtig zu sein. Das zentrale Sicherheitsteam sollte sich darauf konzentrieren, die richtigen Tools und Beratung bereitzustellen, um die Anwendungsteams zu unterstützen. Informationen zu den Skalierungsmechanismen, AWS

mit denen ein eher nach links gerichteter Sicherheitsansatz eingeführt wird, finden Sie im Blogbeitrag How AWS built the Security Guardians program, a mechanism to distribution ownership

Implementierungsbeispiele

Die AWS SRA-Codebibliothek

-

EC2 Standard-EBS-Verschlüsselung

konfiguriert die standardmäßige Amazon EBS-Verschlüsselung in Amazon so, EC2 dass sie die Standardeinstellung AWS KMS key innerhalb der bereitgestellten verwendet. AWS-Regionen -

S3 Block Account Public Access

konfiguriert die Block Public Access (BPA) -Einstellungen auf Kontoebene in Amazon S3 für Konten innerhalb der Organisation. -

Firewall Manager

zeigt, wie eine Sicherheitsgruppenrichtlinie und AWS WAF Richtlinien für Konten innerhalb einer Organisation konfiguriert werden. -

Inspector Organization

konfiguriert Amazon Inspector innerhalb eines delegierten Administratorkontos für Konten und verwaltete Regionen innerhalb der Organisation.

Phase 5: Schützen Sie Daten bei der Übertragung und Speicherung

Ihre Geschäfts- und Kundendaten sind wertvolle Ressourcen, die Sie schützen müssen. AWS bietet verschiedene Sicherheitsdienste und Funktionen zum Schutz von Daten bei Übertragung und Speicherung. Verwenden Sie Amazon CloudFront mit AWS Certificate Manager, wie im Abschnitt Netzwerkkonto beschrieben, um Daten zu schützen, die während der Übertragung über das Internet gesammelt werden. Verwenden Sie für Daten, die innerhalb interner Netzwerke übertragen werden, einen Application Load Balancer mit AWS Private Certificate Authority, wie im Abschnitt Anwendungskonto beschrieben. AWS KMS und AWS CloudHSM unterstützen Sie bei der Verwaltung kryptografischer Schlüssel, um Daten im Speicher zu schützen.

Phase 6: Bereiten Sie sich auf Sicherheitsereignisse vor

Beim Betrieb Ihrer IT-Umgebung werden Sie auf Sicherheitsereignisse stoßen. Dabei handelt es sich um Veränderungen im täglichen Betrieb Ihrer IT-Umgebung, die auf einen möglichen Verstoß gegen Sicherheitsrichtlinien oder ein Versagen der Sicherheitskontrolle hinweisen. Eine ordnungsgemäße Rückverfolgbarkeit ist entscheidend, damit Sie so schnell wie möglich über ein Sicherheitsereignis informiert werden. Ebenso wichtig ist es, darauf vorbereitet zu sein, solche Sicherheitsereignisse zu analysieren und darauf zu reagieren, damit Sie geeignete Maßnahmen ergreifen können, bevor das Sicherheitsereignis eskaliert. Die Vorbereitung hilft Ihnen dabei, ein Sicherheitsereignis schnell zu beurteilen, um seine möglichen Auswirkungen zu verstehen.

Die AWS SRA bietet Ihnen durch die Gestaltung des Security Tooling-Kontos und die Bereitstellung einheitlicher Sicherheitsdienste in allen Bereichen die Möglichkeit AWS-Konten, Sicherheitsereignisse in Ihrem gesamten Unternehmen zu erkennen. AWS

Amazon Detective im Security Tooling-Konto hilft Ihnen dabei, ein Sicherheitsereignis zu analysieren und die Ursache zu identifizieren. Während einer Sicherheitsuntersuchung müssen Sie in der Lage sein, die relevanten Protokolle zu überprüfen, um den gesamten Umfang und den Zeitplan des Vorfalls aufzuzeichnen und zu verstehen. Protokolle sind auch für die Generierung von Warnmeldungen erforderlich, wenn bestimmte Aktionen von Interesse sind. Die AWS SRA empfiehlt ein zentrales Log Archive-Konto für die unveränderliche Speicherung aller Sicherheits- und Betriebsprotokolle. Sie können Protokolle abfragen, indem Sie CloudWatch Logs Insights für Daten verwenden, die in CloudWatch Protokollgruppen gespeichert sind, und Amazon Athena

AWS Security Incident Response

Designüberlegungen

-

Sie sollten sich von Beginn Ihrer Cloud-Reise an darauf vorbereiten, Sicherheitsereignisse zu erkennen und darauf zu reagieren. Um begrenzte Ressourcen besser zu nutzen, weisen Sie Ihren AWS Ressourcen Daten und Geschäftskritikalität zu, sodass Sie, wenn Sie ein Sicherheitsereignis erkennen, die Auswahl und Reaktion auf der Grundlage der Kritikalität der beteiligten Ressourcen priorisieren können.

-

Die Phasen für den Aufbau Ihrer Cloud-Sicherheitsarchitektur, wie in diesem Abschnitt beschrieben, sind sequentieller Natur. Sie müssen jedoch nicht auf den vollständigen Abschluss einer Phase warten, bevor Sie mit der nächsten Phase beginnen. Wir empfehlen Ihnen, einen iterativen Ansatz zu wählen, bei dem Sie beginnen, an mehreren Phasen parallel zu arbeiten und jede Phase weiterzuentwickeln, während Sie Ihre Cloud-Sicherheitslage weiterentwickeln. Während Sie die verschiedenen Phasen durchlaufen, wird sich Ihr Design weiterentwickeln. Erwägen Sie, die in der folgenden Abbildung vorgeschlagene Reihenfolge an Ihre speziellen Bedürfnisse anzupassen.

Beispiel für eine Implementierung

Die AWS SRA-Codebibliothek