本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用自我管理的 Microsoft Active Directory

如果您的組織使用內部部署或雲端的自我管理 Active Directory 管理身分和裝置,您可以在建立時將 FSx for Windows File Server 檔案系統加入 Active Directory 網域。

當您將檔案系統加入自我管理的 Active Directory 時,您的 FSx for Windows File Server 檔案系統位於相同的 Active Directory 樹系 (Active Directory 組態中包含網域、使用者和電腦的最上層邏輯容器),以及與您的使用者和現有資源 (包括現有的檔案伺服器) 位於相同的 Active Directory 網域中。

注意

您可以將 資源 - 包括您的 Amazon FSx 檔案系統 - 隔離到與使用者所在樹系不同的 Active Directory 樹系。若要這樣做,請將您的檔案系統加入 AWS Managed Microsoft Active Directory,並在您建立的 AWS Managed Microsoft Active Directory 與現有的自我管理 Active Directory 之間建立單向樹系信任關係。

-

Active Directory 網域上服務帳戶的使用者名稱和密碼,讓 Amazon FSx 用來將檔案系統加入 Active Directory 網域。您可以將這些登入資料提供為純文字,或將其存放在 , AWS Secrets Manager 並提供秘密 ARN (建議)。

-

(選用) 您要在其中加入檔案系統之網域中的組織單位 (OU)。

-

(選用) 您要委派授權對檔案系統執行管理動作的網域群組。例如,此網域群組可能會管理 Windows 檔案共用、管理檔案系統根資料夾上的存取控制清單 (ACLs)、取得檔案和資料夾的擁有權等。如果您未指定此群組,Amazon FSx 預設會將此授權委派給 Active Directory 網域中的網域管理員群組。

注意

您提供的網域群組名稱在 Active Directory 中必須是唯一的。FSx for Windows File Server 不會在下列情況下建立網域群組:

如果具有您指定名稱的群組已存在

如果您未指定名稱,且 Active Directory 中已存在名為「網域管理員」的群組。

如需詳細資訊,請參閱將 Amazon FSx 檔案系統加入自我管理的 Microsoft Active Directory 網域。

主題

先決條件

將 FSx for Windows File Server 檔案系統加入自我管理的 Microsoft Active Directory 網域之前,請檢閱下列先決條件,以協助確保您可以將 Amazon FSx 檔案系統成功加入自我管理的 Active Directory。

內部部署組態

這些是您將加入 Amazon FSx 檔案系統的自我管理 Microsoft Active Directory 的先決條件,無論是內部部署或雲端型。

-

Active Directory 網域控制站:

必須具有 Windows Server 2008 R2 或更高版本的網域功能層級。

必須可寫入。

至少一個可連線網域控制站必須是樹系的全域目錄。

-

DNS 伺服器必須能夠解析名稱,如下所示:

在您加入檔案系統的網域中

在樹系的根網域中

-

DNS 伺服器和 Active Directory 網域控制站 IP 地址必須符合下列要求,這取決於建立 Amazon FSx 檔案系統的時間:

對於 2020 年 12 月 17 日之前建立的檔案系統 對於 2020 年 12 月 17 日之後建立的檔案系統 IP 地址必須位於 RFC 1918

私有 IP 地址範圍內: 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

IP 地址可以在任何範圍內,除了:

在 檔案系統所在的 中,與 Amazon Web Services 擁有 AWS 區域 的 IP 地址衝突的 IP 地址。如需依區域列出的 AWS 擁有 IP 地址清單,請參閱 AWS IP 地址範圍。

CIDR 區塊範圍為 198.19.0.0/16 的 IP 地址

如果您需要使用非私有 IP 地址範圍存取 2020 年 12 月 17 日之前建立的 FSx for Windows File Server 檔案系統,您可以透過還原檔案系統的備份來建立新的檔案系統。如需詳細資訊,請參閱將備份還原至新的檔案系統。

-

自我管理 Active Directory 的網域名稱必須符合下列要求:

網域名稱不是單一標籤網域 (SLD) 格式。Amazon FSx 不支援 SLD 網域。

對於單一可用區 2 和所有多可用區檔案系統,網域名稱不能超過 47 個字元。

-

您已定義的任何 Active Directory 網站必須符合下列先決條件:

VPC 中與您檔案系統相關聯的子網路必須在 Active Directory 網站中定義。

VPC 子網路和任何 Active Directory 站台子網路之間沒有任何衝突。

Amazon FSx 需要連線至您在 Active Directory 環境中定義的網域控制站或 Active Directory 網站。Amazon FSx 將忽略連接埠 389 上封鎖 TCP 和 UDP 的任何網域控制站。對於 Active Directory 中的其餘網域控制站,請確保它們符合 Amazon FSx 連線需求。此外,請確認您的服務帳戶的任何變更都會傳播到所有這些網域控制站。

重要

建立檔案系統後,請勿移動 Amazon FSx 在 OU 中建立的電腦物件。這樣做會導致您的檔案系統設定錯誤。

您可以使用 Amazon FSx Active Directory 驗證工具來驗證 Active Directory 組態,包括測試多個網域控制站的連線。若要限制需要連線的網域控制站數量,您也可以在內部部署網域控制站與 之間建立信任關係 AWS Managed Microsoft AD。如需詳細資訊,請參閱使用資源樹系隔離模型。

重要

如果您使用 Microsoft DNS 做為預設 DNS 服務,Amazon FSx 只會註冊檔案系統的 DNS 記錄。如果您使用第三方 DNS,則需要在建立檔案系統之後手動設定 DNS 記錄項目。

網路組態

本節說明將檔案系統加入自我管理 Active Directory 的網路組態需求。強烈建議您在嘗試將檔案系統加入自我管理 Active Directory 之前,使用 Amazon FSx Active Directory 驗證工具來測試網路設定。

確保您的防火牆規則將允許 Active Directory 網域控制站與 Amazon FSx 之間的 ICMP 流量。

-

必須在您要建立檔案系統和自我管理 Active Directory 的 Amazon VPC 之間設定連線。您可以使用 Direct Connect、AWS Virtual Private Network、VPC 對等互連或 來設定此連線AWS Transit Gateway。

-

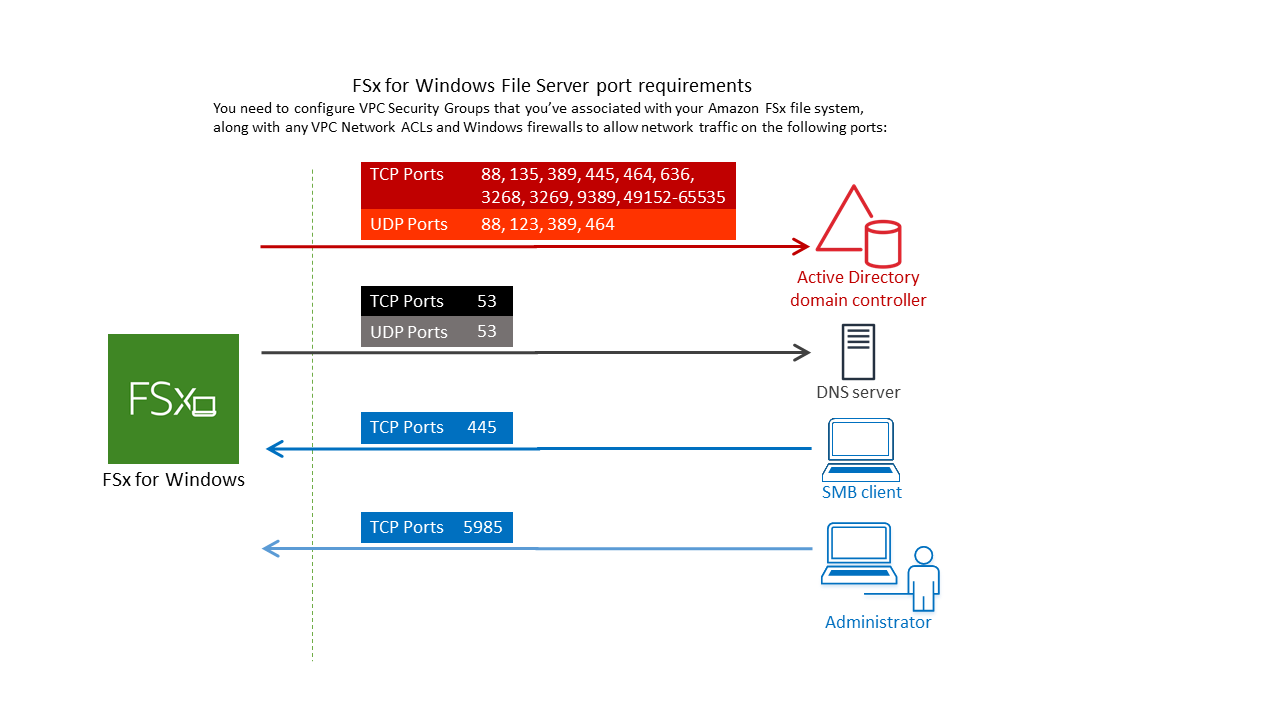

預設 Amazon VPC 的預設 VPC 安全群組必須使用 Amazon FSx 主控台新增至您的檔案系統。確定您建立檔案系統之子網路的安全群組和 VPC 網路 ACLs 允許連接埠上的流量,方向如下圖所示。

下表識別通訊協定、連接埠及其角色。

通訊協定

連接埠

Role

TCP/UDP

53

網域名稱系統 (DNS)

TCP/UDP

88

Kerberos 身分驗證

TCP/UDP

464

變更/設定密碼

TCP/UDP

389

輕量型目錄存取通訊協定 (LDAP)

UDP 123 網路時間通訊協定 (NTP)

TCP 135 分散式運算環境/端點映射器 (DCE/EPMAP)

TCP

445

目錄服務 SMB 檔案共用

TCP

636

透過 TLS/SSL 的輕量型目錄存取通訊協定 (LDAPS)

TCP

3268

Microsoft Global Catalog

TCP

3269

透過 SSL 的 Microsoft Global Catalog

TCP

5985

WinRM 2.0 (Microsoft Windows 遠端管理)

TCP

9389

Microsoft Active Directory DS Web Services、PowerShell

重要

單一可用區 2 和多可用區檔案系統部署需要允許 TCP 連接埠 9389 上的傳出流量。

TCP

49152 - 65535

適用於 RPC 的暫時性連接埠

這些流量規則也需要在套用至每個 Active Directory 網域控制站、DNS 伺服器、FSx 用戶端和 FSx 管理員的防火牆上鏡像。

注意

如果您使用的是 VPC 網路 ACLs,您還必須允許來自檔案系統的動態連接埠 ((49152-65535) 上的傳出流量。

重要

雖然 Amazon VPC 安全群組要求僅在啟動網路流量的方向上開啟連接埠,但大多數 Windows 防火牆和 VPC 網路 ACLs 要求雙向開啟連接埠。

服務帳戶許可

您需要在自我管理的 Microsoft Active Directory 中擁有服務帳戶,具有將電腦物件加入自我管理 Active Directory 網域的委派許可。服務帳戶是自我管理 Active Directory 中已委派特定任務的使用者帳戶。

以下是必須委派給您要加入檔案系統之 OU 中 Amazon FSx 服務帳戶的一組最低許可。

如果在 Active Directory 使用者和電腦 MMC 中使用委派控制:

-

重設密碼

-

讀取和寫入帳戶限制

-

驗證寫入 DNS 主機名稱

-

驗證寫入服務主體名稱

-

-

如果在 Active Directory 使用者和電腦 MMC 中使用進階功能:

-

修改許可

-

建立電腦物件

-

刪除電腦物件

-

如需詳細資訊,請參閱 Microsoft Windows Server 文件主題 錯誤:當受委派控制的非管理員使用者嘗試將電腦加入網域控制站時,存取遭拒

如需設定所需許可的詳細資訊,請參閱 將許可委派給 Amazon FSx 服務帳戶或群組。

使用自我管理 Active Directory 時的最佳實務

建議您在將 Amazon FSx for Windows File Server 檔案系統加入自我管理的 Microsoft Active Directory 時,遵循這些最佳實務。這些最佳實務可協助您維持檔案系統的持續、不間斷可用性。

- 使用 Amazon FSx 的個別服務帳戶

-

使用個別的服務帳戶來委派 Amazon FSx 所需的權限,以完整管理加入自我管理 Active Directory 的檔案系統。不建議為此目的使用網域管理員。

- 使用 Active Directory 群組

使用 Active Directory 群組來管理與 Amazon FSx 服務帳戶相關聯的 Active Directory 許可和組態。

- 隔離組織單位 (OU)

-

為了更輕鬆地尋找和管理 Amazon FSx 電腦物件,建議您將 FSx for Windows File Server 檔案系統所使用的組織單位 (OU) 與其他網域控制站問題分開。

- 將 Active Directory 組態up-to-date

您必須將檔案系統的 Active Directory 組態保持在up-to-date,才能進行任何變更。例如,如果您的自我管理 Active Directory 使用以時間為基礎的密碼重設政策,一旦重設密碼,請務必在檔案系統上更新服務帳戶密碼。如需詳細資訊,請參閱更新自我管理 Active Directory 組態。

- 變更 Amazon FSx 服務帳戶

-

如果您使用新的服務帳戶更新檔案系統,則必須具備必要的許可和權限,才能加入 Active Directory,並擁有與檔案系統相關聯之現有電腦物件的完整控制許可。如需詳細資訊,請參閱變更 Amazon FSx 服務帳戶。

- 將子網路指派給單一 Microsoft Active Directory 網站

-

如果您的 Active Directory 環境有大量網域控制站,請使用 Active Directory 網站和服務,將 Amazon FSx 檔案系統使用的子網路指派給具有最高可用性和可靠性的單一 Active Directory 網站。請確定DCs 上的 VPC 安全群組、VPC 網路 ACL、Windows 防火牆規則,以及您在 Active Directory 基礎設施中擁有的任何其他網路路由控制,允許在必要的連接埠上從 Amazon FSx 進行通訊。如果 Windows 無法使用指派的 Active Directory 網站,這可讓 Windows 還原至其他網域控制站。如需詳細資訊,請參閱使用 Amazon VPC 的檔案系統存取控制。

- 使用安全群組規則來限制流量

使用安全群組規則在虛擬私有雲端 (VPC) 中實作最低權限原則。您可以使用 VPC 安全群組規則來限制檔案允許的傳入和傳出網路流量類型。例如,我們建議僅允許傳出流量流向自我管理 Active Directory 網域控制站,或流向您正在使用的子網路或安全群組。如需詳細資訊,請參閱使用 Amazon VPC 的檔案系統存取控制。

- 請勿移動建立 Amazon FSx 的電腦物件

重要

建立檔案系統後,請勿移動 Amazon FSx 在 OU 中建立的電腦物件。這樣做會導致您的檔案系統設定錯誤。

- 驗證您的 Active Directory 組態

在嘗試將 FSx for Windows File Server 檔案系統加入 Active Directory 之前,強烈建議您使用 Amazon FSx Active Directory 驗證工具來驗證 Active Directory 組態。

使用 存放 Active Directory 登入資料 AWS Secrets Manager

您可以使用 AWS Secrets Manager 安全地存放和管理 Microsoft Active Directory 網域聯結服務帳戶登入資料。這種方法無需將敏感登入資料以純文字形式存放在應用程式程式碼或組態檔案中,從而增強您的安全狀態。

您也可以設定 IAM 政策來管理對秘密的存取,並設定密碼的自動輪換政策。

步驟 1:建立 KMS 金鑰

建立 KMS 金鑰以加密和解密 Secrets Manager 中的 Active Directory 登入資料。

建立金鑰

注意

對於加密金鑰,請建立新的金鑰,請勿使用 AWS 預設 KMS 金鑰。請務必 AWS KMS key 在包含您要加入 Active Directory 之檔案系統的相同區域中建立 。

在 https://https://console.aws.amazon.com/kms 開啟 AWS KMS 主控台。

-

選擇建立金鑰。

-

對於金鑰類型,選擇對稱。

-

對於金鑰用途,選擇加密和解密。

-

對於進階選項,請執行下列動作:

-

對於金鑰材料來源,選擇 KMS。

-

針對區域性,選擇單一區域金鑰,然後選擇下一步。

-

-

選擇下一步。

-

對於別名,提供 KMS 金鑰的名稱。

-

(選用) 對於描述,提供 KMS 金鑰的描述。

-

(選用) 對於標籤,提供 KMS 金鑰的標籤,然後選擇下一步。

-

(選用) 對於金鑰管理員,提供有權管理此金鑰的 IAM 使用者和角色。

-

針對金鑰刪除,請保留選取允許金鑰管理員刪除此金鑰的方塊,然後選擇下一步。

-

(選用) 對於金鑰使用者,請提供授權在密碼編譯操作中使用此金鑰的 IAM 使用者和角色。選擇下一步。

-

針對金鑰政策,選擇編輯並在政策陳述式中包含以下內容,以允許 Amazon FSx 使用 KMS 金鑰,然後選擇下一步。請務必將

us-west-2取代為部署 AWS 區域 檔案系統的 ,並將123456789012取代為您的 AWS 帳戶 ID。{ "Sid": "Allow FSx to use the KMS key", "Version": "2012-10-17", "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-west-2:123456789012:key/*", "Condition": { "StringEquals": { "kms:ViaService": "secretsmanager.us-west-2.amazonaws.com", "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } -

選擇完成。

注意

您可以修改 Resource和 aws:SourceArn 欄位以鎖定特定秘密和檔案系統,藉此設定更精細的存取控制。

步驟 2:建立 AWS Secrets Manager 秘密

若要建立機密

-

請開啟位於 https://console.aws.amazon.com/secretsmanager/

的機密管理員控制台。 -

選擇存放新的機密。

-

針對機密類型,選擇其他類型的機密。

-

對於金鑰/值對,請執行下列動作來新增您的兩個金鑰:

-

對於第一個金鑰,輸入

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME。 -

對於第一個金鑰的值,僅輸入 AD 使用者的使用者名稱 (不含網域字首)。

-

對於第二個金鑰,輸入

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD。 -

對於第二個金鑰的值,輸入您在網域上為 AD 使用者建立的密碼。

-

-

對於加密金鑰,輸入您在上一個步驟中建立的 KMS 金鑰的 ARN,然後選擇下一步。

-

對於秘密名稱,輸入可協助您稍後尋找密碼的描述性名稱。

-

(選用) 對於描述,輸入秘密名稱的描述。

-

針對資源許可,選擇編輯。

將下列政策新增至許可政策,以允許 Amazon FSx 使用秘密,然後選擇下一步。請務必將

us-west-2取代為部署 AWS 區域 檔案系統的 ,並將123456789012取代為您的 AWS 帳戶 ID。{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "Condition": { "StringEquals": { "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } ] }注意

您可以修改

Resource和aws:SourceArn欄位以鎖定特定秘密和檔案系統,藉此設定更精細的存取控制。 -

(選用) 您可以設定 Secrets Manager 自動輪換您的登入資料。選擇下一步。

-

選擇完成。

步驟 1:建立 KMS 金鑰

建立 KMS 金鑰以加密和解密 Secrets Manager 中的 Active Directory 登入資料。

若要建立 KMS 金鑰,請使用 AWS CLI 命令 create-key。

在此命令中,設定 --policy 參數以指定定義 KMS 金鑰許可的金鑰政策。政策必須包含下列項目:

-

Amazon FSx 的服務主體,即

fsx.amazonaws.com。 -

必要的 KMS 動作:

kms:Decrypt和kms:DescribeKey。 -

您 AWS 區域 和 帳戶的資源 ARN 模式。

-

限制金鑰用量的條件金鑰:

-

kms:ViaService以確保請求透過 Secrets Manager 進行。 -

aws:SourceAccount限制為您的帳戶。 -

aws:SourceArn限制為特定 Amazon FSx 檔案系統。

-

下列範例會使用允許 Amazon FSx 使用金鑰進行解密和金鑰描述操作的政策來建立對稱加密 KMS 金鑰。命令會自動擷取您的 AWS 帳戶 ID 和區域,然後使用這些值設定金鑰政策,以確保 Amazon FSx、Secrets Manager 和 KMS 金鑰之間的適當存取控制。請確定您的 AWS CLI 環境與將加入 Active Directory 的檔案系統位於相同的區域。

# Set region and get Account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Create Key KMS_KEY_ARN=$(aws kms create-key --policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Sid\": \"Enable IAM User Permissions\", \"Effect\": \"Allow\", \"Principal\": { \"AWS\": \"arn:aws:iam::$ACCOUNT_ID:root\" }, \"Action\": \"kms:*\", \"Resource\": \"*\" }, { \"Sid\": \"Allow FSx to use the KMS key\", \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"kms:Decrypt\", \"kms:DescribeKey\" ], \"Resource\": \"*\", \"Condition\": { \"StringEquals\": { \"kms:ViaService\": \"secretsmanager.$REGION.amazonaws.com\", \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" --query 'KeyMetadata.Arn' --output text) echo "KMS Key ARN: $KMS_KEY_ARN"

注意

您可以修改 Resource和 aws:SourceArn 欄位以鎖定特定秘密和檔案系統,藉此設定更精細的存取控制。

步驟 2:建立 AWS Secrets Manager 秘密

若要為 Amazon FSx 建立秘密以存取您的 Active Directory,請使用 AWS CLI 命令 create-secret 並設定下列參數:

-

--name:秘密的識別符。 -

--description:秘密用途的描述。 -

--kms-key-id:您在步驟 1 中建立用於加密靜態秘密之 KMS 金鑰的 ARN。 -

--secret-string:JSON 字串,其中包含以下格式的 AD 登入資料:-

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME:沒有網域字首的 AD 服務帳戶使用者名稱,例如svc-fsx。請勿提供網域字首,例如CORP\svc-fsx。 -

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD:您的 AD 服務帳戶密碼。

-

-

--region:建立 Amazon FSx 檔案系統的 AWS 區域 。如果AWS_REGION未設定 ,則預設為您設定的區域。

建立秘密後,使用 put-resource-policy 命令連接資源政策,並設定下列參數:

-

--secret-id:要連接政策的秘密名稱或 ARN。下列範例使用FSxSecret做為--secret-id。 -

--region:與您的秘密 AWS 區域 相同。 -

--resource-policy:授予 Amazon FSx 存取秘密許可的 JSON 政策文件。政策必須包含下列項目:-

Amazon FSx 的服務主體,即

fsx.amazonaws.com。 -

必要的 Secrets Manager 動作:

secretsmanager:GetSecretValue和secretsmanager:DescribeSecret。 -

您 AWS 區域 和 帳戶的資源 ARN 模式。

-

限制存取的下列條件金鑰:

-

aws:SourceAccount限制為您的帳戶。 -

aws:SourceArn限制為特定 Amazon FSx 檔案系統。

-

-

下列範例會建立具有所需格式的秘密,並連接允許 Amazon FSx 使用秘密的資源政策。此範例會自動擷取您的 AWS 帳戶 ID 和區域,然後使用這些值設定資源政策,以確保 Amazon FSx 與秘密之間的適當存取控制。

請務必將 取代KMS_KEY_ARN為您在步驟 1、 和 中建立之金鑰的 ARNCUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME,CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD取代為您的 Active Directory 服務帳戶憑證。此外,請確認您的 AWS CLI 環境已設定為與將加入 Active Directory 的檔案系統相同的區域。

# Set region and get account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Replace with your KMS key ARN from Step 1 KMS_KEY_ARN="arn:aws:kms:us-east-2:123456789012:key/1234542f-d114-555b-9ade-fec3c9200d8e" # Replace with your Active Directory credentials AD_USERNAME="Your_Username" AD_PASSWORD="Your_Password" # Create the secret SECRET_ARN=$(aws secretsmanager create-secret \ --name "FSxSecret" \ --description "Secret for FSx access" \ --kms-key-id "$KMS_KEY_ARN" \ --secret-string "{\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME\":\"$AD_USERNAME\",\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD\":\"$AD_PASSWORD\"}" \ --region "$REGION" \ --query 'ARN' \ --output text) echo "Secret created with ARN: $SECRET_ARN" # Attach the resource policy with proper formatting aws secretsmanager put-resource-policy \ --secret-id "FSxSecret" \ --region "$REGION" \ --resource-policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"secretsmanager:GetSecretValue\", \"secretsmanager:DescribeSecret\" ], \"Resource\": \"$SECRET_ARN\", \"Condition\": { \"StringEquals\": { \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" echo "Resource policy attached successfully"

注意

您可以修改 Resource和 aws:SourceArn 欄位以鎖定特定秘密和檔案系統,藉此設定更精細的存取控制。

Amazon FSx 服務帳戶

加入自我管理 Active Directory 的 Amazon FSx 檔案系統在其生命週期內都需要有效的服務帳戶。Amazon FSx 使用 服務帳戶來完整管理您的檔案系統,並執行需要將電腦物件取消加入和重新加入 Active Directory 網域的管理任務。這些任務包括取代失敗的檔案伺服器和修補 Microsoft Windows Server 軟體。若要讓 Amazon FSx 執行這些任務,Amazon FSx 服務帳戶必須至少具有 服務帳戶許可 中描述的一組許可。

雖然網域管理員群組的成員有足夠的權限來執行這些任務,我們強烈建議您使用個別的服務帳戶,將所需的權限委派給 Amazon FSx。

如需有關如何使用 Active Directory 使用者和電腦 MMC Snap-in 中的委派控制或進階功能來委派權限的詳細資訊,請參閱 將許可委派給 Amazon FSx 服務帳戶或群組。

如果您使用新的服務帳戶更新檔案系統,則新服務帳戶必須具有加入 Active Directory 所需的許可和權限,並擁有與檔案系統相關聯之現有電腦物件的完整控制許可。如需詳細資訊,請參閱變更 Amazon FSx 服務帳戶。

為了增強安全性,建議您將 Active Directory 服務帳戶登入資料存放在 中 AWS Secrets Manager 。這消除了以純文字存放敏感登入資料的需求,並符合安全最佳實務。如需詳細資訊,請參閱使用自我管理的 Microsoft Active Directory。