Crie um diretório do Microsoft Entra ID dedicado com o WorkSpaces Personal

Neste tutorial, criamos WorkSpaces pessoais no modelo traga a sua própria licença (BYOL) para o Windows 10 e 11 que são associados ao Microsoft Entra ID e registrados no Microsoft Intune. Antes de criar esses WorkSpaces, você precisa primeiro criar um diretório dedicado do WorkSpaces Personal para os WorkSpaces associados à Entra ID.

nota

O Microsoft Entra associado ao WorkSpaces pessoal está disponível em todas as regiões da AWS em que o Amazon WorkSpaces é oferecido, exceto África (Cidade do Cabo), Israel (Tel Aviv) e China (Ningxia).

Conteúdo

Etapa 1: habilitar o IAM Identity Center e sincronizar com o Microsoft Entra ID

Etapa 3: configurar o modo controlado pelo usuário do Windows Autopilot

Etapa 5: crie um diretório dedicado do WorkSpaces no Microsoft Entra ID

Configurar o aplicativo IAM Identity Center para um diretório do WorkSpaces (opcional)

Criar uma integração com o Centro de Identidade do IAM entre regiões (opcional)

Visão geral

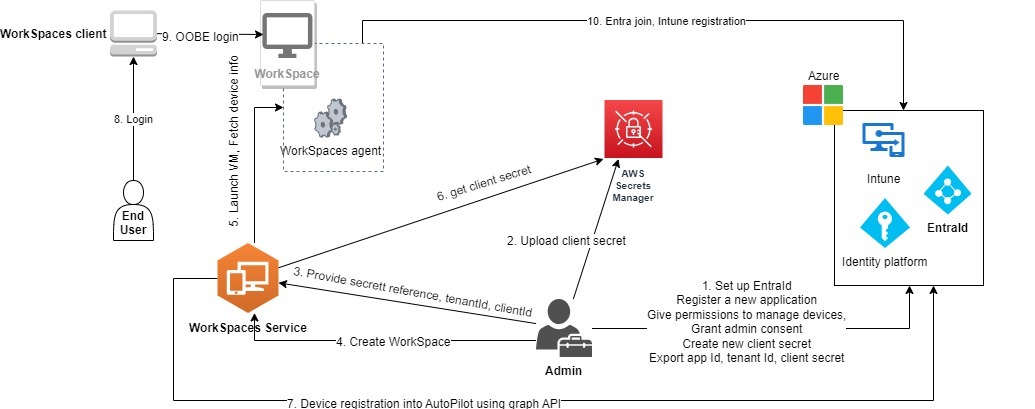

Um diretório pessoal de WorkSpaces do Microsoft Entra ID contém todas as informações necessárias para iniciar os WorkSpaces associados ao Microsoft Entra ID que são atribuídos aos usuários gerenciados com o Microsoft Entra ID. As informações do usuário são disponibilizadas aos WorkSpaces por meio do Centro de Identidade do AWS IAM, que atua como um intermediador de identidades para levar a identidade dos seus colaboradores da Entra ID para a AWS. O modo orientado ao usuário do Microsoft Windows Autopilot é usado para realizar a inscrição no WorkSpaces Intune e a adesão ao Entra. O diagrama a seguir ilustra o processo do Autopilot.

Requisitos e limitações

-

Plano Microsoft Entra ID P1 ou superior.

-

O Microsoft Entra ID e o Intune estão habilitados e têm atribuições de função.

-

Administrador do Intune: necessário para gerenciar perfis de implantação do Autopilot.

-

Administrador global: obrigatório para conceder o consentimento do administrador para as permissões de API atribuídas ao aplicativo criado na etapa 3. O aplicativo pode ser criado sem essa permissão. Contudo, um administrador global precisaria fornecer o consentimento do administrador sobre as permissões do aplicativo.

-

Atribua licenças de assinatura de usuário do Windows 10/11 VDA E3 ou E5 aos seus usuários do WorkSpaces.

-

Os diretórios do Entra ID oferecem suporte somente aos WorkSpaces pessoais da categoria traga a sua própria licença do Windows 10 ou 11. A seguir estão as versões compatíveis.

Windows 10 versão 21H2 (atualização de dezembro de 2021)

Windows 10 versão 22H2 (atualização de novembro de 2022)

Windows 11 Enterprise 23H2 (versão de outubro de 2023)

Windows 11 Enterprise 22H2 (versão de outubro de 2022)

Windows 11 Enterprise 24H2 (versão de outubro de 2024)

-

O traga a sua própria licença (BYOL) está habilitado na sua conta AWS e você tem uma imagem BYOL válida do Windows 10 ou 11 importada na sua conta. Para obter mais informações, consulte Traga Suas Próprias Licenças de desktop do Windows no WorkSpaces.

-

Os diretórios do Microsoft Entra ID oferecem suporte somente aos WorkSpaces pessoais da categoria BYOL do Windows 10 ou 11.

-

Os diretórios Microsoft Entra ID são compatíveis somente com o protocolo DCV.

-

Se você estiver usando um firewall para seus WorkSpaces, certifique-se de que ele não bloqueie o tráfego de saída para os endpoints do Microsoft Intune e do Windows Autopilot. Consulte Endpoints de rede para Microsoft Intune - requisitos do Microsoft Intune

e do Windows Autopilot para obter detalhes. -

Os diretórios Microsoft Entra ID não oferecem suporte aos inquilinos do Microsoft Entra ID nos ambientes Government Community Cloud High (GCCH) e Department of Defense (DoD).

Etapa 1: habilitar o IAM Identity Center e sincronizar com o Microsoft Entra ID

Para criar WorkSpaces pessoais associados ao Microsoft Entra ID e atribuí-los aos seus usuários do Entra ID, é necessário disponibilizar as informações do usuário para a AWS por meio do IAM Identity Center. O IAM Identity Center é o serviço da AWS recomendado para gerenciar o acesso do usuário aos recursos da AWS. Para obter mais informações, consulte What is IAM Identity Center?. Essa configuração é realizada apenas uma vez.

Se você não tiver uma instância existente do Centro de Identidade do IAM para integrar com os WorkSpaces, recomendamos criar uma na mesma região dos WorkSpaces. Se você tiver uma instância existente do Centro de Identidade da AWS em uma região diferente, poderá configurar a integração entre regiões. Para obter mais informações sobre configuração entre regiões, consulte Criar uma integração com o Centro de Identidade do IAM entre regiões (opcional).

nota

A integração entre regiões entre WorkSpaces e o Centro de Identidade do IAM não é compatível no AWS GovCloud (US) Region.

-

Habilite o IAM Identity Center com suas organizações da AWS, especialmente se estiver usando um ambiente com várias contas. É possível criar uma instância de conta do IAM Identity Center. Para saber mais, consulte Enabling AWS IAM Identity Center. Cada diretório do WorkSpaces pode ser associado a uma instância, organização ou conta do IAM Identity Center.

Se você estiver usando uma instância da organização e tentando criar um diretório WorkSpaces em uma das contas dos membros, certifique-se de ter as seguintes permissões do IAM Identity Center.

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

Para obter mais informações, consulte Visão geral do gerenciamento de permissões de acesso aos seus recursos do IAM Identity Center. Além disso, certifique-se de que nenhuma política de controle de serviços (SCPs) esteja bloqueando essas permissões. Para saber mais sobre SCPs, consulte Políticas de controle de serviços (SCP).

-

Configure o IAM Identity Center e o Microsoft Entra ID para sincronizar automaticamente alguns ou todos os usuários do seu inquilino do Entra ID com sua instância do IAM Identity Center. Para obter mais informações, consulte Configurar SAML e SCIM com o Microsoft Entra ID e o IAM Identity Center e Tutorial: Configurar o Centro de Identidade do AWS IAM para provisionamento automático de usuários

. -

Verifique se os usuários que você configurou no Microsoft Entra ID estão sincronizados corretamente com a instância do Centro de Identidade do AWS IAM. Se você ver uma mensagem de erro no Microsoft Entra ID, isso indica que o usuário no Entra ID está configurado de uma forma que o IAM Identity Center não é compatível. A mensagem de erro identificará esse problema. Por exemplo, se o objeto de usuário no Entra ID não possuir o primeiro nome, sobrenome e/ou nome de exibição, você receberá uma mensagem de erro semelhante a

"2 validation errors detected: Value at 'name.givenName' failed to satisfy constraint: Member must satisfy regular expression pattern: [\\p{L}\\p{M}\\p{S}\\p{N}\\p{P}\\t\\n\\r ]+; Value at 'name.givenName' failed to satisfy constraint: Member must have length greater than or equal to 1". Para obter mais informações, consulte Specific users fail to synchronize into IAM Identity Center from an external SCIM provider.

nota

O WorkSpaces usa o atributo Entra ID UserPrincipalName (UPN) para identificar usuários individuais e as seguintes são suas limitações:

Os UPNs não podem ter mais de 63 caracteres de comprimento.

Se você alterar o UPN depois de atribuir um WorkSpace a um usuário, o usuário não conseguirá se conectar ao WorkSpace, a menos que você altere o UPN de volta ao que era antes.

Etapa 2: registrar um aplicativo Microsoft Entra ID para conceder permissões para o Windows Autopilot

O WorkSpaces Personal usa o modo controlado pelo usuário do Microsoft Windows Autopilot para inscrever os WorkSpaces no Microsoft Intune e juntá-los ao Microsoft Entra ID.

Para permitir que o Amazon WorkSpaces registre o WorkSpaces Personal no Autopilot, é necessário registrar um aplicativo Microsoft Entra ID que conceda as permissões necessárias da API Microsoft Graph. Para obter mais informações sobre o registro de um aplicativo Entra ID, consulte Quickstart: Register an application with the Microsoft identity platform

Recomendamos fornecer as seguintes permissões de API em seu aplicativo Entra ID.

-

Para criar um novo WorkSpace pessoal que precisa ser associado ao Entra ID, é necessária a seguinte permissão da API.

DeviceManagementServiceConfig.ReadWrite.All

-

Quando você encerra um WorkSpace pessoal ou o reconstrói, as seguintes permissões são usadas.

nota

Se você não fornecer essas permissões, o WorkSpace será encerrado, mas não será removido dos seus inquilinos do Intune e do Entra ID e você terá que removê-los separadamente.

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

Essas permissões exigem o consentimento do administrador. Para obter mais informações, consulte Grant tenant-wide admin consent to an application

.

Em seguida, você deve adicionar um segredo de cliente para o aplicativo Entra ID. Para obter mais informações, consulte Add credentials

Etapa 3: configurar o modo controlado pelo usuário do Windows Autopilot

Certifique-se de estar familiarizado com o Step by step tutorial for Windows Autopilot user-driven Microsoft Entra join in Intune

Para configurar seu Microsoft Intune para Autopilot

-

Entre no centro de administração do Microsoft Intune

-

Crie um novo grupo de dispositivos do Autopilot para WorkSpaces pessoais. Para obter mais informações, consulte Create device groups for Windows Autopilot

. Escolha Grupos, Novo grupo

Em Group type, escolha Security.

Para Tipo de associação, escolha Dispositivo dinâmico.

-

Escolha Editar consulta dinâmica para criar uma regra de associação dinâmica. A regra deverá estar no seguinte formato:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))Importante

WorkSpacesDirectoryNamedeve corresponder ao nome do diretório do WorkSpaces Personal do Entra ID que você criou na etapa 5. Isso ocorre porque a string do nome do diretório é usada como tag de grupo quando o WorkSpaces registra áreas de trabalho virtuais no Autopilot. Além disso, a tag de grupo é mapeada para o atributoOrderIDnos dispositivos Microsoft Entra.

Escolha Dispositivos, Windows, Registro. Para Opções de registro, escolha Inscrição automática. Para o escopo do usuário MDM, selecione Tudo.

-

Crie um perfil de implantação do Autopilot. Para obter mais informações, consulte Criar um perfil de implantação do Autopilot

. -

Para o Windows Autopilot, escolha Perfis de implantação, Criar perfil.

-

Na tela de perfis de implantação do Windows Autopilot, selecione o menu suspenso Criar perfil e, em seguida, selecione Windows PC.

-

Na tela Criar perfil, na página On the Out-of-Box Experience (OOBE). Para o modo de implantação, selecione Controlado pelo usuário. Em Acessar no Microsoft Entra ID, selecione Microsoft Entra acessado. Você pode personalizar os nomes dos computadores dos seus WorkSpaces pessoais associados ao Entra ID selecionando Sim para Aplicar modelo do nome de dispositivo para criar um modelo a ser usado ao nomear um dispositivo durante o registro.

-

Na página Tarefas, em Atribuir a, escolha Grupos selecionados. Escolha Selecionar grupos a serem incluídos e selecione o grupo de dispositivos do Autopilot que você acabou de criar em 2.

-

Etapa 4: Criar um segredo da AWS Secrets Manager

Você deve criar um segredo no AWS Secrets Manager para armazenar com segurança as informações, incluindo o ID do aplicativo e o segredo do cliente, para o aplicativo Entra ID em que você criou o Etapa 2: registrar um aplicativo Microsoft Entra ID para conceder permissões para o Windows Autopilot. Essa configuração é realizada apenas uma vez.

Para criar um segredo da AWS Secrets Manager

-

Criar uma chave gerenciada pelo cliente do AWS Key Management Service

. Posteriormente, a chave será usada para criptografar o segredo AWS Secrets Manager. Não use a chave padrão para criptografar seu segredo, pois a chave padrão não pode ser acessada pelo serviço WorkSpaces. Siga as etapas abaixo para criar a chave. -

Abra o console do AWS KMS em https://console.aws.amazon.com/kms

. -

Para alterar o Região da AWS, use o seletor de Região no canto superior direito da página.

-

Escolha Criar chave.

-

Na página Configurar chave, em Tipo de chave, escolha Simétrico. Em Uso da chave, escolha Criptografar e descriptografar.

-

Na página de revisão, no editor de política de chave, certifique-se de permitir que a

workspaces.amazonaws.com.rproxy.govskope.cada entidade principal do serviço do WorkSpaces tenha acesso à chave, incluindo as seguintes permissões na política de chave.{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

Crie o segredo em AWS Secrets Manager, usando a chave AWS KMS criada na etapa anterior.

Abra o console Secrets Manager em https://console.aws.amazon.com/secretsmanager/

. Escolha Armazenar Novo Segredo.

Na página Escolher tipo de segredo, em Tipo de segredo, selecione Outro tipo de segredo.

Para pares de chave/valor, na caixa chave, insira “application_id” na caixa de chave e, em seguida, copie o ID do aplicativo Entra ID da Etapa 2 e cole-o na caixa de valor.

Escolha Adicionar linha, na caixa chave, digite “application_password”, copie o segredo do cliente do aplicativo Entra ID da Etapa 2 e cole-o na caixa de valor.

Escolha a chave AWS KMS que você criou em uma etapa anterior na lista suspensa de Chave de criptografia

Escolha Próximo.

Na página Configurar segredo, insira um Nome e uma Descrição do segredo.

Em Permissões do recurso, escolha Editar permissões.

Certifique-se de permitir que a

workspaces.amazonaws.com.rproxy.govskope.cada entidade principal do serviço do WorkSpaces tenha acesso ao segredo, incluindo a seguinte política de recursos nas permissões do recurso.

Etapa 5: crie um diretório dedicado do WorkSpaces no Microsoft Entra ID

Crie um diretório dedicado WorkSpaces que armazene informações para seus usuários do WorkSpaces e do Entra ID associados ao Microsoft Entra ID.

Para criar um diretório do Entra ID WorkSpaces

Abra o console do WorkSpaces em https://console.aws.amazon.com/workspaces/v2/home

. -

No painel de navegação, selecionar Diretórios.

-

Na página Criar diretório, para o Tipo de WorkSpaces, escolha Pessoal. Para gerenciamento de dispositivos WorkSpace, escolha Microsoft Entra ID.

-

Para ID de inquilino do Microsoft Entra, digite o ID do inquilino do Microsoft Entra ao qual você deseja que o WorkSpaces do seu diretório se associe. Você não poderá alterar o ID do inquilino após a criação do diretório.

-

Para ID e senha do aplicativo Entra ID, selecione o segredo AWS Secrets Manager que você criou na Etapa 4 na lista suspensa. Não será possível alterar o segredo associado ao diretório depois que ele for criado. No entanto, você sempre pode atualizar o conteúdo do segredo, incluindo o ID do aplicativo Entra ID e sua senha por meio do console AWS Secrets Manager em https://console.aws.amazon.com/secretsmanager/

. -

Se a instância do Centro de Identidade do IAM estiver na mesma região da AWS do diretório do WorkSpaces, em Fonte de identidade do usuário, selecione a instância do Centro de Identidade do IAM que você configurou na Etapa 1 na lista suspensa. Você não poderá alterar a instância do IAM Identity Center associada ao diretório depois que o diretório for criado.

Se sua instância do Centro de Identidade do IAM estiver em uma região da AWS diferente do seu diretório WorkSpaces, escolha Enable Cross-Region (Habilitar entre regiões) e selecione a região na lista suspensa.

nota

Se você tiver uma instância existente do Centro de Identidade do IAM em uma região diferente, poderá optar por configurar a integração entre regiões. Para obter mais informações sobre configuração entre regiões, consulte Criar uma integração com o Centro de Identidade do IAM entre regiões (opcional).

-

Em Nome do diretório, insira um nome exclusivo para o diretório (por exemplo,

WorkSpacesDirectoryName).Importante

O nome do diretório deve corresponder ao

OrderIDusado para criar a consulta dinâmica para o grupo de dispositivos do Autopilot que você criou com o Microsoft Intune na Etapa 3. A string do nome do diretório é usada como a tag do grupo ao registrar WorkSpaces pessoais no Windows Autopilot. A tag de grupo é mapeada para o atributoOrderIDnos dispositivos Microsoft Entra. -

(Opcional) Em Description (Descrição), insira uma descrição para a política.

-

Para VPC, selecione a VPC que você usou para iniciar seus WorkSpaces. Para obter mais informações, consulte Configurar uma VPC para WorkSpaces Personal.

-

Para sub-redes, selecione duas sub-redes de VPC que não estejam na mesma zona de disponibilidade. Essas sub-redes serão usadas para iniciar os WorkSpaces pessoais. Para obter mais informações, consulte Zonas de disponibilidade do WorkSpaces Personal.

Importante

Certifique-se de que os WorkSpaces iniciados nas sub-redes tenham acesso à Internet, o que é necessário quando os usuários fazem login nos desktops do Windows. Para obter mais informações, consulte Fornecer acesso à internet para o WorkSpaces Personal.

-

Em Configuração, selecione Habilitar WorkSpace dedicado. É necessário habilitá-lo para criar um diretório dedicado do WorkSpaces Personal para iniciar o traga a sua própria licença (BYOL) do Windows 10 ou 11 do WorkSpaces.

nota

Se você não vê a opção Habilitar WorkSpace dedicado em Configuração, sua conta não foi habilitada para BYOL. Para habilitar o BYOL na sua conta, consulte Traga Suas Próprias Licenças de desktop do Windows no WorkSpaces.

(Opcional) Para Tags, especifique o valor do par de chaves que você deseja usar para WorkSpaces pessoais no diretório.

-

Examine o resumo do diretório e escolha Criar diretório. A conexão do diretório leva vários minutos. O status inicial do diretório é

Creating. Quando a criação de diretórios estiver completa, o status seráActive.

Um aplicativo do IAM Identity Center também é criado automaticamente em seu nome quando o diretório é criado. Para encontrar o ARN do aplicativo, acesse a página de resumo do diretório.

Agora você pode usar o diretório para iniciar o WorkSpaces pessoal no Windows 10 ou 11 que sejam registrados no Microsoft Intune e associados ao Microsoft Entra ID. Para obter mais informações, consulte Crie um WorkSpace no WorkSpaces Personal.

Após criar um diretório pessoal do WorkSpaces, é possível criar um WorkSpaces Personal. Para obter mais informações, consulte . Crie um WorkSpace no WorkSpaces Personal

Configurar o aplicativo IAM Identity Center para um diretório do WorkSpaces (opcional)

Um aplicativo do IAM Identity Center também é criado automaticamente uma vez que o diretório é criado. Você pode encontrar o ARN do aplicativo na seção Resumo na página de detalhes do diretório. Por padrão, todos os usuários na instância do Identity Center podem acessar seus WorkSpaces atribuídos sem configurar o aplicativo correspondente do Identity Center. Contudo, você pode gerenciar o acesso do usuário aos WorkSpaces em um diretório configurando a atribuição do usuário para o aplicativo IAM Identity Center.

Como configurar a atribuição de usuário para o aplicativo IAM Identity Center

Abra o console do IAM, em https://console.aws.amazon.com/iam/

. Na guia AWS aplicativos gerenciados, escolha o aplicativo para o diretório WorkSpaces. Os nomes dos aplicativos estão no seguinte formato:

WorkSpaces.wsd-xxxxx, ondewsd-xxxxxé o ID do diretório WorkSpaces.Escolha Ações, Editar detalhes.

Altere o método de atribuição de usuários e grupos de Não exigir atribuições para Exigir atribuições.

Escolha Salvar alterações.

Depois de fazer essa alteração, os usuários na instância do Identity Center perderão o acesso aos WorkSpaces atribuídos, a menos que estejam atribuídos ao aplicativo. Para atribuir seus usuários ao aplicativo, use o comando AWS CLI create-application-assignment para atribuir usuários ou grupos a um aplicativo. Para obter mais informações, consulte a Referência de comandos da AWS CLI.

Criar uma integração com o Centro de Identidade do IAM entre regiões (opcional)

Recomendamos que seus WorkSpaces e a instância associada do Centro de Identidade do IAM estejam na mesma região da AWS. No entanto, se você já tiver uma instância do Centro de Identidade do IAM configurada em uma região diferente da do WorkSpaces, poderá criar uma integração entre regiões. Ao criar uma integração entre regiões do WorkSpaces e do Centro de Identidade do IAM, você permite que o WorkSpaces faça chamadas entre regiões para acessar e armazenar informações da instância do Centro de Identidade do IAM, como atributos de usuário e grupo.

Importante

O Amazon WorkSpaces oferece suporte a integrações entre regiões do Centro de Identidade do IAM e WorkSpaces somente para instâncias em nível organizacional. O WorkSpaces não oferece suporte a integrações entre regiões do Centro de Identidade do IAM para instâncias em nível de conta. Para obter mais informações sobre os tipos de instância do Centro de Identidade do IAM e seus casos de uso, consulte Compreensão dos tipos de instâncias do Centro de Identidade do IAM.

Se você criar uma integração entre regiões entre um diretório do WorkSpaces e uma instância do Centro de Identidade do IAM, poderá ter maior latência ao implantar o WorkSpaces e durante o login devido às chamadas entre regiões. O aumento na latência é proporcional à distância entre a região do WorkSpaces e a do Centro de Identidade do IAM. Recomendamos realizar testes de latência para seu caso de uso específico.

Você pode ativar as conexões entre regiões do Centro de Identidade do IAM durante a Etapa 5: crie um diretório dedicado do WorkSpaces no Microsoft Entra ID. Em Fonte de identidade do usuário, selecione a instância do Centro de Identidade do IAM que você configurou na Etapa 1: habilitar o IAM Identity Center e sincronizar com o Microsoft Entra ID na lista suspensa.

Importante

Você não poderá alterar a instância do Centro de Identidade do IAM associada ao diretório depois que o diretório for criado.