翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

Amazon Connect のダッシュボードとレポートに階層ベースのアクセスコントロールを適用する

エージェント階層を活用して、特定のエージェントに関するデータを表示するアクセス権を持つスーパーバイザーやマネージャーを管理できます。例えば、チームの階層グループとレベルを設定し、そのチーム内の階層グループに割り当てられたスーパーバイザーのみが、同じ階層グループに割り当てられたエージェントのルーティングプロファイル、キュー、パフォーマンスメトリクスを表示できるように指定できます。これは階層ベースのアクセスコントロールと呼ばれます。

階層ベースのアクセスコントロールは、タグベースのアクセスコントロールと一緒に使用できます。この機能は、各事業部門内に複数の事業部門と階層がある場合に便利です。例えば、衣料品、融資、銀行という 3 つの事業部門を持つ企業があるとします。タグを使用して、エージェント、キュー、ルーティングプロファイルなどのリソースを事業部門ごとに分離できます。各事業部門では、レベル 1 (国)、レベル 2 (都道府県)、レベル 3 (サイト) などの階層レベルを設定できます。その後、階層を使用してこれらのレベルを設定し、階層ベースのアクセスコントロールを使用してサイトレベルのマネージャーのアクセスを制限できます。

内容

タグベースのコントロールと階層ベースのコントロールを同時に使用する場合に知っておくべき重要事項

-

スーパーバイザーまたはマネージャーが 2 つのセキュリティプロファイルに割り当てられ、各セキュリティプロファイルにタグベースのアクセスコントロールと階層ベースのアクセスコントロールの両方の一意の設定がある場合、Amazon Connect はレポートにきめ細かなアクセスコントロールを適用できません。

このシナリオでは、スーパーバイザーまたはマネージャーが意図したものではない可能性のあるデータを表示できないようにするため、リアルタイムおよび履歴のメトリクスレポートにアクセスするアクセス許可をセキュリティプロファイルに付与しないことをお勧めします (ダッシュボードはタグ付けをサポートしていないため、階層ベースのアクセスコントロールのみが適用されます)。

-

タグベースのアクセスコントロールと階層ベースのアクセスコントロールを同時に有効にしても、タグベースのアクセスコントロールによって課される設定制限は依然として存在します。

-

タグベースのアクセスコントロールと階層ベースのアクセスコントロールを同時に有効にすると、Amazon Connect は各コントロールメソッドを個別に適用します。つまり、スーパーバイザーまたはマネージャーは、ルーティングプロファイル、キュー、パフォーマンスデータなどのエージェントデータおよびリソースにアクセスするために、両方のコントロールタイプの要件を満たしている必要があります。

-

スーパーバイザーまたはマネージャーが 2 つのセキュリティプロファイルに割り当てられ、1 つのセキュリティプロファイルにタグベースのアクセスコントロールがあり、もう 1 つのセキュリティプロファイルに階層ベースのアクセスコントロールがある場合、Amazon Connect はタグベースのアクセスコントロールと階層ベースのアクセスコントロールが 1 つのセキュリティプロファイルにあるかのように、タグと階層の両方に基づいてアクセスを制限します。

-

スーパーバイザーまたはマネージャーが 2 つのセキュリティプロファイルに割り当てられ、両方のセキュリティプロファイルに階層ベースのアクセスコントロールがあり、いずれかのセキュリティプロファイルにタグベースのアクセスコントロールがある場合、該当するタグは両方の階層のエージェントに適用されます。

-

スーパーバイザーまたはマネージャーが 2 つのセキュリティプロファイルに割り当てられ、両方のセキュリティプロファイルにタグベースのアクセスコントロールがあり、いずれかのセキュリティプロファイルに階層ベースのアクセスコントロールがある場合、階層フィルターは、いずれかのタグセットを持つリソース (エージェント、ルーティングプロファイル、キュー、パフォーマンスデータ) に適用されます。

ステップ 1: レポートとダッシュボードの階層ベースのアクセスコントロールを有効にする

API/SDK または Amazon Connect 管理者ウェブサイトを使用して、階層ベースのアクセスコントロールを設定できます。次の手順では、 Amazon Connect 管理ウェブサイトを使用して設定する方法について説明します。

-

Amazon Connect 管理者アカウント、またはユーザーとアクセス許可 - セキュリティプロファイル - アクセス許可の編集を持つセキュリティプロファイルに割り当てられたアカウントを使用して、管理者ウェブサイトにログインします。

-

左側のナビゲーションメニューで、[ユーザー] を選択し、編集するセキュリティプロファイルを選択します。

-

[セキュリティプロファイルの管理] ページで、編集するプロファイルを選択します。

-

次の図に示すように、[セキュリティプロファイルの編集] ページの下部までスクロールし、[詳細オプションの表示] を選択して、[階層ベースのアクセスコントロール] を選択します。

![[階層ベースのアクセスコントロール] オプション、[ターゲティング] ドロップダウンリスト。](images/hbac-dashboards.png)

-

[リソース] で、[ユーザー] を選択します。

-

[ターゲティング] で、ドロップダウンリストを使用して、次のいずれかのオプションを選択します。

-

[割り当てられたユーザー階層]。このオプションを選択すると、スーパーバイザーはスーパーバイザーの階層グループまたは子階層グループに属するエージェントを管理できます。

このオプションにより、アクセス権を付与されたスーパーバイザーまたはマネージャーは、同じ階層または子階層グループに属しているエージェントのデータのみを表示できます。

-

[カスタムのユーザー階層]。このオプションを選択して、カスタム階層とエージェント階層レベルを指定します。スーパーバイザーまたはマネージャーは、自分とは異なる階層に属するエージェントのデータを表示できます。例えば、このオプションを使用すると、Site 1 のマネージャーは Site 2 の エージェントのデータを表示できます。

このオプションを使用すると、スーパーバイザーがアクセスできる階層レベルについて非常に具体的に指定することもできます。例えば、次の図は、Division1/Location1/Section1 にあるエージェントのレポートデータを表示するためのアクセス権をスーパーバイザーに付与するセキュリティプロファイルを示しています。

![[階層ベースのアクセスコントロール] オプション、[カスタムのユーザー階層] オプション。](images/hbac-dashboards2.png)

-

-

[保存] を選択します。

ステップ 2: ダッシュボード、レポート、リソースにアクセスするためのセキュリティプロファイルのアクセス許可を割り当てる

スーパーバイザーまたはマネージャーに階層ベースのアクセスコントロールを割り当てたら、次の図に示すように、[ダッシュボードとレポート] ページの適切なタブにアクセスできるように、次のアクセス許可を 1 つ以上付与する必要があります。

![[ダッシュボードとレポートページ] のタブ。](images/access-control-hierarchy2.png)

-

[セキュリティプロファイルの編集] ページで、ダッシュボードとレポートにアクセスできるように、必要に応じてスーパーバイザーまたはマネージャーに次のアクセス許可を割り当てます。

-

[分析と最適化 - メトリクスへのアクセス - アクセス]: [ダッシュボードとレポート] ページのすべてのタブへのアクセスを許可します。

-

[分析と最適化 - リアルタイムメトリクス - アクセス]: [リアルタイムメトリクス] タブへのアクセスを許可します。

-

[分析と最適化 - 履歴メトリクス - アクセス]: [履歴メトリクス] タブへのアクセスを許可します。

-

[分析と最適化 - ダッシュボード - アクセス]: [ダッシュボード] タブへのアクセスを許可します。

-

[分析と最適化 - ログイン/ログアウト - アクセス]: [ログイン/ログアウトレポート] タブへのアクセスを許可します。

-

-

ユーザー、ルーティングプロファイル、キューなどのリソースにアクセスするためのスーパーバイザーまたはマネージャーのセキュリティプロファイルのアクセス許可を割り当てます。

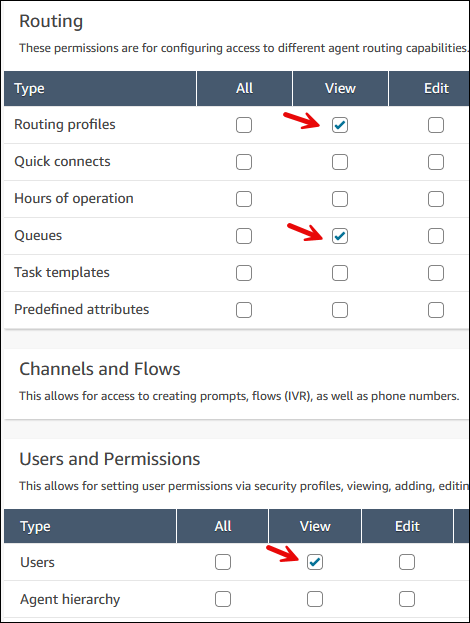

例えば、次の図は、ルーティングプロファイル、キュー、および Amazon Connect ユーザーを表示する権限を付与するセキュリティプロファイルアクセス許可の例を示しています。[ルーティングプロファイル - 表示]、[キュー - 表示]、および [ユーザー - 表示] が選択されています。

制限事項

階層ベースのアクセスコントロールはエージェントにのみ適用できます。他の Amazon Connect リソースではサポートされません。

レポートとダッシュボードで階層ベースのアクセスコントロールを使用する場合、次の制限が適用されます。

-

[エージェントキュー] を表示するためのアクセスは無効になっています。

-

[リアルタイムメトリクス] ページの [エージェントの準拠] テーブルはサポートされていません。

これらのテーブルのオプションは、[リアルタイムメトリクス] ページの次の図に示されています。

![[リアルタイムメトリクス] ページ、[エージェントキュー]、[エージェントの準拠] テーブル。](images/hbac-dashboards-agentqueues.png)