Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Propagazione affidabile delle identità con Amazon Athena

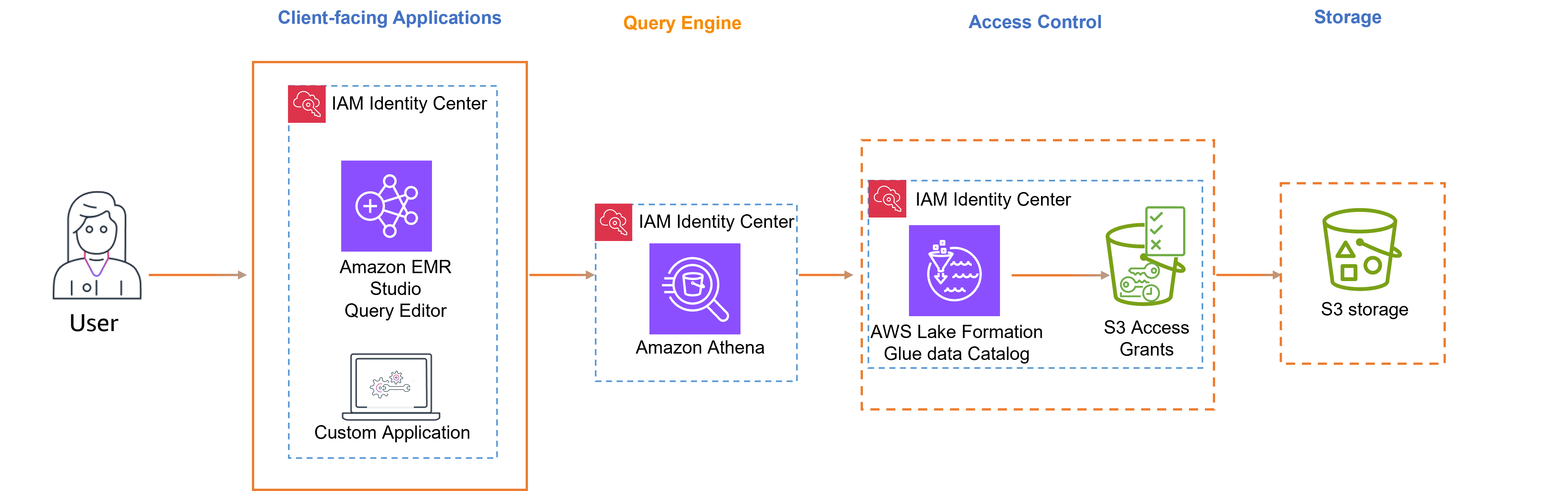

I passaggi per abilitare la propagazione affidabile delle identità dipendono dal fatto che gli utenti interagiscano con applicazioni gestite o con applicazioni AWS gestite dai clienti. Il diagramma seguente mostra una configurazione di propagazione dell'identità affidabile per applicazioni rivolte ai client, AWS gestite o esterne, che utilizza Amazon Athena per AWS interrogare i dati di Amazon S3 con il controllo degli accessi fornito da Amazon S3. AWS Lake Formation Access Grants

Nota

-

La propagazione affidabile delle identità con Amazon Athena richiede l'uso di Trino.

-

I client Apache Spark e SQL connessi ad Amazon Athena tramite driver ODBC e JDBC non sono supportati.

AWS applicazioni gestite

La seguente applicazione AWS gestita rivolta ai client supporta la propagazione affidabile delle identità con Athena:

-

Amazon EMR Studio

Per abilitare la propagazione affidabile delle identità, segui questi passaggi:

-

Configura Amazon EMR Studio come applicazione rivolta ai client per Athena. L'editor di query in EMR Studio è necessario per eseguire Athena Queries quando è abilitata la propagazione delle identità affidabili.

-

Configura Athena Workgroup.

-

Configura AWS Lake Formation per abilitare il controllo granulare degli accessi per le AWS Glue tabelle in base all'utente o al gruppo in IAM Identity Center.

-

Configura Amazon S3 Access Grants per consentire l'accesso temporaneo alle posizioni dei dati sottostanti in S3.

Nota

Sia Lake Formation che Amazon S3 Access Grants sono necessari per il controllo degli accessi ai AWS Glue Data Catalog e per i risultati delle query Athena in Amazon S3.

Applicazioni gestite dal cliente

Per abilitare la propagazione affidabile delle identità per gli utenti di applicazioni sviluppate su misura, consulta Access Servizi AWS programmatically using trusted identity propagation