Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione di Amazon S3 Access Grants con IAM Identity Center

Amazon S3 Access Grants offre la flessibilità necessaria per garantire un controllo granulare degli accessi basato sull'identità alle sedi S3. Puoi usare Amazon S3 Access Grants per concedere l'accesso ai bucket Amazon S3 direttamente ai tuoi utenti e gruppi aziendali. Segui questi passaggi per abilitare S3 Access Grants con IAM Identity Center e ottenere una propagazione affidabile delle identità.

Prerequisiti

Prima di iniziare con questo tutorial, devi configurare quanto segue:

-

Abilita IAM Identity Center. L'istanza dell'organizzazione è consigliata. Per ulteriori informazioni, consulta Prerequisiti e considerazioni.

Configurazione di S3 Access Grants per la propagazione affidabile delle identità tramite IAM Identity Center

Se hai già un'Access Grantsistanza Amazon S3 con una posizione registrata, segui questi passaggi:

Se non hai Access Grants ancora creato un Amazon S3, segui questi passaggi:

-

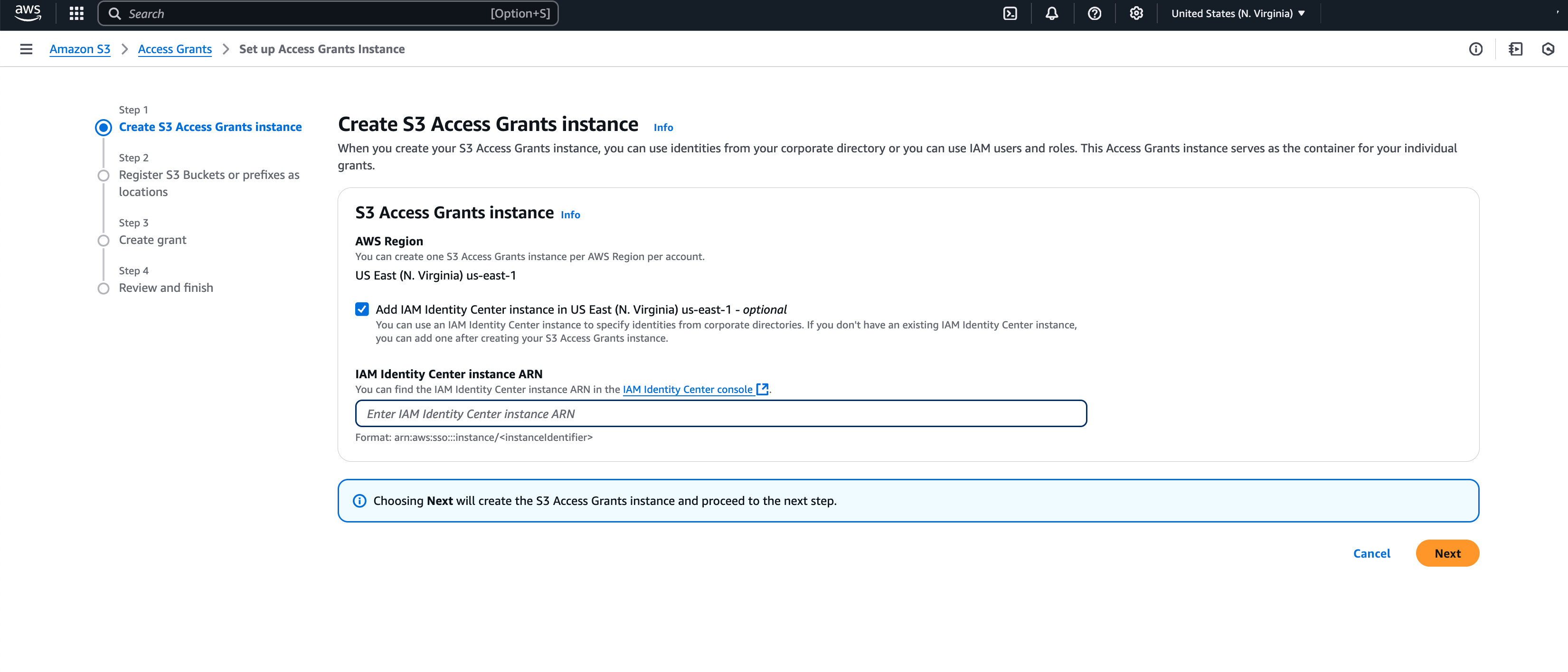

Crea un'Access Grantsistanza S3: puoi creare un'istanza S3 Access Grants per volta. Regione AWS Quando crei l'Access Grantsistanza S3, assicurati di selezionare la casella Aggiungi istanza IAM Identity Center e di fornire l'ARN della tua istanza IAM Identity Center. Seleziona Avanti.

L'immagine seguente mostra la pagina Crea Access Grants istanza S3 nella console Amazon Access Grants S3:

-

Registra una posizione: dopo aver creato e creato un'Access Grantsistanza Amazon S3 Regione AWS in un account, registri una posizione S3 in quell'istanza. Una Access Grants posizione S3 associa la regione S3 predefinita (

S3://), un bucket o un prefisso a un ruolo IAM. S3 Access Grants assume questo ruolo di Amazon S3 per fornire credenziali temporanee al beneficiario che accede a quella particolare posizione. Devi prima registrare almeno una posizione nella tua Access Grants istanza S3 prima di poter creare una concessione di accesso.Per l'ambito Location, specifica

s3://, che include tutti i bucket in quella regione. Questo è l'ambito di localizzazione consigliato per la maggior parte dei casi d'uso. Se disponi di un caso d'uso avanzato per la gestione degli accessi, puoi impostare l'ambito della posizione su un buckets3://o un prefisso specifico all'interno di un bucket.buckets3://Per ulteriori informazioni, consulta Registrare una sede nella Guida per l'utente di Amazon Simple Storage Service.bucket/prefix-with-pathNota

Assicurati che le posizioni S3 delle AWS Glue tabelle a cui desideri concedere l'accesso siano incluse in questo percorso.

La procedura richiede la configurazione di un ruolo IAM per la posizione. Questo ruolo dovrebbe includere le autorizzazioni per accedere all'ambito della posizione. Puoi utilizzare la procedura guidata della console S3 per creare il ruolo. Dovrai specificare l'ARN dell'Access Grantsistanza S3 nelle policy per questo ruolo IAM. Il valore predefinito dell'

arn:aws:s3:ARN dell'Access Grantsistanza S3 è.Your-Region:Your-AWS-Account-ID:access-grants/defaultIl seguente esempio di policy di autorizzazione fornisce ad Amazon S3 le autorizzazioni per il ruolo IAM che hai creato. E l'esempio di policy di fiducia che segue consente al responsabile del Access Grants servizio S3 di assumere il ruolo IAM.

-

Policy di autorizzazione

Per utilizzare queste politiche, sostituisci la

italicized placeholder textpolitica dell'esempio con le tue informazioni. Per ulteriori indicazioni, consulta Creare un criterio o Modificare un criterio. -

Policy di trust

Nella policy di attendibilità del ruolo IAM, concedi al principale del servizio S3 Access Grants (

access-grants.s3.amazonaws.com) l'accesso al ruolo IAM creato. A tal fine, è possibile creare un file JSON contenente le seguenti istruzioni. Per aggiungere la policy di attendibilità all'account, consulta Creare un ruolo utilizzando policy di attendibilità personalizzati.

-

Crea una concessione di accesso per Amazon S3

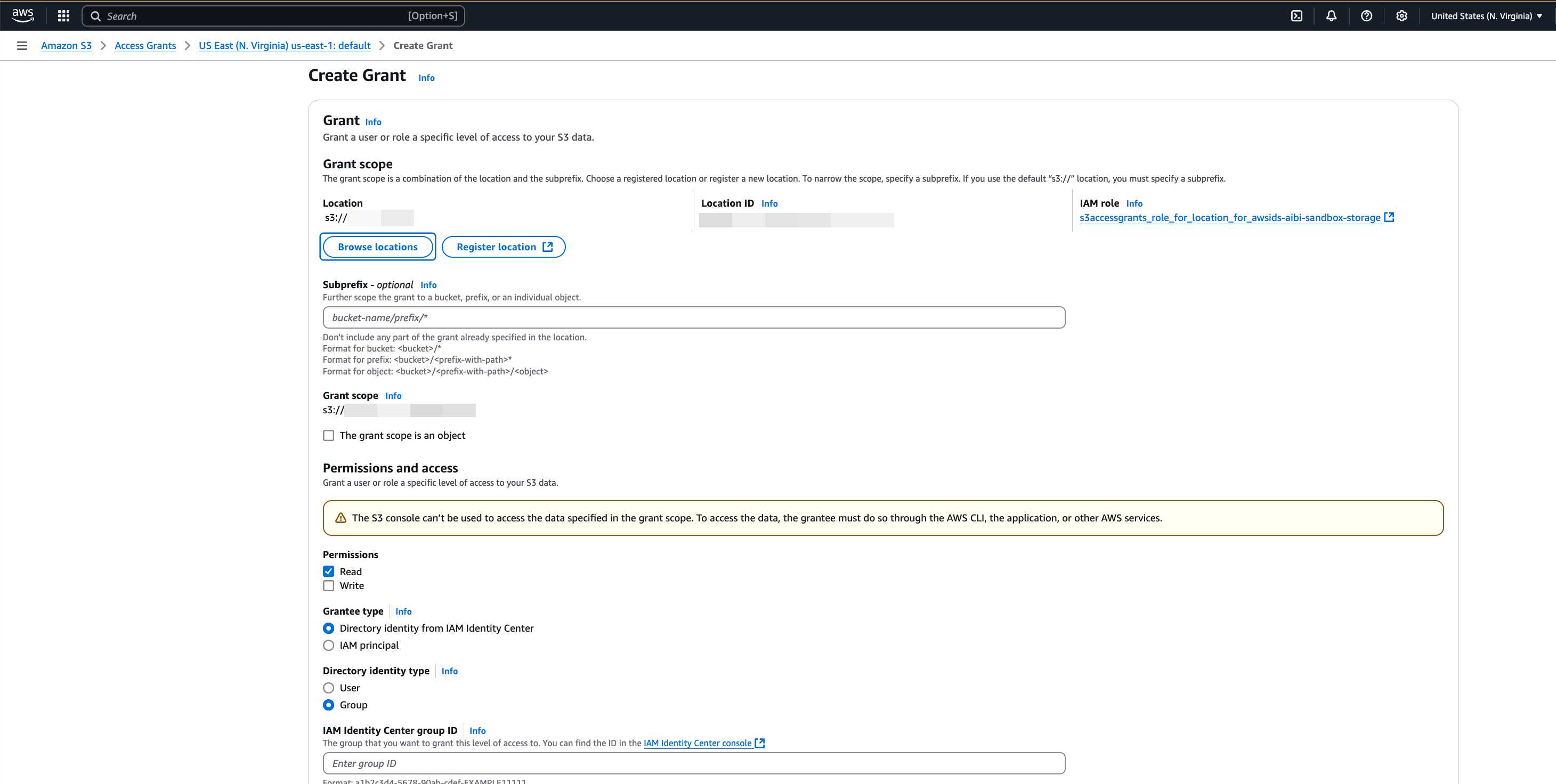

Se disponi di un'Access Grantsistanza Amazon S3 con una posizione registrata e hai associato la tua istanza IAM Identity Center ad essa, puoi creare una concessione. Nella pagina Create Grant della console S3, completa quanto segue:

Creazione di una concessione

-

Seleziona la posizione creata nel passaggio precedente. È possibile ridurre l'ambito della concessione aggiungendo un prefisso secondario. Il sottoprefisso può essere un

bucketbucket/prefix, o un oggetto nel bucket. Per ulteriori informazioni, consulta Subprefix nella Guida per l'utente di Amazon Simple Storage Service. -

In Autorizzazioni e accesso, seleziona Leggi o Scrivi a seconda delle tue esigenze.

-

Nel tipo Granter, scegli Directory Identity da IAM Identity Center.

-

Fornisci l'ID utente o di gruppo di IAM Identity Center. Puoi trovare l'utente e il gruppo IDs nella console IAM Identity Center nelle sezioni Utente e gruppo. Seleziona Avanti.

-

Nella pagina Revisione e conclusione, rivedi le impostazioni per S3Access Grant, quindi seleziona Create Grant.

L'immagine seguente mostra la pagina Create Grant nella console Amazon S3: Access Grants