Le traduzioni sono generate tramite traduzione automatica. In caso di conflitto tra il contenuto di una traduzione e la versione originale in Inglese, quest'ultima prevarrà.

Configurazione della propagazione affidabile delle identità con Amazon EMR Studio

La procedura seguente illustra come configurare Amazon EMR Studio per la propagazione di identità affidabili nelle query su gruppi di lavoro Amazon Athena o cluster Amazon EMR in esecuzione. Apache Spark

Prerequisiti

Prima di iniziare con questo tutorial, devi configurare quanto segue:

-

Abilita IAM Identity Center. L'istanza dell'organizzazione è consigliata. Per ulteriori informazioni, consulta Prerequisiti e considerazioni.

-

Effettua il provisioning di utenti e gruppi dalla tua fonte di identità a IAM Identity Center.

Per completare la configurazione della propagazione delle identità affidabili da Amazon EMR Studio, l'amministratore di EMR Studio deve eseguire i seguenti passaggi.

Passaggio 1. Creare i ruoli IAM richiesti per EMR Studio

In questa fase, l'Studioamministratore di Amazon EMR crea un ruolo di servizio IAM e un ruolo utente IAM per EMR. Studio

Crea un ruolo di servizio EMR Studio: EMR Studio assume questo ruolo IAM per gestire in sicurezza aree di lavoro e notebook, connettersi ai cluster e gestire le interazioni con i dati.

-

Passa alla console IAM () e crea un ruolo IAM. https://console.aws.amazon.com/iam/

-

Seleziona Servizio AWScome entità affidabile, quindi scegli Amazon EMR. Allega le seguenti politiche per definire le autorizzazioni e la relazione di fiducia del ruolo.

Per utilizzare queste politiche, sostituisci la

italicized placeholder textpolitica dell'esempio con le tue informazioni. Per ulteriori indicazioni, consulta Creare un criterio o Modificare un criterio.Per un riferimento di tutte le autorizzazioni dei ruoli di servizio, vedere Autorizzazioni dei ruoli di servizio EMR Studio.

-

Crea un ruolo utente EMR Studio per l'autenticazione di IAM Identity Center: EMR Studio assume questo ruolo quando un utente accede tramite IAM Identity Center per gestire aree di lavoro, cluster EMR, job, repository git. Questo ruolo viene utilizzato per avviare il flusso di lavoro di propagazione delle identità affidabili.

Nota

Il ruolo utente di EMR Studio non deve includere le autorizzazioni per accedere alle posizioni Amazon S3 delle tabelle in Catalog. AWS Glue AWS Lake Formation le autorizzazioni e le località lacustri registrate verranno utilizzate per ricevere autorizzazioni temporanee.

La seguente policy di esempio può essere utilizzata in un ruolo che consente a un utente di EMR Studio di utilizzare i gruppi di lavoro Athena per eseguire query.

La seguente politica di attendibilità consente a EMR Studio di assumere il ruolo:

Nota

Sono necessarie autorizzazioni aggiuntive per utilizzare EMR Studio Workspaces e EMR Notebooks. Per ulteriori informazioni, vedere Creare politiche di autorizzazione per gli utenti di EMR Studio.

Puoi trovare ulteriori informazioni ai seguenti link:

Passaggio 2. Crea e configura il tuo EMR Studio

In questo passaggio, creerai un Amazon EMR Studio nella console EMR Studio e utilizzerai i ruoli IAM in cui hai creato. Passaggio 1. Creare i ruoli IAM richiesti per EMR Studio

-

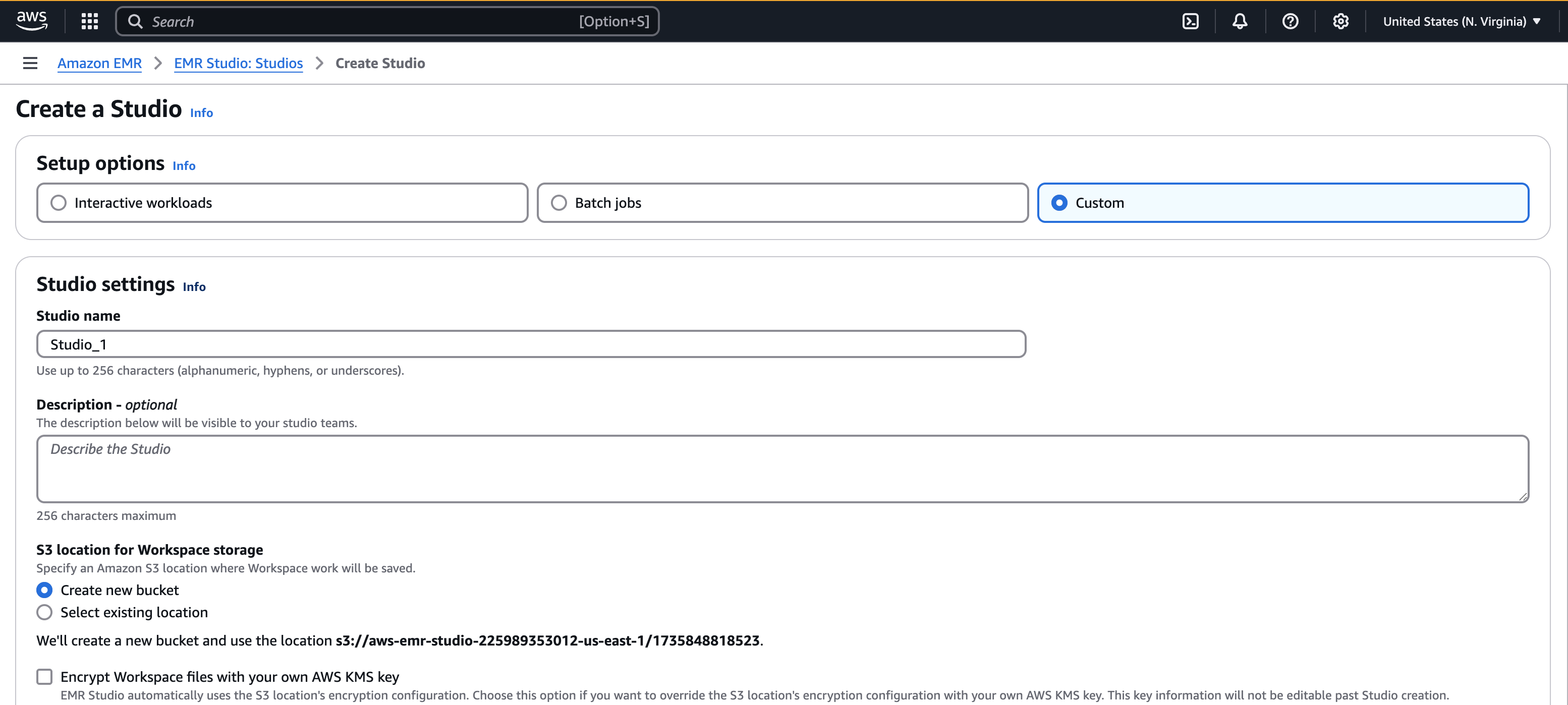

Accedere alla console EMR Studio, selezionare Create Studio e l'opzione Configurazione personalizzata. Puoi creare un nuovo bucket S3 o utilizzare un bucket esistente. Puoi selezionare la casella per crittografare i file dell'area di lavoro con le tue chiavi KMS. Per ulteriori informazioni, consulta AWS Key Management Service.

-

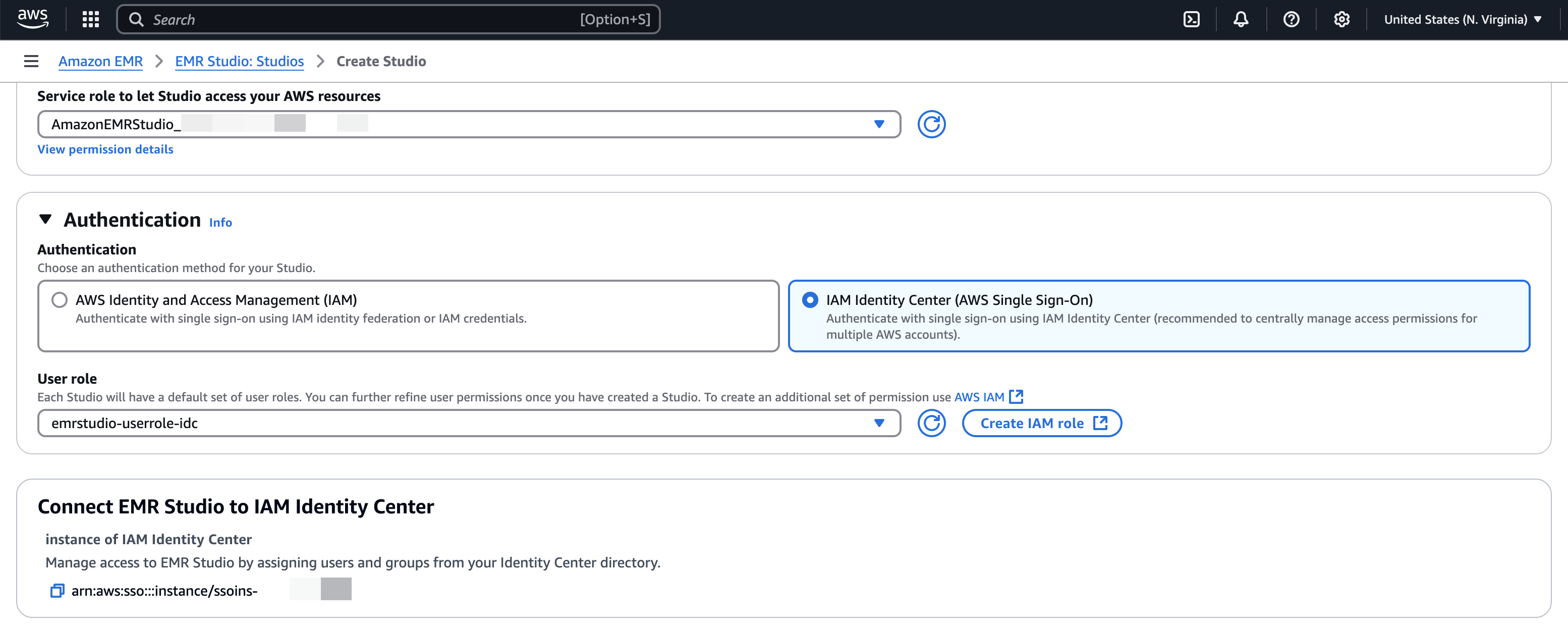

In Ruolo di servizio per consentire a Studio di accedere alle tue risorse, seleziona il ruolo di servizio creato in Passaggio 1. Creare i ruoli IAM richiesti per EMR Studio dal menu.

-

Scegli IAM Identity Center in Authentication. Seleziona il ruolo utente creato inPassaggio 1. Creare i ruoli IAM richiesti per EMR Studio.

-

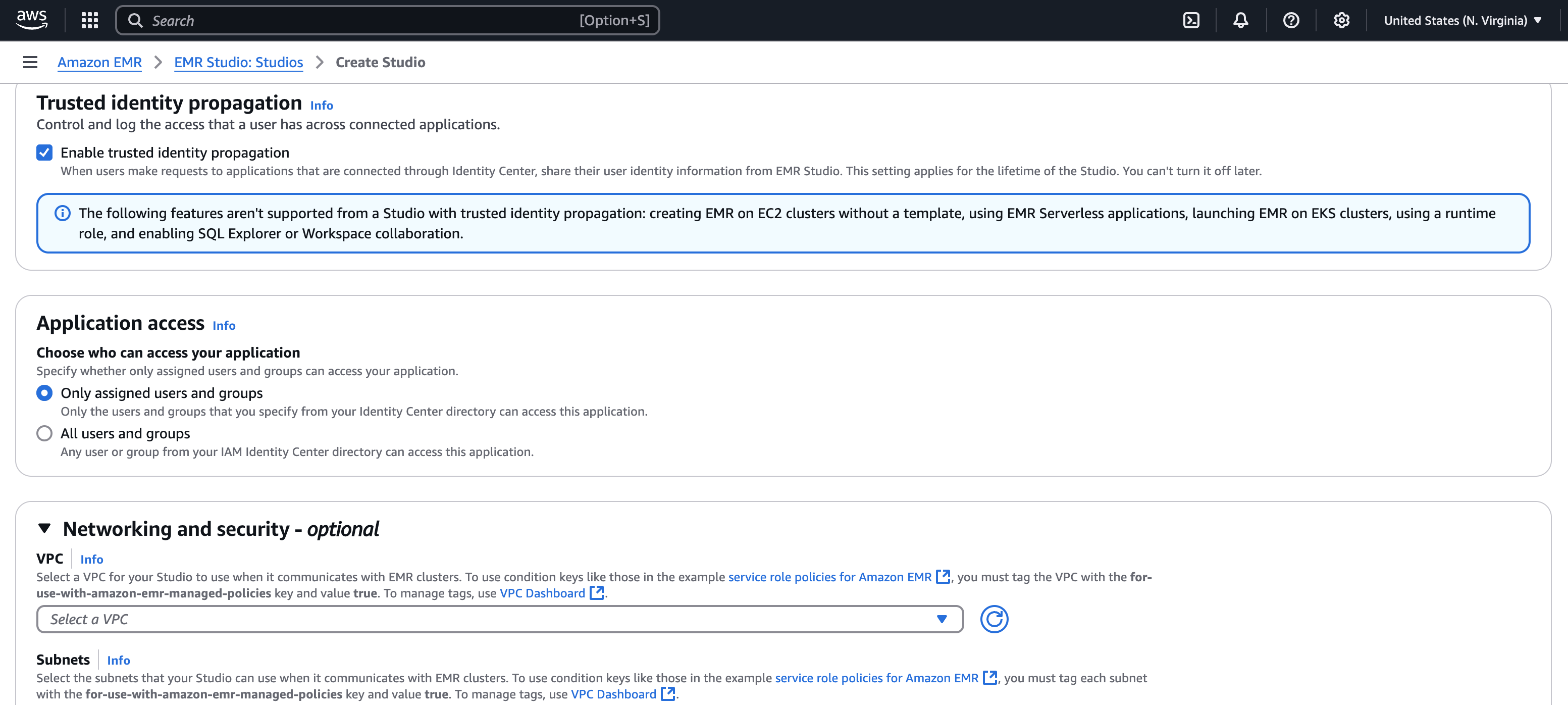

Seleziona la casella Trusted Identity Propagation. Scegli Solo utenti e gruppi assegnati nella sezione Accesso all'applicazione, che ti consentirà di concedere solo agli utenti e ai gruppi autorizzati l'accesso a questo studio.

-

(Facoltativo): puoi configurare VPC e sottorete se utilizzi questo Studio con cluster EMR.

-

Controlla tutti i dettagli e seleziona Create Studio.

-

Dopo aver configurato un cluster WorkGroup Athena o EMR, accedi all'URL dello Studio per:

-

Esegui le interrogazioni Athena con l'editor di query.

-

Esegui i job Spark nell'area di lavoro usando notebook. Jupyter

-