Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan Microsoft Active Directory yang dikelola sendiri

Jika organisasi Anda mengelola identitas dan perangkat menggunakan Active Directory yang dikelola sendiri di tempat atau di cloud, Anda dapat menggabungkan sistem file Windows File Server FSx untuk Windows ke domain Active Directory saat pembuatan.

Saat Anda menggabungkan sistem file ke Active Directory yang dikelola sendiri, sistem file Windows File Server Anda FSx berada di hutan Active Directory yang sama (wadah logis teratas dalam konfigurasi Active Directory yang berisi domain, pengguna, dan komputer) dan dalam domain Active Directory yang sama dengan pengguna dan sumber daya yang ada (termasuk server file yang ada).

catatan

Anda dapat mengisolasi sumber daya Anda—termasuk sistem file FSx Amazon Anda—ke dalam hutan Direktori Aktif terpisah dari hutan tempat pengguna Anda tinggal. Untuk melakukannya, gabungkan sistem file Anda ke Direktori Aktif Microsoft AWS Terkelola dan buat hubungan kepercayaan hutan satu arah antara Direktori Aktif Microsoft AWS Terkelola yang Anda buat dan Direktori Aktif yang dikelola sendiri yang ada.

-

Nama pengguna dan kata sandi untuk akun layanan di domain Active Directory Anda, yang FSx dapat digunakan Amazon untuk bergabung dengan sistem file ke domain Active Directory Anda. Anda dapat memberikan kredensi ini sebagai teks biasa atau menyimpannya AWS Secrets Manager dan memberikan ARN rahasia (disarankan).

-

(Opsional) Unit Organisasi (OU) di domain Anda di mana Anda ingin sistem file Anda bergabung.

-

(Opsional) Grup domain yang Anda ingin delegasikan otoritas untuk melakukan tindakan administratif pada sistem file Anda. Misalnya, grup domain ini mungkin mengelola berbagi file Windows, mengelola Daftar Kontrol Akses (ACLs) pada folder root sistem file, mengambil kepemilikan file dan folder, dan sebagainya. Jika Anda tidak menentukan grup ini, Amazon FSx mendelegasikan otoritas ini ke grup Admin Domain di domain Active Directory Anda secara default.

catatan

Nama grup domain yang Anda berikan harus unik di Direktori Aktif Anda. FSx untuk Windows File Server tidak akan membuat grup domain dalam keadaan berikut:

Jika grup sudah ada dengan nama yang Anda tentukan

Jika Anda tidak menentukan nama, dan grup bernama “Domain Admin” sudah ada di Active Directory Anda.

Untuk informasi selengkapnya, lihat Bergabung dengan sistem FSx file Amazon ke domain Microsoft Active Directory yang dikelola sendiri.

Topik

Praktik terbaik saat menggunakan Active Directory yang dikelola sendiri

Bergabung dengan sistem FSx file Amazon ke domain Microsoft Active Directory yang dikelola sendiri

Mendapatkan alamat IP sistem file yang benar untuk digunakan untuk entri DNS manual

Memperbarui konfigurasi Direktori Aktif yang dikelola sendiri

Prasyarat

Sebelum Anda bergabung dengan sistem file Windows File Server ke domain Microsoft Active Directory yang dikelola sendiri, tinjau prasyarat berikut untuk membantu memastikan bahwa Anda berhasil bergabung dengan sistem FSx file Amazon ke Active Directory yang dikelola sendiri. FSx

Konfigurasi lokal

Ini adalah prasyarat untuk Microsoft Active Directory yang dikelola sendiri, baik lokal maupun berbasis cloud, tempat Anda akan bergabung dengan sistem file Amazon. FSx

-

Pengontrol domain Direktori Aktif:

Harus memiliki tingkat fungsional domain pada Windows Server 2008 R2 atau lebih tinggi.

Harus bisa ditulis.

Setidaknya salah satu pengontrol domain yang dapat dijangkau harus berupa Katalog Global hutan.

-

Server DNS harus dapat menyelesaikan nama sebagai berikut:

Di domain tempat Anda bergabung dengan sistem file

Di domain akar hutan

-

Server DNS dan alamat IP pengontrol domain Direktori Aktif harus memenuhi persyaratan berikut, yang bervariasi tergantung pada kapan sistem FSx file Amazon Anda dibuat:

Untuk sistem file yang dibuat sebelum 17 Desember 2020 Untuk sistem file yang dibuat setelah 17 Desember 2020 Alamat IP harus dalam kisaran alamat IP pribadi RFC 1918

: 10.0.0.0/8

172.16.0.0/12

192.168.0.0/16

Alamat IP dapat berada dalam kisaran apa pun, kecuali:

Alamat IP yang bertentangan dengan alamat IP milik Amazon Web Services di Wilayah AWS mana sistem file berada. Untuk daftar alamat IP yang AWS dimiliki menurut wilayah, lihat rentang alamat AWS IP.

Alamat IP dalam rentang blok CIDR 198.19.0.0/16

Jika Anda perlu mengakses sistem file Windows File Server FSx untuk Windows yang dibuat sebelum 17 Desember 2020 menggunakan rentang alamat IP non-pribadi, Anda dapat membuat sistem file baru dengan memulihkan cadangan sistem file. Untuk informasi selengkapnya, lihat Memulihkan cadangan ke sistem file baru.

-

Nama domain Direktori Aktif yang dikelola sendiri harus memenuhi persyaratan berikut:

Nama domain tidak dalam format Single Label Domain (SLD). Amazon FSx tidak mendukung domain SLD.

Untuk Single-AZ 2 dan semua sistem file Multi-AZ, nama domain tidak boleh melebihi 47 karakter.

-

Setiap situs Active Directory yang telah Anda tetapkan harus memenuhi prasyarat berikut:

Subnet di VPC yang terkait dengan sistem file Anda harus didefinisikan di situs Active Directory.

Tidak ada konflik antara subnet VPC dan subnet situs Active Directory mana pun.

Amazon FSx memerlukan konektivitas ke pengontrol domain atau situs Direktori Aktif yang telah Anda tentukan di lingkungan Direktori Aktif Anda. Amazon FSx akan mengabaikan pengontrol domain apa pun dengan TCP dan UDP yang diblokir pada port 389. Untuk pengontrol domain yang tersisa di Direktori Aktif Anda, pastikan bahwa mereka memenuhi persyaratan FSx konektivitas Amazon. Selain itu, verifikasi bahwa setiap perubahan pada akun layanan Anda disebarkan ke semua pengontrol domain ini.

penting

Jangan pindahkan objek komputer yang FSx dibuat Amazon di OU setelah sistem file Anda dibuat. Dengan melakukannya, sistem file Anda akan mengalami kesalahan konfigurasi.

Anda dapat memvalidasi konfigurasi Direktori Aktif, termasuk menguji konektivitas beberapa pengontrol domain, menggunakan alat Validasi Direktori FSx Aktif Amazon. Untuk membatasi jumlah pengontrol domain yang memerlukan konektivitas, Anda juga dapat membangun hubungan kepercayaan antara pengontrol domain lokal Anda dan pengontrol domain. AWS Managed Microsoft AD Untuk informasi selengkapnya, lihat Menggunakan model isolasi forest sumber daya.

penting

Amazon FSx hanya mendaftarkan catatan DNS untuk sistem file jika Anda menggunakan Microsoft DNS sebagai layanan DNS default. Jika Anda menggunakan DNS pihak ketiga, Anda perlu mengatur entri catatan DNS secara manual untuk sistem file Anda setelah Anda membuatnya.

Konfigurasi jaringan

Bagian ini menjelaskan persyaratan konfigurasi jaringan untuk menggabungkan sistem file ke Active Directory yang dikelola sendiri. Kami sangat menyarankan agar Anda menggunakan alat validasi Amazon FSx Active Directory untuk menguji pengaturan jaringan Anda sebelum mencoba menggabungkan sistem file Anda ke Active Directory yang dikelola sendiri.

Pastikan bahwa aturan firewall Anda akan memungkinkan lalu lintas ICMP antara pengontrol domain Active Directory dan Amazon. FSx

-

Konektivitas harus dikonfigurasi antara VPC Amazon tempat Anda ingin membuat sistem file dan Direktori Aktif yang dikelola sendiri. Anda dapat mengatur konektivitas ini menggunakan Direct Connect, AWS Virtual Private Network, VPC peering, atau. AWS Transit Gateway

-

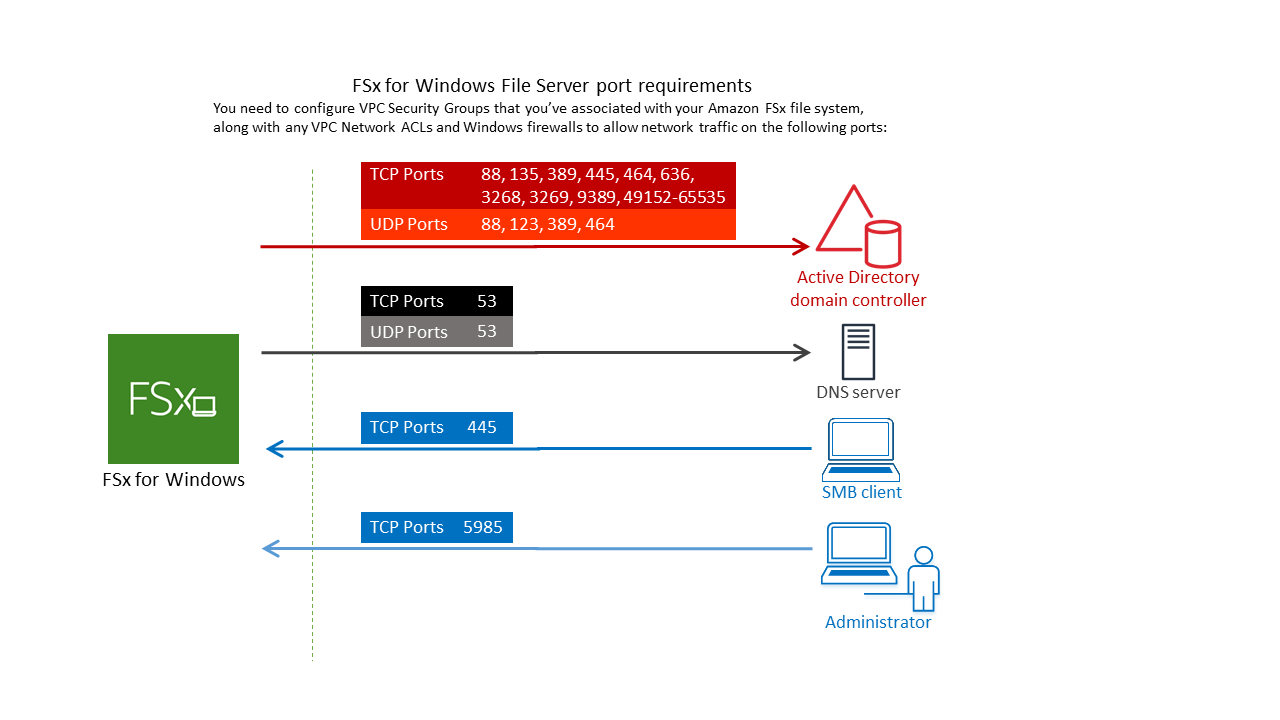

Grup keamanan VPC default untuk VPC Amazon default Anda harus ditambahkan ke sistem file Anda menggunakan konsol Amazon. FSx Pastikan bahwa grup keamanan dan Jaringan VPC ACLs untuk subnet tempat Anda membuat sistem file memungkinkan lalu lintas di port dan ke arah yang ditunjukkan pada diagram berikut.

Tabel berikut mengidentifikasi protokol, port, dan perannya.

Protokol

Port

Peran

TCP/UDP

53

Sistem Nama Domain (DNS)

TCP/UDP

88

Autentikasi Kerberos

TCP/UDP

464

Ubah/atur kata sandi

TCP/UDP

389

Protokol Akses Direktori Ringan (LDAP)

UDP 123 Protokol Waktu Jaringan (NTP)

TCP 135 Pemetaan Environment/End Titik Komputasi Terdistribusi (DCE/EPMAP)

TCP

445

Pembagian file SMB Layanan Direktori

TCP

636

Protokol Akses Direktori Ringan di atas TLS/SSL (LDAPS)

TCP

3268

Katalog Global Microsoft

TCP

3269

Katalog Global Microsoft melalui SSL

TCP

5985

WinRM 2.0 (Pengelolaan Jarak Jauh Microsoft Windows)

TCP

9389

Layanan Web Microsoft Active Directory DS, PowerShell

penting

Mengizinkan lalu lintas keluar pada port TCP 9389 diperlukan untuk penyebaran sistem file Single-AZ 2 dan Multi-AZ.

TCP

49152 - 65535

Port efemeral untuk RPC

Aturan lalu lintas ini juga perlu dicerminkan pada firewall yang berlaku untuk masing-masing pengontrol domain Active Directory, server DNS, klien, dan administrator. FSx FSx

catatan

Jika Anda menggunakan jaringan VPC ACLs, Anda juga harus mengizinkan lalu lintas keluar pada port dinamis (49152-65535) dari sistem file Anda.

penting

Sementara grup keamanan Amazon VPC mengharuskan port dibuka hanya ke arah lalu lintas jaringan dimulai, sebagian besar firewall Windows dan ACLs jaringan VPC memerlukan port untuk dibuka di kedua arah.

Izin akun layanan

Anda harus memiliki akun layanan di Microsoft Active Directory yang dikelola sendiri dengan izin yang didelegasikan untuk menggabungkan objek komputer ke domain Active Directory yang dikelola sendiri. Akun layanan adalah akun pengguna di Direktori Aktif yang dikelola sendiri yang telah didelegasikan tugas-tugas tertentu.

Berikut ini adalah kumpulan izin minimum yang harus didelegasikan ke akun FSx layanan Amazon di OU tempat Anda bergabung dengan sistem file.

Jika menggunakan Delegate Control di Active Directory User and Computers MMC:

-

Atur ulang kata sandi

-

Baca dan tulis Pembatasan Akun

-

Penulisan tervalidasi ke nama host DNS

-

Penulisan tervalidasi ke nama utama layanan

-

-

Jika menggunakan Fitur Lanjutan di Pengguna Direktori Aktif dan Komputer MMC:

-

Ubah izin

-

Buat objek komputer

-

Hapus objek komputer

-

Untuk informasi selengkapnya, lihat topik dokumentasi Microsoft Windows Server Galat: Akses ditolak ketika pengguna non-administrator yang telah didelegasikan kontrol mencoba untuk menggabungkan komputer ke kontroler domain

Untuk informasi selengkapnya tentang menyetel izin yang diperlukan, lihatMendelegasikan izin ke akun atau grup FSx layanan Amazon.

Praktik terbaik saat menggunakan Active Directory yang dikelola sendiri

Kami menyarankan Anda mengikuti praktik terbaik ini saat bergabung dengan sistem file Amazon FSx untuk Windows File Server ke Microsoft Active Directory yang dikelola sendiri. Praktik terbaik ini akan membantu Anda dalam menjaga ketersediaan sistem file Anda yang berkelanjutan dan tidak terganggu.

- Gunakan akun layanan terpisah untuk Amazon FSx

-

Gunakan akun layanan terpisah untuk mendelegasikan hak istimewa yang diperlukan FSx bagi Amazon agar sepenuhnya mengelola sistem file yang digabungkan ke Direktori Aktif yang dikelola sendiri. Kami tidak menyarankan menggunakan Admin Domain untuk tujuan ini.

- Menggunakan grup Active Directory

Gunakan grup Active Directory untuk mengelola izin dan konfigurasi Direktori Aktif yang terkait dengan akun FSx layanan Amazon.

- Memisahkan Unit Organisasi (OU)

-

Untuk mempermudah menemukan dan mengelola objek FSx komputer Amazon Anda, kami sarankan Anda memisahkan Unit Organisasi (OU) yang Anda gunakan untuk sistem file Windows File Server Anda FSx dari masalah pengontrol domain lainnya.

- Pertahankan konfigurasi Active Directory up-to-date

Sangat penting bahwa Anda menyimpan konfigurasi Active Directory sistem file Anda up-to-date dengan perubahan apa pun. Misalnya, jika Active Directory yang dikelola sendiri menggunakan kebijakan pengaturan ulang kata sandi berbasis waktu, segera setelah kata sandi disetel ulang, pastikan untuk memperbarui kata sandi akun layanan pada sistem file Anda. Untuk informasi selengkapnya, lihat Memperbarui konfigurasi Direktori Aktif yang dikelola sendiri.

- Mengubah akun FSx layanan Amazon

-

Jika Anda memperbarui sistem file Anda dengan akun layanan baru, itu harus memiliki izin dan hak istimewa yang diperlukan untuk bergabung dengan Direktori Aktif Anda dan memiliki izin kontrol penuh untuk objek komputer yang ada yang terkait dengan sistem file. Untuk informasi selengkapnya, lihat Mengubah akun FSx layanan Amazon.

- Tetapkan subnet ke satu situs Microsoft Active Directory

-

Jika lingkungan Direktori Aktif Anda memiliki sejumlah besar pengontrol domain, gunakan Situs dan Layanan Direktori Aktif untuk menetapkan subnet yang digunakan oleh sistem FSx file Amazon Anda ke satu situs Direktori Aktif dengan ketersediaan dan keandalan tertinggi. Pastikan bahwa grup keamanan VPC, ACL jaringan VPC, aturan firewall Windows pada Anda DCs, dan kontrol perutean jaringan lainnya yang Anda miliki di infrastruktur Direktori Aktif memungkinkan komunikasi dari Amazon pada port yang diperlukan. FSx Ini memungkinkan Windows untuk kembali ke pengontrol domain lain jika tidak dapat menggunakan situs Direktori Aktif yang ditetapkan. Untuk informasi selengkapnya, lihat Kontrol akses sistem file dengan Amazon VPC.

- Gunakan aturan grup keamanan untuk membatasi lalu lintas

Gunakan aturan grup keamanan untuk menerapkan prinsip hak istimewa paling sedikit di cloud pribadi virtual (VPC) Anda. Anda dapat membatasi jenis lalu lintas jaringan masuk dan keluar yang diizinkan untuk file Anda menggunakan aturan grup keamanan VPC. Misalnya, kami sarankan hanya mengizinkan lalu lintas keluar ke pengontrol domain Active Directory yang dikelola sendiri atau ke dalam subnet atau grup keamanan yang Anda gunakan. Untuk informasi selengkapnya, lihat Kontrol akses sistem file dengan Amazon VPC.

- Jangan pindahkan objek komputer yang dibuat Amazon FSx

penting

Jangan pindahkan objek komputer yang FSx dibuat Amazon di OU setelah sistem file Anda dibuat. Dengan melakukannya, sistem file Anda akan mengalami kesalahan konfigurasi.

- Validasi konfigurasi Active Directory

Sebelum mencoba bergabung dengan sistem file Windows File Server ke Active Directory Anda, kami sangat menyarankan Anda memvalidasi konfigurasi Active Directory Anda menggunakan alat Validasi Direktori FSx Aktif Amazon. FSx

Menyimpan kredensil Active Directory menggunakan AWS Secrets Manager

Anda dapat menggunakan AWS Secrets Manager untuk menyimpan dan mengelola domain Microsoft Active Directory bergabung dengan kredenal akun layanan dengan aman. Pendekatan ini menghilangkan kebutuhan untuk menyimpan kredensil sensitif dalam teks biasa dalam kode aplikasi atau file konfigurasi, memperkuat postur keamanan Anda.

Anda juga dapat mengonfigurasi kebijakan IAM untuk mengelola akses ke rahasia Anda, dan menyiapkan kebijakan rotasi otomatis untuk kata sandi Anda.

Langkah 1: Buat kunci KMS

Buat kunci KMS untuk mengenkripsi dan mendekripsi kredensil Active Directory Anda di Secrets Manager.

Untuk membuat kunci

catatan

Untuk Encryption Key, buat kunci baru, jangan gunakan kunci KMS AWS default. Pastikan untuk membuat AWS KMS key di Wilayah yang sama yang berisi sistem file yang ingin Anda gabungkan ke Active Directory Anda.

Buka AWS KMS konsol di https://console.aws.amazon.com /kms.

-

Pilih Buat kunci.

-

Untuk Tipe Kunci, pilih Simetris.

-

Untuk Penggunaan Kunci, pilih Enkripsi dan dekripsi.

-

Untuk opsi Lanjutan, lakukan hal berikut:

-

Untuk Asal materi kunci, pilih KMS.

-

Untuk Regionalitas, pilih kunci Wilayah Tunggal dan pilih Berikutnya.

-

-

Pilih Berikutnya.

-

Untuk Alias, berikan nama untuk kunci KMS.

-

(Opsional) Untuk Deskripsi, berikan deskripsi kunci KMS.

-

(Opsional) Untuk Tag, berikan tag untuk kunci KMS dan pilih Berikutnya.

-

(Opsional) Untuk administrator Key, berikan pengguna IAM dan peran yang diizinkan untuk mengelola kunci ini.

-

Untuk penghapusan Kunci, simpan kotak yang dipilih untuk Izinkan administrator kunci untuk menghapus kunci ini dan pilih Berikutnya.

-

(Opsional) Untuk pengguna Kunci, berikan pengguna IAM dan peran yang berwenang untuk menggunakan kunci ini dalam operasi kriptografi. Pilih Berikutnya.

-

Untuk kebijakan Kunci, pilih Edit dan sertakan yang berikut ini ke Pernyataan kebijakan FSx untuk mengizinkan Amazon menggunakan kunci KMS dan pilih Berikutnya. Pastikan untuk mengganti

us-west-2ke Wilayah AWS tempat sistem file digunakan dan123456789012ke Akun AWS ID Anda.{ "Sid": "Allow FSx to use the KMS key", "Version": "2012-10-17", "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "arn:aws:kms:us-west-2:123456789012:key:*", "Condition": { "StringEquals": { "kms:EncryptionContext:SecretARN": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "kms:ViaService": "secretsmanager.us-west-2.amazonaws.com", "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } -

Pilih Selesai.

catatan

Anda dapat mengatur kontrol akses yang lebih terperinci dengan memodifikasi Resource dan aws:SourceArn bidang untuk menargetkan rahasia dan sistem file tertentu.

Langkah 2: Buat AWS Secrets Manager rahasia

Untuk membuat rahasia

-

Buka konsol Secrets Manager di https://console.aws.amazon.com/secretsmanager/

. -

Pilih Simpan rahasia baru.

-

Untuk Tipe rahasia, pilih Tipe rahasia lainnya.

-

Untuk pasangan kunci/nilai, lakukan hal berikut untuk menambahkan dua kunci Anda:

-

Untuk kunci pertama, masukkan

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME. -

Untuk nilai kunci pertama, masukkan hanya nama pengguna (tanpa awalan domain) dari pengguna AD.

-

Untuk kunci kedua, masukkan

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD. -

Untuk nilai kunci kedua, masukkan kata sandi yang Anda buat untuk pengguna AD di domain Anda.

-

-

Untuk kunci Enkripsi, masukkan ARN dari kunci KMS yang Anda buat pada langkah sebelumnya dan pilih Berikutnya.

-

Untuk Nama rahasia, masukkan nama deskriptif yang akan membantu Anda menemukan rahasia Anda nanti.

-

(Opsional) Untuk Deskripsi, masukkan deskripsi untuk nama rahasia.

-

Untuk izin Sumber Daya, pilih Edit.

Tambahkan kebijakan berikut ke kebijakan izin untuk mengizinkan Amazon FSx menggunakan rahasia, lalu pilih Berikutnya. Pastikan untuk mengganti

us-west-2ke Wilayah AWS tempat sistem file digunakan dan123456789012ke Akun AWS ID Anda.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "fsx.amazonaws.com" }, "Action": [ "secretsmanager:GetSecretValue", "secretsmanager:DescribeSecret" ], "Resource": "arn:aws:secretsmanager:us-west-2:123456789012:secret:*", "Condition": { "StringEquals": { "aws:SourceAccount": "123456789012" }, "ArnLike": { "aws:SourceArn": "arn:aws:fsx:us-west-2:123456789012:file-system/*" } } } ] }catatan

Anda dapat mengatur kontrol akses yang lebih terperinci dengan memodifikasi

Resourcedanaws:SourceArnbidang untuk menargetkan rahasia dan sistem file tertentu. -

(Opsional) Anda dapat mengonfigurasi Secrets Manager untuk memutar kredensil Anda secara otomatis. Pilih Berikutnya.

-

Pilih Selesai.

Langkah 1: Buat kunci KMS

Buat kunci KMS untuk mengenkripsi dan mendekripsi kredensil Active Directory Anda di Secrets Manager.

Untuk membuat kunci KMS, gunakan AWS CLI perintah create-key.

Dalam perintah ini, atur --policy parameter untuk menentukan kebijakan kunci yang mendefinisikan izin untuk kunci KMS. Kebijakan tersebut harus mencakup yang berikut:

-

Prinsip layanan untuk Amazon FSx, yaitu

fsx.amazonaws.com. -

Tindakan KMS yang diperlukan:

kms:Decryptdankms:DescribeKey. -

Pola ARN sumber daya untuk Anda Wilayah AWS dan akun.

-

Kunci kondisi yang membatasi penggunaan kunci:

-

kms:ViaServiceuntuk memastikan permintaan datang melalui Secrets Manager. -

aws:SourceAccountuntuk membatasi akun Anda. -

aws:SourceArnuntuk membatasi sistem FSx file Amazon tertentu.

-

Contoh berikut membuat kunci KMS enkripsi simetris dengan kebijakan yang memungkinkan Amazon menggunakan kunci FSx untuk operasi dekripsi dan deskripsi kunci. Perintah secara otomatis mengambil Akun AWS ID dan Region Anda, lalu mengonfigurasi kebijakan kunci dengan nilai-nilai ini untuk memastikan kontrol akses yang tepat antara Amazon FSx, Secrets Manager, dan kunci KMS. Pastikan AWS CLI lingkungan Anda berada di wilayah yang sama dengan sistem file yang akan bergabung dengan Active Directory.

# Set region and get Account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Create Key KMS_KEY_ARN=$(aws kms create-key --policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Sid\": \"Enable IAM User Permissions\", \"Effect\": \"Allow\", \"Principal\": { \"AWS\": \"arn:aws:iam::$ACCOUNT_ID:root\" }, \"Action\": \"kms:*\", \"Resource\": \"*\" }, { \"Sid\": \"Allow FSx to use the KMS key\", \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"kms:Decrypt\", \"kms:DescribeKey\" ], \"Resource\": \"*\", \"Condition\": { \"StringEquals\": { \"kms:ViaService\": \"secretsmanager.$REGION.amazonaws.com\", \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" --query 'KeyMetadata.Arn' --output text) echo "KMS Key ARN: $KMS_KEY_ARN"

catatan

Anda dapat mengatur kontrol akses yang lebih terperinci dengan memodifikasi Resource dan aws:SourceArn bidang untuk menargetkan rahasia dan sistem file tertentu.

Langkah 2: Buat AWS Secrets Manager rahasia

Untuk membuat rahasia bagi Amazon FSx untuk mengakses Active Directory Anda, gunakan AWS CLI perintah create-secret dan atur parameter berikut:

-

--name: Pengenal untuk rahasia Anda. -

--description: Deskripsi tujuan rahasia. -

--kms-key-id: ARN dari kunci KMS yang Anda buat di Langkah 1 untuk mengenkripsi rahasia saat istirahat. -

--secret-string: String JSON yang berisi kredensi AD Anda dalam format berikut:-

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME: Nama pengguna akun layanan AD Anda tanpa awalan domain, sepertisvc-fsx. Jangan berikan awalan domain, sepertiCORP\svc-fsx. -

CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD: Kata sandi akun layanan AD Anda.

-

-

--region: Wilayah AWS Tempat sistem FSx file Amazon Anda akan dibuat. Ini default ke wilayah yang dikonfigurasi jika tidakAWS_REGIONdisetel.

Setelah membuat rahasia, lampirkan kebijakan sumber daya menggunakan put-resource-policyperintah, dan atur parameter berikut:

-

--secret-id: Nama atau ARN rahasia untuk melampirkan kebijakan. Contoh berikut menggunakanFSxSecretsebagai--secret-id. -

--region: Sama Wilayah AWS seperti rahasiamu. -

--resource-policy: Dokumen kebijakan JSON yang memberikan FSx izin Amazon untuk mengakses rahasia. Kebijakan tersebut harus mencakup yang berikut:-

Prinsip layanan untuk Amazon FSx, yaitu

fsx.amazonaws.com. -

Tindakan Secrets Manager yang diperlukan:

secretsmanager:GetSecretValuedansecretsmanager:DescribeSecret. -

Pola ARN sumber daya untuk Anda Wilayah AWS dan akun.

-

Kunci kondisi berikut yang membatasi akses:

-

aws:SourceAccountuntuk membatasi akun Anda. -

aws:SourceArnuntuk membatasi sistem FSx file Amazon tertentu.

-

-

Contoh berikut membuat rahasia dengan format yang diperlukan dan melampirkan kebijakan sumber daya yang FSx memungkinkan Amazon menggunakan rahasia tersebut. Contoh ini secara otomatis mengambil Akun AWS ID dan Wilayah Anda, lalu mengonfigurasi kebijakan sumber daya dengan nilai-nilai ini untuk memastikan kontrol akses yang tepat antara Amazon FSx dan rahasia.

Pastikan untuk mengganti KMS_KEY_ARN dengan ARN dari kunci yang Anda buat di Langkah 1CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME, dan CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD dengan kredenal akun layanan Active Directory Anda. Selain itu, verifikasi bahwa AWS CLI lingkungan Anda dikonfigurasi untuk wilayah yang sama dengan sistem file yang akan bergabung dengan Active Directory.

# Set region and get account ID REGION=${AWS_REGION:-$(aws configure get region)} ACCOUNT_ID=$(aws sts get-caller-identity --query 'Account' --output text) # Replace with your KMS key ARN from Step 1 KMS_KEY_ARN="arn:aws:kms:us-east-2:123456789012:key/1234542f-d114-555b-9ade-fec3c9200d8e" # Replace with your Active Directory credentials AD_USERNAME="Your_Username" AD_PASSWORD="Your_Password" # Create the secret SECRET_ARN=$(aws secretsmanager create-secret \ --name "FSxSecret" \ --description "Secret for FSx access" \ --kms-key-id "$KMS_KEY_ARN" \ --secret-string "{\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_USERNAME\":\"$AD_USERNAME\",\"CUSTOMER_MANAGED_ACTIVE_DIRECTORY_PASSWORD\":\"$AD_PASSWORD\"}" \ --region "$REGION" \ --query 'ARN' \ --output text) echo "Secret created with ARN: $SECRET_ARN" # Attach the resource policy with proper formatting aws secretsmanager put-resource-policy \ --secret-id "FSxSecret" \ --region "$REGION" \ --resource-policy "{ \"Version\": \"2012-10-17\", \"Statement\": [ { \"Effect\": \"Allow\", \"Principal\": { \"Service\": \"fsx.amazonaws.com\" }, \"Action\": [ \"secretsmanager:GetSecretValue\", \"secretsmanager:DescribeSecret\" ], \"Resource\": \"$SECRET_ARN\", \"Condition\": { \"StringEquals\": { \"aws:SourceAccount\": \"$ACCOUNT_ID\" }, \"ArnLike\": { \"aws:SourceArn\": \"arn:aws:fsx:$REGION:$ACCOUNT_ID:file-system/*\" } } } ] }" echo "Resource policy attached successfully"

catatan

Anda dapat mengatur kontrol akses yang lebih terperinci dengan memodifikasi Resource dan aws:SourceArn bidang untuk menargetkan rahasia dan sistem file tertentu.

Akun FSx layanan Amazon

Sistem FSx file Amazon yang digabungkan ke Direktori Aktif yang dikelola sendiri memerlukan akun layanan yang valid sepanjang masa pakainya. Amazon FSx menggunakan akun layanan untuk mengelola sistem file Anda sepenuhnya dan melakukan tugas administratif yang memerlukan pemutusan dan penggabungan kembali objek komputer ke domain Direktori Aktif Anda. Tugas-tugas ini termasuk mengganti server file yang gagal dan menambal perangkat lunak Microsoft Windows Server. FSx Agar Amazon dapat melakukan tugas-tugas ini, akun FSx layanan Amazon harus memiliki, setidaknya, serangkaian izin yang dijelaskan dalam Izin akun layanan didelegasikan kepadanya.

Meskipun anggota grup Admin Domain memiliki hak istimewa yang cukup untuk melakukan tugas-tugas ini, kami sangat menyarankan Anda menggunakan akun layanan terpisah untuk mendelegasikan hak istimewa yang diperlukan ke Amazon. FSx

Untuk informasi selengkapnya tentang cara mendelegasikan hak istimewa menggunakan fitur Kontrol Delegasi atau Fitur Lanjutan di snap-in Active Directory User and Computers MMC, lihat. Mendelegasikan izin ke akun atau grup FSx layanan Amazon

Jika Anda memperbarui sistem file Anda dengan akun layanan baru, akun layanan baru harus memiliki izin dan hak istimewa yang diperlukan untuk bergabung dengan Direktori Aktif Anda dan memiliki izin kontrol penuh untuk objek komputer yang ada yang terkait dengan sistem file. Untuk informasi selengkapnya, lihat Mengubah akun FSx layanan Amazon.

Sebaiknya simpan kredenal akun layanan Active Directory Anda AWS Secrets Manager untuk keamanan yang lebih baik. Ini menghilangkan kebutuhan untuk menyimpan kredensil sensitif dalam teks biasa dan selaras dengan praktik terbaik keamanan. Untuk informasi selengkapnya, lihat Menggunakan Microsoft Active Directory yang dikelola sendiri.