UO de seguridad: cuenta de herramientas de seguridad

Encuesta

Nos encantaría saber su opinión. Responda a una breve encuesta

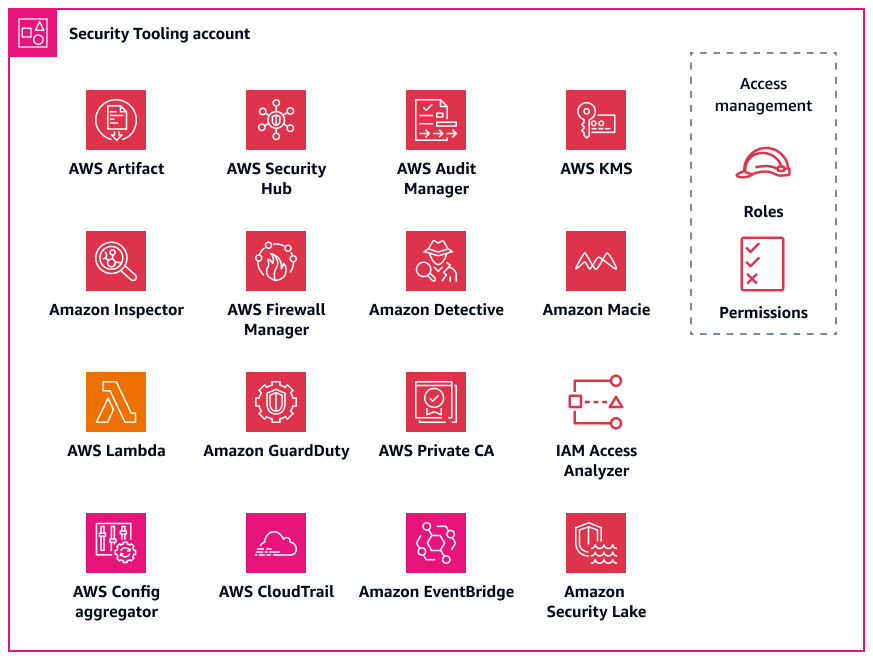

La cuenta de herramientas de seguridad está dedicada a gestionar los servicios fundamentales de seguridad y privacidad, a supervisar las Cuentas de AWS y a automatizar las alertas y respuestas de seguridad y privacidad. Para obtener más información sobre esta cuenta, consulte la Arquitectura de referencia de seguridad de AWS (AWS SRA). En el siguiente diagrama, se ilustran los servicios de seguridad y privacidad de AWS que se pueden configurar en la cuenta de herramientas de seguridad.

En esta sección se proporciona información más detallada sobre los siguientes elementos de esta cuenta:

AWS CloudTrail

AWS CloudTrail lo ayuda a auditar la actividad general de la API en su Cuenta de AWS. Activar CloudTrail en todas las Cuentas de AWS y todas las Regiones de AWS que almacenan, procesan o transmiten datos personales puede ayudarlo a hacer un seguimiento del uso y la divulgación de estos datos. La Arquitectura de referencia de seguridad de AWS recomienda habilitar un rastro de la organización, que es un rastro único que registra todos los eventos de todas las cuentas de la organización. Sin embargo, al activar este rastro de la organización, se agregan los datos de registro de varias regiones en un único bucket de Amazon Simple Storage Service (Amazon S3) en la cuenta de archivos de registro. En el caso de las cuentas que gestionan datos personales, esto puede conllevar algunas consideraciones de diseño adicionales. Los registros pueden contener algunas referencias a datos personales. Para cumplir con los requisitos de residencia y transferencia de datos, es posible que deba volver a considerar la posibilidad de agregar los datos de registro entre regiones en una sola región en la que se encuentre el bucket de S3. La organización podría valorar qué cargas de trabajo regionales se deben incluir o excluir del rastro de la organización. En el caso de las cargas de trabajo que decida excluir del rastro de la organización, podría considerar la posibilidad de configurar un rastro específico para cada región que oculte los datos personales. Para obtener más información sobre el enmascaramiento de datos personal, consulte la sección Amazon Data Firehose de esta guía. En última instancia, la organización puede tener una combinación de rastros de la organización y rastros regionales que se agregan a la cuenta centralizada de archivos de registro.

Para obtener más información sobre cómo configurar un rastro de una sola región, consulta las instrucciones para usar la AWS Command Line Interface (AWS CLI) o la consola. Al crear el rastro de la organización, puede usar una configuración opcional de AWS Control Tower o puede crear el rastro directamente en la consola de CloudTrail.

Para obtener más información sobre el enfoque general y sobre cómo administrar la centralización de los registros y los requisitos de transferencia de datos, consulte la sección Almacenamiento de registros centralizado de esta guía. Sea cual sea la configuración que elija, es posible que quiera separar la administración de rastros en la cuenta de herramientas de seguridad del almacenamiento de registros en la cuenta de archivos de registro, según AWS SRA. Este diseño lo ayuda a crear políticas de acceso con privilegios mínimos para quienes tengan que administrar los registros y quienes tengan que usar los datos de registro.

AWS Config

AWS Config proporciona una visión detallada de los recursos de su Cuenta de AWS y de cómo están configurados. Lo ayuda a identificar cómo se relacionan los recursos entre sí y cómo han cambiado sus configuraciones a lo largo del tiempo. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

En AWS Config, puede implementar paquetes de conformidad, que son conjuntos de reglas y acciones correctivas de AWS Config. Los paquetes de conformidad proporcionan un marco de uso general diseñado para que pueda crear comprobaciones de gobernanza de privacidad, seguridad, operativas y de optimización de costos mediante reglas de AWS Config administradas o personalizadas. Puede utilizar esta herramienta como parte de un conjunto más amplio de herramientas de automatización para comprobar si las configuraciones de los recursos de AWS cumplen con los requisitos de su propio marco de control.

El paquete de conformidad Prácticas operativas recomendadas para el NIST Privacy Framework v1.0 está alineado con una serie de controles relacionados con la privacidad del NIST Privacy Framework. Cada regla de AWS Config se aplica a un tipo de recurso de AWS específico que está relacionado con uno o más controles del NIST Privacy Framework. Puede usar este paquete de conformidad para comprobar el cumplimiento continuo relacionado con la privacidad en todos los recursos de sus cuentas. A continuación, se describen algunas de las reglas incluidas en este paquete de conformidad:

-

no-unrestricted-route-to-igw: esta regla ayuda a evitar la exfiltración de datos en el plano de datos mediante la supervisión continua de las tablas de enrutamiento de VPC en busca de rutas de salida0.0.0.0/0o::/0predeterminadas a una puerta de enlace de Internet. Esto lo ayuda a restringir dónde se puede enviar el tráfico con destino a Internet, especialmente si hay rangos de CIDR que se sabe que son maliciosos. -

encrypted-volumes: esta regla comprueba si se han cifrado los volúmenes de Amazon Elastic Block Store (Amazon EBS) que están asociados a instancias de Amazon Elastic Compute Cloud (Amazon EC2). Si su organización tiene requisitos de control específicos en relación con el uso de claves de AWS Key Management Service (AWS KMS) para proteger los datos personales, puede especificar ID de clave específicos como parte de la regla para comprobar que los volúmenes estén cifrados con una clave de AWS KMS específica. -

restricted-common-ports: esta regla comprueba si los grupos de seguridad de Amazon EC2 permiten el tráfico TCP sin restricciones a los puertos especificados. Los grupos de seguridad pueden ayudarlo a administrar el acceso a la red al proporcionar un filtrado continuo del tráfico de red de entrada y salida a los recursos de AWS. Bloquear el tráfico de entrada de0.0.0.0/0a los puertos comunes, como el TCP 3389 y el TCP 21, lo ayuda a restringir el acceso remoto.

AWS Config se puede utilizar para realizar comprobaciones de cumplimiento proactivas y reactivas de los recursos de AWS. Además de tener en cuenta las reglas que se encuentran en los paquetes de conformidad, puede incorporarlas en los modos de evaluación de prevención y proactiva. Esto ayuda a implementar las comprobaciones de privacidad en una fase más temprana del ciclo de vida del desarrollo del software, ya que los desarrolladores de aplicaciones pueden empezar a incorporar las comprobaciones previas a la implementación. Por ejemplo, pueden incluir enlaces en sus plantillas de AWS CloudFormation que comprueben el recurso declarado en la plantilla con respecto a todas las reglas de AWS Config relacionadas con la privacidad que tienen habilitado el modo proactivo. Para obtener más información, consulte AWS Config Rules Now Support Proactive Compliance

Amazon GuardDuty

AWS ofrece varios servicios que se pueden utilizar para almacenar o procesar datos personales, como Amazon S3, Amazon Relational Database Service (Amazon RDS) o Amazon EC2 con Kubernetes. Amazon GuardDuty combina la visibilidad inteligente con la supervisión continua para detectar indicadores que podrían tener una relación con la divulgación no intencionada de datos personales. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Con GuardDuty, puede identificar actividades potencialmente maliciosas relacionadas con la privacidad durante todo el ciclo de vida de un ataque. Por ejemplo, GuardDuty puede avisarlo sobre las conexiones a sitios que figuran en listas negras, tráfico o volúmenes de tráfico inusuales en los puertos de red, exfiltraciones de DNS, inicializaciones inesperadas de instancias de EC2 y llamadas inusuales de ISP. También puede configurar GuardDuty para que detenga las alertas de direcciones IP de confianza de sus propias listas de IP de confianza y para que alerte sobre las direcciones IP malintencionadas conocidas de sus propias listas de amenazas.

Como se recomienda en AWS SRA, puede activar GuardDuty para todas las Cuentas de AWS de su organización y configurar la cuenta de herramientas de seguridad como administrador delegado de GuardDuty. GuardDuty agrupa los resultados de toda la organización en esta cuenta única. Para obtener más información, consulte Managing GuardDuty accounts with AWS Organizations. También puede considerar la posibilidad de identificar todas las partes interesadas relacionadas con la privacidad en el proceso de respuesta a incidentes, desde la detección y el análisis hasta la contención y la erradicación, e involucrarlas en cualquier incidente que podría implicar una exfiltración de datos.

Analizador de acceso de IAM

Muchos clientes quieren tener la seguridad permanente de que los datos personales se comparten de forma adecuada con los procesadores externos que se han aprobado y previsto previamente, y no con otras entidades. Un perímetro de datos

Con AWS Identity and Access Management Access Analyzer (Analizador de acceso de IAM), las organizaciones pueden definir una zona de confianza para la Cuenta de AWS y configurar alertas en caso de infracciones en esa zona de confianza. El Analizador de acceso de IAM analiza las políticas de IAM para ayudar a identificar y resolver el acceso entre cuentas o público no intencionado a los recursos potencialmente confidenciales. El Analizador de acceso de IAM utiliza la lógica matemática y la inferencia para generar resultados exhaustivos sobre los recursos a los que se puede acceder desde fuera de una Cuenta de AWS. Por último, para responder a las políticas de IAM que sean demasiado permisivas y corregirlas, puede utilizar el Analizador de acceso de IAM para validar las políticas actuales al compararlas con las prácticas recomendadas de IAM y ofrecer sugerencias. El Analizador de acceso de IAM puede generar una política de IAM con privilegios mínimos que se base en la actividad de acceso previa de una entidad principal de IAM. Analiza registros de CloudTrail y generar una política que solo concede los permisos necesarios para seguir realizando esas tareas.

Para obtener más información sobre cómo el Analizador de acceso de IAM se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Amazon Macie

Amazon Macie es un servicio que utiliza el machine learning y la coincidencia de patrones para detectar información confidencial, proporciona visibilidad de los riesgos de seguridad de los datos y permite automatizar las protecciones contra esos riesgos. Macie genera resultados cuando detecta posibles infracciones de políticas o problemas con la seguridad o la privacidad de los buckets de Amazon S3. Macie es otra herramienta que las organizaciones pueden usar para implementar la automatización y respaldar los esfuerzos de cumplimiento. Para obtener más información sobre cómo se utiliza este servicio en un contexto de seguridad, consulte la Arquitectura de referencia de seguridad de AWS.

Macie puede detectar una amplia lista creciente de tipos de información confidencial, incluida la información de identificación personal (PII) como nombres, direcciones y otros atributos identificables. Incluso puede crear identificadores de datos personalizados para definir los criterios de detección que reflejen la definición de datos personales según su organización.

A medida que su organización defina controles de prevención para los buckets de Amazon S3 que contienen datos personales, puede usar Macie como mecanismo de validación para saber con certeza en todo momento dónde se encuentran los datos personales y cómo están protegidos. Para empezar, active Macie y configure la detección automática de información confidencial. Macie analiza continuamente los objetos de todos sus buckets de S3, en todas las cuentas y Regiones de AWS. Macie genera y mantiene un mapa térmico interactivo en el que se muestra dónde se encuentran los datos personales. La característica de detección automática de información confidencial está diseñada para reducir los costos y minimizar la necesidad de configurar manualmente las tareas de detección. Puede aprovechar la característica de detección automática de información confidencial y utilizar Macie para detectar automáticamente los nuevos buckets o los nuevos datos en los buckets existentes y, a continuación, validarlos con las etiquetas de clasificación de datos asignadas. Configure esta arquitectura para notificar oportunamente a los equipos de desarrollo y privacidad correspondientes sobre los buckets que se han clasificado incorrectamente o no se han clasificado.

Puede activar Macie para todas las cuentas de la organización mediante AWS Organizations. Para obtener más información, consulte Integrating and configuring an organization in Amazon Macie.