Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

So funktioniert die Überwachung

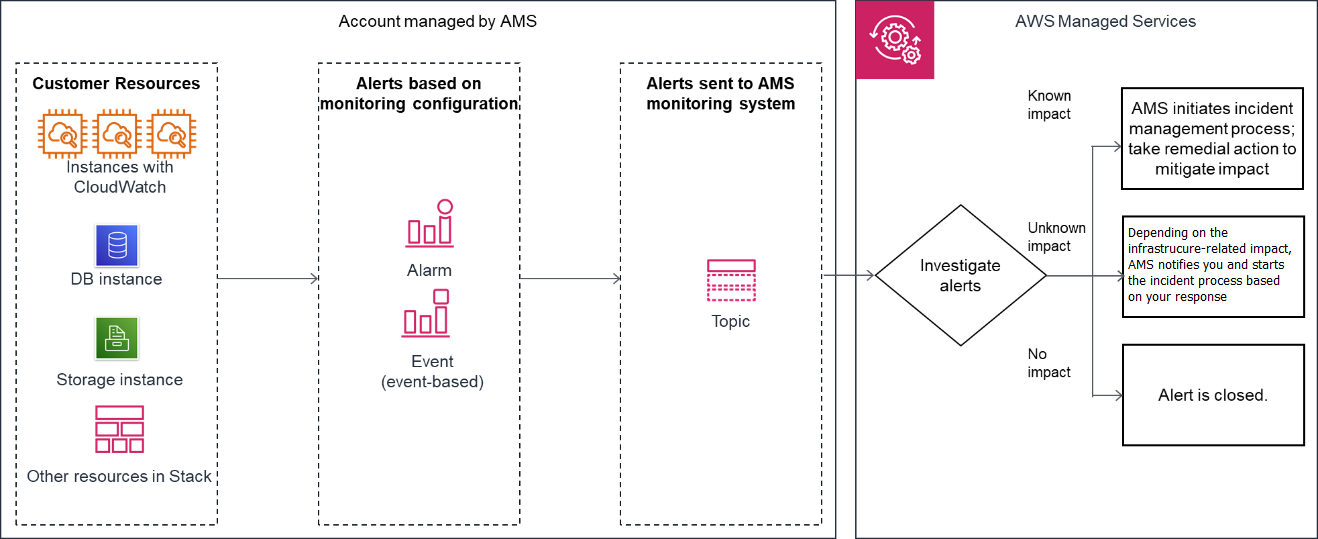

Sehen Sie sich die folgenden Grafiken zur Überwachungsarchitektur in AWS Managed Services (AMS) an.

Das folgende Diagramm bietet einen allgemeinen Überblick über den Workflow zur Überwachung der AMS-Landezone mit mehreren Konten und der AMS-Landezone mit einem Konto.

Generierung: Zum Zeitpunkt der Kontoeröffnung konfiguriert AMS die Basisüberwachung (eine Kombination aus CloudWatch (CW-) Alarmen und CW-Ereignisregeln) für all Ihre Ressourcen, die in einem verwalteten Konto erstellt wurden. Die Basisüberwachungskonfiguration generiert eine Warnung, wenn ein CW-Alarm ausgelöst oder ein CW-Ereignis ausgelöst wird.

Aggregation:

Landezone für mehrere Konten: Benachrichtigungen werden von Ihren Ressourcen in den Konten der Anwendung und der zentralen Organisationseinheit generiert und an das AMS-Überwachungssystem gesendet, indem sie über das Sicherheitskonto weitergeleitet werden.

Landing Zone für ein einzelnes Konto: Alle von Ihren Ressourcen generierten Benachrichtigungen werden an das AMS-Überwachungssystem gesendet, indem sie an ein SNS-Thema im Konto weitergeleitet werden.

Sie können auch konfigurieren, wie AMS Warnmeldungen EC2 gruppiert. AMS gruppiert entweder alle Warnungen, die sich auf dieselbe EC2 Instanz beziehen, zu einem einzigen Vorfall oder erstellt je nach Wunsch einen Vorfall pro Warnung. Sie können diese Konfiguration jederzeit ändern, indem Sie mit Ihrem Cloud Service Delivery Manager oder Cloud Architect zusammenarbeiten. Dies funktioniert auf die gleiche Weise, unabhängig davon, ob Sie die Landing Zone mit mehreren Konten oder die Landing Zone mit einem Konto verwenden.

Verarbeitung: AMS analysiert die Warnmeldungen und verarbeitet sie auf der Grundlage ihres Auswirkungspotenzials. Warnmeldungen werden wie im Folgenden beschrieben verarbeitet.

Warnmeldungen mit bekannten Auswirkungen auf den Kunden: Diese führen zur Erstellung eines neuen Vorfallberichts, und AMS folgt dem Incident-Management-Prozess. Informationen zum Incident-Management finden Sie unterReaktion auf AMS-Vorfälle.

Beispielwarnung: Eine EC2 Amazon-Instance besteht eine Systemintegritätsprüfung nicht. AMS versucht, die Instance wiederherzustellen, indem sie gestoppt und neu gestartet wird.

Benachrichtigungen mit ungewisser Auswirkung auf den Kunden: Für diese Art von Benachrichtigungen sendet AMS einen Vorfallbericht, in dem Sie in vielen Fällen aufgefordert werden, die Auswirkungen zu überprüfen, bevor AMS Maßnahmen ergreift. Wenn die infrastrukturbezogenen Prüfungen jedoch bestanden werden, sendet AMS Ihnen keinen Vorfallbericht.

Beispiel: Eine Warnung für eine CPU-Auslastung von > 85% für mehr als 10 Minuten auf einer EC2 Amazon-Instance kann nicht sofort als Vorfall eingestuft werden, da dieses Verhalten je nach Nutzung zu erwarten sein könnte. In diesem Beispiel führt AMS Automation infrastrukturbezogene Prüfungen der Ressource durch. Wenn diese Prüfungen erfolgreich sind, sendet AMS keine Warnmeldung, auch wenn die CPU-Auslastung 99% überschritten hat. Wenn Automation feststellt, dass infrastrukturbezogene Prüfungen an der Ressource fehlschlagen, sendet AMS eine Warnmeldung und prüft, ob Abhilfemaßnahmen erforderlich sind. Warnmeldungen werden in diesem Abschnitt ausführlich behandelt. AMS bietet in der Benachrichtigung Optionen zur Risikominderung. Wenn Sie auf die Benachrichtigung antworten, in der bestätigt wird, dass es sich bei der Warnung um einen Vorfall handelt, erstellt AMS einen neuen Vorfallbericht und der AMS-Incident-Management-Prozess beginnt. Servicebenachrichtigungen, bei denen die Antwort „keine Auswirkungen auf den Kunden“ oder drei Tage lang überhaupt keine Antwort erhalten, werden als gelöst markiert, und die entsprechende Warnung wird als gelöst markiert.

Benachrichtigungen ohne Auswirkungen auf den Kunden: Wenn AMS nach der Auswertung feststellt, dass die Warnung keine Auswirkungen auf den Kunden hat, wird die Warnung geschlossen.

AWS Health Benachrichtigt beispielsweise über eine EC2 Instanz, die ersetzt werden muss, diese Instanz aber inzwischen beendet wurde.

EC2 Benachrichtigungen, gruppiert nach Instanzen

Sie können die AMS-Überwachung so konfigurieren, dass Warnmeldungen derselben EC2 Instanz zu einem einzigen Vorfall zusammengefasst werden. Ihr Cloud Service Delivery Manager oder Cloud Architect kann dies für Sie konfigurieren. Es gibt vier Parameter, die Sie für jedes von AMS verwaltete Konto konfigurieren können.

Umfang: Wählen Sie entweder kontoweit oder tagbasiert.

Um eine Konfiguration anzugeben, die für jede EC2 Instanz in diesem Konto gilt, wählen Sie scope = account-wide.

Um eine Konfiguration anzugeben, die nur für EC2 Instanzen in diesem Konto mit einem bestimmten Tag gilt, wählen Sie scope = tag-based.

Gruppierungsregel: Wählen Sie entweder „klassisch“ oder „Instanz“.

Um die Gruppierung auf Instanzebene für jede Ressource in Ihrem Konto zu konfigurieren, wählen Sie Bereich = Kontoweit und Gruppierungsregel = Instanz.

Um bestimmte Ressourcen in Ihrem Konto für die Gruppierung auf Instanzebene zu konfigurieren, taggen Sie diese Instanzen und wählen Sie dann Bereich = Tag-basiert und Gruppierungsregel = Instanzebene.

Um die Instanzgruppierung nicht für Benachrichtigungen in Ihrem Konto zu verwenden, wählen Sie Gruppierungsregel = klassisch.

Interaktionsoption: Wählen Sie entweder „Keine“, „Nur Bericht“ oder „Standard“.

Damit AMS während der aktiven Konfiguration keine Vorfälle erstellt oder Automatisierungen für Alarme von diesen Ressourcen aus durchführt, wählen Sie „Keine“.

Damit AMS keine Vorfälle erstellt oder Automatisierungen für Alarme aus diesen Ressourcen ausführt, solange die Konfiguration aktiv ist, und keine automatisierten Systems Manager Manager-Dokumente ausführt, sondern Aufzeichnungen dieser Ereignisse in Ihre Berichterstattung einbezieht, wählen Sie Nur Bericht. Dies kann nützlich sein, wenn Sie die Anzahl der Support-Anfragen reduzieren möchten, mit denen Sie zu tun haben, und wenn einige Vorfälle, die von einigen Ressourcen stammen, nicht sofort bearbeitet werden müssen, z. B. wenn es sich um Vorfälle handelt, bei denen es sich nicht um ein produktives Konto handelt.

Wählen Sie Standard, damit AMS Ihre Benachrichtigungen verarbeiten, Automatisierungen ausführen und bei Bedarf Incident-Fälle erstellen kann.

Lösung nach: Wählen Sie entweder 24 Stunden, 48 Stunden oder 72 Stunden. Stellen Sie abschließend ein, wann Vorfälle automatisch geschlossen werden. Wenn die Zeit seit der letzten Fallkorrespondenz den konfigurierten Wert „Nach lösen“ erreicht, wird der Vorfall geschlossen.

Warnungsbenachrichtigung

Als Teil der Alert-Verarbeitung erstellt AWS Managed Services (AMS) auf der Grundlage der Auswirkungsanalyse einen Vorfall und leitet den Incident-Management-Prozess zur Behebung ein, sobald die Auswirkungen festgestellt werden können. Wenn die Auswirkung nicht festgestellt werden kann, sendet AMS im Rahmen einer Servicemeldung eine Warnmeldung an die mit Ihrem Konto verknüpfte E-Mail-Adresse. In einigen Szenarien wird diese Warnmeldung nicht gesendet. Wenn die infrastrukturbezogenen Prüfungen beispielsweise aufgrund einer Warnung bei hoher CPU-Auslastung erfolgreich sind, wird keine Warnmeldung an Sie gesendet. Weitere Informationen finden Sie im Diagramm zur AMS-Überwachungsarchitektur für den Prozess zur Behandlung von Warnmeldungen unter. So funktioniert die Überwachung

Tag-basierte Warnmeldung

Verwenden Sie Tags, um Warnmeldungen für Ihre Ressourcen an verschiedene E-Mail-Adressen zu senden. Es hat sich bewährt, tagbasierte Warnmeldungen zu verwenden, da Benachrichtigungen, die an eine einzige E-Mail-Adresse gesendet werden, zu Verwirrung führen können, wenn mehrere Entwicklerteams dasselbe Konto verwenden. Tag-basierte Warnmeldungen werden von den von Ihnen ausgewählten EC2 Benachrichtigungen, gruppiert nach Instanzen Einstellungen nicht beeinflusst.

Mit tagbasierten Warnmeldungen können Sie:

Benachrichtigungen an eine bestimmte E-Mail-Adresse senden: Taggen Sie Ressourcen mit Benachrichtigungen, die an eine bestimmte E-Mail-Adresse gesendet werden müssen, mit dem

key = OwnerTeamEmail,value =.EMAIL_ADDRESSBenachrichtigungen an mehrere E-Mail-Adressen senden: Um mehrere E-Mail-Adressen zu verwenden, geben Sie eine durch Kommas getrennte Werteliste an. Zum Beispiel

key =,OwnerTeamEmailvalue =. Die Gesamtzahl der Zeichen für das Wertfeld darf 260 nicht überschreiten.EMAIL_ADDRESS_1,EMAIL_ADDRESS_2,EMAIL_ADDRESS_3, ...Verwenden Sie einen benutzerdefinierten Tag-Schlüssel: Um einen benutzerdefinierten Tag-Schlüssel zu verwenden, geben Sie Ihrem CSDM den Namen des benutzerdefinierten Tag-Schlüssels in einer E-Mail an, in der ausdrücklich Ihre Zustimmung zur Aktivierung automatisierter Benachrichtigungen für die tagbasierte Kommunikation erteilt wird. Es hat sich bewährt, für alle Ihre Instances und Ressourcen dieselbe Tagging-Strategie für Kontakt-Tags zu verwenden.

Anmerkung

Der Schlüsselwert OwnerTeamEmail muss nicht in Camel Case angegeben werden. Bei Tags wird jedoch zwischen Groß- und Kleinschreibung unterschieden, und es empfiehlt sich, das empfohlene Format zu verwenden.

Die E-Mail-Adresse muss vollständig angegeben werden, mit dem „at“ -Zeichen (@), um den lokalen Teil von der Domain zu trennen. Beispiele für ungültige E-Mail-Adressen: Team.AppATabc.xyz oderjohn.doe. Allgemeine Hinweise zu Ihrer Tagging-Strategie finden Sie unter Tagging-Ressourcen AWS. Fügen Sie Ihren Tags keine persönlich identifizierbaren Informationen (PII) hinzu. Verwenden Sie nach Möglichkeit Verteilerlisten oder Aliase.

Tag-basierte Warnmeldungen werden für Ressourcen der folgenden Amazon Services unterstützt: EC2, Elastic Block Store (EBS), Elastic Load Balancing (ELB), Application Load Balancer (ALB), Network Load Balancer, Relational Database Service (RDS) OpenSearch, Elastic File System (EFS) und VPN. FSx Site-to-Site