Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Einrichten AWS HealthLake

In diesem Kapitel richten Sie mit dem die erforderlichen Berechtigungen ein, AWS-Managementkonsole um mit der Verwendung AWS HealthLake und Erstellung eines Datenspeichers zu beginnen. Um Berechtigungen für die Erstellung eines Datenspeichers einzurichten, erstellen Sie einen IAM-Benutzer oder eine IAM-Rolle, bei der es sich um einen Data HealthLake Lake-Administrator und -Administrator handelt. Sie machen diesen Benutzer in AWS Lake Formation zum Data Lake-Administrator. Der Data Lake-Administrator gewährt Lake Formation Zugriff auf Ressourcen, die für die Verwendung von Amazon Athena zur Abfrage eines Datenspeichers erforderlich sind. Nachdem Sie einen HealthLake Datenspeicher erstellt haben, können Sie Berechtigungen für den Import und Export von Dateien einrichten.

Themen

Melden Sie sich an für ein AWS-Konto

Wenn Sie noch keine haben AWS-Konto, führen Sie die folgenden Schritte aus, um eine zu erstellen.

Um sich für eine anzumelden AWS-Konto

Öffnen Sie https://portal.aws.amazon.com/billing/die Anmeldung.

Folgen Sie den Online-Anweisungen.

Während der Anmeldung erhalten Sie einen Telefonanruf oder eine Textnachricht und müssen einen Verifizierungscode über die Telefontasten eingeben.

Wenn Sie sich für eine anmelden AWS-Konto, Root-Benutzer des AWS-Kontoswird eine erstellt. Der Root-Benutzer hat Zugriff auf alle AWS-Services und Ressourcen des Kontos. Als bewährte Sicherheitsmethode weisen Sie einem Benutzer Administratorzugriff zu und verwenden Sie nur den Root-Benutzer, um Aufgaben auszuführen, die Root-Benutzerzugriff erfordern.

AWS sendet Ihnen nach Abschluss des Anmeldevorgangs eine Bestätigungs-E-Mail. Du kannst jederzeit deine aktuellen Kontoaktivitäten einsehen und dein Konto verwalten, indem du zu https://aws.amazon.com/

Erstellen eines Benutzers mit Administratorzugriff

Nachdem Sie sich für einen angemeldet haben AWS-Konto, sichern Sie Ihren Root-Benutzer des AWS-Kontos AWS IAM Identity Center, aktivieren und erstellen Sie einen Administratorbenutzer, sodass Sie den Root-Benutzer nicht für alltägliche Aufgaben verwenden.

Sichern Sie Ihre Root-Benutzer des AWS-Kontos

-

Melden Sie sich AWS-Managementkonsole

als Kontoinhaber an, indem Sie Root-Benutzer auswählen und Ihre AWS-Konto E-Mail-Adresse eingeben. Geben Sie auf der nächsten Seite Ihr Passwort ein. Hilfe bei der Anmeldung mit dem Root-Benutzer finden Sie unter Anmelden als Root-Benutzer im AWS-Anmeldung -Benutzerhandbuch zu.

-

Aktivieren Sie die Multi-Faktor-Authentifizierung (MFA) für den Root-Benutzer.

Anweisungen finden Sie unter Aktivieren eines virtuellen MFA-Geräts für Ihren AWS-Konto Root-Benutzer (Konsole) im IAM-Benutzerhandbuch.

Erstellen eines Benutzers mit Administratorzugriff

-

Aktivieren Sie das IAM Identity Center.

Anweisungen finden Sie unter Aktivieren AWS IAM Identity Center im AWS IAM Identity Center -Benutzerhandbuch.

-

Gewähren Sie einem Administratorbenutzer im IAM Identity Center Benutzerzugriff.

Ein Tutorial zur Verwendung von IAM-Identity-Center-Verzeichnis als Identitätsquelle finden Sie IAM-Identity-Center-Verzeichnis im Benutzerhandbuch unter Benutzerzugriff mit der Standardeinstellung konfigurieren.AWS IAM Identity Center

Anmelden als Administratorbenutzer

-

Um sich mit Ihrem IAM-Identity-Center-Benutzer anzumelden, verwenden Sie die Anmelde-URL, die an Ihre E-Mail-Adresse gesendet wurde, als Sie den IAM-Identity-Center-Benutzer erstellt haben.

Hilfe bei der Anmeldung mit einem IAM Identity Center-Benutzer finden Sie im AWS-Anmeldung Benutzerhandbuch unter Anmeldung beim AWS Access-Portal.

Weiteren Benutzern Zugriff zuweisen

-

Erstellen Sie im IAM-Identity-Center einen Berechtigungssatz, der den bewährten Vorgehensweisen für die Anwendung von geringsten Berechtigungen folgt.

Anweisungen hierzu finden Sie unter Berechtigungssatz erstellen im AWS IAM Identity Center -Benutzerhandbuch.

-

Weisen Sie Benutzer einer Gruppe zu und weisen Sie der Gruppe dann Single Sign-On-Zugriff zu.

Eine genaue Anleitung finden Sie unter Gruppen hinzufügen im AWS IAM Identity Center -Benutzerhandbuch.

Konfigurieren Sie einen zu verwendenden IAM-Benutzer oder eine IAM-Rolle HealthLake (IAM-Administrator)

Persona: IAM-Administrator

Ein Benutzer, der IAM-Benutzer und -Rollen erstellen und Data Lake-Administratoren hinzufügen kann.

Diese Schritte in diesem Thema müssen von einem IAM-Administrator ausgeführt werden.

Um Ihren HealthLake Datenspeicher mit Athena zu verbinden, müssen Sie einen IAM-Benutzer oder eine IAM-Rolle erstellen, die ein Data Lake-Administrator und ein HealthLake Administrator ist. Dieser neue Benutzer oder diese neue Rolle gewährt Zugriff auf Ressourcen, die sich in einem Datenspeicher über AWS Lake Formation befinden, und die AmazonHealthLakeFullAccess AWS verwaltete Richtlinie wird dem Benutzer oder der Rolle hinzugefügt.

Wichtig

Ein IAM-Benutzer oder eine IAM-Rolle, die ein Data Lake-Administrator ist, kann keine neuen Data Lake-Administratoren erstellen. Um einen weiteren Data Lake-Administrator hinzuzufügen, müssen Sie einen IAM-Benutzer oder eine IAM-Rolle verwenden, der bzw. der Zugriff gewährt AdministratorAccess wurde.

Um einen Administrator zu erstellen

-

Fügen Sie die von

AmazonHealthlakeFullAccessIAM AWS verwaltete Richtlinie einem Benutzer oder einer Rolle in Ihrer Organisation hinzu.Wenn Sie mit der Erstellung eines IAM-Benutzers nicht vertraut sind, finden Sie weitere Informationen unter Erstellen eines IAM-Benutzers und Überblick über AWS IAM-Richtlinien im IAM-Benutzerhandbuch.

-

Gewähren Sie dem IAM-Benutzer oder der IAM-Rolle Zugriff auf AWS Lake Formation.

-

Fügen Sie einem Benutzer oder einer Rolle in Ihrer Organisation die folgende von IAM AWS verwaltete Richtlinie hinzu:

AWSLakeFormationDataAdminAnmerkung

Die

AWSLakeFormationDataAdminRichtlinie gewährt Zugriff auf alle Ressourcen von AWS Lake Formation. Es wird empfohlen, immer die Mindestberechtigungen zu verwenden, die für die Ausführung Ihrer Aufgabe erforderlich sind. Weitere Informationen finden Sie unter Bewährte Methoden für IAM im IAM-Benutzerhandbuch.

-

-

Fügen Sie dem Benutzer oder der Rolle die folgende Inline-Richtlinie hinzu. Weitere Informationen finden Sie unter Inline-Richtlinien im IAM-Benutzerhandbuch.

Weitere Informationen zu dieser AWSLakeFormationDataAdmin Richtlinie finden Sie unter Lake Formation Personas and IAM Permissions Reference im AWS Lake Formation Developer Guide.

Einen Benutzer oder eine Rolle als Data Lake-Administrator in Lake Formation hinzufügen (IAM-Administrator)

Anmerkung

Dieser Schritt ist erforderlich, wenn Sie integrierenSQL-Index und Abfrage.

Als Nächstes muss der IAM-Administrator den Benutzer oder die Rolle hinzufügen, die im vorherigen Schritt als Data Lake-Administrator in Lake Formation erstellt wurden.

Um einen IAM-Benutzer oder eine IAM-Rolle als Data Lake-Administrator hinzuzufügen

-

Öffnen Sie die AWS Lake Formation Formation-Konsole: https://console.aws.amazon.com/lakeformation/

Anmerkung

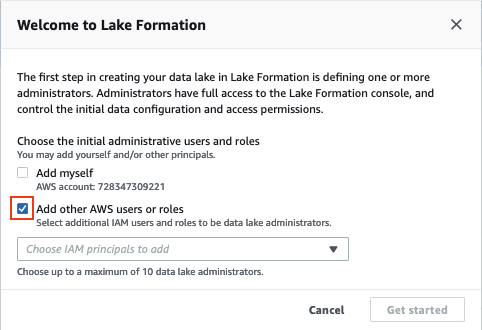

Wenn Sie Lake Formation zum ersten Mal besuchen, wird ein Dialogfeld Willkommen bei Lake Formation angezeigt, in dem Sie aufgefordert werden, einen Lake Formation-Administrator zu definieren.

-

Weisen Sie dem neuen Benutzer oder der neuen Rolle die Rolle eines AWS Lake Formation Data Lake-Administrators zu.

-

Option 1: Wenn Sie das Dialogfeld Willkommen bei Lake Formation erhalten haben.

-

Wählen Sie Weitere AWS Benutzer oder Rollen hinzufügen aus.

-

Wählen Sie den Abwärtspfeil (▼).

-

Wählen Sie den HealthLake Administrator aus, der auch Lake Formation-Administratoren sein soll.

-

Wählen Sie Erste Schritte.

-

-

Option 2: Verwenden Sie den Navigationsbereich (☰).

-

Wählen Sie den Navigationsbereich (☰).

-

Wählen Sie unter Berechtigungen die Option Administrative Rollen und Aufgaben aus.

-

Wählen Sie im Abschnitt Data Lake-Administratoren die Option Administratoren auswählen aus.

-

Wählen Sie im Dialogfeld Data Lake-Administratoren verwalten den Abwärtspfeil (▼) aus.

-

Wählen Sie als Nächstes die HealthLake Administratoren, Benutzer oder Rollen aus, die Sie auch Lake Formation-Administratoren sein möchten, oder suchen Sie nach ihnen.

-

Wählen Sie Speichern.

-

-

-

Ändern Sie die Standardsicherheitseinstellungen, die von Lake Formation verwaltet werden sollen. Die HealthLake Datenspeicherressourcen müssen von Lake Formation und nicht von IAM verwaltet werden. Informationen zur Aktualisierung finden Sie unter Ändern des Standardberechtigungsmodells im AWS Lake Formation Developer Guide.

S3-Buckets erstellen

Für den Import von FHIR R4-Daten in AWS HealthLake zwei Amazon S3 S3-Buckets werden empfohlen. Der Amazon S3 S3-Eingabe-Bucket enthält die zu importierenden FHIR-Daten und HealthLake liest aus diesem Bucket. Der Amazon S3 S3-Ausgabe-Bucket speichert die Verarbeitungsergebnisse des Importjobs und HealthLake schreibt (Protokolle) in diesen Bucket.

Anmerkung

Aufgrund der AWS Identity and Access Management (IAM-) Richtlinie müssen Ihre Amazon S3 S3-Bucket-Namen eindeutig sein. Weitere Informationen finden Sie unter Benennungsregeln für Buckets im Benutzerhandbuch zu Amazon Simple Storage Service.

Für die Zwecke dieses Handbuchs geben wir die folgenden Amazon S3 S3-Eingabe- und Ausgabe-Buckets an, wenn wir später in diesem Abschnitt Importberechtigungen einrichten.

-

Eingabe-Bucket:

arn:aws:s3:::amzn-s3-demo-source-bucket -

Ausgabe-Bucket:

arn:aws:s3:::amzn-s3-demo-logging-bucket

Weitere Informationen finden Sie unter Bucket erstellen im Amazon S3 S3-Benutzerhandbuch.

Einen Datenspeicher erstellen

Ein HealthLake Datenspeicher ist ein Repository mit FHIR R4-Daten, die sich in einer einzigen Region befinden. AWS Ein AWS Konto kann null oder viele Datenspeicher haben. HealthLake unterstützt zwei Autorisierungsstrategien für Datenspeicher.

Wichtig

Bevor Sie einen HealthLake Datenspeicher erstellen, sollten Sie die Dienststeuerungsrichtlinien (SCPs) in Ihrer AWS Organisation überprüfen, die die Erstellung oder Verwaltung von HealthLake Ressourcen einschränken könnten. SCPs kann die erfolgreiche Erstellung von HealthLake Datenspeichern verhindern, selbst wenn Ihre IAM-Berechtigungen korrekt eingerichtet sind.

A datastoreID wird generiert, wenn Sie einen HealthLake Datenspeicher erstellen. Sie müssen die verwendendatastoreID, wenn Sie die Importberechtigungen später in diesem Abschnitt einrichten.

Informationen zum Erstellen eines HealthLake Datenspeichers finden Sie unterEinen HealthLake Datenspeicher erstellen.

Berechtigungen für Importaufträge einrichten

Bevor Sie Dateien in einen Datenspeicher importieren, müssen Sie die HealthLake Erlaubnis für den Zugriff auf Ihre Eingabe- und Ausgabe-Buckets in Amazon S3 erteilen. Um HealthLake Zugriff zu gewähren, erstellen Sie eine IAM-Servicerolle für HealthLake, fügen der Rolle eine Vertrauensrichtlinie hinzu, um Rollenübernahmeberechtigungen zu gewähren HealthLake , und fügen der Rolle eine Berechtigungsrichtlinie hinzu, die ihr Zugriff auf Ihre Amazon S3 S3-Buckets gewährt.

Wenn Sie einen Importauftrag erstellen, geben Sie den Amazon-Ressourcennamen (ARN) dieser Rolle für die anDataAccessRoleArn. Weitere Informationen zu IAM-Rollen und Vertrauensrichtlinien finden Sie unter IAM-Rollen.

Nachdem Sie die Berechtigungen eingerichtet haben, können Sie Dateien mit einem Importauftrag in Ihren Datenspeicher importieren. Weitere Informationen finden Sie unter Einen FHIR-Importjob starten.

Um Importberechtigungen einzurichten

-

Falls dies noch nicht geschehen ist, erstellen Sie einen Amazon S3 S3-Ziel-Bucket für Ausgabeprotokolldateien. Der Amazon S3 S3-Bucket muss sich in derselben AWS Region wie der Service befinden, und Block Public Access muss für alle Optionen aktiviert sein. Weitere Informationen finden Sie unter Blockieren des öffentlichen Zugriffs mit Amazon S3. Ein KMS-Schlüssel, der Amazon oder dem Kunden gehört, muss ebenfalls für die Verschlüsselung verwendet werden. Weitere Informationen zur Verwendung von KMS-Schlüsseln finden Sie unter Amazon Key Management Service.

-

Erstellen Sie eine Datenzugriffs-Servicerolle für HealthLake und erteilen Sie dem HealthLake Service die Erlaubnis, diese zu übernehmen. Beachten Sie dabei die folgende Vertrauensrichtlinie. HealthLake verwendet dies, um den Amazon S3 S3-Ausgabe-Bucket zu schreiben.

-

Fügen Sie der Datenzugriffsrolle eine Berechtigungsrichtlinie hinzu, die ihr den Zugriff auf den Amazon S3 S3-Bucket ermöglicht.

amzn-s3-demo-bucketErsetzen Sie es durch den Namen Ihres Buckets.

Berechtigungen für Exportaufträge einrichten

Bevor Sie Dateien aus einem Datenspeicher exportieren, müssen Sie die HealthLake Erlaubnis für den Zugriff auf Ihren Ausgabe-Bucket in Amazon S3 erteilen. Um HealthLake Zugriff zu gewähren, erstellen Sie eine IAM-Servicerolle fürHealthLake, fügen der Rolle eine Vertrauensrichtlinie hinzu, um Rollenübernahmeberechtigungen zu gewähren HealthLake , und fügen der Rolle eine Berechtigungsrichtlinie hinzu, die ihr Zugriff auf Ihren Amazon S3 S3-Bucket gewährt.

Wenn Sie bereits eine Rolle für erstellt haben HealthLake, können Sie sie wiederverwenden und ihr die in diesem Thema aufgeführten zusätzlichen Berechtigungen für Ihren Amazon S3 S3-Exportbucket gewähren. Weitere Informationen zu IAM-Rollen und Vertrauensrichtlinien finden Sie unter IAM-Richtlinien und -Berechtigungen.

Wichtig

HealthLake unterstützt sowohl native SDK-Exportanfragen als auch den FHIR R4-Vorgang. $export Je nachdem, für welche Export-API Sie sich entscheiden, müssen separate IAM-Aktionen bereitgestellt werden. Auf diese Weise können Sie die Verwaltung allow und die deny Berechtigungen getrennt verwalten. Wenn Sie sowohl den HealthLake SDK- als auch den FHIR-REST-API-Export einschränken möchten, müssen Sie den einzelnen IAM-Aktionen die Zugriffsrechte verweigern. Änderungen der IAM-Benutzerberechtigungen sind nicht erforderlich, wenn Sie Benutzern vollen Zugriff auf gewähren. HealthLake

Verwenden AWS CLI und AWS SDKs:

Die folgenden systemeigenen HealthLake Aktionen sind für den Export von Daten aus einem Datenspeicher mithilfe von AWS CLI und verfügbar AWS SDKs:

-

StartFHIRExportJob -

DescribeFHIRExportJob -

ListFHIRExportJobs

Mit FHIR APIs:

Die folgenden IAM-Aktionen sind für den Export von Daten aus einem HealthLake Datenspeicher und für das Abbrechen (Löschen) eines Exportauftrags mithilfe der FHIR-Operation verfügbar: $export

POST:

-

StartFHIRExportJobWithPost

GET:

-

StartFHIRExportJobWithGet -

DescribeFHIRExportJobWithGet -

GetExportedFile

DELETE:

-

CancelFHIRExportJobWithDelete

Der Benutzer oder die Rolle, der bzw. die Berechtigungen einrichtet, muss berechtigt sein, Rollen und Richtlinien zu erstellen und Rollen Richtlinien zuzuordnen. Die folgende IAM-Richtlinie gewährt diese Berechtigungen.

Um Exportberechtigungen einzurichten

-

Falls dies noch nicht geschehen ist, erstellen Sie einen Amazon S3 S3-Ziel-Bucket für die Daten, die Sie aus Ihrem Datenspeicher exportieren möchten. Der Amazon S3 S3-Bucket muss sich in derselben AWS-Region wie der Service befinden, und Block Public Access muss für alle Optionen aktiviert sein. Weitere Informationen finden Sie unter Blockieren des öffentlichen Zugriffs mit Amazon S3. Ein KMS-Schlüssel, der Amazon oder dem Kunden gehört, muss ebenfalls für die Verschlüsselung verwendet werden. Weitere Informationen zur Verwendung von KMS-Schlüsseln finden Sie unter Amazon Key Management Service.

-

Falls Sie dies noch nicht getan haben, erstellen Sie eine Datenzugriffs-Servicerolle für HealthLake und erteilen Sie dem HealthLake Service die Erlaubnis, diese zu übernehmen. Beachten Sie dabei die folgende Vertrauensrichtlinie. HealthLakeverwendet dies, um den Amazon S3 S3-Ausgabe-Bucket zu schreiben. Wenn Sie bereits einen in erstellt habenBerechtigungen für Importaufträge einrichten, können Sie ihn wiederverwenden und ihm im nächsten Schritt Berechtigungen für Ihren Amazon S3 S3-Bucket erteilen.

-

Fügen Sie der Datenzugriffsrolle eine Berechtigungsrichtlinie hinzu, die ihr den Zugriff auf Ihren Amazon S3 S3-Ausgabe-Bucket ermöglicht.

amzn-s3-demo-bucketErsetzen Sie es durch den Namen Ihres Buckets.

Installieren Sie das AWS CLI

Der AWS CLI ist erforderlich, um die Eigenschaften von HealthLake Import- und Exportaufträgen zu beschreiben und aufzulisten. Sie können diese Informationen auch über anfordern HealthLake SDKs.

Um das einzurichten AWS CLI

-

Herunterladen und Konfigurieren von AWS CLI. Eine Anleitung finden Sie unter den folgenden Themen im AWS Command Line Interface -Benutzerhandbuch.

-

Fügen Sie der AWS CLI

configDatei ein benanntes Profil für den Administrator hinzu. Sie verwenden dieses Profil, wenn Sie die AWS CLI Befehle ausführen. Gemäß dem Sicherheitsprinzip der geringsten Rechte empfehlen wir Ihnen, eine separate IAM-Rolle mit spezifischen Rechten für die auszuführenden Aufgaben zu erstellen. Weitere Informationen zu benannten Profilen finden Sie im AWS Command Line Interface Benutzerhandbuch unter Konfiguration und Einstellungen für Anmeldeinformationsdateien.[default] aws_access_key_id =default access key IDaws_secret_access_key =default secret access keyregion =region -

Überprüfen Sie das Setup mit dem folgenden

helpBefehl.aws healthlake helpWenn der richtig konfiguriert AWS CLI ist, sehen Sie eine kurze Beschreibung AWS HealthLake und eine Liste der verfügbaren Befehle.