Die vorliegende Übersetzung wurde maschinell erstellt. Im Falle eines Konflikts oder eines Widerspruchs zwischen dieser übersetzten Fassung und der englischen Fassung (einschließlich infolge von Verzögerungen bei der Übersetzung) ist die englische Fassung maßgeblich.

Db2-Audit-Protokollierung

Mit der Db2-Audit-Protokollierung zeichnet Amazon RDS Datenbankaktivitäten auf, z. B. Benutzer, die sich bei der Datenbank anmelden, sowie in der Datenbank ausgeführte Abfragen. RDS lädt die abgeschlossenen Audit-Logs mithilfe der von Ihnen angegebenen AWS Identity and Access Management (IAM) -Rolle in Ihren Amazon S3 S3-Bucket hoch.

Themen

Einrichten der Db2-Audit-Protokollierung

Zum Aktivieren der Audit-Protokollierung für eine Datenbank von Amazon RDS für Db2 aktivieren Sie die Option DB2_AUDIT auf der DB-Instance von RDS für Db2. Konfigurieren Sie anschließend eine Audit-Richtlinie, um die Funktion für die jeweilige Datenbank zu aktivieren. Um die Option auf der DB-Instance von RDS für Db2 zu aktivieren, konfigurieren Sie die Optionseinstellungen für die Option DB2_AUDIT. Dazu geben Sie die Amazon-Ressourcennamen (ARNs) für Ihren Amazon S3-Bucket und die IAM-Rolle mit Zugriffsberechtigungen für Ihren Bucket an.

Führen Sie die folgenden Schritte aus, um die Db2-Audit-Protokollierung für eine Datenbank von RDS für Db2 einzurichten.

Themen

Schritt 1: Einen Amazon-S3-Bucket erstellen

Erstellen Sie einen Amazon-S3-Bucket (sofern dies noch nicht erfolgt ist), in den Amazon RDS die Audit-Protokolldateien Ihrer Datenbank von RDS für Db2 hochladen kann. Für den S3-Bucket, den Sie als Ziel für die Überwachungsdateien verwenden, gelten folgende Einschränkungen:

-

Er muss sich in derselben Umgebung befinden AWS-Region wie Ihre RDS for Db2-DB-Instance.

-

Er darf nicht öffentlich zugänglich sein.

-

Der Bucket-Eigentümer muss auch der Eigentümer der IAM-Rolle sein.

Informationen zum Erstellen eines Buckets erhalten Sie unter Erstellen eines Buckets im Amazon-S3-Benutzerhandbuch.

Nach dem Aktivieren der Audit-Protokollierung sendet Amazon RDS die Protokolle automatisch von Ihrer DB-Instance an die folgenden Speicherorte:

-

Protokolle auf DB-Instance-Ebene –

bucket_name/db2-audit-logs/dbi_resource_id/date_time_utc/ -

Protokolle auf Datenbankebene –

bucket_name/db2-audit-logs/dbi_resource_id/date_time_utc/db_name/

Notieren Sie sich den Amazon-Ressourcennamen (ARN) für Ihren Bucket. Diese Angaben werden für die nachfolgenden Schritte benötigt.

Schritt 2: Erstellen einer IAM-Richtlinie

Erstellen Sie eine IAM-Richtlinie mit den Berechtigungen, die zum Übertragen der Audit-Protokolldateien von der DB-Instance zum Amazon-S3-Bucket erforderlich sind. In diesem Schritt wird davon ausgegangen, dass Sie bereits über einen S3-Bucket verfügen.

Erfassen Sie vor dem Erstellen der Richtlinie die folgenden Informationen:

-

Den ARN für Ihren Bucket.

-

Der ARN für Ihren AWS Key Management Service (AWS KMS) -Schlüssel, wenn Ihr Bucket SSE-KMS Verschlüsselung verwendet.

Erstellen Sie eine IAM-Richtlinie, die folgende Berechtigungen enthält:

"s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation", "s3:PutObject", "s3:ListMultipartUploadParts", "s3:AbortMultipartUpload", "s3:ListAllMyBuckets"

Anmerkung

Amazon RDS benötigt die s3:ListAllMyBuckets Aktion intern, um zu überprüfen, ob dieselbe Person sowohl den S3-Bucket als auch die RDS for Db2-DB-Instance AWS-Konto besitzt.

Wenn Ihr Bucket SSE-KMS Verschlüsselung verwendet, geben Sie auch die folgenden Berechtigungen für Ihre IAM-Rolle und AWS KMS Ihren IAM-Schlüssel an.

Binden Sie die folgenden Berechtigungen in der Richtlinie für Ihre IAM-Rolle ein.

"kms:GenerateDataKey", "kms:Decrypt"

Nehmen Sie die folgenden Berechtigungen in die Schlüsselrichtlinie für Ihren AWS KMS Schlüssel auf. 111122223333Ersetzen Sie es durch Ihre Kontonummer und AROA123456789EXAMPLE durch Ihren IAM-Rollennamen.

{ "Sid": "Allow RDS role to use the key", "Effect": "Allow", "Principal": { "AWS": [ "arn:aws:sts::111122223333:assumed-role/AROA123456789EXAMPLE/RDS-Db2Audit", "arn:aws:iam::111122223333:role/AROA123456789EXAMPLE" ] }, "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": "*" }

Sie können eine IAM-Richtlinie erstellen, indem Sie das AWS-Managementkonsole oder das AWS Command Line Interface ()AWS CLI verwenden.

So erstellen Sie eine IAM-Richtlinie, die Amazon RDS Zugriff auf Ihren Amazon-S3-Bucket gewährt

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die IAM-Konsole unter. https://console.aws.amazon.com/iam/

-

Wählen Sie im Navigationsbereich Richtlinien.

-

Wählen Sie Richtlinie erstellen und anschließend die Option JSON.

-

Filtern Sie unter Aktionen hinzufügen nach S3. Zugriff hinzufügen ListBucketGetBucketAcl, und GetBucketLocation.

-

Wählen Sie unter Eine Ressource hinzufügen die Option Hinzufügen aus. Wählen Sie unter Ressourcentyp die Option Bucket aus und geben Sie den Namen Ihres Buckets ein. Wählen Sie dann Ressource hinzufügen aus.

-

Wählen Sie Neue Anweisung hinzufügen aus.

-

Filtern Sie unter Aktionen hinzufügen nach S3. Zugriff hinzufügen PutObjectListMultipartUploadParts, und AbortMultipartUpload.

-

Wählen Sie unter Eine Ressource hinzufügen die Option Hinzufügen aus. Wählen Sie als Ressourcentyp Objekt und geben Sie ein

your bucket name/*. Wählen Sie dann Ressource hinzufügen aus. -

Wählen Sie Neue Anweisung hinzufügen aus.

-

Filtern Sie unter Aktionen hinzufügen nach S3. Zugriff hinzufügen ListAllMyBuckets.

-

Wählen Sie unter Eine Ressource hinzufügen die Option Hinzufügen aus. Wählen Sie unter Ressourcentyp die Option Alle Ressourcen aus. Wählen Sie dann Ressource hinzufügen aus.

-

Wenn Sie die Daten mit Ihren eigenen KMS-Schlüsseln verschlüsseln:

-

Wählen Sie Neue Anweisung hinzufügen aus.

-

Filtern Sie unter Aktionen hinzufügen nach „KMS“. Zugriff hinzufügen GenerateDataKeyund entschlüsseln.

-

Wählen Sie unter Eine Ressource hinzufügen die Option Hinzufügen aus. Wählen Sie unter Ressourcentyp die Option Alle Ressourcen aus. Wählen Sie dann Ressource hinzufügen aus.

-

-

Wählen Sie Weiter aus.

-

Geben Sie unter Richtlinienname einen Namen für diese Richtlinie ein.

-

(Optional) Geben Sie im Feld Description (Beschreibung) eine Beschreibung für diese Richtlinie ein.

-

Wählen Sie Richtlinie erstellen aus.

So erstellen Sie eine IAM-Richtlinie, die Amazon RDS Zugriff auf Ihren Amazon-S3-Bucket gewährt

-

Führen Sie den Befehl create-policy aus. Ersetzen Sie im folgenden Beispiel

iam_policy_nameundamzn-s3-demo-bucketdurch einen Namen für Ihre IAM-Richtlinie und den Namen Ihres Amazon S3 S3-Ziel-Buckets.Für Linux, macOS oder Unix:

aws iam create-policy \ --policy-nameiam_policy_name\ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "Statement2", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:ListMultipartUploadParts", "s3:AbortMultipartUpload" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket/*" ] }, { "Sid": "Statement3", "Effect": "Allow", "Action": [ "s3:ListAllMyBuckets" ], "Resource": [ "*" ] }, { "Sid": "Statement4", "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": [ "*" ] } ] }'Für Windows:

aws iam create-policy ^ --policy-nameiam_policy_name^ --policy-document '{ "Version": "2012-10-17", "Statement": [ { "Sid": "Statement1", "Effect": "Allow", "Action": [ "s3:ListBucket", "s3:GetBucketAcl", "s3:GetBucketLocation" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket" ] }, { "Sid": "Statement2", "Effect": "Allow", "Action": [ "s3:PutObject", "s3:ListMultipartUploadParts", "s3:AbortMultipartUpload" ], "Resource": [ "arn:aws:s3:::amzn-s3-demo-bucket/*" ] }, { "Sid": "Statement3", "Effect": "Allow", "Action": [ "s3:ListAllMyBuckets" ], "Resource": [ "*" ] }, { "Sid": "Statement4", "Effect": "Allow", "Action": [ "kms:GenerateDataKey", "kms:Decrypt" ], "Resource": [ "*" ] } ] }' -

Nach der Erstellung der Richtlinie notieren Sie sich den ARN der Richtlinie. Sie benötigen den ARN für Schritt 3: Erstellen einer IAM-Rolle und Anfügen der IAM-Richtlinie.

Informationen zum Erstellen einer IAM-Richtlinie finden Sie unter Erstellen von IAM-Richtlinien im IAM-Benutzerhandbuch.

Schritt 3: Erstellen einer IAM-Rolle und Anfügen der IAM-Richtlinie

In diesem Schritt wird davon ausgegangen, dass Sie die IAM-Richtlinie in Schritt 2: Erstellen einer IAM-Richtlinie erstellt haben. In diesem Schritt erstellen Sie eine IAM-Rolle für Ihre DB-Instance von RDS für Db2 und fügen dann Ihre IAM-Richtlinie an die Rolle an.

Sie können mithilfe der Konsole oder der AWS CLI eine IAM-Rolle für die DB-Instance erstellen.

So erstellen Sie eine IAM-Rolle und fügen ihr die IAM-Richtlinie an

Melden Sie sich bei der an AWS-Managementkonsole und öffnen Sie die IAM-Konsole unter. https://console.aws.amazon.com/iam/

-

Wählen Sie im Navigationsbereich Rollen aus.

-

Wählen Sie Create role (Rolle erstellen) aus.

-

Wählen Sie für Typ vertrauenswürdiger Entitäten die Option AWS-Service aus.

-

Wählen Sie für Service oder Anwendungsfall die Option RDS und dann RDS – Rolle zur Datenbank hinzufügen aus.

-

Wählen Sie Weiter aus.

-

Suchen Sie unter Berechtigungsrichtlinien nach dem Namen der von Ihnen erstellten IAM-Richtlinie und wählen Sie ihn aus.

-

Wählen Sie Weiter aus.

-

Geben Sie für Role name (Rollenname) einen Rollennamen ein.

-

(Optional) Geben Sie unter Role description (Rollenbeschreibung) eine Beschreibung für die neue Rolle ein.

-

Wählen Sie Rolle erstellen aus.

So erstellen Sie eine IAM-Rolle und fügen ihr die IAM-Richtlinie an

-

Führen Sie den Befehl create-role aus. Ersetzen Sie es im folgenden Beispiel

iam_role_namedurch einen Namen für Ihre IAM-Rolle.Für Linux, macOS oder Unix:

aws iam create-role \ --role-nameiam_role_name\ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }'Für Windows:

aws iam create-role ^ --role-nameiam_role_name^ --assume-role-policy-document '{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": "rds.amazonaws.com" }, "Action": "sts:AssumeRole" } ] }' -

Notieren Sie sich nach dem Erstellen der Rolle ihren ARN. Sie benötigen diesen ARN für den nächsten Schritt: Schritt 4: Konfigurieren einer Optionsgruppe für die Db2-Audit-Protokollierung.

-

Führen Sie den Befehl attach-role-policy aus. Ersetzen Sie im folgenden Beispiel durch den

iam_policy_arnARN der IAM-Richtlinie, die Sie in Schritt 2: Erstellen einer IAM-Richtlinie erstellt haben.iam_role_nameErsetzen Sie ihn durch den Namen der IAM-Rolle, die Sie gerade erstellt haben.Für Linux, macOS oder Unix:

aws iam attach-role-policy \ --policy-arniam_policy_arn\ --role-nameiam_role_nameFür Windows:

aws iam attach-role-policy ^ --policy-arniam_policy_arn^ --role-nameiam_role_name

Weitere Informationen finden Sie unter Erstellen einer Rolle zum Delegieren von Berechtigungen an einen IAM-Benutzer im IAM-Benutzerhandbuch.

Schritt 4: Konfigurieren einer Optionsgruppe für die Db2-Audit-Protokollierung

Der Prozess für das Hinzufügen der Db2-Audit-Protokollierungsoption zu einer DB-Instance von RDS für Db2 ist wie folgt:

-

Erstellen Sie eine neue Optionsgruppe oder kopieren oder ändern Sie eine bestehende Optionsgruppe.

-

Fügen Sie alle erforderlichen Optionen hinzu und konfigurieren Sie diese.

-

Ordnen Sie die Optionsgruppe der DB-Instance zu.

Nachdem Sie die Db2-Audit-Protokollierungsoption hinzugefügt haben, müssen Sie Ihre DB-Instance nicht neu starten. Sobald die Optionsgruppe aktiv ist, können Sie Überwachungen erstellen und Audit-Protokolle in Ihrem S3-Bucket speichern.

So fügen Sie die Db2-Audit-Protokollierung zur Optionsgruppe einer DB-Instance hinzu und konfigurieren sie

-

Wählen Sie eine der folgenden Optionen:

-

Verwenden einer vorhandenen Optionsgruppe.

-

Erstellen Sie eine benutzerdefinierte DB-Optionsgruppe und verwenden Sie sie. Weitere Informationen finden Sie unter Erstellen einer Optionsgruppe.

-

-

Fügen Sie der Optionsgruppe die Option DB2_AUDIT hinzu und konfigurieren Sie die Optionseinstellungen. Weitere Informationen über das Hinzufügen von Optionen finden Sie unter Hinzufügen einer Option zu einer Optionsgruppe.

-

Geben Sie unter IAM_ROLE_ARN den ARN der IAM-Rolle ein, die Sie in Schritt 3: Erstellen einer IAM-Rolle und Anfügen der IAM-Richtlinie erstellt haben.

-

Geben Sie unter S3_BUCKET_ARN den ARN des S3-Buckets ein, der für Ihre Db2-Audit-Protokolle verwendet werden soll. Der Bucket muss sich in derselben Region wie die DB-Instance von RDS für Db2 befinden. Die Richtlinie, die mit der von Ihnen eingegebenen IAM-Rolle verknüpft ist, muss die erforderlichen Vorgänge auf dieser Ressource zulassen.

-

-

Wenden Sie die Optionsgruppe auf eine neue oder vorhandene DB-Instance an. Wählen Sie eine der folgenden Optionen aus:

-

Wenn Sie eine neue DB-Instance erstellen, weisen Sie die Optionsgruppe beim Start der Instance zu.

-

Weisen Sie bei einer bestehenden DB-Instance die Optionsgruppe zu, indem Sie die Instance ändern und die neue Optionsgruppe anhängen. Weitere Informationen finden Sie unter Ändern einer Amazon-RDS-DB-Instance.

-

Schritt 5: Konfigurieren der Audit-Richtlinie

Um die Audit-Richtlinie für Ihre Datenbank von RDS für Db2 zu konfigurieren, stellen Sie mithilfe des Masterbenutzernamens und Masterpassworts für Ihre DB-Instance von RDS für Db2 eine Verbindung mit der Datenbank rdsadmin her. Rufen Sie dann die gespeicherte Prozedur rdsadmin.configure_db_audit mit dem DB-Namen Ihrer Datenbank und den entsprechenden Parameterwerten auf.

Im folgenden Beispiel wird eine Verbindung mit der Datenbank hergestellt und eine Audit-Richtlinie für testdb mit den Kategorien AUDIT, CHECKING, OBJMAINT, SECMAINT, SYSADMIN und VALIDATE konfiguriert. Der Statuswert BOTH protokolliert Erfolge und Fehlschläge und ERROR TYPE ist standardmäßig auf NORMAL festgelegt. Weitere Informationen zur Verwendung dieser gespeicherten Prozedur finden Sie unter rdsadmin.configure_db_audit.

db2 "connect to rdsadmin usermaster_userusingmaster_password" db2 "call rdsadmin.configure_db_audit('testdb', 'ALL', 'BOTH', ?)"

Schritt 6: Überprüfen der Audit-Konfiguration

Um sich zu vergewissern, dass die Audit-Richtlinie ordnungsgemäß eingerichtet ist, überprüfen Sie den Status der Audit-Konfiguration.

Um die Konfiguration zu überprüfen, stellen Sie mithilfe des Masterbenutzernamens und Masterpassworts für Ihre DB-Instance von RDS für Db2 eine Verbindung mit der Datenbank rdsadmin her. Führen Sie dann die folgende SQL-Anweisung mit dem DB-Namen Ihrer Datenbank aus. Im folgenden Beispiel lautet testdb der DB-Name.

db2 "select task_id, task_type, database_name, lifecycle, varchar(bson_to_json(task_input_params), 500) as task_params, cast(task_output as varchar(500)) as task_output from table(rdsadmin.get_task_status(null,'testdb','CONFIGURE_DB_AUDIT'))" Sample Output TASK_ID TASK_TYPE DATABASE_NAME LIFECYCLE -------------------- -------------------- --------------- ------------- 2 CONFIGURE_DB_AUDIT DB2DB SUCCESS ... continued ... TASK_PARAMS -------------------------------------------------------- { "AUDIT_CATEGORY" : "ALL", "CATEGORY_SETTING" : "BOTH" } ... continued ... TASK_OUTPUT --------------------------------------------------- 2023-12-22T20:27:03.029Z Task execution has started. 2023-12-22T20:27:04.285Z Task execution has completed successfully.

Verwalten der Db2-Audit-Protokollierung

Nach dem Einrichten der Db2-Audit-Protokollierung können Sie die Audit-Richtlinie für eine bestimmte Datenbank ändern oder die Audit-Protokollierung auf Datenbankebene oder für die gesamte DB-Instance deaktivieren. Sie können auch den Amazon-S3-Bucket ändern, in den Ihre Protokolldateien hochgeladen werden.

Themen

Ändern einer Db2-Audit-Richtlinie

Um die Audit-Richtlinie für eine bestimmte Datenbank von RDS für Db2 zu ändern, führen Sie die gespeicherte Prozedur rdsadmin.configure_db_audit aus. Mit dieser gespeicherten Prozedur können Sie die Kategorien, Kategorieeinstellungen und die Fehlertypkonfiguration der Audit-Richtlinie ändern. Weitere Informationen finden Sie unter rdsadmin.configure_db_audit.

Ändern des Speicherorts Ihrer Protokolldateien

Um den Amazon-S3-Bucket zu ändern, in den Ihre Protokolldateien hochgeladen werden, führen Sie einen der folgenden Schritte aus:

-

Ändern der aktuellen Optionsgruppe, die mit der DB-Instance von RDS für Db2 verknüpft ist: Aktualisieren Sie die Einstellung

S3_BUCKET_ARNfür die OptionDB2_AUDIT, sodass sie auf den neuen Bucket verweist. Achten Sie außerdem darauf, die IAM-Richtlinie zu aktualisieren, die mit der IAM-Rolle verknüpft ist, die anhand der EinstellungIAM_ROLE_ARNin der angefügten Optionsgruppe angegeben wird. Diese IAM-Richtlinie muss Ihrem neuen Bucket die erforderlichen Zugriffsberechtigungen gewähren. Weitere Informationen zu den für die IAM-Richtlinie erforderlichen Berechtigungen finden Sie unter Eine IAM-Richtlinie erstellen. -

Verknüpfen der DB-Instance von RDS für Db2 mit einer anderen Optionsgruppe: Modifizieren Sie Ihre DB-Instance, um die ihr zugeordnete Optionsgruppe zu ändern. Vergewissern Sie sich, dass die neue Optionsgruppe mit den richtigen Einstellungen von

S3_BUCKET_ARNundIAM_ROLE_ARNkonfiguriert ist. Informationen zum Konfigurieren dieser Einstellungen für die OptionDB2_AUDITfinden Sie unter Konfigurieren einer Optionsgruppe.

Wenn Sie die Optionsgruppe ändern, achten Sie darauf, dass Sie die Änderungen sofort anwenden. Weitere Informationen finden Sie unter Ändern einer Amazon-RDS-DB-Instance.

Deaktivieren der Db2-Audit-Protokollierung

Um die Db2-Audit-Protokollierung zu deaktivieren, führen Sie einen der folgenden Schritte aus:

-

Deaktivieren der Audit-Protokollierung für die DB-Instance von RDS für Db2: Ändern Sie Ihre DB-Instance und entfernen Sie die Optionsgruppe mit der Option

DB2_AUDITdaraus. Weitere Informationen finden Sie unter Ändern einer Amazon-RDS-DB-Instance. -

Deaktivieren der Audit-Protokollierung für eine bestimmte Datenbank: Beenden Sie die Audit-Protokollierung und entfernen Sie die Audit-Richtlinie, indem Sie

rdsadmin.disable_db_auditmit dem DB-Namen Ihrer Datenbank aufrufen. Weitere Informationen finden Sie unter rdsadmin.disable_db_audit.db2 "call rdsadmin.disable_db_audit( 'db_name', ?)"

Anzeigen von Audit-Protokollen

Nachdem Sie die Db2-Audit-Protokollierung aktiviert haben, warten Sie mindestens eine Stunde, bevor Sie sich die Audit-Daten in Ihrem Amazon-S3-Bucket ansehen. Amazon RDS sendet die Protokolle automatisch von Ihrer DB-Instance von RDS für Db2 an die folgenden Speicherorte:

-

Protokolle auf DB-Instance-Ebene –

bucket_name/db2-audit-logs/dbi_resource_id/date_time_utc/ -

Protokolle auf Datenbankebene –

bucket_name/db2-audit-logs/dbi_resource_id/date_time_utc/db_name/

Im folgenden Beispiel-Screenshot der Amazon-S3-Konsole ist eine Liste von Ordnern mit Protokolldateien auf der DB-Instance-Ebene von RDS für Db2 dargestellt.

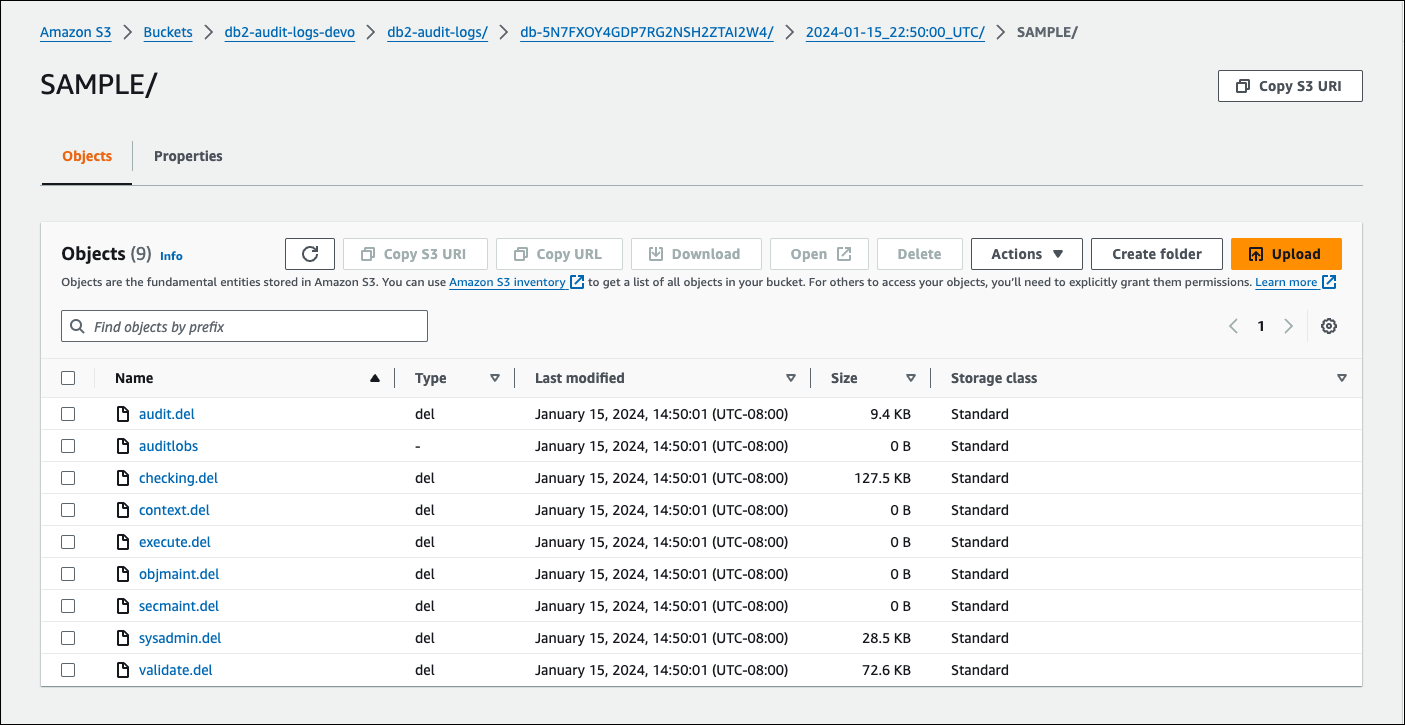

Der folgende Beispiel-Screenshot der Amazon-S3-Konsole zeigt Protokolldateien auf Datenbankebene für die DB-Instance von RDS für Db2.

Fehlerbehebung für die Db2-Audit-Protokollierung

Verwenden Sie die folgenden Informationen, um häufig auftretende Fehler bei der Db2-Audit-Protokollierung zu beheben.

Die Audit-Richtlinie kann nicht konfiguriert werden

Wenn beim Aufrufen der gespeicherten Prozedur rdsadmin.configure_db_audit ein Fehler zurückgegeben wird, kann es sein, dass die Optionsgruppe mit der Option DB2_AUDIT nicht mit der DB-Instance von RDS für Db2 verknüpft ist. Ändern Sie die DB-Instance, um die Optionsgruppe hinzuzufügen, und versuchen Sie dann erneut, die gespeicherte Prozedur aufzurufen. Weitere Informationen finden Sie unter Ändern einer Amazon-RDS-DB-Instance.

Keine Daten im Amazon-S3-Bucket

Wenn Protokollierungsdaten im Amazon-S3-Bucket fehlen, überprüfen Sie Folgendes:

-

Der Amazon-S3-Bucket befindet sich in derselben Region wie die DB-Instance von RDS für Db2.

-

Die Rolle, die Sie in der Optionseinstellung

IAM_ROLE_ARNangegeben haben, ist mit den erforderlichen Berechtigungen zum Hochladen von Protokollen in den Amazon-S3-Bucket konfiguriert. Weitere Informationen finden Sie unter Eine IAM-Richtlinie erstellen. -

Die Einstellungen ARNs für die

S3_BUCKET_ARNOptionenIAM_ROLE_ARNund sind in der Optionsgruppe, die Ihrer RDS for Db2-DB-Instance zugeordnet ist, korrekt. Weitere Informationen finden Sie unter Konfigurieren einer Optionsgruppe.

Sie können den Aufgabenstatus Ihrer Audit-Protokollierungskonfiguration überprüfen, indem Sie eine Verbindung mit der Datenbank herstellen und eine SQL-Anweisung ausführen. Weitere Informationen finden Sie unter Überprüfen der Audit-Konfiguration.

Sie können Ereignisse auch überprüfen, um mehr darüber zu erfahren, warum Protokolle möglicherweise fehlen. Informationen zum Anzeigen von Ereignissen finden Sie unter Anzeigen von Protokollen, Ereignissen und Streams in der Amazon-RDS-Konsole.