本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 WorkSpaces Personal 建立專用的 Microsoft Entra ID 目錄

在本教學課程中,我們會建立使用自有授權 (BYOL) Windows 10 和 11 個人 WorkSpaces 是加入並註冊至 Microsoft Intune 的 Microsoft Entra ID。建立這類 WorkSpaces 之前,您必須先為 Entra ID 加入的 WorkSpaces 建立專用的 WorkSpaces Personal 目錄。

注意

Microsoft Entra 加入的個人 WorkSpaces 適用於所有提供 Amazon WorkSpaces AWS 的區域,非洲 (開普敦)、以色列 (特拉維夫) 和中國 (寧夏) 除外。

目錄

概要

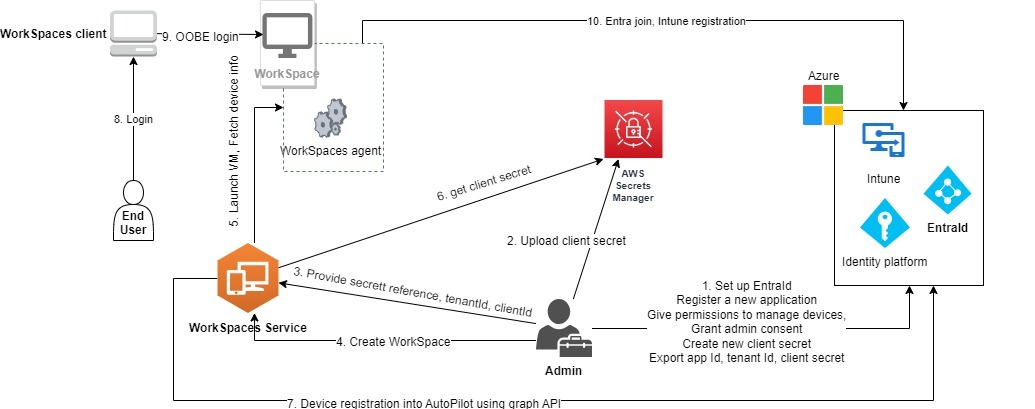

Microsoft Entra ID 個人 WorkSpaces 目錄包含啟動 Microsoft Entra ID 加入 WorkSpaces 所需的所有資訊,這些 WorkSpaces 會指派給使用 Microsoft Entra ID 管理的使用者。使用者資訊會透過 IAM Identity Center AWS 提供給 WorkSpaces,其做為身分中介裝置,將您的人力資源身分從 Entra ID 帶入其中 AWS。Microsoft Windows Autopilot 使用者驅動模式用於完成 WorkSpaces Intune 註冊和 Entra 聯結。下圖說明 Autopilot 程序。

要求與限制

-

Microsoft Entra ID P1 計劃或更高版本。

-

Microsoft Entra ID 和 Intune 已啟用,並具有角色指派。

-

Intune 管理員 - 管理 Autopilot 部署設定檔時需要。

-

全域管理員 - 授予管理員對在步驟 3 中建立之應用程式所指派之 API 許可的同意時需要。無需此許可即可建立應用程式。不過,全域管理員需要提供應用程式許可的管理員同意。

-

將 Windows 10/11 VDA E3 或 E5 使用者訂閱授權指派給 WorkSpaces 使用者。

-

Entra ID 目錄僅支援 Windows 10 或 11 自帶授權個人 WorkSpaces。以下是支援的版本。

Windows 10 版本 21H2 (2021 年 12 月更新)

Windows 10 版本 22H2 (2022 年 11 月更新)

Windows 11 Enterprise 23H2 (2023 年 10 月版本)

Windows 11 Enterprise 22H2 (2022 年 10 月發行)

-

AWS 您的帳戶已啟用自帶授權 (BYOL),而且您的帳戶中匯入了有效的 Windows 10 或 11 BYOL 映像。如需詳細資訊,請參閱在 WorkSpaces 中攜帶您自己的 Windows 桌面授權。

-

Microsoft Entra ID 目錄僅支援 Windows 10 或 11 BYOL 個人 WorkSpaces。

-

Microsoft Entra ID 目錄僅支援 DCV 通訊協定。

步驟 1:啟用 IAM Identity Center 並與 Microsoft Entra ID 同步

若要建立加入 Microsoft Entra ID 的個人 WorkSpaces 並將其指派給您的 Entra ID 使用者,您必須 AWS 透過 IAM Identity Center 將使用者資訊提供給 。IAM Identity Center 是管理使用者存取 AWS 資源的建議 AWS 服務。如需詳細資訊,請參閱什麼是 IAM Identity Center?。這是一次性設定。

如果您沒有現有的 IAM Identity Center 執行個體可與 WorkSpaces 整合,建議您在與 WorkSpaces 相同的區域中建立執行個體。如果您在不同的區域中有現有的 AWS Identity Center 執行個體,您可以設定跨區域整合。如需跨區域設定的詳細資訊,請參閱 建立跨區域 IAM Identity Center 整合 (選用)。

注意

不支援 WorkSpaces 和 IAM Identity Center 之間的跨區域整合 AWS GovCloud (US) Region。

-

使用 AWS Organizations 啟用 IAM Identity Center,尤其是使用多帳戶環境時。您也可以建立 IAM Identity Center 的帳戶執行個體。若要進一步了解,請參閱啟用 AWS IAM Identity Center。每個 WorkSpaces 目錄都可以與一個 IAM Identity Center 執行個體、組織或帳戶建立關聯。

如果您使用組織執行個體,並嘗試在其中一個成員帳戶中建立 WorkSpaces 目錄,請確定您有下列 IAM Identity Center 許可。

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

如需詳細資訊,請參閱管理 IAM Identity Center 資源存取許可的概觀。此外,請確定沒有任何服務控制政策 SCPs) 封鎖這些許可。若要進一步了解 SCPs,請參閱服務控制政策 SCPs)。

-

設定 IAM Identity Center 和 Microsoft Entra ID,以自動將所選或所有使用者從 Entra ID 租用戶同步至 IAM Identity Center 執行個體。如需詳細資訊,請參閱使用 Microsoft Entra ID 和 IAM Identity Center 設定 SAML 和 SCIM,以及教學課程:為自動使用者佈建設定 AWS IAM Identity Center

。 -

確認您在 Microsoft Entra ID 上設定的使用者已正確同步至 IAM Identity Center AWS 執行個體。如果您在 Microsoft Entra ID 中看到錯誤訊息,表示 Entra ID 中的使用者是以 IAM Identity Center 不支援的方式設定。錯誤訊息將識別此問題。例如,如果 Entra ID 中的使用者物件缺少名字、姓氏和/或顯示名稱,您會收到類似 的錯誤訊息

"2 validation errors detected: Value at 'name.givenName' failed to satisfy constraint: Member must satisfy regular expression pattern: [\\p{L}\\p{M}\\p{S}\\p{N}\\p{P}\\t\\n\\r ]+; Value at 'name.givenName' failed to satisfy constraint: Member must have length greater than or equal to 1"。如需詳細資訊,請參閱特定使用者無法從外部 SCIM 供應商同步至 IAM Identity Center。

注意

WorkSpaces 使用 Entra ID UserPrincipalName (UPN) 屬性來識別個別使用者,其限制如下:

UPNs 長度不可超過 63 個字元。

如果您在將 WorkSpace 指派給使用者後變更 UPN,使用者將無法連線到其 WorkSpace,除非您將 UPN 變更回先前的版本。

步驟 2:註冊 Microsoft Entra ID 應用程式以授予 Windows Autopilot 的許可

WorkSpaces Personal 使用 Microsoft Windows Autopilot 使用者驅動模式向 Microsoft Intune 註冊 WorkSpaces,並將其加入 Microsoft Entra ID。

若要允許 Amazon WorkSpaces 將 WorkSpaces Personal 註冊到 Autopilot,您必須註冊授予必要 Microsoft Graph API 許可的 Microsoft Entra ID 應用程式。如需註冊 Entra ID 應用程式的詳細資訊,請參閱 Quickstart:向 Microsoft 身分平台註冊應用程式

我們建議您在 Entra ID 應用程式中提供下列 API 許可。

-

若要建立需要加入 Entra ID 的新個人 WorkSpace,需要下列 API 許可。

DeviceManagementServiceConfig.ReadWrite.All

-

當您終止或重建個人 WorkSpace 時,會使用下列許可。

注意

如果您未提供這些許可,WorkSpace 將終止,但不會從 Intune 和 Entra ID 租用戶中移除,而且您必須分別移除它們。

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

這些許可需要管理員同意。如需詳細資訊,請參閱授予整個租用戶的管理員對應用程式的同意

。

接著,您必須為 Entra ID 應用程式新增用戶端秘密。如需詳細資訊,請參閱新增登入

步驟 3:設定 Windows Autopilot 使用者驅動模式

確保您熟悉 Intune 中 Windows Autopilot 使用者驅動 Microsoft Entra 加入的逐步教學

設定 Microsoft Intune for Autopilot

-

登入 Microsoft Intune 管理中心

-

為個人 WorkSpaces 建立新的 Autopilot 裝置群組。如需詳細資訊,請參閱建立 Windows Autopilot 的裝置群組

。 選擇群組、新群組

針對 Group type (群組類型),選擇 Security (安全性)。

針對成員類型,選擇動態裝置。

-

選擇編輯動態查詢以建立動態成員資格規則。規則的格式應該如下:

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))重要

WorkSpacesDirectoryName應該符合您在步驟 5 中建立的 Entra ID WorkSpaces Personal 目錄的目錄名稱。這是因為當 WorkSpaces 將虛擬桌面註冊到 Autopilot 時,目錄名稱字串會用作群組標籤。此外,群組標籤會映射至 Microsoft Entra 裝置上的OrderID屬性。

選擇裝置、Windows、註冊。針對註冊選項,選擇自動註冊。對於 MDM 使用者範圍,選取全部。

-

建立 Autopilot 部署設定檔。如需詳細資訊,請參閱建立 Autopilot 部署設定檔

。 -

針對 Windows Autopilot,選擇部署設定檔、建立設定檔。

-

在 Windows Autopilot 部署設定檔畫面中,選取建立設定檔下拉式功能表,然後選取 Windows PC。

-

在建立設定檔畫面的Out-of-box(OOBE) 頁面上。針對部署模式,選取使用者驅動。針對加入 Microsoft Entra ID,選取加入的 Microsoft Entra。您可以透過選取是套用裝置名稱範本來自訂已加入 Entra ID 的個人 WorkSpaces 的電腦名稱,以建立在註冊期間命名裝置時使用的範本。

-

在指派頁面上,針對指派至,選擇選取的群組。選擇要包含的群組,然後選取您剛在 2 中建立的 Autopilot 裝置群組。

-

步驟 4:建立 AWS Secrets Manager 秘密

您必須在 中建立秘密, AWS Secrets Manager 才能為您在 中建立的 Entra ID 應用程式安全地存放資訊,包括應用程式 ID 和用戶端秘密步驟 2:註冊 Microsoft Entra ID 應用程式以授予 Windows Autopilot 的許可。這是一次性設定。

建立 AWS Secrets Manager 秘密

-

在 上建立客戶受管金鑰AWS Key Management Service

。金鑰稍後將用於加密 AWS Secrets Manager 秘密。請勿使用預設金鑰來加密秘密,因為 WorkSpaces 服務無法存取預設金鑰。請依照下列步驟建立金鑰。 -

在 https://https://console.aws.amazon.com/kms

開啟 AWS KMS 主控台。 -

若要變更 AWS 區域,請使用頁面右上角的區域選擇器。

-

選擇建立金鑰。

-

在設定金鑰頁面上,針對金鑰類型選擇對稱。針對金鑰用量,選擇加密和解密。

-

在檢閱頁面的金鑰政策編輯器中,確保在金鑰政策中包含下列許可,以允許 WorkSpaces 服務的主體

workspaces.amazonaws.com存取金鑰。{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

使用上一個步驟中建立的 AWS KMS 金鑰 AWS Secrets Manager,在 上建立秘密。

前往以下位置開啟機密管理員控制台:https://console.aws.amazon.com/secretsmanager/

。 選擇 Store a new secret (存放新機密)。

在選擇秘密類型頁面上,針對秘密類型,選取其他類型的秘密。

對於金鑰/值對,在金鑰方塊中,在金鑰方塊中輸入「application_id」,然後從步驟 2 複製 Entra ID 應用程式 ID,並將其貼到值方塊中。

選擇新增資料列,在金鑰方塊中輸入「application_password」,然後從步驟 2 複製 Entra ID 應用程式用戶端秘密,並將其貼到值方塊中。

從加密 AWS KMS 金鑰下拉式清單中選擇您在上一個步驟中建立的金鑰。

選擇下一步。

在設定秘密頁面上,輸入秘密名稱和描述。

在資源許可區段中,選擇編輯許可。

請確定您在資源許可中包含下列資源政策,以允許 WorkSpaces 服務的主體

workspaces.amazonaws.com存取秘密。

步驟 5:建立專用 Microsoft Entra ID WorkSpaces 目錄

建立專用 WorkSpaces 目錄,存放加入 Microsoft Entra ID 的 WorkSpaces 和 Entra ID 使用者的資訊。

建立 Entra ID WorkSpaces 目錄

在 https://https://console.aws.amazon.com/workspaces/v2/home

開啟 WorkSpaces 主控台。 -

在導覽窗格中,選擇目錄。

-

在建立目錄頁面上,針對 WorkSpaces 類型選擇個人。針對 WorkSpace 裝置管理,選擇 Microsoft Entra ID。

-

針對 Microsoft Entra 租用戶 ID,輸入您希望目錄的 WorkSpaces 加入的 Microsoft Entra ID 租用戶 ID。建立目錄後,您將無法變更租戶 ID。

-

對於 Entra ID 應用程式 ID 和密碼,請從下拉式清單中選取您在步驟 4 中建立的 AWS Secrets Manager 秘密。建立目錄之後,您將無法變更與目錄相關聯的秘密。不過,您可以隨時透過位於 https://https://console.aws.amazon.com/secretsmanager/

的 AWS Secrets Manager 主控台更新秘密的內容,包括 Entra ID 應用程式 ID 及其密碼。 -

如果您的 IAM Identity Center 執行個體與 WorkSpaces 目錄位於相同的 AWS 區域,請針對使用者身分來源,從下拉式清單中選取您在步驟 1 中設定的 IAM Identity Center 執行個體。建立目錄之後,您將無法變更與目錄相關聯的 IAM Identity Center 執行個體。

如果您的 IAM Identity Center 執行個體與 WorkSpaces 目錄位於不同的 AWS 區域,請選擇啟用跨區域,然後從下拉式清單中選取區域。

注意

如果您在不同的區域中有現有的 IAM Identity Center 執行個體,您必須選擇加入以設定跨區域整合。如需跨區域設定的詳細資訊,請參閱 建立跨區域 IAM Identity Center 整合 (選用)。

-

針對目錄名稱,輸入目錄的唯一名稱 (例如,

WorkSpacesDirectoryName)。重要

目錄名稱應與您在步驟 3 中使用 Microsoft Intune 建立的 Autopilot 裝置群組建構動態查詢

OrderID所用的 相符。在 Windows Autopilot 中註冊個人 WorkSpaces 時,目錄名稱字串會用作群組標籤。群組標籤會映射至 Microsoft Entra 裝置上的OrderID屬性。 -

(選用) 針對描述,輸入目錄的描述。

-

針對 VPC,選取您用來啟動 WorkSpaces 的 VPC。如需詳細資訊,請參閱設定 WorkSpaces Personal 的 VPC。

-

針對子網路,選取兩個不是來自相同可用區域的 VPC 子網路。這些子網路將用於啟動您的個人 WorkSpaces。如需詳細資訊,請參閱WorkSpaces Personal 的可用區域。

重要

確保在子網路中啟動的 WorkSpaces 具有網際網路存取,這是使用者登入 Windows 桌面時需要的。如需詳細資訊,請參閱提供 WorkSpaces Personal 的網際網路存取。

-

針對組態,選取啟用專用 WorkSpace。您必須啟用它來建立專用的 WorkSpaces Personal 目錄,以啟動自帶授權 (BYOL) Windows 10 或 11 個個人 WorkSpaces。

注意

如果您沒有在組態下看到啟用專用 WorkSpace 選項,您的帳戶尚未為 BYOL 啟用。若要為您的帳戶啟用 BYOL,請參閱 在 WorkSpaces 中攜帶您自己的 Windows 桌面授權。

(選用) 針對標籤,在 目錄中指定您要用於個人 WorkSpaces 的金鑰對值。

-

檢閱目錄摘要,然後選擇建立目錄。連線您的目錄需要幾分鐘的時間。目錄的初始狀態為

Creating。目錄建立完成時,狀態為Active。

建立目錄後,也會代表您自動建立 IAM Identity Center 應用程式。若要尋找應用程式的 ARN,請前往目錄的摘要頁面。

您現在可以使用 目錄來啟動已註冊 Microsoft Intune 並加入 Microsoft Entra ID 的 Windows 10 或 11 個人 WorkSpaces。如需詳細資訊,請參閱在 WorkSpace WorkSpaces 。

建立 WorkSpaces Personal 目錄之後,您可以建立個人 WorkSpace。如需詳細資訊,請參閱在 WorkSpace WorkSpaces

為 WorkSpaces 目錄設定 IAM Identity Center 應用程式 (選用)

建立目錄後,會自動建立對應的 IAM Identity Center 應用程式。您可以在目錄詳細資訊頁面上的摘要區段中找到應用程式的 ARN。根據預設, Identity Center 執行個體中的所有使用者可以存取其指派的 WorkSpaces,而無需設定對應的 Identity Center 應用程式。不過,您可以透過設定 IAM Identity Center 應用程式的使用者指派,來管理使用者對 目錄中 WorkSpaces 的存取權。

設定 IAM Identity Center 應用程式的使用者指派

前往 https://console.aws.amazon.com/iam/

開啟 IAM 主控台。 在AWS 受管應用程式索引標籤上,選擇 WorkSpaces 目錄的應用程式。應用程式名稱的格式如下:

WorkSpaces.wsd-xxxxx,其中wsd-xxxxx是 WorkSpaces 目錄 ID。選擇動作、編輯詳細資訊。

從 變更使用者和群組指派方法 不需要指派至需要指派。

選擇儲存變更。

進行此變更後,除非指派給應用程式,否則 Identity Center 執行個體中的使用者將無法存取其指派的 WorkSpaces。若要將使用者指派給應用程式,請使用 AWS CLI 命令create-application-assignment將使用者或群組指派給應用程式。如需詳細資訊,請參閱 AWS CLI 命令參考。

建立跨區域 IAM Identity Center 整合 (選用)

我們建議您的 WorkSpaces 和相關聯的 IAM Identity Center 執行個體位於相同的 AWS 區域。不過,如果您已在與 WorkSpaces 區域不同的區域中設定 IAM Identity Center 執行個體,您可以建立跨區域整合。當您建立跨區域 WorkSpaces 和 IAM Identity Center 整合時,您可以讓 WorkSpaces 進行跨區域呼叫,以存取和儲存來自 IAM Identity Center 執行個體的資訊,例如使用者和群組屬性。

重要

Amazon WorkSpaces 僅支援組織層級執行個體的跨區域 IAM Identity Center 和 WorkSpaces 整合。WorkSpaces 不支援帳戶層級執行個體的跨區域 IAM Identity Center 整合。如需 IAM Identity Center 執行個體類型及其使用案例的詳細資訊,請參閱了解 IAM Identity Center 執行個體的類型。

如果您在 WorkSpaces 目錄和 IAM Identity Center 執行個體之間建立跨區域整合,則部署 WorkSpaces 時和登入期間可能會因為跨區域呼叫而遇到較高的延遲。延遲的增加與 WorkSpaces 區域和 IAM Identity Center 區域之間的距離成正比。我們建議您針對特定使用案例執行延遲測試。

您可以在步驟 5:建立專用 Microsoft Entra ID WorkSpaces 目錄期間啟用跨區域 IAM Identity Center 連線。對於使用者身分來源,步驟 1:啟用 IAM Identity Center 並與 Microsoft Entra ID 同步請從下拉式選單中選擇您在 中設定的 IAM Identity Center 執行個體。

重要

您無法在建立目錄之後變更與目錄相關聯的 IAM Identity Center 執行個體。