本指南記載於 2025 年 3 月 13 日發行的新 AWS Wickr 管理主控台。如需 AWS Wickr 管理主控台傳統版本的文件,請參閱傳統管理指南。

本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 Microsoft Entra (Azure AD) 單一登入設定 AWS Wickr

AWS Wickr 可設定為使用 Microsoft Entra (Azure AD) 做為身分提供者。若要這樣做,請在 Microsoft Entra 和 AWS Wickr 管理員主控台中完成下列程序。

警告

在網路上啟用 SSO 後,它會將作用中使用者登出 Wickr,並強制他們使用 SSO 供應商重新驗證身分。

完成下列程序,將 AWS Wickr 註冊為 Microsoft Entra 中的應用程式。

注意

如需詳細的螢幕擷取畫面和疑難排解,請參閱 Microsoft Entra 文件。如需詳細資訊,請參閱使用 Microsoft 身分平台註冊應用程式

-

在導覽窗格中,選擇應用程式,然後選擇應用程式註冊。

-

在應用程式註冊頁面上,選擇註冊應用程式,然後輸入應用程式名稱。

-

僅選取此組織目錄中的帳戶 (僅限預設目錄 - 單一租戶)。

-

在重新導向 URI 下,選取 Web,然後在 AWS Wickr Admin 主控台的 SSO 組態設定中輸入可用的重新導向 URI

-

選擇 Register (註冊)。

-

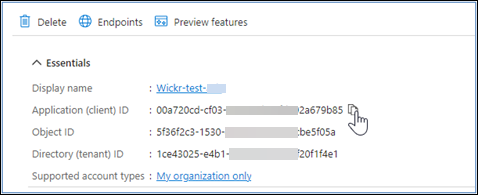

註冊後,複製/儲存產生的應用程式 (用戶端) ID。

-

選取端點索引標籤以記下下列項目:

-

Oauth 2.0 授權端點 (v2):例如:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/oauth2/v2.0/authorize -

編輯此值以移除「oauth2/」和「授權」。例如,固定 URL 如下所示:

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/ -

這將參考為 SSO 發行者。

-

完成下列程序以在 Microsoft Entra 中設定身分驗證。

-

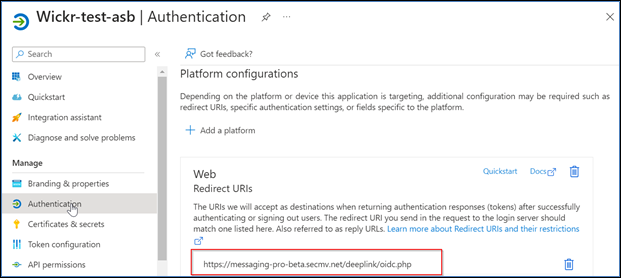

在導覽窗格中,選擇身分驗證。

-

在身分驗證頁面上,請確定 Web 重新導向 URI 與先前輸入的 URI 相同 (在將 AWS Wickr 註冊為應用程式)。

-

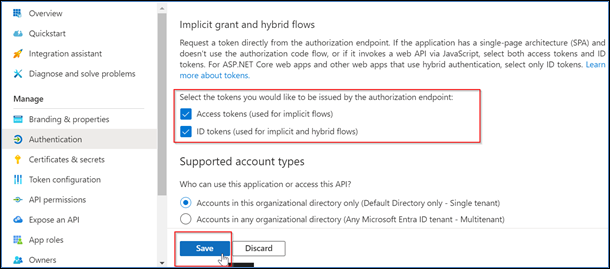

選取用於隱含流程的存取字符,以及用於隱含和混合流程的 ID 字符。

-

選擇儲存。

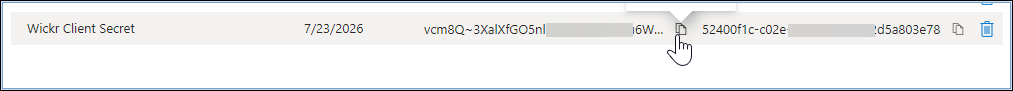

請完成下列程序,以在 Microsoft Entra 中設定憑證和秘密。

-

在導覽窗格中,選擇憑證和秘密。

-

在憑證與秘密頁面上,選取用戶端秘密索引標籤。

-

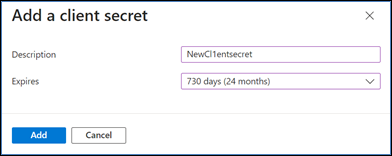

在用戶端秘密索引標籤下,選取新增用戶端秘密。

-

輸入描述並選取秘密的過期期間。

-

選擇新增。

-

建立憑證後,複製用戶端秘密值。

注意

用戶端應用程式程式碼需要用戶端秘密值 (非秘密 ID)。離開此頁面後,您可能無法檢視或複製秘密值。如果您現在未複製,則必須返回以建立新的用戶端秘密。

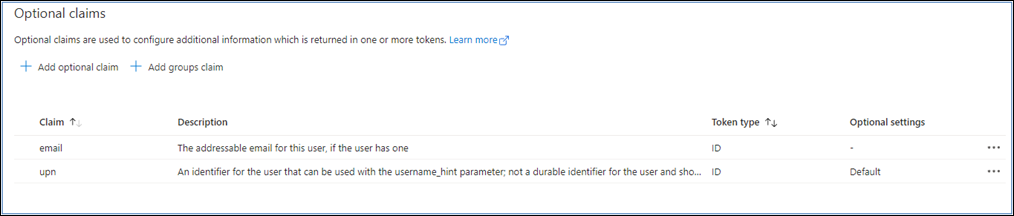

請完成下列程序,以在 Microsoft Entra 中設定字符組態。

-

在導覽窗格中,選擇字符組態。

-

在字符組態頁面上,選擇新增選用宣告。

-

在選用宣告下,選取字符類型做為 ID。

-

選取 ID 之後,在申請下,選取電子郵件並更新。

-

選擇新增。

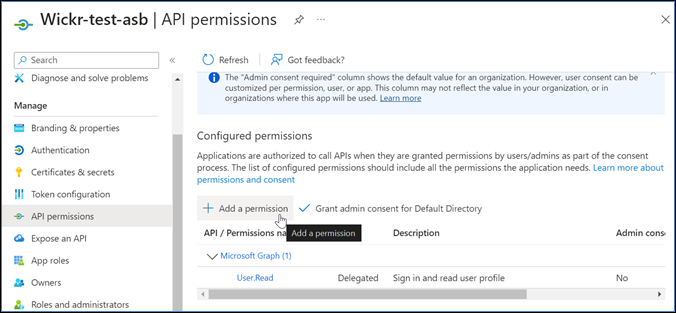

完成下列程序以在 Microsoft Entra 中設定 API 許可。

-

在導覽窗格中,選擇 API permissions (API 許可)。

-

在 API 許可頁面上,選擇新增許可。

-

選取 Microsoft Graph,然後選取委派許可 。

-

選取電子郵件 、離線存取、開啟、設定檔的核取方塊。

-

選擇新增許可。

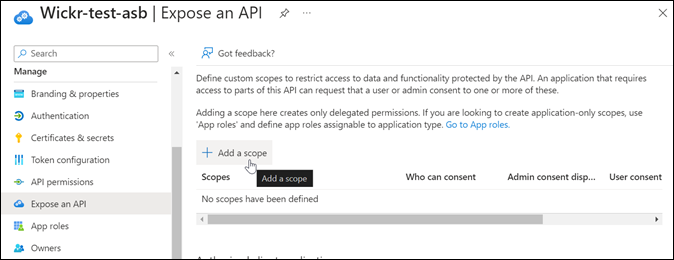

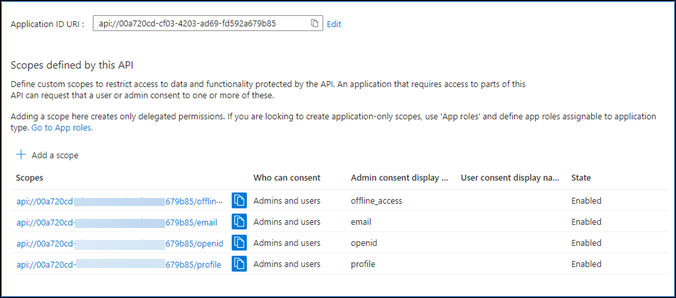

請完成下列程序,以公開 Microsoft Entra 中 4 個範圍中的每個範圍的 API。

-

在導覽窗格中,選擇公開 API。

-

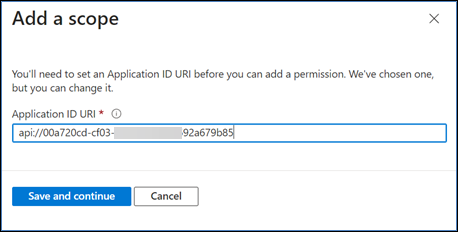

在公開 API 頁面上,選擇新增範圍。

應用程式 ID URI 應自動填入,且 URI 後面的 ID 應符合應用程式 ID (在註冊 AWS Wickr 中建立為應用程式)。

-

選擇儲存並繼續。

-

選取管理員和使用者標籤,然後將範圍名稱輸入為 offline_access。

-

選取狀態,然後選取啟用。

-

選擇新增範圍。

-

重複本節的步驟 1-6,以新增下列範圍:電子郵件、Openid 和設定檔。

-

在授權用戶端應用程式下,選擇新增用戶端應用程式。

-

選取上一個步驟中建立的所有四個範圍。

-

輸入或驗證應用程式 (用戶端) ID。

-

選擇新增應用程式。

在 AWS Wickr 主控台中完成下列組態程序。

-

在 https://https://console.aws.amazon.com/wickr/

開啟 AWS 管理主控台 for Wickr。 -

在網路頁面上,選取要導覽至該網路的網路名稱。

-

在導覽窗格中,選擇使用者管理,然後選擇設定 SSO。

-

輸入下列詳細資訊:

-

發行者 — 這是先前修改過的端點 (例如

https://login.microsoftonline.com/1ce43025-e4b1-462d-a39f-337f20f1f4e1/v2.0/)。 -

用戶端 ID — 這是概觀窗格中的應用程式 (用戶端) ID。

-

用戶端秘密 (選用) — 這是憑證和秘密窗格中的用戶端秘密。

-

範圍 — 這些是公開 API 窗格中公開的範圍名稱。輸入電子郵件、設定檔、離線存取和 openid。

-

自訂使用者名稱範圍 (選用) — 輸入 upn。

-

公司 ID — 這可以是唯一的文字值,包括英數字元和底線字元。此片語是使用者在新裝置上註冊時將輸入的內容。

其他欄位為選用欄位。

-

-

選擇下一步。

-

驗證檢閱和儲存頁面中的詳細資訊,然後選擇儲存變更。

SSO 組態已完成。若要驗證,您現在可以在 Microsoft Entra 中將使用者新增至應用程式,並使用 SSO 和公司 ID 與使用者登入。

如需如何邀請和加入使用者的詳細資訊,請參閱建立和邀請使用者。

以下是您可能遇到的常見問題,以及解決這些問題的建議。

-

SSO 連線測試失敗或沒有回應:

-

確定 SSO 發行者已如預期般設定。

-

確定 SSO 設定中的必要欄位設定為預期。

-

-

連線測試成功,但使用者無法登入:

-

確定使用者已新增至您在 Microsoft Entra 中註冊的 Wickr 應用程式。

-

確定使用者使用正確的公司 ID,包括 字首。例如,UE1-DemoNetworkW_drqtva。

-

用戶端秘密可能無法在 AWS Wickr SSO 組態中正確設定。在 Microsoft Entra 中建立另一個用戶端秘密,並在 Wickr SSO 組態中設定新的用戶端秘密,以重新設定。

-