本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

傳輸 VPC 解決方案

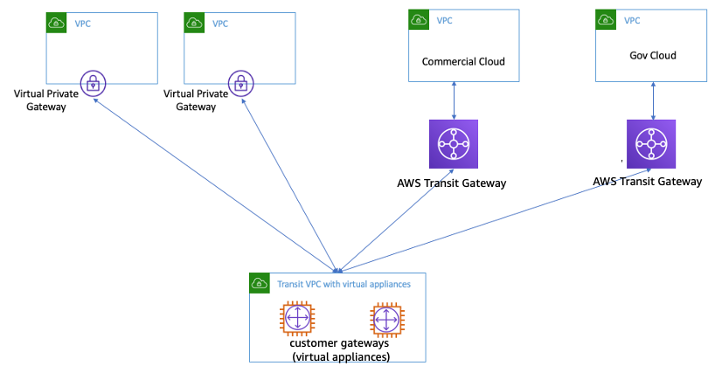

傳輸 VPCs可以採用與 VPC 對等互連不同的方式,在 VPCs 之間建立連線,方法是引入中樞和輻條設計,以實現 VPC 間連線。在傳輸 VPC 網路中,一個中央 VPC (中樞 VPC) 會透過 VPN 連線與所有其他 VPC (輻 VPC) 連線,通常透過 IPsec

-

使用覆蓋 VPN 網路啟用暫時性路由 — 允許中心和輻條設計。

-

在中樞傳輸 VPC 的 EC2 執行個體上使用第三方廠商軟體時,可以使用進階安全性 (第 7 層防火牆/入侵防禦系統 (IPS)/入侵偵測系統 (IDS)) 的廠商功能。如果客戶在內部部署使用相同的軟體,則受益於統一的操作/監控體驗。

-

Transit VPC 架構可啟用某些使用案例中可能需要的連線。例如,您可以將 AWS GovCloud 執行個體和商業區域 VPC 或 Transit Gateway 執行個體連接到 Transit VPC,並在兩個區域之間啟用 VPC 間連線。考慮此選項時,請評估您的安全和合規要求。為了提高安全性,您可以使用本白皮書稍後所述的設計模式來部署集中式檢查模型。

使用虛擬設備傳輸 VPC

Transit VPC 本身就面臨挑戰,例如根據執行個體大小/系列在 EC2 上執行第三方供應商虛擬設備的成本較高、每個 VPN 連線的輸送量有限 (每個 VPN 通道高達 1.25 Gbps),以及額外的組態、管理和彈性額外負荷 (客戶負責管理執行第三方供應商虛擬設備的 EC2 執行個體的 HA 和備援)。

VPC 互連 vs. Transit VPC vs. Transit Gateway

表 1 — 連線能力比較

| 條件 | VPC 對等互連 | 傳輸 VPC | 轉換閘道 | PrivateLink | 雲端 WAN | VPC Lattice |

|---|---|---|---|---|---|---|

|

範圍 |

區域/全球 | 區域性 | 區域性 | 區域性 | 全球服務 | 區域性 |

| 架構 | 全網格 | 以 VPN 為基礎的中hub-and-spoke | 以附件為基礎的中hub-and-spoke | 提供者或消費者模型 | 以附件為基礎的多區域 | 應用程式對應用程式連線 |

|

擴展 |

125 個作用中的對等/VPC | 取決於虛擬路由器/EC2 | 每個區域 5000 個附件 | 無限制 | 每個核心網路 5000 個附件 | 每個服務 500 個 VPC 關聯 |

|

區隔 |

安全群組 | 客戶受管 | Transit Gateway 路由表 | 無分割 | 客群 | Servie 和服務網路政策 |

|

Latency (延遲) |

最低 | 額外,由於 VPN 加密額外負荷 | 其他 Transit Gateway 跳轉 | 流量會保留在 AWS 骨幹上,客戶應該測試 | 使用與 Transit Gateway 相同的資料平面 | 流量會保留在 AWS 骨幹上,客戶應該測試 |

|

頻寬限制 |

每個執行個體限制,無彙總限制 | 根據大小/家庭,受限於 EC2 執行個體頻寬限制 | 最高 100 Gbps (爆量)/連接 | 每個可用區域 10 Gbps,自動擴展至 100 Gbps | 最高 100 Gbps (爆量)/連接 | 每個可用區域 10 Gbps |

|

Visibility |

VPC 流量日誌 | VPC 流程日誌和 CloudWatch 指標 | Transit Gateway Network Manager、VPC 流程日誌、CloudWatch 指標 | CloudWatch Metrics | Network Manager、VPC 流程日誌、CloudWatch 指標 | CloudWatch 存取日誌 |

|

安全群組 交叉參考 |

支援 | 不支援 | 不支援 | 不支援 | 不支援 | 不適用 |

| IPv6 支援 | 支援 | 取決於虛擬設備 | 支援 | 支援 | 支援 | 支援 |