本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用 SageMaker Studio 設定受信任的身分傳播

下列程序會逐步引導您設定 SageMaker Studio 進行受信任身分傳播和使用者背景工作階段。

先決條件

您必須先完成下列任務,才能開始使用本教學課程:

-

啟用 IAM Identity Center。組織執行個體為必要項目。如需詳細資訊,請參閱先決條件和考量事項。

-

確認已在 IAM Identity Center 主控台中啟用使用者背景工作階段。預設會啟用使用者背景工作階段,並將工作階段持續時間設定為 7 天。您可以變更此持續時間。

若要從 SageMaker Studio 設定信任的身分傳播,SageMaker Studio 管理員必須執行下列步驟。

步驟 1:在新的或現有的 SageMaker Studio 網域中啟用信任的身分傳播

SageMaker Studio 使用網域來組織使用者設定檔、應用程式及其相關資源。若要啟用受信任身分傳播,您必須建立 SageMaker Studio 網域或修改現有網域,如下列程序所述。

-

開啟 SageMaker AI 主控台,導覽至網域,然後執行下列其中一項操作。

使用組織設定建立新的 SageMaker Studio 網域。

選擇為組織設定,然後執行下列動作:

選擇 AWS Identity Center 作為身分驗證方法。

選取為此網域上的所有使用者啟用受信任身分傳播核取方塊。

修改現有的 SageMaker Studio 網域。

選取使用 IAM Identity Center 進行身分驗證的現有網域。

重要

只有使用 IAM Identity Center 進行身分驗證的 SageMaker Studio 網域才支援信任的身分傳播。如果網域使用 IAM 進行身分驗證,則您無法變更身分驗證方法,因此無法啟用信任的身分傳播。

編輯網域設定。編輯身分驗證和許可設定,以啟用信任的身分傳播。

繼續步驟 2:設定預設網域執行角色。SageMaker Studio 網域的使用者需要此角色才能存取其他 AWS 服務,例如 Amazon S3。

步驟 2:設定預設網域執行角色和角色信任政策

網域執行角色是 SageMaker Studio 網域代表網域中的所有使用者擔任的 IAM 角色。您指派給此角色的許可決定 SageMaker Studio 可執行的動作。

若要建立或選取網域執行角色,請執行下列其中一項操作:

更新連接至網域執行角色的信任政策,使其包含下列兩個動作:

sts:AssumeRole和sts:SetContext。如需如何尋找 SageMaker Studio 網域執行角色的詳細資訊,請參閱取得網域執行角色。信任政策會指定可擔任角色的身分。此政策是允許 SageMaker Studio 服務擔任網域執行角色的必要政策。新增這兩個動作,使其在您的政策中顯示如下。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com" ] }, "Action": [ "sts:AssumeRole", "sts:SetContext" ] } ] }

步驟 3:驗證網域執行角色所需的 Amazon S3 Access Grant 許可

若要使用 Amazon S3 Access Grants,您必須將許可政策 (做為內嵌政策或客戶受管政策) 連接至包含下列許可的 SageMaker Studio 網域執行角色。

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetDataAccess", "s3:GetAccessGrantsInstanceForPrefix" ], "Resource": "arn:aws:s3:us-east-2:111122223333:access-grants/default" } ] }

如果您沒有包含這些許可的政策,請遵循AWS Identity and Access Management 《 使用者指南》中的新增和移除 IAM 身分許可中的指示。

步驟 4:將群組和使用者指派給網域

遵循新增群組和使用者中的步驟,將群組和使用者指派給 SageMaker Studio 網域。

步驟 5:設定 Amazon S3 Access Grants

若要設定 Amazon S3 Access Grants,請遵循透過 IAM Identity Center 為受信任身分傳播設定 Amazon S3 Access Grants 中的步驟。使用step-by-step說明來完成下列任務:

建立 Amazon S3 Access Grants 執行個體。

在該執行個體中註冊位置。

建立授予,以允許特定 IAM Identity Center 使用者或群組存取這些位置中指定的 Amazon S3 位置或子集 (例如特定字首)。

步驟 6:提交 SageMaker 訓練任務並檢視使用者背景工作階段詳細資訊

在 SageMaker Studio 中,啟動新的 Jupyter 筆記本並提交訓練任務。任務執行時,請完成下列步驟以檢視工作階段資訊,並確認使用者背景工作階段內容處於作用中狀態。

-

開啟 IAM Identity Center 主控台。

-

選擇 Users (使用者)。

-

在使用者頁面上,選擇您要管理其工作階段的使用者名稱。這會帶您前往包含使用者資訊的頁面。

-

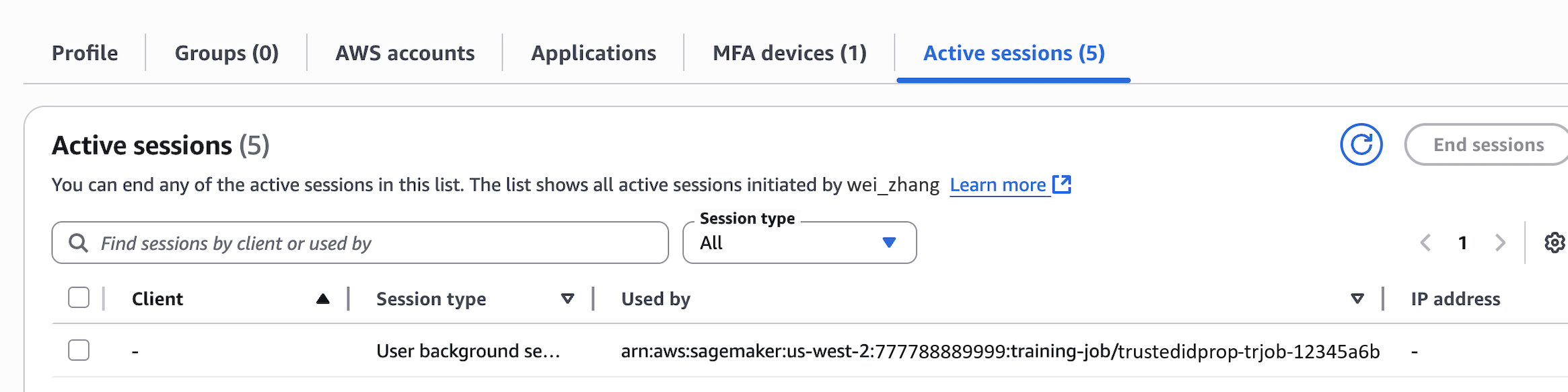

在使用者頁面上,選擇作用中工作階段索引標籤。作用中工作階段旁的括號中的數字表示此使用者的作用中工作階段數量。

若要依使用工作階段之任務的 Amazon Resource Name (ARN) 搜尋工作階段,請在工作階段類型清單中,選擇使用者背景工作階段,然後在搜尋方塊中輸入任務 ARN。

以下是使用使用者背景工作階段的訓練任務如何在使用者的 Active 工作階段索引標籤中顯示的範例。

步驟 7:檢視 CloudTrail 日誌,以驗證 CloudTrail 中信任的身分傳播

啟用信任的身分傳播時,動作會顯示在 onBehalfOf元素下的 CloudTrail 事件日誌中。userId 反映啟動訓練任務的 IAM Identity Center 使用者的 ID。下列 CloudTrail 事件會擷取信任身分傳播的程序。

"userIdentity": { "type": "AssumedRole", "principalId": "AROA123456789EXAMPLE:SageMaker", "arn": "arn:aws:sts::111122223333:assumed-role/SageMaker-ExecutionRole-20250728T125817/SageMaker", "accountId": "111122223333", "accessKeyId": "ASIAIOSFODNN7EXAMPLE", "sessionContext": { "sessionIssuer": { "type": "Role", "principalId": "AROA123456789EXAMPLE", "arn": "arn:aws:iam::111122223333:role/service-role/SageMaker-ExecutionRole-20250728T125817", "accountId": "111122223333", "userName": "SageMaker-ExecutionRole-20250728T125817" }, "attributes": { "creationDate": "2025-07-29T17:17:10Z", "mfaAuthenticated": "false" } }, "onBehalfOf": { "userId": "2801d3e0-f0e1-707f-54e8-f558b19f0a10", "identityStoreArn": "arn:aws:identitystore::777788889999:identitystore/d-1234567890" } },

執行時間考量

如果管理員將 MaxRuntimeInSeconds 設定為長時間執行的訓練或處理任務,而該任務低於使用者背景工作階段持續時間,則 SageMaker Studio 會執行任務最短為 MaxRuntimeInSeconds 或使用者背景工作階段持續時間。

如需 MaxRuntimeInSeconds 的詳細資訊,請參閱《Amazon SageMaker API 參考》中的 CreateTrainingJob StoppingCondition 參數指南。