本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

概念

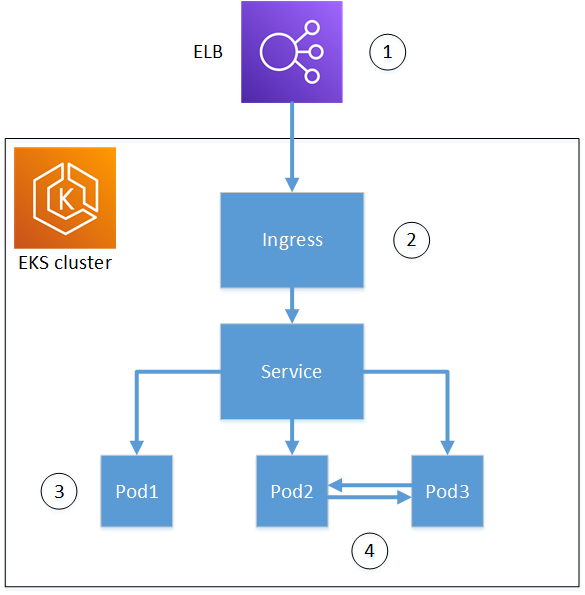

下圖顯示可在 Amazon EKS 叢集中使用 TLS 的一些選項。範例叢集位於負載平衡器後方。這些數字可識別 TLS 安全通訊的可能端點。

-

負載平衡器的終止

Elastic Load Balancing (Elastic Load Balancing) 已與 AWS Certificate Manager 服務整合。您不需要在負載平衡器

cert-manager上安裝 。您可以使用私有 CA 佈建 ACM、使用私有 CA 簽署憑證,以及使用 Elastic Load Balancing 主控台安裝憑證。 AWS 私有 CA 憑證會自動續約。或者,您可以提供私有憑證給非AWS 負載平衡器來終止 TLS。

這可提供遠端用戶端與負載平衡器之間的加密通訊。將未加密的負載平衡器傳遞至 Amazon EKS 叢集之後的資料。

-

在 Kubernetes 輸入控制器終止

輸入控制器位於 Amazon EKS 叢集內,可作為負載平衡器和路由器。若要使用輸入控制器做為叢集的端點進行外部通訊,您必須:

-

安裝

cert-manager和aws-privateca-issuer -

使用來自 的 TLS 私有憑證佈建控制器 AWS 私有 CA。

負載平衡器和輸入控制器之間的通訊會加密,資料會未加密傳遞至叢集的資源。

-

-

在 Pod 終止

每個 Pod 是共用儲存和網路資源的一或多個容器群組。如果您同時安裝

cert-manager和 ,aws-privateca-issuer並使用私有 CA 佈建叢集,Kubernetes 可以視需要在 Pod 上安裝已簽署的 TLS 私有憑證。根據預設,在 Pod 終止的 TLS 連線不適用於叢集中的其他 Pod。 -

Pod 之間的安全通訊。

您可以使用憑證佈建多個 Pod,以允許它們彼此通訊。可能的情況如下:

-

使用 Kubernetes 佈建 產生的自我簽署憑證。這可保護 Pod 之間的通訊,但自我簽署憑證不符合 HIPAA 或 FIPS 要求。

-

使用由 簽署的憑證進行佈建 AWS 私有 CA。這需要同時安裝

cert-manager和aws-privateca-issuer。然後,Kubernetes 可以視需要在 Pod 上安裝已簽署的 mTLS 憑證。

-