本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

Infrastructure OU – 共用服務帳戶

| 進行簡短的問卷 |

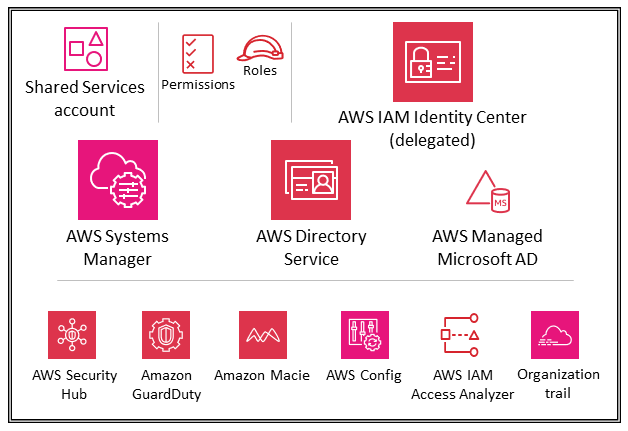

下圖說明共用服務帳戶中設定 AWS 的安全服務。

共享服務帳戶是基礎設施 OU 的一部分,其目的是支援多個應用程式和團隊用來實現其成果的服務。例如,目錄服務 (Active Directory)、簡訊服務和中繼資料服務都屬於此類別。 AWS SRA 會反白顯示支援安全控制的共用服務。雖然網路帳戶也是基礎設施 OU 的一部分,但它們會從共用服務帳戶中移除,以支援職責分離。將管理這些服務的團隊不需要網路帳戶的許可或存取權。

AWS Systems Manager

AWS Systems Manager

Systems Manager 會掃描受管執行個體,並針對偵測到的任何政策違規進行報告 (或採取修正動作),以協助您維護安全性和合規性。透過將 Systems Manager 與個別成員 AWS 帳戶 (例如應用程式帳戶) 中的適當部署配對,您可以協調執行個體庫存資料收集,並集中自動化,例如修補和安全性更新。

AWS Managed Microsoft AD

AWS Directory Service for Microsoft Active Directory也稱為 AWS Managed Microsoft AD,可讓您的目錄感知工作負載 AWS 和資源在 上使用受管 Active Directory AWS。您可以使用 AWS Managed Microsoft AD 將 Amazon EC2 for Windows Server

AWS Managed Microsoft AD 可協助您將現有的 Active Directory 擴展至 AWS ,並使用現有的現場部署使用者登入資料來存取雲端資源。您也可以管理您的現場部署使用者、群組、應用程式和系統,而不需要執行和維護現場部署、高可用性 Active Directory 的複雜性。您可以將現有的電腦、筆記型電腦和印表機加入 AWS Managed Microsoft AD 網域。

AWS Managed Microsoft AD 是以 Microsoft Active Directory 為基礎,不需要您將現有 Active Directory 中的資料同步或複寫至雲端。您可以使用熟悉的 Active Directory 管理工具和功能,例如群組政策物件 (GPOs)、網域信任、精細密碼政策、群組受管服務帳戶 (gMSAs)、結構描述延伸和 Kerberos 型單一登入。您也可以委派管理任務,並使用 Active Directory 安全群組授權存取。

多區域複寫可讓您跨多個部署和使用單一 AWS Managed Microsoft AD 目錄 AWS 區域。這可讓您更輕鬆且更具成本效益地在全球部署和管理 Microsoft Windows 和 Linux 工作負載。當您使用自動多區域複寫功能時,您會在應用程式使用本機目錄以獲得最佳效能時獲得更高的彈性。

AWS Managed Microsoft AD 在用戶端和伺服器角色中都支援透過 SSL/TLS 的輕量型目錄存取通訊協定 (LDAP),也稱為 LDAPS。做為伺服器時, AWS Managed Microsoft AD 透過連接埠 636 (SSL) 和 389 (TLS) 支援 LDAPS。您可以從 AWS型 Active Directory Certificate Services (AD CS) 憑證授權機構 (CA) 在 AWS Managed Microsoft AD 網域控制站上安裝憑證,以啟用伺服器端 LDAPS 通訊。當做為用戶端時, 透過連接埠 636 (SSL) AWS Managed Microsoft AD 支援 LDAPS。您可以從伺服器憑證發行者註冊 CA 憑證,然後在目錄上啟用 LDAPS AWS,以啟用用戶端 LDAPS 通訊。

在 AWS SRA 中, Directory Service 會在共用服務帳戶中使用,為多個 AWS 成員帳戶的 Microsoft 感知工作負載提供網域服務。

設計考量事項

您可以使用 IAM Identity Center 並選取 AWS Managed Microsoft AD 作為身分來源,授予現場部署 Active Directory 使用者使用現有 Active Directory 憑證登入 和 AWS Management Console AWS Command Line Interface (AWS CLI) 的存取權。這可讓您的使用者在登入時擔任其中一個指派的角色,並根據角色定義的許可來存取資源並對其採取動作。替代選項是使用 AWS Managed Microsoft AD ,讓您的使用者擔任 IAM 角色。

IAM Identity Center

AWS SRA 使用 支援的委派管理員功能 AWS IAM Identity Center ,將大部分的 IAM Identity Center 管理委派給共用服務帳戶。這有助於限制需要存取組織管理帳戶的使用者數量。仍需要在組織管理帳戶中啟用 IAM Identity Center,才能執行特定任務,包括管理在組織管理帳戶中佈建的許可集。

使用共用服務帳戶做為 IAM Identity Center 委派管理員的主要原因是 Active Directory 位置。如果您打算使用 Active Directory 做為 IAM Identity Center 身分來源,則需要在您指定為 IAM Identity Center 委派管理員帳戶的成員帳戶中尋找目錄。在 AWS SRA 中,共享服務帳戶會託管 AWS Managed Microsoft AD,讓帳戶成為 IAM Identity Center 的委派管理員。

IAM Identity Center 支援一次將單一成員帳戶註冊為委派管理員。只有在使用來自管理帳戶的登入資料登入時,才能註冊成員帳戶。若要啟用委派,您必須考慮 IAM Identity Center 文件中列出的先決條件。委派管理員帳戶可以執行大多數 IAM Identity Center 管理任務,但有一些限制會列在 IAM Identity Center 文件中。應嚴格控制對 IAM Identity Center 委派管理員帳戶的存取。

設計考量

-

如果您決定將 IAM Identity Center 身分來源從任何其他來源變更為 Active Directory,或從 Active Directory 變更為任何其他來源,則目錄必須位於 (由 擁有) IAM Identity Center 委派管理員成員帳戶,如果有的話;否則,必須位於管理帳戶中。

-

您可以在不同帳戶中的專用 VPC AWS Managed Microsoft AD 中託管您的 ,然後使用 AWS Resource Access Manager (AWS RAM) 將這個其他帳戶的子網路共用到委派的管理員帳戶。如此一來, AWS Managed Microsoft AD 執行個體就會在委派的管理員帳戶中受到控制,但從網路的角度來看,它就像是在另一個帳戶的 VPC 中部署一樣。當您有多個 AWS Managed Microsoft AD 執行個體,而且您想要將它們部署到工作負載執行所在的本機,但透過一個帳戶集中管理它們時,這會很有幫助。

-

如果您有執行定期身分和存取管理活動的專用身分團隊,或具有嚴格的安全要求,可將身分管理函數與其他共用服務函數分開,則您可以託管專用 AWS 帳戶 身分管理。在此案例中,您將此帳戶指定為 IAM Identity Center 的委派管理員,它也會託管您的 AWS Managed Microsoft AD 目錄。您可以在單一共用服務帳戶中使用精細的 IAM 許可,在身分管理工作負載和其他共用服務工作負載之間達成相同層級的邏輯隔離。

-

IAM Identity Center 目前不提供多區域支援。(若要在不同區域中啟用 IAM Identity Center,您必須先刪除目前的 IAM Identity Center 組態。) 此外,它不支援對不同的一組帳戶使用不同的身分來源,或讓您將許可管理委派給組織的不同部分 (即多個委派管理員) 或不同的管理員群組。如果您需要任何這些功能,您可以使用 IAM 聯合來管理 外部身分提供者 (IdP) 內的使用者身分, AWS 並提供這些外部使用者身分許可,以使用您帳戶中 AWS 的資源。IAM 支援與 OpenID Connect (OIDC)

或 SAML 2.0 相容的 IdPs。最佳實務是搭配第三方身分提供者使用 SAML 2.0 聯合,例如 Active Directory Federation Service (AD FS)、Okta、Azure Active Directory (Azure AD) 或 Ping Identity,以提供單一登入功能,讓使用者登入 AWS Management Console 或呼叫 AWS API 操作。如需 IAM 聯合和身分提供者的詳細資訊,請參閱 IAM 文件中的關於 SAML 2.0 型聯合。