本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

安全性 OU – Log Archive 帳戶

調查

我們希望聽到您的意見。請進行簡短的問卷

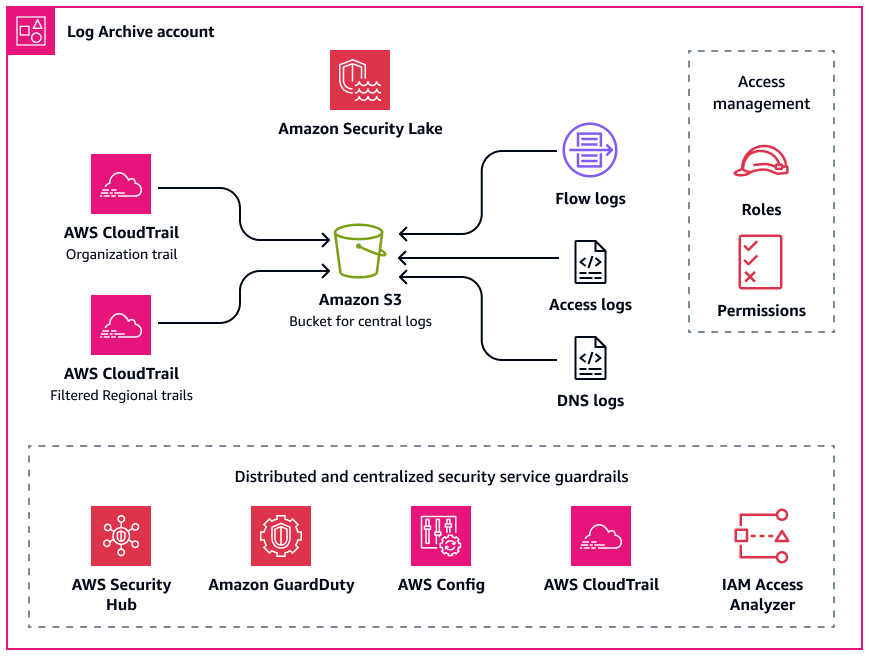

Log Archive 帳戶可讓您集中基礎設施、服務和應用程式日誌類型。如需此帳戶的詳細資訊,請參閱AWS 安全參考架構 (AWS SRA)。透過日誌的專用帳戶,您可以在所有日誌類型中套用一致的提醒,並確認事件回應者可以從單一位置存取這些日誌的彙總。您也可以從一個位置設定安全控制和資料保留政策,這可以簡化隱私權營運開銷。下圖說明在 AWS Log Archive 帳戶中設定的安全性和隱私權服務。

集中式日誌儲存

日誌檔案 (例如 AWS CloudTrail 日誌) 可能包含可視為個人資料的資訊。有些組織選擇使用組織線索,將跨帳戶 AWS 區域 和跨帳戶的 CloudTrail 日誌彙總到一個集中位置,以便可見。如需詳細資訊,請參閱本指南中的 AWS CloudTrail。實作 CloudTrail 日誌的集中化時,日誌通常會存放在單一區域的 Amazon Simple Storage Service (Amazon S3) 儲存貯體中。

根據您組織對個人資料的定義、您對客戶的合約義務,以及適用的區域隱私權法規,您可能需要在記錄彙總時考慮跨邊界資料傳輸。判斷各種日誌類型中的個人資料是否屬於這些限制。例如,CloudTrail 日誌可能包含您組織的員工資料,但可能不包含您客戶的個人資料。如果您的組織需要遵守受限的資料傳輸要求,下列選項有助於支援:

-

如果您的組織在 中 AWS 雲端 為多個國家/地區的資料主體提供服務,您可以選擇彙總具有最嚴格資料落地要求的國家/地區中的所有日誌。例如,如果您在德國營運,且要求最嚴格,您可以在 的 S3 儲存貯體中彙總資料,

eu-central-1AWS 區域 以便在德國收集的資料不會離開德國邊界。對於此選項,您可以在 CloudTrail 中設定單一組織線索,將日誌從所有帳戶彙總 AWS 區域 到目標區域。 -

修改在將資料複製並彙總到另一個區域 AWS 區域 之前,需要保留在 中的個人資料。例如,您可以在將日誌轉移到不同區域之前,遮蔽應用程式主機區域中的個人資料。如需遮罩個人資料的詳細資訊,請參閱本指南的 Amazon Data Firehose一節。

-

如果您有嚴格的資料主權問題,您可以在 中維護單獨的多帳戶登陸區域 AWS 區域 ,以強制執行這些要求。如此一來,您就可以簡化 區域中的登陸區域組態,以進行集中式記錄。它還提供額外的基礎設施隔離優勢,並有助於將日誌保留在自己 區域的本機。與您的法律顧問合作,判斷哪些個人資料在範圍內,以及允許哪些Region-to-Region傳輸。如需詳細資訊,請參閱本指南中的 全球擴展的規劃。

透過服務日誌、應用程式日誌和作業系統 (OS) 日誌,您可以依預設使用 Amazon CloudWatch 來監控其對應帳戶和區域中的 AWS 服務 或 資源。許多選擇將這些日誌和指標從多個帳戶和區域集中到單一帳戶。根據預設,這些日誌會保留在它們的對應帳戶和來源區域中。對於集中化,您可以使用訂閱篩選條件和 Amazon S3 匯出任務,將資料共用到集中位置。從具有跨邊界資料傳輸需求的工作負載彙總日誌時,包含適當的篩選條件和匯出任務可能很重要。如果工作負載的存取日誌包含個人資料,您可能需要確保這些資料會傳輸至或保留在特定帳戶和區域中。

Amazon Security Lake

如 AWS SRA 中建議,您可能想要使用 Log Archive 帳戶做為 Amazon Security Lake 的委派管理員帳戶。當您這樣做時,Security Lake 會在與其他 SRA 建議的安全性日誌相同的帳戶中的專用 Amazon S3 儲存貯體中收集支援的日誌。

從隱私權的角度來看,事件回應者必須能夠從 AWS 環境、SaaS 提供者、內部部署、雲端來源和第三方來源存取日誌。這有助於他們更快封鎖和修復對個人資料的未經授權存取。日誌儲存的相同考量最可能適用於 Amazon Security Lake 內的日誌落地和區域移動。這是因為 Security Lake 會從您啟用服務的 AWS 區域 收集安全日誌和事件。若要符合資料駐留要求,請考慮您的彙總區域組態。 彙總區域是 Security Lake 合併您選取的一或多個貢獻區域中的資料的區域。您的組織可能需要符合資料駐留的區域合規要求,才能設定 Security Lake 和彙總區域。