本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

邊緣聯網

當您設計使用 AWS 邊緣基礎設施的解決方案時,例如 AWS Outposts 或 Local Zones,您必須仔細考慮網路設計。網路是連線的基礎,可到達部署在這些節點的工作負載,而且對於確保低延遲至關重要。本節概述混合邊緣連線的各個層面。

VPC 架構

虛擬私有雲端 (VPC) 跨越其 中的所有可用區域 AWS 區域。您可以使用 AWS 主控台或 AWS Command Line Interface (AWS CLI) 新增 Outpost 或 Local Zone 子網路,將區域中的任何 VPC 無縫擴展至 Outpost 或 Local Zones。下列範例示範如何使用 在 AWS Outposts 和 Local Zones 中建立子網路 AWS CLI:

-

AWS Outposts:若要將 Outpost 子網路新增至 VPC,請指定 Outpost 的 Amazon Resource Name (ARN)。

aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.0.0/24 \ --outpost-arn arn:aws:outposts:us-west-2:11111111111:outpost/op-0e32example1 \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]如需詳細資訊,請參閱 AWS Outposts 文件。

-

Local Zones:若要將 Local Zone 子網路新增至 VPC,請遵循與可用區域搭配使用的相同程序,但指定 Local Zone ID (

<local-zone-name>在下列範例中)。aws ec2 create-subnet --vpc-id vpc-081ec835f3EXAMPLE \ --cidr-block 10.0.1.0/24 \ --availability-zone <local-zone-name> \ --tag-specifications ResourceType=subnet,Tags=[{Key=Name,Value=my-ipv4-only-subnet}]如需詳細資訊,請參閱 Local Zones 文件。

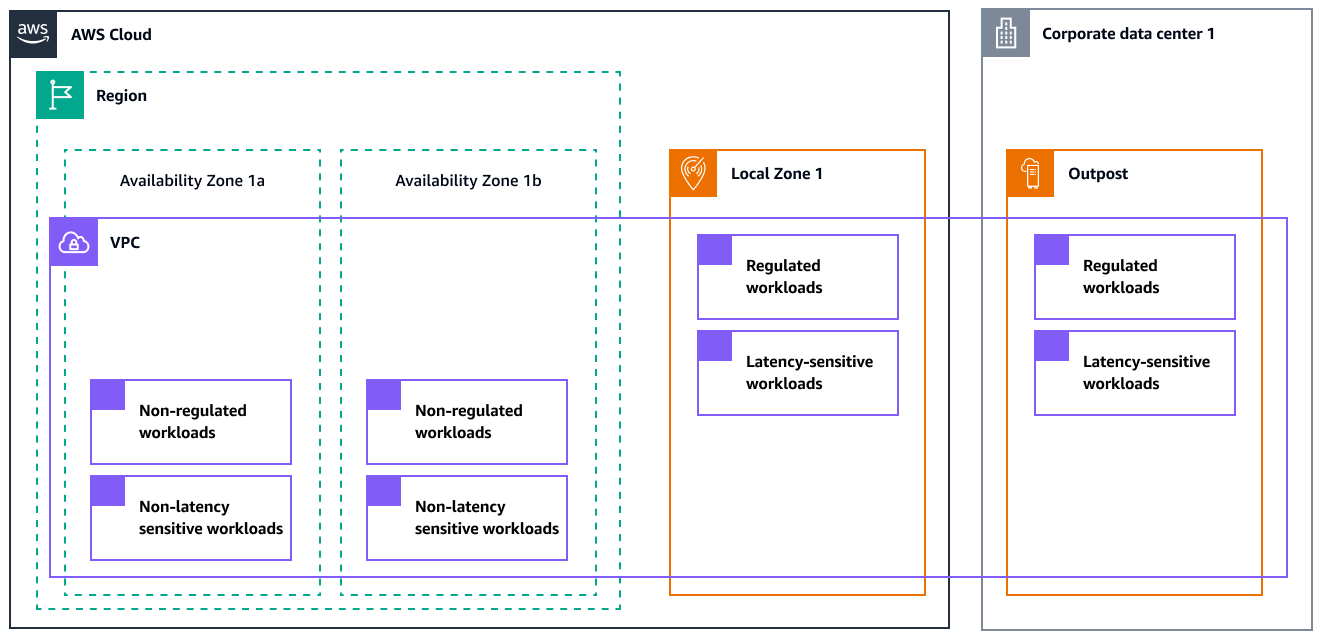

下圖顯示包含 Outpost 和 Local Zone 子網路的 AWS 架構。

邊緣到區域流量

當您使用 Local Zones 和 等服務來設計混合架構時 AWS Outposts,請考慮控制流程和邊緣基礎設施與 之間的資料流量 AWS 區域。根據邊緣基礎設施的類型,您的責任可能會有所不同:有些基礎設施要求您管理與父區域的連線,而其他基礎設施則透過 AWS 全球基礎設施處理。本節探索 Local Zones 和 的控制平面和資料平面連線影響 AWS Outposts。

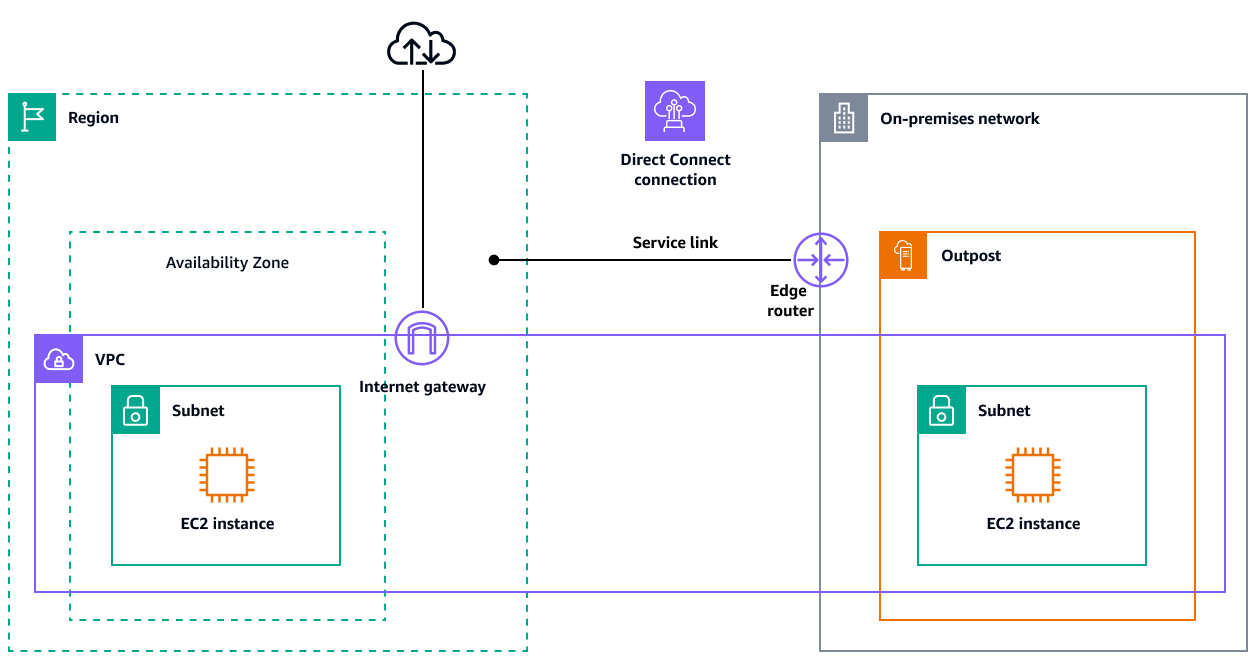

AWS Outposts 控制平面

AWS Outposts 提供稱為服務連結的聯網建構。服務連結是 AWS Outposts 與所選 AWS 區域 或父區域 (也稱為主區域) 之間的必要連線。它可以管理 Outpost,並在 Outpost 和 之間交換流量 AWS 區域。服務連結使用一組加密的 VPN 連線來與主要區域通訊。您必須 AWS 區域 透過網際網路連結或 Direct Connect 公有虛擬界面 (公有 VIF),或透過 Direct Connect 私有虛擬界面 (私有 VIF),在 AWS Outposts 和 之間提供連線。為了獲得最佳體驗和彈性, AWS 建議您使用至少 500 Mbps (1 Gbps 更好) 的備援連線來連接 的服務連結 AWS 區域。最低 500 Mbps 的服務連結連線可讓您啟動 Amazon EC2 執行個體、連接 Amazon EBS 磁碟區,以及存取 AWS 服務 Amazon EKS、Amazon EMR 和 Amazon CloudWatch 指標。網路必須支援 Outpost 與服務連結端點之間 1,500 個位元組的最大傳輸單位 (MTU) AWS 區域。如需詳細資訊,請參閱 Outposts 文件中的AWS Outposts 連線至 AWS 區域 。

如需有關為使用 Direct Connect 和公有網際網路的服務連結建立彈性架構的資訊,請參閱 AWS 白皮書AWS Outposts 高可用性設計和架構考量中的錨點連線一節。

AWS Outposts 資料平面

AWS Outposts 與 之間的資料平面由控制平面所使用的相同服務連結架構 AWS 區域 支援。 AWS Outposts 與 之間的資料平面服務連結頻寬 AWS 區域 應與必須交換的資料量相關:資料相依性越高,連結頻寬就越大。

頻寬需求會根據下列特性而有所不同:

-

AWS Outposts 機架和容量組態的數量

-

工作負載特性,例如 AMI 大小、應用程式彈性和高載速度需求

-

通往區域的 VPC 流量

中的 EC2 執行個體 AWS Outposts 與 中的 EC2 AWS 區域 執行個體之間的流量具有 1,300 個位元組的 MTU。建議您先與 AWS 混合雲端專家討論這些需求,再提議在 區域與 之間具有共同相依性的架構 AWS Outposts。

Local Zones 資料平面

全球基礎設施 AWS 區域 支援 AWS Local Zones 與 之間的資料平面。資料平面會透過 VPC 從 擴展 AWS 區域 到本機區域。Local Zones 也提供與 的高頻寬、安全連線 AWS 區域,並可讓您透過相同的 APIs 和工具集無縫連線至完整的區域服務。

下表顯示連線選項和相關聯的 MTUs。

從 |

至 |

MTU |

|---|---|---|

區域中的 Amazon EC2 |

Local Zones 中的 Amazon EC2 |

1,300 個位元組 |

Direct Connect |

本機區域 |

1,468 個位元組 |

網際網路閘道 |

本機區域 |

1,500 個位元組 |

Local Zones 中的 Amazon EC2 |

Local Zones 中的 Amazon EC2 |

9,001 個位元組 |

Local Zones 使用 AWS 全域基礎設施進行連線 AWS 區域。基礎設施完全由 管理 AWS,因此您不需要設定此連線。建議您先與 AWS 混合雲端專家討論 Local Zones 的需求和考量,再設計具有區域與 Local Zones 之間共同相依性的任何架構。

邊緣到內部部署流量

AWS 混合雲端服務旨在解決需要低延遲、本機資料處理或資料駐留合規的使用案例。存取此資料的網路架構很重要,取決於您的工作負載是在 AWS Outposts 或 Local Zones 中執行。本機連線也需要定義明確的範圍,如以下章節所述。

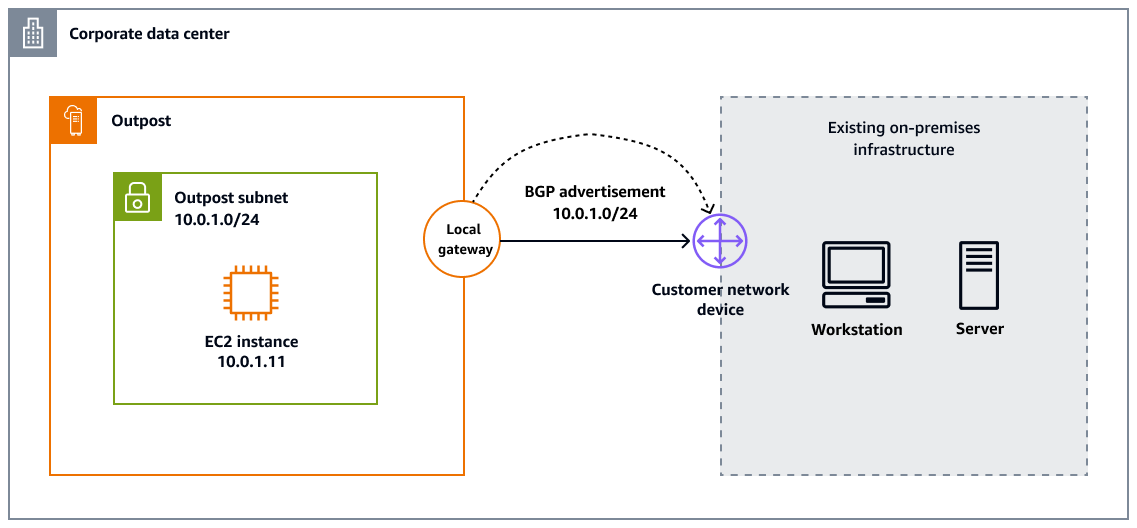

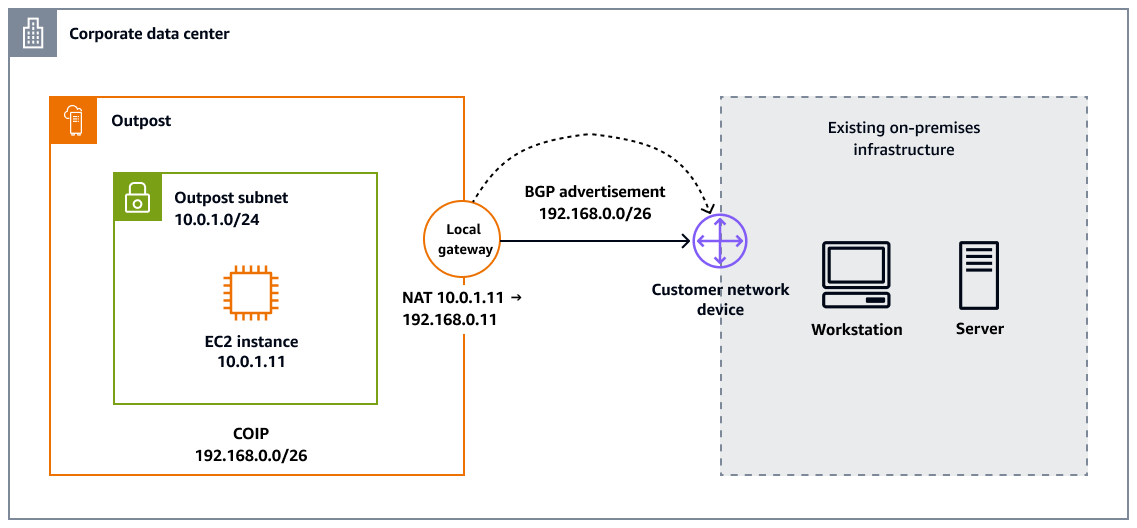

AWS Outposts 本機閘道

本機閘道 (LGW) 是 AWS Outposts 架構的核心元件。本機閘道可讓您在 Outpost 子網路與內部部署網路之間進行連線。LGW 的主要角色是提供從 Outpost 到本機內部部署網路的連線。它還透過直接 VPC 路由或客戶擁有的 IP 地址,透過內部部署網路提供網際網路連線。

-

直接 VPC 路由使用 VPC 中執行個體的私有 IP 地址,以促進與內部部署網路的通訊。這些地址會使用邊界閘道協定 (BGP) 公告到您的內部部署網路。BGP 公告僅適用於屬於 Outpost 機架上子網路的私有 IP 地址。這種類型的路由是 的預設模式 AWS Outposts。在此模式中,本機閘道不會為執行個體執行 NAT,而且您不需要將彈性 IP 地址指派給 EC2 執行個體。下圖顯示使用直接 VPC 路由的 AWS Outposts 本機閘道。

-

使用客戶擁有的 IP 地址,您可以提供地址範圍,稱為客戶擁有的 IP (CoIP) 地址集區,支援重疊的 CIDR 範圍和其他網路拓撲。選擇 CoIP 時,您必須建立地址集區,將其指派給本機閘道路由表,並透過 BGP 將這些地址公告回您的網路。CoIP 地址可為內部部署網路中的資源提供本機或外部連線。您可以將這些 IP 地址指派給 Outpost 上的資源,例如 EC2 執行個體,方法是從 CoIP 配置新的彈性 IP 地址,然後將其指派給您的資源。下圖顯示使用 CoIP 模式的 AWS Outposts 本機閘道。

從 AWS Outposts 到本機網路的本機連線需要一些參數組態,例如在 BGP 對等之間啟用 BGP 路由通訊協定和公告字首。Outpost 和本機閘道之間可支援的 MTU 為 1,500 個位元組。如需詳細資訊,請聯絡 AWS 混合雲端專家或檢閱AWS Outposts 文件。

Local Zones 和網際網路

需要低延遲或本機資料駐留的產業 (範例包括遊戲、即時串流、金融服務和政府),可以使用 Local Zones 透過網際網路部署和提供其應用程式給最終使用者。在部署 Local Zone 期間,您必須配置要在 Local Zone 中使用的公有 IP 地址。當您配置彈性 IP 地址時,您可以指定 IP 地址的公告位置。此位置稱為網路邊界群組。網路邊界群組是可用區域、本機區域或 AWS Wavelength 區域的集合,可從中 AWS 公告公有 IP 地址。這有助於確保 AWS 網路與存取這些區域中資源的使用者之間的最小延遲或實體距離。若要查看 Local Zones 的所有網路邊界群組,請參閱 Local Zones 文件中的可用 Local Zones。

若要將本機區域中的 Amazon EC2 託管工作負載公開至網際網路,您可以在啟動 EC2 執行個體時啟用自動指派公有 IP 選項。如果您使用 Application Load Balancer,您可以將它定義為面向網際網路,以便指派給 Local Zone 的公有 IP 地址可以由與 Local Zone 相關聯的邊界網路傳播。此外,當您使用彈性 IP 地址時,您可以在其中一個資源啟動後將其與 EC2 執行個體建立關聯。當您透過 Local Zones 中的網際網路閘道傳送流量時,會套用區域使用的相同執行個體頻寬規格。本機區域網路流量會直接流向網際網路或存在點 (PoPs),而不周遊本機區域的父區域,以啟用低延遲運算的存取。

Local Zones 透過網際網路提供下列連線選項:

-

公開存取:透過網際網路閘道使用彈性 IP 地址,將工作負載或虛擬設備連線至網際網路。

-

傳出網際網路存取:讓資源透過網路位址轉譯 (NAT) 執行個體或具有相關聯彈性 IP 地址的虛擬設備到達公有端點,而無需直接網際網路暴露。

-

VPN 連線:透過具有相關聯彈性 IP 地址的虛擬設備,使用網際網路通訊協定安全 (IPsec) VPN 建立私有連線。

如需詳細資訊,請參閱 Local Zones 文件中的 Local Zones 連線選項。

本機區域和 Direct Connect

Local Zones 也支援 Direct Connect,可讓您透過私有網路連線路由流量。如需詳細資訊,請參閱 Local Zones 文件中的 Local Zones 中的 Direct Connect。

本機區域和傳輸閘道

AWS Transit Gateway 不支援將 VPC 直接連接至 Local Zone 子網路。不過,您可以在相同 VPC 的父可用區域子網路中建立 Transit Gateway 附件,以連線至 Local Zone 工作負載。此組態可在多個 VPCs和您的 Local Zone 工作負載之間進行互連。如需詳細資訊,請參閱 Local Zones 文件中的 Local Zones 之間的傳輸閘道連線。

本機區域和 VPC 對等互連

您可以透過建立新的子網路並將其指派給 Local Zone,將父區域的任何 VPC 延伸到 Local Zone。可以在延伸到 Local Zones VPCs 之間建立 VPC 對等互連。當對等 VPCs位於相同的 Local Zone 時,流量會保留在 Local Zone 內,而不會透過父區域髮夾。