本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

使用混合式後量子 TLS

AWS 付款密碼編譯和許多其他服務支援 Transport Layer Security (TLS) 網路加密通訊協定的混合式後量子金鑰交換選項。您可以在連線至 API 端點或使用 AWS SDKs時使用此 TLS 選項。這些選用的混合式後量子金鑰交換功能至少與現今使用的 TLS 加密功能同樣安全,且還能提供其他長期安全優勢。

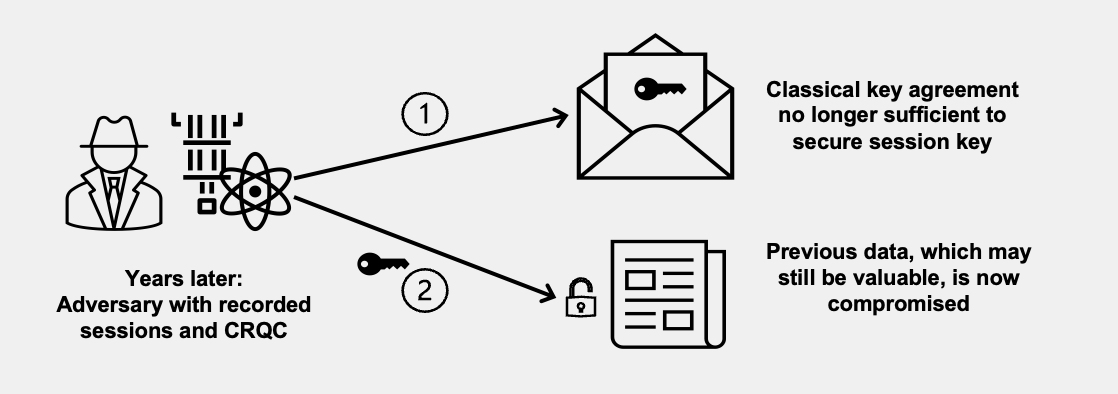

您傳送至已啟用服務的資料受到 Transport Layer Security (TLS) 連線提供的加密保護。 AWS 付款密碼編譯支援以 RSA 和 ECC 為基礎的傳統密碼套件,適用於 TLS 工作階段,對金鑰交換機制造成暴力破解攻擊,與目前技術不相容。不過,如果大規模或密碼編譯相關的量子電腦 (CRQC) 在未來變得實際,現有的 TLS 金鑰交換機制將容易受到這些攻擊的影響。對手現在可能會開始收集加密的資料,並希望他們可以在未來解密 (現在收集,稍後解密)。如果您開發的應用程式依賴於透過 TLS 連線傳遞之資料的長期機密性,您應該考慮在大規模量子電腦可供使用之前遷移至量子後密碼編譯的計劃。 AWS 正在為未來做好準備,我們也希望您做好充分準備。

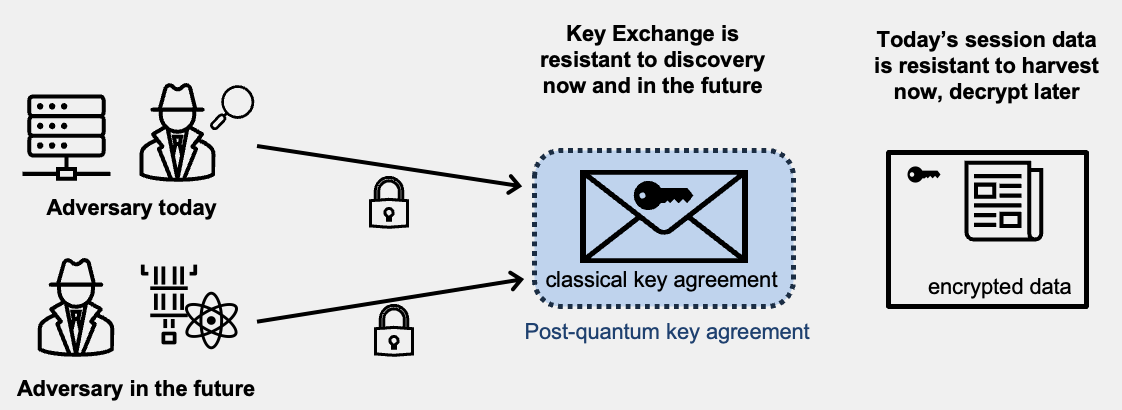

為了保護今天加密的資料免受潛在的未來攻擊, AWS 正在與密碼編譯社群參與開發量子抗性或後量子演算法。 AWS 已實作混合式後量子金鑰交換密碼套件,這些套件結合傳統元素和後量子元素,以確保您的 TLS 連線至少與傳統密碼套件一樣強大。

使用這些 AWS SDKs的最新版本時,這些混合密碼套件可用於您的生產工作負載。如需如何啟用/停用此行為的詳細資訊,請參閱 啟用混合式後量子 TLS

關於 TLS 中的混合式後量子金鑰交換

AWS 使用的演算法是一種混合式演算法,結合了 Elliptic Curve Diffie-Hellman

進一步了解 PQC

如需國家標準技術研究 (NIST) 的後量子加密法專案的資訊,請參閱後量子加密法

如需有關 NIST 後量子密碼學標準化的資訊,請參閱後量子密碼學標準化