本文為英文版的機器翻譯版本,如內容有任何歧義或不一致之處,概以英文版為準。

要求

在將 RDS for SQL Server 資料庫執行個體加入自我管理 AD 網域之前,請確定您已符合下列需求。

設定內部部署 AD

請確定您具有可以將 Amazon RDS for SQL Server 執行個體加入其中的內部部署或其他自我管理 Microsoft AD。您的內部部署 AD 應該具有下列組態:

-

如果您已定義 AD 網站,請確定 VPC 中與您的 RDS for SQL Server 資料庫執行個體相關聯的子網路已定義在您的 AD 網站中。確認 VPC 中的子網路與其他 AD 網站中的子網路之間沒有任何衝突。

-

您的 AD 網域控制器具有 Windows Server 2008 R2 或更新版本的網域功能層級。

-

您的 AD 網域名稱不能採用單一標籤網域 (SLD) 格式。RDS for SQL Server 不支援 SLD 網域。

-

AD 的完整網域名稱 (FQDN) 不得超過 47 個字元。

設定您的網路連線能力

請確定您已符合下列網路組態:

-

在您想要建立 RDS for SQL Server 資料庫執行個體和自我管理 AD 的 Amazon VPC 之間設定連線能力。您可以使用 AWS Direct Connect、 AWS VPN、VPC 對等互連或 AWS Transit Gateway 設定連線。

-

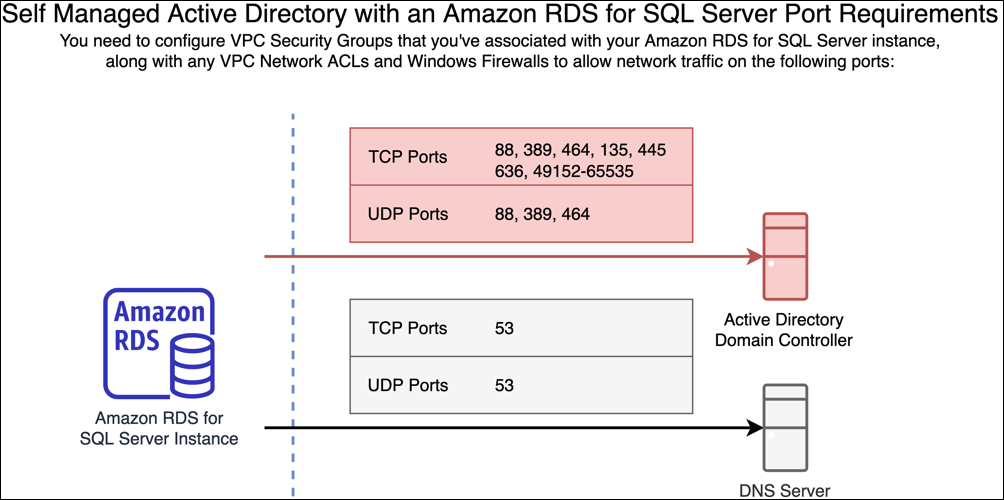

對於 VPC 安全群組,預設 Amazon VPC 的預設安全群組已新增至主控台中的 RDS for SQL Server 資料庫執行個體。請確定您要在其中建立 RDS for SQL Server 資料庫執行個體之子網路的安全群組和 VPC 網路 ACL 允許連接埠上的流量,並依下圖所示的方向前進。

下表識別每個連接埠的角色。

通訊協定 連接埠 Role TCP/UDP 53 網域名稱系統 (DNS) TCP/UDP 88 Kerberos 身分驗證 TCP/UDP 464 變更/設定密碼 TCP/UDP 389 輕量型目錄存取通訊協定 (LDAP) TCP 135 分散式運算環境/端點映射器 (DCE/EPMAP) TCP 445 目錄服務 SMB 檔案共用 TCP 636 透過 TLS/SSL 的輕量型目錄存取通訊協定 (LDAPS) TCP 49152 - 65535 適用於 RPC 的暫時性連接埠 一般而言,網域 DNS 伺服器位於 AD 網域控制器中。您不需要設定 VPC DHCP 選項集,即可使用此功能。如需詳細資訊,請參閱《Amazon VPC 使用者指南》中的 DHCP 選項集。

重要

如果使用 VPC 網路 ACL,您也必須允許動態連接埠 (49152-65535) 上來自 RDS for SQL Server 資料庫執行個體的傳出流量。請確定也會在適用於每個 AD 網域控制器、DNS 伺服器和 RDS for SQL Server 資料庫執行個體的防火牆上鏡像這些流量規則。

雖然 VPC 安全群組只需要以網路流量起始的方向開啟連接埠,但大多數 Windows 防火牆和 VPC 網路 ACL 都需要雙向開啟連接埠。

設定您的 AD 網域服務帳戶

請確定您已符合 AD 網域服務帳戶的下列需求:

-

確定您在自我管理 AD 網域中具有網域服務帳戶,且該帳戶具有將電腦加入網域的委派許可。網域服務帳戶是自我管理 AD 中的使用者帳戶,其已獲委派執行特定任務的許可。

-

在您正要將 RDS for SQL Server 資料庫執行個體加入其中的組織單位 (OU) 中,網域服務帳戶必須獲得委派下列許可:

已驗證能夠寫入 DNS 主機名稱

已驗證能夠寫入服務主體名稱

建立和刪除電腦物件

這些代表將電腦物件加入自我管理 AD 所需的最低許可集。如需詳細資訊,請參閱 Microsoft Windows Server 文件中的嘗試將電腦加入網域時發生錯誤

。 -

若要使用 Kerberos 身分驗證,您必須將服務主體名稱 (SPN) 和 DNS 許可提供給 AD 網域服務帳戶:

-

寫入 SPN:在您需要加入 RDS for SQL Server 資料庫執行個體的 OU 中,將寫入 SPN 許可委派給 AD 網域服務帳戶。此許可與已驗證的寫入 SPN 不同。

-

DNS 許可:在網域控制站的伺服器層級,透過 DNS 管理員將下列許可提供給 AD 網域服務帳戶:

列出內容

讀取所有屬性

讀取許可

-

重要

在建立資料庫執行個體之後,請不要移動 RDS for SQL Server 在組織單位中建立的電腦物件。移動相關聯的物件會導致 RDS for SQL Server 資料庫執行個體設定錯誤。如果您需要移動 Amazon RDS 所建立的電腦物件,請使用 ModifyDBInstance RDS API 操作,透過所需的電腦物件位置修改網域參數。

設定透過 LDAPS 的安全通訊

對於 RDS 建議透過 LDAPS 進行通訊,以查詢和存取網域控制站中的電腦物件和 SPNs。若要使用安全 LDAP,請使用您的網域控制站上符合安全 LDAPS 需求的有效 SSL 憑證。如果網域控制站上不存在有效的 SSL 憑證,RDS for SQL Server 資料庫執行個體會預設為使用 LDAP。如需憑證有效性的詳細資訊,請參閱 LDAPS 憑證的需求