本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

VPC 资源的资源配置

资源配置表示您希望允许其他 VPCs 和账户中的客户访问的资源或一组资源。通过定义资源配置,您可以允许从其他 VPCs 和账户中的客户端到您的 VPC 中的资源的私有、安全、单向的网络连接。资源配置与资源网关关联,通过该资源网关接收流量。要从其他 VPC 访问资源,需要对其进行资源配置。

内容

资源配置的类型

资源配置可以有几种类型。不同的类型有助于代表不同种类的资源。这些类型是:

-

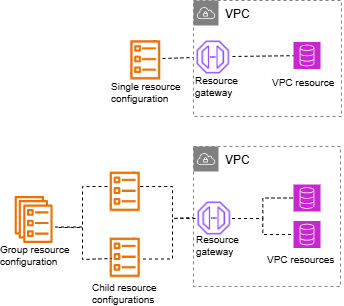

单一资源配置:表示 IP 地址或域名。它可以独立共享。

-

组资源配置:它是子资源配置的集合。它可以用来表示一组 DNS 和 IP 地址端点。

-

子资源配置:它是组资源配置的成员。它代表 IP 地址或域名。它不能单独共享;只能作为群组的一部分共享。可以将其添加到群组中或从群组中删除。添加后,有权访问这些配置的用户可以自动访问该组。

-

ARN 资源配置:表示由服务配置的支持的资源类型。 AWS 任何团体与子女的关系都会自动得到处理。

下图显示了单个、子资源和组资源配置:

协议

创建资源配置时,可以定义该资源将支持的协议。目前仅支持 TCP 协议。

资源网关

资源配置与资源网关关联。资源网关是一组资源网关 ENIs ,用作资源所在的 VPC 的入口点。多个资源配置可以与同一个资源网关关联。当其他 VPCs 或账户中的客户访问您的 VPC 中的资源时,该资源会看到来自该 VPC 中资源网关 IP 地址的本地流量。

资源提供商的自定义域名

资源提供者可以将自定义域名附加到资源配置,例如example.com,资源使用者可以使用该域名来访问资源配置。自定义域名可以由资源提供者拥有和验证,也可以是第三方或 AWS 域名。资源提供者可以使用资源配置来共享缓存集群和 Kafka 集群、基于 TLS 的应用程序或其他 AWS 资源。

以下注意事项适用于资源配置提供者:

-

一个资源配置只能有一个自定义域。

-

资源配置的自定义域名无法更改。

-

自定义域名对所有资源配置使用者可见。

-

您可以使用 VPC Lattice 中的域名验证流程来验证您的自定义域名。有关更多信息,请参阅创建并验证域名。

-

对于 group 和 child 类型的资源配置,必须先在组资源配置中指定组域。之后,子资源配置可以有自定义域,这些域名是组域的子域。如果群组没有群组域,则可以为子组使用任何自定义域名,但是 VPC Lattice 不会为资源使用者的 VPC 中的子域名配置任何托管区域。

资源使用者的自定义域名

当资源使用者启用与具有自定义域名的资源配置的连接时,他们可以允许 VPC Lattice 管理其 VPC 中的 Route 53 私有托管区域。资源使用者可以精细地选择他们希望允许VPC Lattice为哪些域管理私有托管区域。

当通过资源终端节点、服务网络终端节点或服务网络 VPC 关联启用与资源配置的连接时,资源使用者可以设置private-dns-enabled参数。除了private-dns-enabled参数外,消费者还可以使用 DNS 选项来指定他们希望 VPC Lattice 为哪些域名管理私有托管区域。消费者可以在以下私有 DNS 首选项之间进行选择:

ALL_DOMAINS-

VPC Lattice 为所有自定义域名提供私有托管区域。

VERIFIED_DOMAINS_ONLY-

VPC Lattice 只有在提供商验证了自定义域名后才会配置私有托管区域。

VERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS-

VPC Lattice 为所有经过验证的自定义域名和资源使用者指定的其他域名提供私有托管区域。资源使用者在

private DNS specified domains参数中指定域名。 SPECIFIED_DOMAINS_ONLY-

VPC Lattice 为资源使用者指定的域名提供私有托管区域。资源使用者在

private DNS specified domains参数中指定域名。

启用私有 DNS 后,VPC Lattice 会在您的 VPC 中为与资源配置关联的自定义域名创建一个私有托管区域。默认情况下,私有 DNS 首选项设置为VERIFIED_DOMAINS_ONLY。这意味着,只有在资源提供商验证了自定义域名后,才会创建私有托管区域。如果您将私有 DNS 首选项设置为ALL_DOMAINS或,SPECIFIED_DOMAINS_ONLY则无论自定义域名的验证状态如何,VPC Lattice 都会创建私有托管区域。为给定域创建私有托管区域时,从您的 VPC 到该域的所有流量都将通过 VPC Lattice 路由。我们建议您仅在ALL_DOMAINS希望这些自定义域名的流量通过 VPC Lattice 时使用VERIFIED_DOMAINS_AND_SPECIFIED_DOMAINS、或SPECIFIED_DOMAINS_ONLY首选项。

我们建议资源使用者将其私有 DNS 首选项设置为VERIFIED_DOMAINS_ONLY。这允许用户通过仅允许VPC Lattice为资源使用者账户中经过验证的域名配置私有托管区域来加强其安全边界。

要选择私有 DNS 指定域中的域,资源使用者可以输入完全限定的域名(例如)my.example.com或使用通配符(例如*.example.com)。

以下注意事项适用于资源配置的使用者:

私有 DNS 启用参数无法更改。

-

应在服务网络资源关联上启用私有 DNS,以便在 VPC 中创建私有托管。对于资源配置,服务网络资源关联的私有 DNS 启用状态会覆盖服务网络终端节点或服务网络 VPC 关联的私有 DNS 启用状态。

服务网络所有者的自定义域名

服务网络资源关联的私有 DNS 启用属性会覆盖服务网络终端节点和服务网络 VPC 关联的启用私有 DNS 的属性。

如果服务网络所有者创建了服务网络资源关联但未启用私有 DNS,则即使在服务网络终端节点或服务网络 VPC 关联上启用了私有 DNS VPCs ,VPC Lattice 也不会在服务网络所连接的任何资源配置中为该资源配置预置私有托管区域。

对于 ARN 类型的资源配置,私有 DNS 标志为真且不可变。

资源定义

在资源配置中,通过以下方式之一标识资源:

-

按亚马逊资源名称 (ARN):由 AWS 服务配置的支持的资源类型可以通过其 ARN 来识别。仅支持 Amazon RDS 数据库。您无法为可公开访问的集群创建资源配置。

-

按域名目标:您可以使用任何可公开解析的域名。如果您的域名指向位于您 VPC 之外的 IP,则您的 VPC 中必须有 NAT 网关。

-

按 IP 地址:对于 IPv4,请指定以下范围内的私有 IP:10.0.0.0/8、100.64.0.0/10、172.16.0.0/12、192.16.0.0/12、192.168.0.0/16。对于 IPv6,请指定来自 VPC 的 IP。 IPs 不支持公开。

端口范围

创建资源配置时,您可以定义它将在其上接受请求的端口。不允许客户端通过其他端口进行访问。

访问 资源

使用者可以通过 VPC 端点或服务网络,直接从其 VPC 访问资源配置。作为使用者,您可以启用从自己的 VPC 访问位于您账户中或通过 AWS RAM从其他账户与您共享的资源配置。

-

直接访问资源配置

您可以在 AWS PrivateLink VPC 中创建资源类型(资源终端节点)的 VPC 终端节点,以便从您的 VPC 私下访问资源配置。有关如何创建资源端点的更多信息,请参阅 AWS PrivateLink用户指南中的访问 VPC 资源。

-

通过服务网络访问资源配置

您可以将资源配置关联到服务网络,并将您的 VPC 连接到该服务网络。您可以通过关联或使用服务网络 VPC 终端节点将您的 VPC 连接到 AWS PrivateLink 服务网络。

有关服务网络关联的更多信息,请参阅管理 VPC Lattice 服务网络的关联。

有关服务网络 VPC 端点的更多信息,请参阅 AWS PrivateLink 用户指南中的访问服务网络。

当您的 VPC 启用私有 DNS 后,您无法为相同的资源配置创建资源端点和服务网络端点。

与服务网络类型关联

当您与使用者账户(例如 Account-B)共享资源配置时,Account-B 可以通过资源 VPC 终端节点直接访问资源配置,也可以通过服务网络访问资源配置。 AWS RAM

要通过服务网络访问资源配置,Account-B 必须将资源配置与服务网络相关联。服务网络可在账户之间共享。因此,Account-B 可以与 Account-C 共享其服务网络(资源配置与之关联),从而使您的资源可以从 Account-C 访问。

为了防止此类传递共享,您可以指定不能将自己的资源配置添加到可在账户之间共享的服务网络中。如果您指定此项,则 Account-B 无法将您的资源配置添加到已共享或将来可以与其他账户共享的服务网络中。

服务网络的类型

当您通过 AWS RAM与其他账户(例如 Account-B)共享资源配置时,Account-B 可以通过以下三种方式之一访问资源配置中指定的资源:

-

使用资源类型的 VPC 端点(资源 VPC 端点)。

-

使用服务网络类型的 VPC 端点(服务网络 VPC 端点)。

-

使用服务网络 VPC 关联。

使用服务网络关联时,每个资源都将从 129.224.0.0/17 区块中为每个子网分配一个 IP,该区块归所有且不可路由。 AWS 这是对托管前缀列表的补充,VPC Lattice 使用该列表,通过 VPC Lattice 网络将流量路由到服务。这两项 IPs 都已更新到您的 VPC 路由表中。

对于服务网络 VPC 端点和服务网络 VPC 关联,资源配置必须与账户 B 中的服务网络相关联。 服务网络可在账户之间共享。因此,Account-B 可以与 Account-C 共享其服务网络(包含资源配置),从而使您的资源可以从 Account-C 访问。 为了防止此类传递共享,您可以禁止将自己的资源配置添加到可在账户之间共享的服务网络中。如果您禁止此操作,那么 Account-B 就无法将您的资源配置添加到已共享或可以与其他账户共享的服务网络中。

通过共享资源配置 AWS RAM

资源配置与集成 AWS Resource Access Manager。也可以通过 AWS RAM与其他账户共享资源配置。当您与账户共享资源配置时,该 AWS 账户中的客户可以私下访问该资源。您可在 AWS RAM中使用资源共享来共享资源配置。

使用 AWS RAM 控制台查看您已添加到的资源共享、您可以访问的共享资源以及与您共享资源的 AWS 账户。有关更多信息,请参阅 AWS RAM 用户指南中的与您共享的资源。

要从与资源配置相同的账户中的其他 VPC 访问资源,您无需通过共享资源配置 AWS RAM。

监控

您可以对资源配置启用监控日志。您可以选择要将日志发送到其中的目的地。