连接的实施步骤

此部分将更深入地探讨 RISE with SAP 与您的本地环境之间的连接实施步骤(无需使用任何客户自主管理型 AWS 账户)。我们将详细介绍以下两种方案:第一种方案,为关键工作负载创建高弹性部署;第二种方案,为非关键工作负载创建经济高效的替代方案。

对于每种方案,我们将明确说明 SAP 所需的详细信息以及您需要在本地环境中执行的步骤。

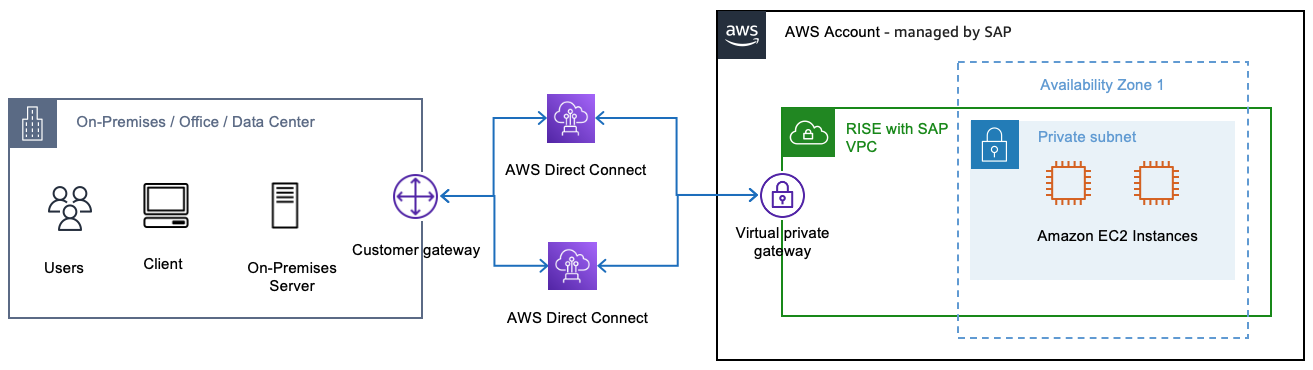

方案 1:面向关键工作负载的弹性部署

AWS Direct Connect(DX)

要为 RISE with SAP 部署设置弹性 Direct Connect 解决方案,请按照以下实施步骤操作:

先决条件

配置 Direct Connect 连接前,请确保您的本地网络已准备就绪。这包括:

-

查看有关 BGP 与 AWS Direct Connect 的 AWS 文档,获取有关路由器配置的详细指导。

-

使用 MD5 身份验证配置路由器上的边界网关协议(BGP)。BGP 是使用 Direct Connect 的必备条件。

-

验证您的网络是否能支持多个 BGP 连接以实现冗余。

启动设置过程

首先,联系您的 SAP ECS(企业云服务)代表,申请用于 RISE with SAP on AWS Direct Connect 设置的“AWS 连接调查问卷”。本调查问卷将帮助收集预调配 Direct Connect 连接所需的必要信息。

我们建议您为计划建立的每个 Direct Connect 连接分别填写调查问卷来设置冗余连接,从而实现高可用性。查看 Direct Connect 弹性建议

填写 SAP 调查问卷

填写 AWS 连接调查问卷时,请明确说明您要设置弹性 AWS Direct Connect 配置。

在调查问卷中,提供以下有关您的 Direct Connect 连接的详细信息:

-

该连接是新连接还是专用 Direct Connect 连接

-

您将使用的 Direct Connect 提供商或合作伙伴

-

具体的 Direct Connect 区域/位置

-

所需的 Direct Connect 链路的最小数量

-

主要 Direct Connect 链路和次要 Direct Connect 链路的子网 CIDR 数据块(采用 /30 CIDR 格式)

-

VLAN ID

-

本地路由器的自治系统编号(ASN)

-

本地网络的 IP 地址范围(用于正确配置防火墙)。此外,请提供本地路由器的相关信息,例如品牌、型号和接口详情。

将填写完的调查问卷提交给您的 SAP ECS 代表。然后,SAP 将使用这些信息在 AWS 上的 RISE with SAP 环境中预调配必要的 Direct Connect 资源。

SAP 的责任

在您提交填写完的调查问卷后,SAP 将处理以下任务(以下列表为示例性说明,且仅适用于此场景):

-

创建虚拟接口(取决于您的 DX 类型:托管还是专用)

-

创建 Direct Connect 网关

-

如果您需要 SAP 在 RISE VPC 中预调配 Transit Gateway,请执行以下操作:

-

设置 Transit Gateway(包括您提供的 ASN)

-

为 VPC 创建中转网关连接

-

更新路由表以允许 Transit Gateway 与 RISE with SAP 网络 VPC 进行通信

-

将 Transit Gateway 与 Direct Connect 网关关联,包括将告知您的网络的 RISE with SAP 网络的 CIDR

-

完成设置过程

在收到来自 SAP 的必要信息(例如 VLAN ID、BGP 对等 IP 和可选的 BGP 身份验证密钥)后,请相应地配置本地路由器。这包括为 Direct Connect 连接设置 VLAN 接口和 BGP。有关详细说明,请参阅有关 Direct Connect 路由器配置的 AWS 文档。

针对主动/主动拓扑进行配置:实施路由策略以在冗余的 Direct Connect 连接间均衡流量,并利用 BGP 社区或更具体的子网通告来影响从 AWS 到本地网络的路径选择。

建立和测试连接

与 SAP 协调,同时为两个 Direct Connect 连接启用 BGP 会话。验证 BGP 路径,并通过模拟其中一个连接故障来测试失效转移场景,确保流量能正常失效转移至另一个连接。

对于这两条路径,确认与 SAP 的端到端连接。您还可以利用 AWS Direct Connect Resiliency Toolkit 执行计划的失效转移测试以验证连接的弹性。

维护连接

定期检查并根据需要更新 Direct Connect 配置。与 SAP 协同实施所有变更。监控两个连接的性能与可用性,有关最佳实践,请参阅有关监控 Direct Connect 的 AWS 文档。

通过执行这些步骤,您可以构建一个具备弹性的 AWS Direct Connect 解决方案,安全地将本地基础设施与 AWS 上的 RISE with SAP 环境相连接,从而确保实现高可用性和可靠的网络性能。

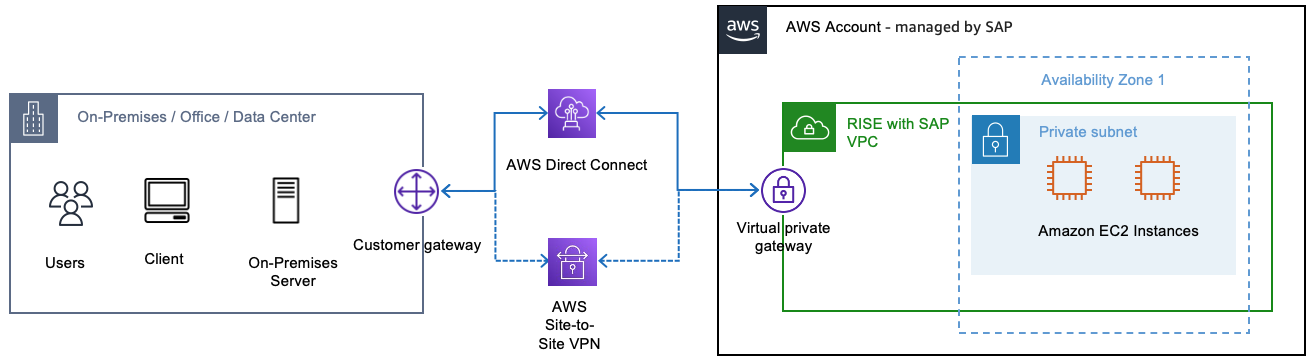

方案 2:非关键工作负载的经济高效的替代方案

一些 AWS 客户倾向于将一个或多个 AWS Direct Connect 连接作为其与 AWS 之间的主要连接,并结合使用成本更低的备份解决方案。此外,他们可能还需要一种灵活可变的连接,该连接可在全球各地的网络位置之间快速建立或停用。要实现这些目标,他们可以实施 AWS Direct Connect 连接,并将 AWS Site-to-Site VPN 作为备份。

Site-to-Site VPN 连接包含三个关键组件:

-

虚拟专用网关(VGW)- AWS 端的路由器

-

客户网关(CGW)- 客户端的路由器

-

S2S VPN 连接,该连接通过两条安全的 IPSec 隧道,在主动/被动配置中将 VGW 和 CGW 绑定在一起。有关建立 AWS Site-to-Site VPN 连接的详细说明,可参考 AWS 文档,网址为 https://docs.aws.amazon.com/vpn/latest/s2svpn/SetUpVPNConnections.html。

先决条件

此方案基于前文“方案 1”中概述的弹性 AWS Direct Connect 解决方案的设置步骤。完成这些 Direct Connect 实施步骤后,可以添加 Site-to-Site VPN 连接作为失效转移选项。

在预调配 Direct Connect 连接时,您可以开始为 VPN 设置准备本地基础设施:*查看有关 Site-to-Site VPN 的 AWS 文档,了解要求和最佳实践。*确保防火墙允许 VPN 隧道所需的流量。*确认您拥有两台客户网关设备或一台能够管理多条 VPN 隧道的设备。

添加 Site-to-Site VPN 连接可为您的主要 Direct Connect 链路提供更快、更灵活的备份。虽然此过程与设置 Direct Connect 的过程类似,但存在几项主要差异。

启动设置过程

首先,再次联系您的 SAP ECS 代表,并申请“AWS 连接调查问卷”,以便在 AWS 设置期间向您的 RISE 添加 AWS Site-to-Site VPN 连接。告知 SAP,您打算将 VPN 作为 Direct Connect 链路的失效转移方案实施。

填写 SAP 调查问卷

本次填写 AWS 连接调查问卷时,需明确说明除了 Direct Connect 连接之外,您还需要设置 AWS Site-to-Site VPN。

在 AWS 连接调查问卷中,除了填写的 DX 详细信息外,您还需要提供以下 VPN 连接相关信息:

-

客户 VPN 网关详细信息,例如您的客户网关设备的品牌和型号

-

客户 VPN 网关面向互联网的公有 IP 地址

-

路由类型(静态/动态)

-

用于动态路由的 BGP ASN(用于 BGP 的客户网关 ASN。仅支持 16 位 ASN。)

-

BGP 会话 AWS 端的 ASN(16 位或 32 位 ASN)

-

客户端 BGP 对等 IP 地址(如果与提供的 VPN 对等 IP 不同)

-

第二个公有 IP 地址(可选:仅在使用主动-主动模式时)

-

客户本地网络 IP 范围。将填写完的调查问卷提交给 SAP。随后,他们将创建 VPN 连接并为您提供配置详细信息。

SAP 的责任

在您提交填写完的调查问卷后,SAP 将处理以下任务(以下列表仅为本场景示例说明):*创建客户网关(使用您提供的信息,例如 BGP ASN、IP 地址和可选的私有证书)*创建 AWS Site-to-Site VPN,并将其附加到 RISE with SAP Transit Gateway 和您的客户网关*提供 VPN 配置文件,供您用于设置本地路由器*如果您需要 SAP 在 RISE VPC 中预调配 Transit Gateway,SAP 会向 Transit Gateway 路由表添加必要的路由并更新安全组

使用从 SAP 处收到的信息,在本地路由器上配置 VPN 隧道。实施路由策略,优先将 Direct Connect 连接而不是 VPN 作为主要路径。

有关必要设置的指导信息,请参阅有关 Direct Connect 路由器配置的 AWS 文档。

测试和验证连接

与 SAP 协调,启用 VPN 连接并验证端到端连接。通过模拟 Direct Connect 故障来测试失效转移场景,确保流量能正常失效转移至 VPN。

与 SAP 确认,Direct Connect 和 VPN 路径的失效转移都按预期运行。

维护连接

定期检查并更新 Direct Connect 和 VPN 连接的配置。与 SAP 协同实施所有变更。

监控两个连接的性能与可用性,有关最佳实践,请参阅有关监控 Direct Connect 和 VPN 的 AWS 文档。

通过实施此 Direct Connect 与 Site-to-Site VPN 失效转移解决方案,可为 AWS 上的 RISE with SAP 实现具备高弹性的连接设置,从而确保实现无缝的失效转移与可靠的网络性能。