本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AWS服务变更管理

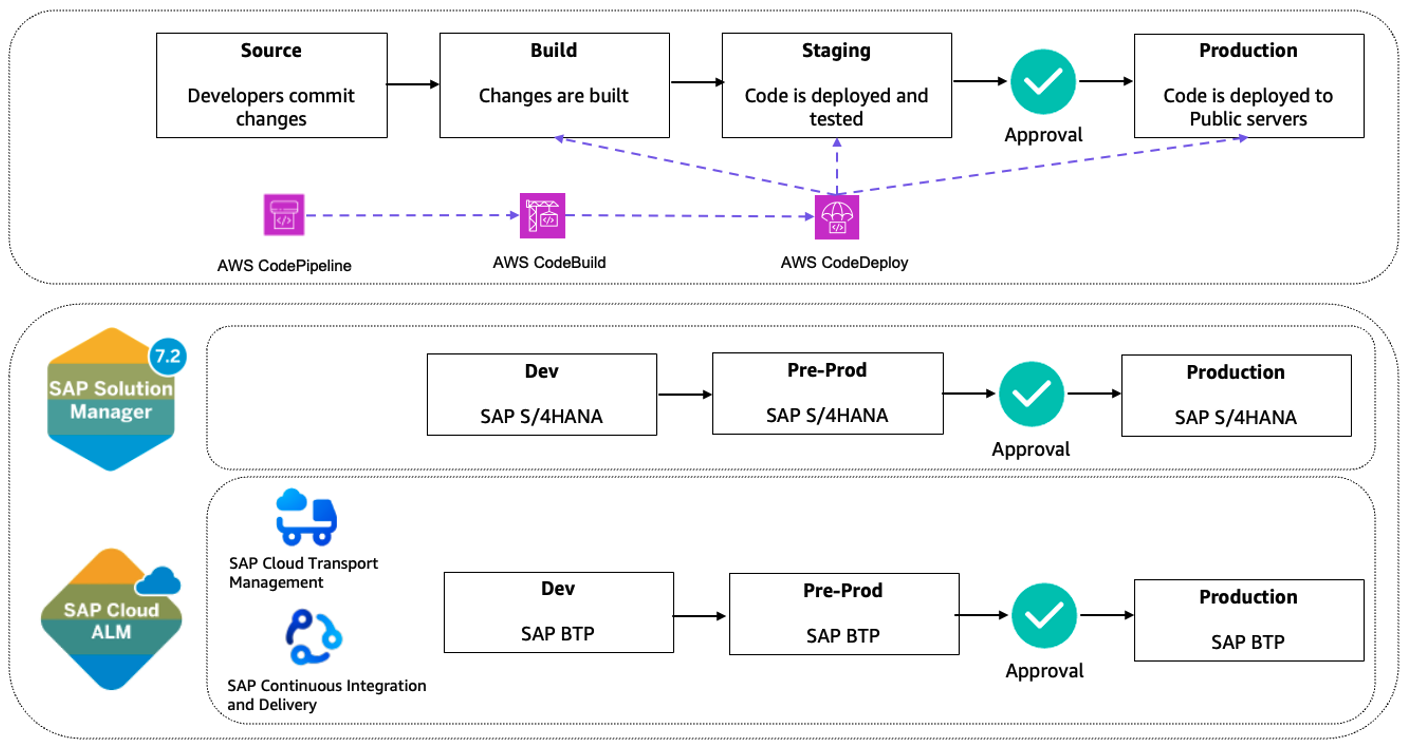

您可以通过 SAP 管理与 RISE 连接的AWS服务的变更管理;因此,您可以AWS提供自动化管道配置和控制的服务。AWS f@@ DevOpso

这些服务简化了基础架构配置、应用程序代码部署、软件发布流程自动化和性能监控。AWS提供完全托管的服务,无需设置,即可与AWS账户一起使用,并且可以从单个实例扩展到数千个实例。该平台支持手动任务的自动化,可通过 IAM 实现安全访问控制,并且能与庞大的合作伙伴生态系统集成。

AWS CodePipelineAWS CodeBuild

服务协同工作的方式

-

CodePipeline 通过跨环境连接源代码、构建、测试和部署操作的各个阶段来协调工作流程。

-

CodeBuild 处理每个环境(dev、pre-prd、prd)的编译、打包和测试代码,为依赖关系和配置提供隔离。

-

CodeDeploy 管理向 ECS EC2、Lambda 等目标的部署过程,并支持高级策略,例如 blue/green 用于安全发布到生产环境的金丝雀部署。

多环境设计

-

可以为 dev、pre-prd 和 prd 配置单独的管道或阶段。通常使用如下流程:

-

新的提交会触发一个管道,在 dev 环境中构建、运行自动测试并部署到 dev 环境。

-

测试成功后,手动或自动审批可将构件推送到 pre-prd 环境,以进行进一步的集成或用户验收测试。

-

在 pre-prd 环境中完成所有检查后,另一个审批或触发操作会将构件部署到 prd 环境,并利用部署策略将风险降至最低。

-

-

最佳做法是使用单独的AWS帐户或权限界限隔离环境,以增强安全性和可追溯性。

DEV、PRE-PRD、PRD CI/CD 的关键注意事项

-

使用 infrastructure-as-code (CloudFormation/Terraform) 确保可重复、可审计的景观设置。

-

在每个阶段实现单元、集成和 end-to-end测试的自动化。

-

通过模块化管道阶段应用特定于环境的变量和配置。

-

为高风险环境设置审批关卡,尤其是针对生产发布。

-

启用监控 (CloudWatch/X-Ray) 并限制直接访问环境,尤其是在生产环境中。

每个环境都能从隔离的配置、有针对性的测试和部署策略中获益,这些措施有助于及早找出缺陷,并在进入生产环境前予以缓解。

这种模块化且具有环境感知能力的 CI/CD 设置可自动发布,支持在开发中进行快速迭代,在pre-prd中进行全面审查,并在prd中进行安全、可靠的部署,从而在保护生产稳定性的同时支持整个开发生命周期。