安全 OU – 安全工具账户

调查

我们很乐意听取您的意见。请通过简短的调查

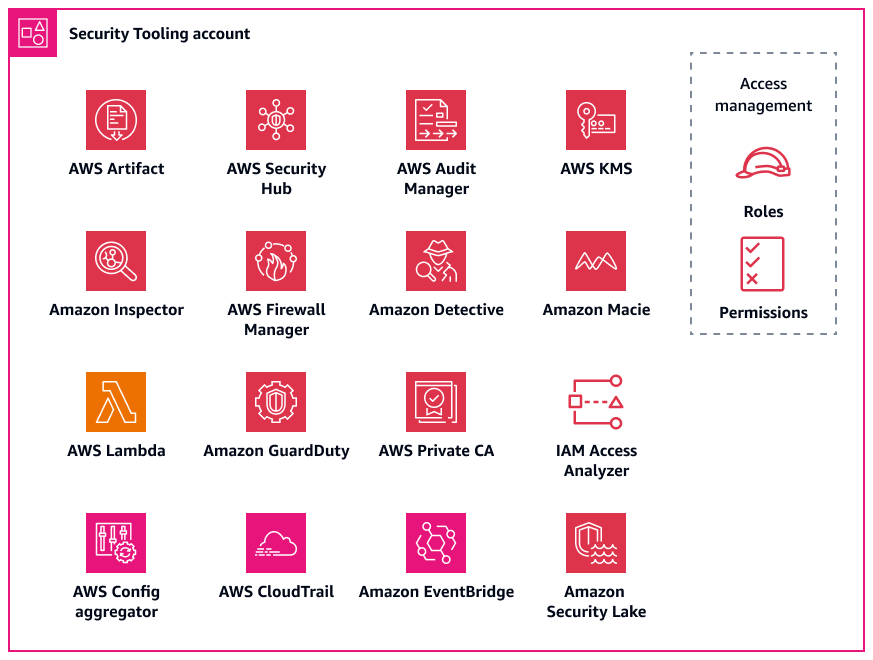

安全工具账户专门用于运营安全与隐私基础服务、监控 AWS 账户,并实现安全与隐私提醒及响应的自动化处理。有关此账户的更多信息,请参阅 AWS 安全参考架构(AWS SRA)。下图说明了在安全工具账户中配置的 AWS 安全和隐私服务。

本部分提供有关此账户中以下内容的更多详细信息:

AWS CloudTrail

AWS CloudTrail 可帮助您审核您的 AWS 账户中的整体 API 活动。在存储、处理或传输个人数据的所有 AWS 账户和 AWS 区域中启用 CloudTrail 可以帮助您跟踪这些数据的使用和披露情况。AWS Security Reference Architecture 建议启用组织跟踪,这是记录组织中所有账户的所有事件的单个跟踪。但是,启用此组织跟踪功能会将多个区域的日志数据聚合到“日志存档”账户中的一个 Amazon Simple Storage Service(Amazon S3)存储桶中。对于处理个人数据的账户,这可能会带来一些额外的设计注意事项。日志记录可能包含对个人数据的一些引用。为了满足您的数据驻留和数据传输要求,您可能需要重新考虑将跨区域日志数据聚合到 S3 存储桶所在的单个区域中。您的组织可能会考虑确定哪些区域的工作负载应被纳入或排除在组织跟踪之外。对于您决定排除在组织跟踪范围之外的工作负载,您可以考虑配置一个特定于区域的跟踪方案,以对个人数据进行屏蔽处理。有关屏蔽个人数据的更多信息,请参阅本指南的 Amazon Data Firehose 部分。最终,您的组织可能会同时拥有组织跟踪和区域跟踪,这些跟踪会汇总到集中的日志存档账户中。

有关配置单区域跟踪的更多信息,请参阅 AWS Command Line Interface(AWS CLI)或控制台的使用说明。创建组织跟踪时,您可以使用 AWS Control Tower 中的选择加入设置,也可以直接在 CloudTrail 控制台中创建跟踪。

有关整体方法以及如何管理日志集中化和数据传输要求的更多信息,请参阅本指南中的 集中式日志存储 部分。根据 AWS SRA 的规定,无论您选择哪种配置,您都可能希望将安全工具账户中的跟踪管理与日志存档账户中的日志存储分开。此设计有助于您为需要管理日志的人员以及需要使用日志数据的人员制定最低权限访问策略。

AWS Config

AWS Config 提供 AWS 账户中资源及其配置方式的详细视图。它能帮助您确定各种资源之间的相互关系,以及它们的配置情况是如何随时间发生变化的。有关如何在安全情境中使用此服务的更多信息,请参阅 AWS 安全参考架构。

在 AWS Config 中,您可以部署一致性包,该包是一组 AWS Config 规则和补救措施。一致性包提供了一个通用的框架,该框架旨在通过使用管理型或自定义的 AWS Config 规则来实现对隐私、安全、运营和成本优化等方面的治理检查。您可以将此工具作为一系列自动化工具的一部分使用,以跟踪您的 AWS 资源配置是否符合您自身的控制框架要求。

NIST 隐私框架 v1.0 操作最佳实践一致性包与 NIST 隐私框架中的许多隐私相关控件保持一致。每条 AWS Config 规则都适用于特定的 AWS 资源,并与一个或多个 NIST 隐私框架控件相关。您可以使用此一致性包来跟踪账户中各个资源的隐私相关持续合规性。以下是此一致性包中包含的一些规则:

-

no-unrestricted-route-to-igw:此规则有助于防止数据在数据面板上的泄露,它会持续监控 VPC 路由表,查找默认的0.0.0.0/0或::/0出口路由至互联网网关的情况。这有助于您限制互联网流量的发送方向,特别是当存在已知为恶意的 CIDR 范围时。 -

encrypted-volumes:此规则检查附加到 Amazon Elastic Compute Cloud(Amazon EC2)实例上的 Amazon Elastic Block Store(Amazon EBS)卷是否已加密。如果您的组织对使用 AWS Key Management Service(AWS KMS)密钥保护个人数据有特定的控制要求,您可以将特定的密钥 ID 指定为规则的一部分,以便检查这些卷是否使用特定的 AWS KMS 密钥进行加密。 -

restricted-common-ports:此规则检查 Amazon EC2 安全组是否允许对指定端口的无限制 TCP 流量访问。安全组可对 AWS 资源的入口和出口网络流量进行有状态过滤,从而帮助管理网络访问。在您的资源上阻止从0.0.0.0/0到 TCP 3389 和 TCP 21 等常见端口的入口流量有助于限制远程访问。

AWS Config 可用于对您的 AWS 资源进行主动和被动合规性检查。除了考虑一致性包中的规则外,您还可以在检测和主动评估模式中将这些规则纳入考量范围。这有助于在软件开发周期的早期就实现隐私检查,因为应用程序开发者可以开始将预部署检查纳入其中。例如,他们可以在其 AWS CloudFormation 模板中加入一些钩子,这些钩子会将模板中声明的资源与所有已启用主动模式的与隐私相关的 AWS Config 规则进行比对。有关更多信息,请参阅 AWS Config 规则现在支持主动合规

Amazon GuardDuty

AWS 提供多种可用于存储或处理个人数据的服务,例如 Amazon S3、Amazon Relational Database Service(Amazon RDS)或 Amazon EC2 with Kubernetes。Amazon GuardDuty 将智能可见性与持续监控相结合,以检测可能与个人数据意外泄露相关的指标。有关如何在安全情境中使用此服务的更多信息,请参阅 AWS 安全参考架构。

借助 GuardDuty,您可以在整个攻击生命周期内识别出可能具有恶意的、隐私相关活动。例如,GuardDuty 可以提醒您有关连接到黑名单网站、异常网络端口流量或流量总量、DNS 数据渗漏、意外的 EC2 实例启动以及异常的 ISP 调用者等情况。您还可以对 GuardDuty 进行配置,使其仅对来自您自己的信任 IP 列表中的可信 IP 地址发出警报,而对来自您自己的威胁列表中的已知恶意 IP 地址进行提醒。

按照 AWS SRA 中的建议,您可以为组织中的所有 AWS 账户启用 GuardDuty,并将安全工具账户配置为 GuardDuty 委派管理员。GuardDuty 将整个组织的调查发现汇总到此单一账户中。有关更多信息,请参阅使用 AWS Organizations 管理 GuardDuty 账户。您还可以考虑在事件响应流程中识别所有与隐私相关的利益相关者,涵盖从检测和分析到控制和根除的整个过程,并让这些人员参与到任何可能涉及数据泄露的事件中来。

IAM Access Analyzer

许多客户都希望始终能得到这样的保证:个人数据仅会按照适当的方式与事先批准且预定的第三方处理程序共享,不会与其他任何实体共享。数据边界

借助 AWS Identity and Access Management Access Analyzer(IAM Access Analyzer),组织可以定义 AWS 账户信任区域并为违反该信任区域规定的行为配置提醒。IAM Access Analyzer 可分析 IAM 策略,以帮助识别和解决对潜在敏感资源的意外公开访问或跨账户访问。IAM Access Analyzer 使用数学逻辑和推理,为可以从 AWS 账户外部访问的资源生成详尽的调查发现。最后,为了响应和修复过于宽松的 IAM 策略,您可以使用 IAM Access Analyzer 根据 IAM 建议的做法验证现有策略并提供建议。IAM Access Analyzer 能够根据 IAM 主体之前的访问活动生成最低权限的 IAM 策略。它会分析 CloudTrail 日志,并生成一个策略,该策略仅授予继续执行这些任务所需的必要权限。

有关如何在安全情境中使用 IAM Access Analyzer 的更多信息,请参阅 AWS 安全参考架构。

Amazon Macie

Amazon Macie 是一项服务,该服务使用机器学习和模式匹配来发现敏感数据,提供对数据安全风险的可见性,并帮助实现针对这些风险的自动防护。Macie 在检测到 Amazon S3 存储桶安全性或隐私性方面的潜在策略违规行为或问题时生成调查发现。Macie 是一款可供各组织使用的工具,它能够帮助实现自动化操作,从而助力合规工作。有关如何在安全情境中使用此服务的更多信息,请参阅 AWS 安全参考架构。

Macie 可以检测不断增长的大量敏感数据类型列表,包括个人身份信息(PII),例如姓名、地址和其他可识别属性。您甚至可以创建自定义数据标识符,以便设定符合您所在组织对个人数据定义的检测标准。

在您为包含个人数据的 Amazon S3 存储桶制定预防性控制措施时,您可以将 Macie 用作验证机制,以持续确保您的个人数据的存放位置以及其受到的保护程度。首先,启用 Macie 并配置自动化的敏感数据发现功能。Macie 会持续分析您所有 S3 存储桶中的对象,包括跨账户和 AWS 区域的对象。Macie 生成并维护交互式热图,该图能够展示个人数据所在位置。自动化的敏感数据发现功能旨在降低成本,并最大限度降低手动配置发现作业的需求。您可以在此基础上利用自动化的敏感数据发现功能,并使用 Macie 来自动检测新的存储桶或现有存储桶中的新数据,然后根据指定的数据分类标签对这些数据进行验证。配置此架构,以便能够及时向相应的开发团队和隐私团队通报分类错误或未分类的存储桶。

您可以使用 AWS Organizations 为组织中的每个账户启用 Macie。有关更多信息,请参阅在 Amazon Macie 中集成和配置组织。