本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

安全 OU — 日志存档账户

调查

我们很乐意听取你的意见。请通过简短的调查

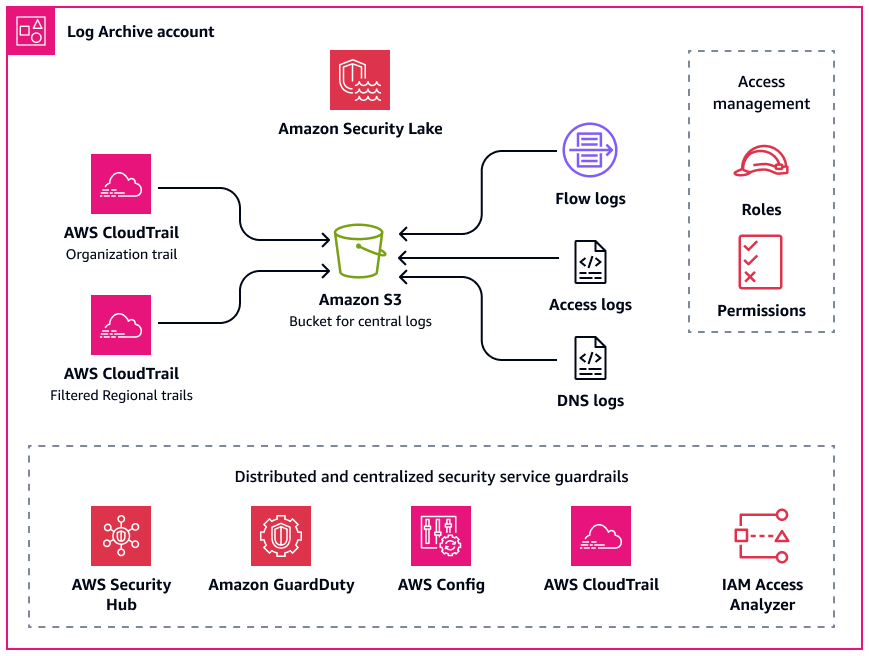

在日志存档帐户中,您可以集中管理基础架构、服务和应用程序日志类型。有关此账户的更多信息,请参阅AWS 安全参考架构 (AWS SRA)。使用日志专用帐户,您可以对所有日志类型应用一致的警报,并确认事件响应者可以从一个地方访问这些日志的汇总。您也可以从一个地方设置安全控制和数据保留策略,这可以简化隐私操作开销。下图说明了在日志存档帐户中配置 AWS 的安全和隐私服务。

集中式日志存储

日志文件(例如 AWS CloudTrail 日志)可能包含可视为个人数据的信息。一些组织选择使用组织跟踪将跨账户 AWS 区域 和跨账户的 CloudTrail 日志汇总到一个中心位置,以实现可见性。有关更多信息,请参阅本指南中的AWS CloudTrail。在实施日志集中化时, CloudTrail 日志通常存储在单个区域的亚马逊简单存储服务 (Amazon S3) 存储桶中。

根据贵组织对个人数据的定义、对客户的合同义务以及适用的地区隐私法规,在日志聚合方面,您可能需要考虑跨境数据传输。确定各种日志类型中的个人数据是否属于这些限制。例如, CloudTrail 日志可能包含贵组织的员工数据,但可能不包含客户的个人数据。如果您的组织需要遵守受限的数据传输要求,以下选项可以帮助支持:

-

如果您的组织 AWS Cloud 向多个国家/地区的数据主体提供服务,则可以选择汇总数据驻留要求最严格的国家/地区的所有日志。例如,如果您在德国运营并且德国有最严格的要求,则可以将数据聚合到的 S3 存储桶

eu-central-1AWS 区域 中,这样在德国收集的数据就不会离开德国边境。对于此选项,您可以在中配置单个组织跟踪 CloudTrail ,将来自所有账户的日志聚合 AWS 区域 到目标区域。 -

在将数据复制并汇总到其他区域 AWS 区域 之前,请先编辑需要保留的个人数据。例如,在将日志传输到其他区域之前,您可以屏蔽应用程序宿主区域中的个人数据。有关屏蔽个人数据的更多信息,请参阅本指南的Amazon Data Firehose部分。

-

如果您有严格的数据主权问题,可以在中维护一个单独的多账户 landing zone AWS 区域 来强制执行这些要求。这样,您就可以简化区域中的着陆区配置以进行集中日志记录。它还提供了额外的基础设施隔离优势,并有助于将日志保存到他们自己所在地区的本地日志。与您的法律顾问合作,确定哪些个人数据在范围内,哪些允许 Region-to-Region传输。有关更多信息,请参阅本指南中的为全球扩张制定战略。

默认情况下,通过服务日志、应用程序日志和操作系统 (OS) 日志,您可以使用 Amazon CloudWatch 监控 AWS 服务 相应账户和区域中的资源。许多人选择将来自多个账户和地区的这些日志和指标集中到一个账户中。默认情况下,这些日志会保留在相应的账户及其来源区域中。为了实现集中化,您可以使用订阅筛选条件和 Amazon S3 导出任务将数据共享到一个集中的位置。在聚合具有跨境数据传输要求的工作负载的日志时,包括适当的筛选器和导出任务可能很重要。如果工作负载的访问日志包含个人数据,则可能需要确保这些数据已传输到特定账户和区域或保留在特定的账户和区域中。

Amazon Security Lake

按照 AWS SRA 中的建议,您可能需要使用日志存档账户作为 Amazon Security Lake 的委托管理员账户。当您执行此操作时,Security Lake 会将支持的日志收集到专用 Amazon S3 存储桶中,其账户与其他 SRA 推荐的安全日志相同。

从隐私角度来看,您的事件响应者必须能够访问来自您的 AWS 环境、SaaS 提供商、本地、云源和第三方来源的日志。这有助于他们更快地阻止和纠正对个人数据的未经授权的访问。同样的日志存储注意事项很可能适用于日志驻留和在 Amazon Security Lake 内的区域移动。这是因为 Security Lake 会从您启用该服务时收集安全日志和事件。 AWS 区域 要遵守数据驻留要求,请考虑您的汇总区域配置。汇总区域是 Security Lake 整合来自您选择的一个或多个提供区域的数据的区域。在配置 Security Lake 和汇总区域之前,您的组织可能需要先调整数据驻留的区域合规性要求。