本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

使用 AMS SSP AWS Secrets Manager 在您的 AMS 账户中进行配置

使用 AMS 自助服务配置 (SSP) 模式直接访问您的 AMS 托管账户中的 AWS Secrets Manager 功能。 AWS Secrets Manager 帮助您保护访问应用程序、服务和 IT 资源所需的机密。该服务使您能够在数据库凭证、API 密钥和其他密钥的整个生命周期中轻松轮换、管理和检索它们。用户和应用程序通过调用 Secrets Manager 来检索机密 APIs,无需以纯文本格式对敏感信息进行硬编码。Secrets Manager 使用 Amazon RDS、Amazon Redshift 和 Amazon DocumentDB 的内置集成提供密钥轮换。此外,该服务还可扩展到其他类型的机密,包括 API 密钥和 OAuth 令牌。要了解更多信息,请参阅AWS Secrets Manager

注意

默认情况下,AMS 操作员可以访问使用账户默认密 AWS KMS 钥 (CMK) 加密的机密。 AWS Secrets Manager 如果您希望 AMS Operations 无法访问您的机密,请使用自定义 CMK,其中包含一个 AWS Key Management Service (AWS KMS) 密钥策略,该策略定义了与存储在密钥中的数据相应的权限。

AWS 托管服务中的 Secrets Manager 常见问题解答

问:如何申请访问我 AWS Secrets Manager 的 AMS 账户?

使用管理 | AWS 服务 | 自配置服务 | 添加 (ct-3qe6io8t6jtny) 更改类型提交 RFC,请求访问 Secrets Manager。此 RFC 为您的账户配置以下 IAM 角色:customer_secrets_manager_console_role和。customer-rotate-secrets-lambda-role用作管理员角色来配置和管理密钥,并用作轮换密钥customer-rotate-secrets-lambda-role的 Lambda 函数的 Lambda 执行角色。customer_secrets_manager_console_role在您的账户中配置该角色后,您必须在联合解决方案中加入该customer_secrets_manager_console_role角色。

问: AWS Secrets Manager 在我的 AMS 账户中使用有什么限制?

的全部功能均可在您 AWS Secrets Manager 的 AMS 账户中使用,同时还提供自动轮换密钥的功能。但是,请注意,不支持使用 “创建新的 Lambda 函数来执行轮换” 来设置轮换,因为它需要更高的权限才能创建 CloudFormation 堆栈(IAM 角色和 Lambda 函数创建),从而绕过变更管理流程。AMS Advanced 仅支持 “使用现有 Lambda 函数执行轮换”,在这种模式下,您可以使用 Lambda SSP 管理员角色管理您的 Lambda 函数以轮换密钥。 AWS AMS Advanced 不会创建或管理 Lambda 来轮换密钥。

问:在我的 AMS 账户 AWS Secrets Manager 中使用的先决条件或依赖条件是什么?

以下命名空间保留给 AMS 使用,不能作为直接访问的一部分使用: AWS Secrets Manager

arn: aws: secretsmanager: *: *: secret: ams-shared/*

arn: aws: secretsmanager: *: *: secret: customershared/*

arn: aws: secretsmanager: *: *: secret: ams/*

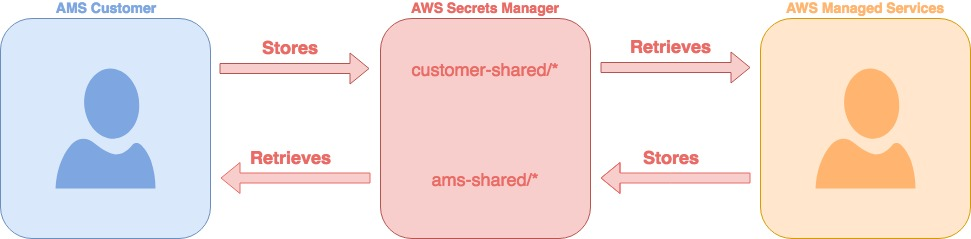

使用 Secrets Manager (AMS SSP) 共享密钥

以 RFC、服务请求或事件报告的纯文本形式与 AMS 共享机密会导致信息泄露事件,AMS 会从案例中删除这些信息,并要求您重新生成密钥。

你可以在这个命名空间下使用 AWS Secrets Managercustomer-shared。

使用 Secrets Manager 共享密钥常见问题解答

问:必须使用 Secrets Manager 共享哪种类型的机密?

一些示例包括用于创建 VPN 的预共享密钥、身份验证密钥(IAM、SSH)、许可证密钥和密码等机密密钥。

问:如何使用 Secrets Manager 与 AMS 共享密钥?

使用您的联合访问权限和相应的角色登录 AWS 管理控制台:

对于 SALZ 来说,

Customer_ReadOnly_Role对于 MALZ 来说,

AWSManagedServicesChangeManagementRole。导航到AWS Secrets Manager 控制台

,然后单击 “存储新密钥”。 选择其他密钥类型。

以纯文本形式输入密钥值并使用默认 KMS 加密。单击下一步。

输入密钥名称和描述,名称始终以 customers hared/开头。例如,客户共享 /mykey2022。单击下一步。

禁用自动轮换,单击 “下一步”。

查看并单击 “存储” 以保存密钥。

通过服务请求、RFC 或事件报告回复我们并提供机密名称,以便我们识别和检索机密。

问:使用 Secrets Manager 共享密钥需要什么权限?

SALZ:查找customer_secrets_manager_shared_policy托管 IAM 策略并验证策略文档是否与以下创建步骤中附加的策略文档相同。确认该策略已附加到以下 IAM 角色:Customer_ReadOnly_Role。

MALZ:验证AMSSecretsManagerSharedPolicy,是否已附加到允许您在ams-shared命名空间中GetSecretValue执行操作的AWSManagedServicesChangeManagementRole角色。

示例:

{ "Action": "secretsmanager:*", "Resource": [ "arn:aws:secretsmanager:*:*:secret:ams-shared/*", "arn:aws:secretsmanager:*:*:secret:customer-shared/*" ], "Effect": "Allow", "Sid": "AllowAccessToSharedNameSpaces" }

注意

当您添加为自助服务配置服务时 AWS Secrets Manager ,将授予必要的权限。