本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

托管的帕洛阿尔托出口防火墙

AMS 提供托管 Palo Alto 出口防火墙解决方案,该解决方案支持对多账户着陆区环境中的所有网络(不包括面向公众的服务)中的所有网络进行互联网绑定出站流量过滤。该解决方案将业界领先的防火墙技术(Palo Alto VM-300)与AMS的基础设施管理功能相结合,可在合规的操作环境中部署、监控、管理、扩展和恢复基础架构。包括Palo Alto Networks在内的第三方无法访问防火墙;它们完全由AMS工程师管理。

交通管制

托管出站防火墙解决方案管理一个域允许列表,该列表由 AMS 必需的域组成,用于备份和补丁等服务,以及您定义的域。当出站 Internet 流量路由到防火墙时,将打开会话,评估流量,如果流量与允许的域相匹配,则将流量转发到目的地。

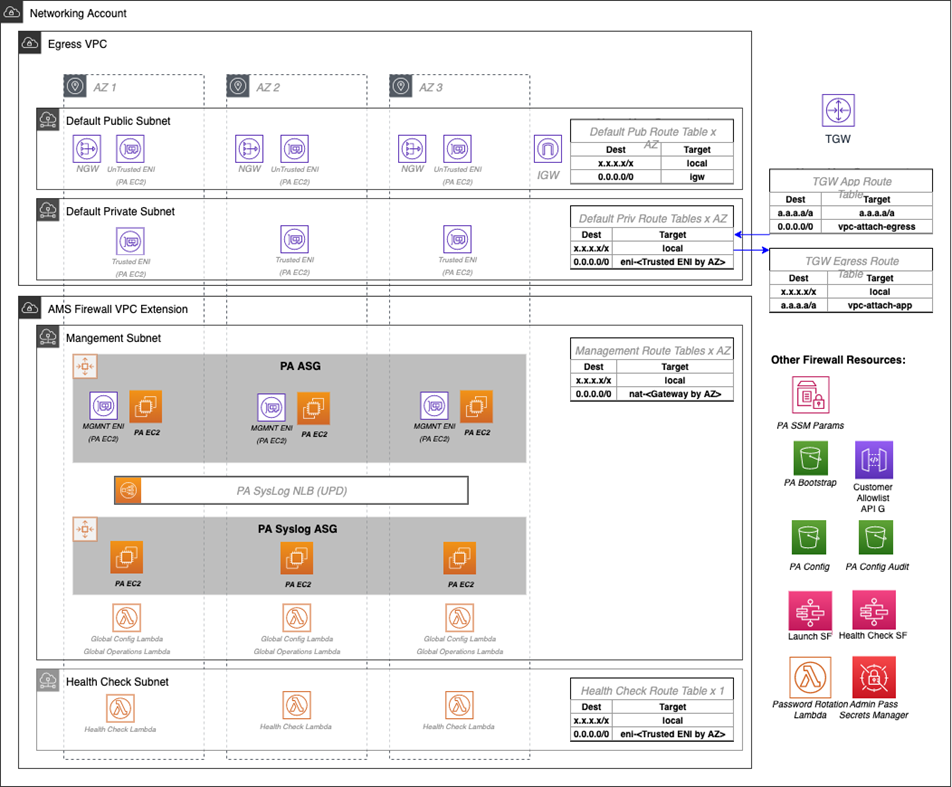

架构

托管出口防火墙解决方案遵循高可用性模式,即根据可用区域的数量部署两到三个防火墙()。AZs该解决方案利用了默认出口 VPC 中的部分 IP 空间,但还预配置 VPC 扩展 (/24),用于管理防火墙所需的额外资源。

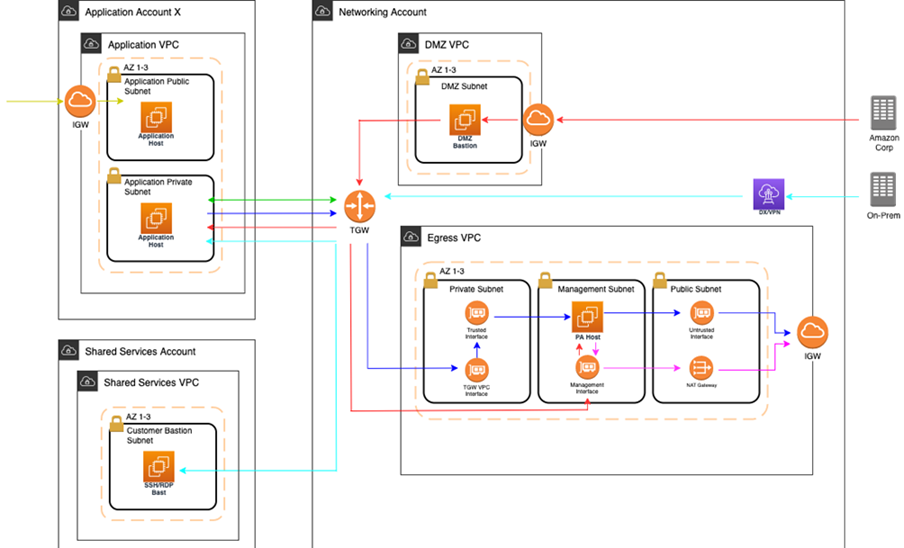

网络流

总体而言,公共出口流量路由保持不变,但流量从出口 VPC 路由到 Internet 的方式除外:

发往互联网的出口流量通过 VPC 路由表发送到 Transit Gateway (TGW)

TGW 通过 TGW 路由表将流量路由到出口 VPC

VPC 通过私有子网路由表将流量路由到互联网

在默认的多账户着陆区环境中,互联网流量直接发送到网络地址转换 (NAT) 网关。托管防火墙解决方案重新配置私有子网路由表,改为将默认路由 (0.0.0.0/0) 指向防火墙接口。

防火墙本身包含三个接口:

可信接口:用于接收待处理的流量的私有接口。

不可信接口:用于向互联网发送流量的公共接口。由于防火墙执行 NAT,因此外部服务器接受来自这些公有 IP 地址的请求。

管理接口:用于防火墙 API、更新、控制台等的私有接口。

在所有路由中,流量都保持在同一个可用区 (AZ) 内,以减少跨可用区的流量。只有在发生故障转移 AZs 时,流量才会交叉。

修改允许名单

入职后,将创建一个名为的默认允许列表,其中包含 AMS 所需的公共端点以及用于修补 Windows 和 Lin ams-allowlist ux 主机的公共端点。操作完成后,您可以在 AMS 控制台的 “管理 | 托管防火墙 | 出站(Palo Alto)” 类别下创建 RFC,以创建或删除允许列表或修改域。请注意,这是ams-allowlist无法修改的。RFC 是完全自动化处理的(它们不是手动的)。

自定义安全策略

安全策略根据流量属性(例如源和目标安全区域、源和目标 IP 地址以及服务)来确定是阻止还是允许会话。全自动支持自定义安全策略 RFCs。 CTs 创建或删除安全策略可以在管理 | 托管防火墙 | 出站(帕洛阿尔托)类别下找到,编辑现有安全策略的 CT 可以在部署 | 托管防火墙 | 出站(帕洛阿尔托)类别下找到。您将能够创建新的安全策略、修改安全策略或删除安全策略。

注意

ams-allowlist无法修改默认安全策略

CloudWatch PA 出口仪表板

在中可以找到两个仪表板 CloudWatch 来提供帕洛阿尔托(宾夕法尼亚州)的汇总视图。AMS-MF-PA-egress-config-Das hboard 提供了 PA 配置概述、许可名单链接以及包括其属性在内的所有安全策略的列表。可以自定义 AMS-MF-PA-egress-Dashboard 以过滤流量日志。例如,要为安全策略创建控制面板,您可以使用以下筛选器创建 RFC:

fields @timestamp, @message | filter @logStream like /pa-traffic-logs/ | filter @message like /<Security Policy Name>/ | parse @message "*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*,*," as x1, @x2, @x3, @x4, @type, @x6, @x7, @source_ip, @destination_ip, @source_nat_ip, @dest_nat_ip, @rule, @x13, @x14, @application, @x16, @from_zone, @to_zone, @x19, @x20, @x21, @x22, @session_id, @x24, @source_port, @destination_port, @source_nat_port, @destination_nat_port, @x29, @protocol, @action, @bytes, @bytes_sent, @bytes_recieved, @packets, @x36, @x37, @category, @x39, @x40, @x41, @source_country, @destination_country, @x44, @packets_sent, @packets_recieved, @session_end_reason, @x48, @x49, @x50 | display @timestamp, @rule, @action, @session_end_reason, @protocol, @source_ip, @destination_ip, @source_port, @destination_port, @session_id, @from_zone, @to_zone, @category, @bytes_sent, @bytes_recieved, @packets_sent, @packets_recieved, @source_country, @destination_country

故障转移模型

防火墙解决方案包括两三台帕洛阿尔托 (PA) 主机(每个可用区一台)。健康检查加那利群岛按固定时间表运行,以评估宿主的健康状况。如果主机被识别为运行状况不佳,则会通知 AMS,并通过更改路由表将该 AZ 的流量自动转移到另一可用区中的健康主机。由于运行状况检查工作流程持续运行,因此如果主机由于暂时性问题或手动修复而恢复正常,则流量将转移回主机的正确可用区。

扩展

AMS 监控防火墙的吞吐量和扩展限制。当吞吐量限制超过较低的水位线阈值(CPU/网络)时,AMS 会收到警报。低水机阈值表示资源已接近饱和,达到了 AMS 将随着时间的推移评估指标并伸出援手提出扩展解决方案的地步。

备份与还原

备份是在初始启动期间、任何配置更改后按固定时间间隔创建的。初始启动备份是以每台主机为单位创建的,但是调用备份工作流程时,将在所有防火墙主机上进行配置更改和定期间隔备份。AMS 工程师可以在这些窗口之外创建其他备份,或者根据要求提供备份详细信息。

如果需要,AMS 工程师可以恢复配置备份。如果需要恢复,则将在所有主机上进行恢复,以使主机之间的配置保持同步。

当主机需要完全回收实例时,也可以进行恢复。配置新 EC2 实例时,会自动恢复最新的备份。通常,主机不会定期回收,而是预留用于严重故障或必需的 AMI 交换。主机回收是手动启动的,并且在进行回收之前会通知您。

除了防火墙配置备份外,您的特定允许列表规则会单独备份。修改您定义的允许列表规则后,系统会自动创建备份。如果需要,可以由 AMS 工程师恢复允许名单备份。

更新

AMS 托管防火墙解决方案需要随着时间的推移进行各种更新,以增加系统的改进、其他功能或对防火墙操作系统 (OS) 或软件的更新。

大多数更改不会影响运行环境,例如更新自动化基础架构,但其他更改(例如防火墙实例轮换或操作系统更新)可能会导致中断。在评估更新可能导致的服务中断时,AMS 将与您协调以适应维护时段。

操作员访问权限

AMS 操作员使用其 ActiveDirectory 凭据登录帕洛阿尔托设备执行操作(例如,修补、响应事件等)。该解决方案保留了标准的 AMS 操作员身份验证和配置更改日志,以跟踪在 Palo Alto 主机上执行的操作。

默认日志

默认情况下,防火墙生成的日志存储在每个防火墙的本地存储中。随着时间的推移,将根据存储利用率删除本地日志。AMS 解决方案可将日志从计算机实时传送到 CloudWatch 日志;有关更多信息,请参阅CloudWatch 日志集成。

如果需要,AMS 工程师仍然可以直接从计算机上查询和导出日志。此外,还可以将日志发送到客户拥有的 Panorama;有关更多信息,请参阅Panorama 集成。

该解决方案收集的日志如下:

| 日志类型 | 说明 |

|---|---|

流量 |

显示每个会话开始和结束的条目。每个条目都包括日期和时间、源和目标区域、地址和端口、应用程序名称、应用于流的安全规则名称、规则操作(允许、拒绝或丢弃)、入口和出口接口、字节数以及会话结束原因。 “类型” 列指示该条目是针对会话的开始还是结束,或者会话是被拒绝还是被删除。“丢弃” 表示阻止流量的安全规则指定了 “任何” 应用程序,而 “拒绝” 表示该规则标识了特定的应用程序。 如果在识别应用程序之前丢弃了流量,例如规则丢弃了特定服务的所有流量,则该应用程序将显示为 “不适用”。 |

威胁 |

显示防火墙生成的每个安全警报的条目。每个条目都包括日期和时间、威胁名称或 URL、源和目标区域、地址和端口、应用程序名称以及警报操作(允许或阻止)和严重性。 类型列表示威胁的类型,例如 “病毒” 或 “间谍软件”;“名称” 列是威胁描述或 URL;“类别” 列是威胁类别(例如 “键盘记录器”)或 URL 类别。 |

网址过滤 |

显示 URL 过滤器的日志,这些过滤器控制对网站的访问以及用户是否可以向网站提交凭据。 |

配置 |

显示每项配置更改的条目。每个条目都包括日期和时间、管理员用户名、进行更改的 IP 地址、客户机类型(Web 界面或 CLI)、命令运行的类型、命令成功还是失败、配置路径以及更改前后的值。 |

系统 |

显示每个系统事件的条目。每个条目都包括日期和时间、事件严重性以及事件描述。 |

警报 |

警报日志记录有关系统生成的警报的详细信息。此日志中的信息也会在警报中报告。请参阅 “定义警报设置”。 |

身份验证 |

显示有关最终用户尝试访问由身份验证策略规则控制访问权限的网络资源时发生的身份验证事件的信息。用户可以使用这些信息来帮助解决访问问题,并根据需要调整用户身份验证策略。结合关联对象,用户还可以使用身份验证日志来识别用户网络上的可疑活动,例如暴力攻击。 或者,用户可以将身份验证规则配置为记录身份验证超时。这些超时与用户只需要对资源进行一次身份验证但可以重复访问该资源的时间段有关。查看有关超时的信息可以帮助用户决定是否以及如何调整超时。 |

统一 |

在单个视图中显示最新的流量、威胁、URL 过滤、 WildFire 提交和数据筛选日志条目。集体日志视图使用户能够一起调查和筛选这些不同类型的日志(而不是单独搜索每个日志集)。或者,用户可以选择要显示的日志类型:单击筛选字段左侧的箭头,然后选择流量、威胁、网址、数据、w and/or ildfire,以仅显示选定的日志类型。 |

活动管理

AMS 持续监控防火墙的容量、运行状况和可用性。防火墙生成的指标以及 AWS/AMS 生成的指标用于创建警报,AMS 运营工程师将收到这些警报,他们将调查并解决问题。当前警报涵盖以下情况:

事件警报:

防火墙数据平面 CPU 利用率

CPU 利用率-数据平面 CPU(处理流量)

防火墙数据平面数据包利用率高于 80%

数据包利用率-数据平面(处理流量)

防火墙数据平面会话利用率

防火墙数据平面会话处于活动状态

聚合防火墙 CPU 利用率

所有的 CPU 利用率 CPUs

按可用区进行故障转移

可用区发生故障转移时发出警报

不健康的 Syslog 主机

Syslog 主机未通过运行状况检查

管理警报:

Health Check 监控器故障警报

当运行状况检查工作流程意外失败时

这适用于工作流程本身,而不是防火墙运行状况检查失败的情况

密码轮换失败警报

当密码轮换失败时

API/服务用户密码每 90 天轮换一次

指标

所有指标都被捕获并存储 CloudWatch 在网络账户中。可以通过获得网络帐户的控制台访问权限并导航到控制 CloudWatch 台来查看这些内容。可以在指标选项卡下查看单个指标,也可以通过导航到 “控制面板” 选项卡并选择 AMS-MF-PA-egress-Dashboard 来查看所选指标的单窗格仪表板视图和汇总指标。

自定义指标:

运行状况检查

命名空间: AMS/MF/PA/Egress

PARouteTableConnectionsByAZ

PAUnhealthyByInstance

PAUnhealthyAggregatedByAZ

PAHealthCheckLockState

已生成防火墙

命名空间:AMS/MF/PA/Egress/<instance-id>

DataPlaneCPUUtilizationPct

DataPlanePacketBuffferUtilization

平底锅 GPGateway UtilizationPct

panSessionActive

panSessionUtilization

CloudWatch 日志集成

CloudWatch 日志集成可将日志从防火墙转发到 CloudWatch 日志中,从而降低由于本地存储利用率而丢失日志的风险。日志会在防火墙生成时实时填充,并且可以通过控制台或 API 按需查看。

可以为日志分析构建复杂查询,也可以使用 CloudWatch Insights 导出到 CSV。此外,自定义 AMS Managed Firewall CloudWatch 控制面板还将显示特定流量日志查询的快速视图以及一段时间内流量和策略命中率的图表可视化。利用 CloudWatch 日志还可以实现与其他 AWS 服务(例如 AWS Kinesis)的本机集成。

注意

PA 日志无法直接转发到现有的本地或第三方 Syslog 收集器。AMS 托管防火墙解决方案可将日志从 PA 计算机实时传输到 AWS CloudWatch 日志。您可以使用 CloudWatch Logs Insight 功能来运行临时查询。此外,日志可以发送到您的帕洛阿尔托的Panorama管理解决方案。 CloudWatch 也可以使用 CloudWatch 订阅过滤器将日志转发到其他目的地。在下一节中了解有关 Panorama 的更多信息。要了解有关 Splunk 的更多信息,请参阅与 Splunk 集成。

Panorama 集成

AMS 托管防火墙可以选择与您现有的 Panorama 集成。这使您可以从 Panorama 查看防火墙配置或将日志从防火墙转发到 Panorama。Panorama 与 AMS 托管防火墙的集成是只读的,不允许从 Panorama 更改防火墙的配置。Panorama 完全由您管理和配置,AMS 仅负责配置与其通信的防火墙。

许可

AMS 托管防火墙的价格取决于所使用的许可证类型、每小时许可证或自带许可证 (BYOL),以及设备运行的实例大小。您需要通过 AWS Marketplace 订购您喜欢的帕洛阿尔托防火墙的实例大小和许可证。

Marketplace 许可:接受 MALZ 网络账户中虚拟机系列下一代防火墙捆绑包 1 的条款和条件。

BYOL 许可证:接受 MALZ 网络账户中虚拟机系列下一代防火墙 (BYOL) 的条款和条件,并将购买许可证后获得的 “BYOL 身份验证码” 共享给 AMS。

限制

目前,AMS 支持 VM-300 系列或 VM-500 系列防火墙。可以在此处找到配置:AWS EC2 实例上的 VM 系列模型

注意

AMS 解决方案在 Active-Active 模式下运行,因为其可用区中的每个 PA 实例都会处理其相应可用区的出口流量。因此,如果有两个 PA 实例 AZs,则每个 PA 实例可处理高达 5 Gbps 的出口流量,并有效地在两个实例之间提供 10 Gbps 的总吞吐量。 AZs每个可用区中的所有限制也是如此。如果 AMS 运行状况检查失败,我们会将流量从 PA 不佳的可用区转移到另一个可用区,在实例替换期间,容量将减少到剩余 AZs 限制。

AMS 目前不支持 AWS Marketplace 上提供的其他 Palo Alto 捆绑包;例如,您不能索取 “VM 系列下一代防火墙捆绑包 2”。请注意,使用 Palo Alto 的 AMS 托管防火墙解决方案目前仅提供出口流量过滤服务,因此使用高级 VM 系列捆绑包不会提供任何其他功能或优势。

入职要求

您必须在 AWS Marketplace 中查看并接受帕洛阿尔托推出的虚拟机系列下一代防火墙的条款和条件。

您必须根据您的预期工作负载确认要使用的实例大小。

您必须提供与多账户着陆区环境或本地网络不冲突的 /24 CIDR 区块。它必须与出口 VPC 属于同一类别(解决方案为出口 VPC 预配置 /24 VPC 扩展)。

定价

AMS 托管防火墙基础架构成本分为三个主要驱动因素:托管 Palo Alto 防火墙的 EC2 实例、软件许可证 Palo Alto VM 系列许可证和集成。 CloudWatch

以下定价基于 VM-300 系列防火墙。

EC2 实例:Palo Alto 防火墙在 2-3 个 EC2 实例的高可用性模型中运行,其中实例基于预期的工作负载。实例的成本取决于地区和数量 AZs

例如 us-east-1、m5.xlarge、3 AZs

0.192 * 24 * 30 * 3 = 414.72 美元

https://aws.amazon.com/ec2/定价/按需定价/

帕洛阿尔托许可证:Palo Alto VM-300 下一代防火墙的软件许可成本取决于可用区的数量和实例类型。

例如 us-east-1、m5.xlarge、3 AZs

0.87 * 24 * 30 * 3 = 1879.20 美元

https://aws.amazon.com/marketplace/pp/b083m7jpkb? ref_=srh_res_product_title #pdp-pricing

CloudWatch 日志集成: CloudWatch 日志集成使用 SysLog 服务器 (EC2 -t3.medium)、NLB 和日志。 CloudWatch 服务器的成本取决于区域和数量 AZs, NLB/CloudWatch 日志的成本因流量利用率而异。

例如 us-east-1、t3.medium、3AZ

0.0416 * 24 * 30 * 3 = 89.86 美元

https://aws.amazon.com/ec2/定价/按需定价/

https://aws.amazon.com/cloudwatch/定价/