本文属于机器翻译版本。若本译文内容与英语原文存在差异,则一律以英文原文为准。

AD FS 和 AMS 之间的集成是如何工作的

本地网络和 AMS 域之间的单向信任是访问堆栈和 VPCs的默认方式。创建 VPC 和堆栈后,将通过预先配置的 Active Directory 安全组授予访问权限。此外, AWS 管理控制台 可以使用 Active Directory 联合身份验证服务 (AD FS) 或任何支持 SAML 的联合软件来配置对管理控制台的单点登录 (SSO) 的 AWS 访问权限。

注意

AMS 可以联合到许多联邦服务,例如 Ping、Okta 等。您不仅限于 AD FS;我们在此举例说明了一种可供您使用的联合技术。

此处的信息来自这篇博客文章:启用联合身份验证到 AWS 使用 Windows Active Directory、AD FS 和 SAML 2.0

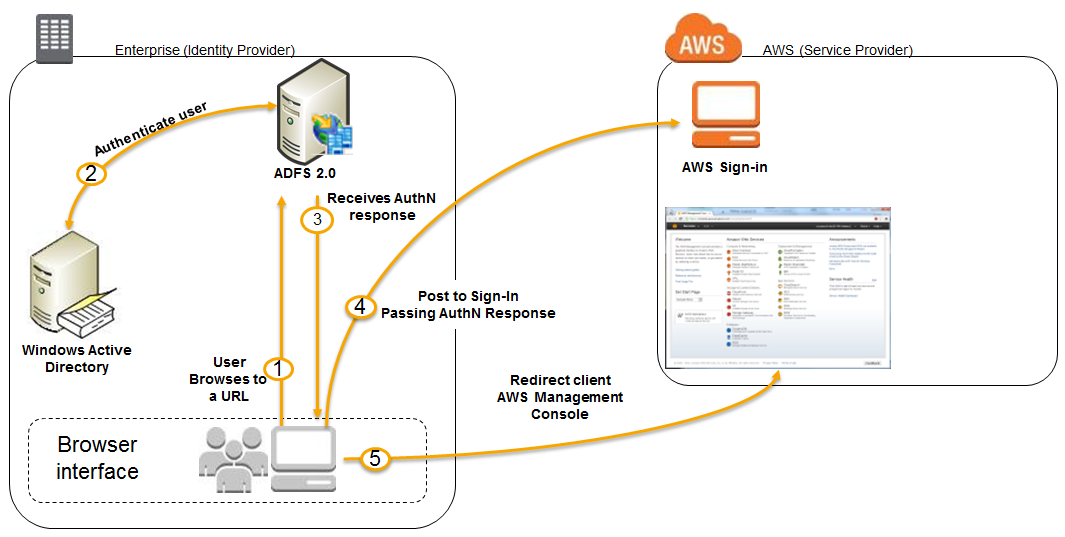

当用户(我们称他为 Bob)浏览 AD FS 示例网站 (https://Fully.Qualified.Domain.Name。 Here/adfs/ls/IdpInitiatedSignOn.aspx) 在他的域名内。安装 AD FS 时,您的默认网站会有一个名为 adfs 的新虚拟目录,其中包括此页面。

登录页面会根据 AD 对 Bob 进行身份验证。根据 Bob 使用的浏览器,系统可能会提示他输入 AD 用户名和密码。

Bob 的浏览器会收到来自 AD FS 的身份验证响应形式的 SAML 断言。

Bob 的浏览器将 SAML 断言发布到 SAML 的 AWS 登录端点 (/saml)。https://signin.aws.amazon.com在幕后,登录使用 AssumeRoleWithSAML API 请求临时安全证书,然后为构造登录网址。 AWS 管理控制台

Bob 的浏览器收到登录 URL 并被重定向到控制台。

从鲍勃的角度来看,这个过程是透明的。他从一个内部网站开始,最后到了 AWS 管理控制台,无需提供任何 AWS 凭证。

注意

有关向 AMS 控制台配置联合身份验证的更多信息,请参阅:

多账户登录区域:向 AMS 控制台配置联合

单账户登录区:向 AMS 控制台配置联合

此外,请参阅附录:AD FS 声明规则和 SAML 设置。有关使用 AWS Microsoft AD 在 AWS 云中支持受合规性要求约束的 Active Directory 感知应用程序的信息,请参阅管理 Microsoft AD 合规性。