As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Usar a troca de chaves pós-quântica híbrida com AWS Transfer Family

O Transfer Family suporta uma opção híbrida de estabelecimento de chave pós-quântica para o protocolo Secure Shell (SSH). O estabelecimento de uma chave pós-quântica é necessário porque já é possível registrar o tráfego da rede e salvá-lo para ser descriptografado futuramente por um computador quântico, o que é chamado de ataque. store-now-harvest-later

É possível usar essa opção ao se conectar ao Transfer Family para transferências seguras de arquivos para dentro e para fora do armazenamento do Amazon Simple Storage Service (Amazon S3) ou do Amazon Elastic File System (Amazon EFS). O estabelecimento de chaves híbridas pós-quânticas em SSH introduz mecanismos de estabelecimento de chaves pós-quânticas, que ele usa em conjunto com algoritmos clássicos de troca de chaves. As chaves SSH criadas com pacotes de criptografia clássicos estão protegidas contra ataques de força bruta com a tecnologia atual. No entanto, não se espera que a criptografia clássica permaneça segura após o surgimento da computação quântica em grande escala no futuro.

Se sua organização depende da confidencialidade de longo prazo de dados passados por uma conexão Transfer Family, você deverá considerar um plano para migrar para criptografia pós-quântica antes que computadores quânticos de grande escala sejam disponibilizados para uso.

Para proteger os dados criptografados hoje contra possíveis ataques futuros, AWS está participando com a comunidade criptográfica no desenvolvimento de algoritmos quânticos resistentes ou pós-quânticos. Implementamos pacotes de criptografia de troca de chaves pós-quânticas híbridas no Transfer Family que combinam elementos clássicos e pós-quânticos.

Esses pacotes de criptografia híbrida estão disponíveis para uso em suas workloads de produção na maioria das Regiões AWS . No entanto, como as características de desempenho e os requisitos de largura de banda dos pacotes de criptografia híbrida são diferentes dos mecanismos clássicos de troca de chaves, recomendamos testá-los em suas conexões do Transfer Family.

Saiba mais sobre criptografia pós-quântica na postagem do blog de segurança sobre criptografia pós-quântica

Sumário

Sobre a troca de chaves híbrida pós-quântica híbrida no SSH

O Transfer Family suporta conjuntos de cifras de troca de chaves híbridas pós-quânticas, que usam o algoritmo clássico de troca de chaves Elliptic Curve Diffie-Hellman

O cliente e o servidor ainda fazem uma troca de chaves ECDH. Além disso, o servidor encapsula um segredo compartilhado pós-quântico na chave pública KEM pós-quântica do cliente, que é anunciada na mensagem de troca de chaves SSH do cliente. Essa estratégia combina a alta garantia de uma troca de chaves clássica com a segurança das trocas de chaves pós-quântica propostas, para ajudar a garantir que os apertos de mão sejam protegidos, desde que o ECDH ou o segredo compartilhado pós-quântico não possam ser quebrados.

Como funciona o estabelecimento de chaves híbrida pós-quântica no Transfer Family

AWS anunciou recentemente o suporte para troca de chaves pós-quânticas em transferências de arquivos SFTP em. AWS Transfer Family O Transfer Family dimensiona com segurança as transferências de business-to-business arquivos para serviços AWS de armazenamento usando SFTP e outros protocolos. O SFTP é uma versão mais segura do Protocolo de Transferência de Arquivos (FTP) que é executado por SSH. O suporte a troca de chaves pós-quânticas do Transfer Family eleva o nível de segurança para transferências de dados por SFTP.

O suporte SFTP de troca de chaves híbrida pós-quântica no Transfer Family inclui a combinação dos algoritmos pós-quânticos ML-KEM-768 e ML-KEM-1024, com ECDH sobre curvas P256, P384 ou Curve25519. Os seguintes métodos de troca de chaves SSH correspondentes são especificados no rascunho de troca de chaves SSH híbrida pós-quântica

-

mlkem768nistp256-sha256 -

mlkem1024nistp384-sha384 -

mlkem768x25519-sha256

Por que ML-KEM?

AWS está comprometida em oferecer suporte a algoritmos padronizados e interoperáveis. O ML-KEM é o único algoritmo de troca de chaves pós-quântica padronizado e aprovado pelo projeto de criptografia pós-quântica do NIST.

Como parte desse compromisso, AWS apresentou um rascunho de proposta ao IETF para criptografia pós-quântica que combina ML-KEM com curvas aprovadas pelo NIST, como P256 para SSH. Para ajudar a melhorar a segurança de nossos clientes, a AWS implementação da troca de chaves pós-quânticas em SFTP e SSH segue esse rascunho. Planejamos oferecer suporte a futuras atualizações até que nossa proposta seja adotada pelo IETF e se torne um padrão.

Os novos métodos de troca de chaves (listados na seçãoComo funciona o estabelecimento de chaves híbrida pós-quântica no Transfer Family) podem mudar à medida que o rascunho evolui em direção à padronização.

nota

Atualmente, o suporte a algoritmos pós-quânticos está disponível para troca de chaves híbridas pós-quânticas em TLS para AWS KMS (consulte Uso de TLS híbrido pós-quântico com AWS KMS) e endpoints de API.AWS Certificate Manager AWS Secrets Manager

Troca de chaves SSH híbrida pós-quântica e requisitos criptográficos (FIPS 140)

Para clientes que precisam de conformidade com FIPS, a Transfer Family fornece criptografia aprovada pelo FIPS em SSH usando a biblioteca criptográfica de código aberto com certificação AWS FIPS 140, -LC. AWS Os métodos de troca de chaves híbridas pós-quânticas suportados no TransferSecurityPolicy -FIPS-2025-03 na Transfer Family são aprovados pelo FIPS de acordo com

Testando a troca de chaves híbrida pós-quântica no Transfer Family

Esta seção descreve as etapas que você segue para testar a troca de chaves híbrida pós-quântica.

-

Habilite a troca de chaves híbrida pós-quântica em seu endpoint SFTP.

-

Use um cliente SFTP (como Configure um cliente SFTP que ofereça suporte à troca de chaves híbrida pós-quântica) que ofereça suporte à troca de chaves híbrida pós-quântica seguindo as orientações na especificação preliminar mencionada acima.

-

Transfira um arquivo usando um servidor Transfer Family.

Habilite a troca de chaves híbrida pós-quântica em seu endpoint SFTP

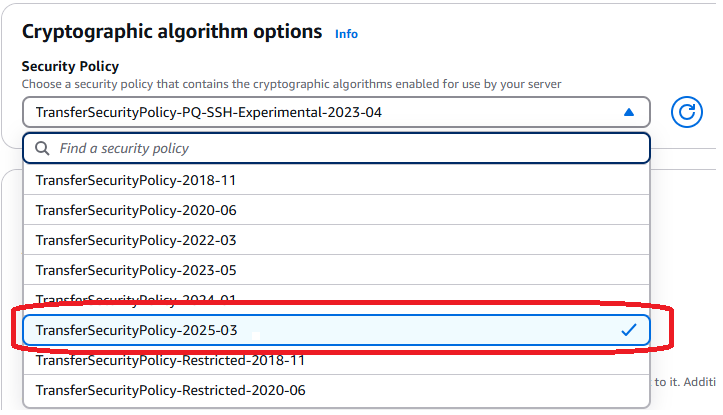

É possível escolher a política SSH ao criar um novo endpoint de servidor SFTP no Transfer Family ou ao editar as opções do algoritmo criptográfico em um endpoint SFTP existente. O instantâneo a seguir mostra um exemplo de Console de gerenciamento da AWS onde você atualiza a política SSH.

Os nomes das políticas SSH que suportam a troca de chaves pós-quânticas são TransferSecurityPolicy-2025-03 e -FIPS-2025-03. TransferSecurityPolicy Para obter mais detalhes sobre as políticas do Transfer Family, consulte Políticas de segurança para AWS Transfer Family servidores.

Configure um cliente SFTP que ofereça suporte à troca de chaves híbrida pós-quântica

Depois de selecionar a política SSH pós-quântica correta em seu endpoint do SFTP Transfer Family, é possível experimentar o SFTP pós-quântico no Transfer Family. Instale o cliente OpenSSH mais recente (como a versão 9.9) em seu sistema local para testar.

nota

Certifique-se de que seu cliente suporte um ou mais dos algoritmos ML-KEM listados anteriormente. Você pode visualizar os algoritmos suportados para sua versão do OpenSSH executando este comando:. ssh -Q kex

Você pode executar o cliente SFTP de exemplo para se conectar ao seu endpoint SFTP (por exemplo,s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com) usando os métodos de troca de chaves híbridas pós-quânticas, conforme mostrado no comando a seguir.

sftp -v -o \ KexAlgorithms=mlkem768x25519-sha256 \ -iusername_private_key_PEM_file\username@server-id.server.transfer.region-id.amazonaws.com

No comando a seguir, substitua os seguintes itens por suas próprias informações:

-

username_private_key_PEM_fileSubstitua pelo arquivo codificado em PEM da chave privada do usuário do SFTP -

usernameSubstitua pelo nome de usuário do SFTP -

server-idSubstitua pela ID do servidor Transfer Family -

region-idSubstitua pela região real em que seu servidor Transfer Family está localizado

Confirme a troca de chaves híbrida pós-quântica no SFTP

Para confirmar se a troca de chaves híbrida pós-quântica foi usada durante uma conexão SSH do SFTP com o Transfer Family, verifique a saída do cliente. Opcionalmente, é possível usar um programa de captura de pacotes. Se você usa o cliente OpenSSH 9.9, a saída deve ser semelhante à seguinte (omitindo informações irrelevantes para resumir):

% sftp -o KexAlgorithms=mlkem768x25519-sha256 -v -o IdentitiesOnly=yes -iusername_private_key_PEM_fileusername@s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com OpenSSH_9.9p2, OpenSSL 3.4.1 11 Feb 2025 debug1: Reading configuration data /Users/username/.ssh/config debug1: /Users/username/.ssh/config line 146: Applying options for * debug1: Reading configuration data /Users/username/.ssh/bastions-config debug1: Reading configuration data /opt/homebrew/etc/ssh/ssh_config debug1: Connecting to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com [xxx.yyy.zzz.nnn] port 22. debug1: Connection established. [...] debug1: Local version string SSH-2.0-OpenSSH_9.9 debug1: Remote protocol version 2.0, remote software version AWS_SFTP_1.1 debug1: compat_banner: no match: AWS_SFTP_1.1 debug1: Authenticating to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com:22 as 'username' debug1: load_hostkeys: fopen /Users/username/.ssh/known_hosts2: No such file or directory [...] debug1: SSH2_MSG_KEXINIT sent debug1: SSH2_MSG_KEXINIT received debug1: kex: algorithm: mlkem768x25519-sha256 debug1: kex: host key algorithm: ssh-ed25519 debug1: kex: server->client cipher: aes128-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: kex: client->server cipher: aes128-ctr MAC: hmac-sha2-256-etm@openssh.com compression: none debug1: expecting SSH2_MSG_KEX_ECDH_REPLY debug1: SSH2_MSG_KEX_ECDH_REPLY received debug1: Server host key: ssh-ed25519 SHA256:Ic1Ti0cdDmFdStj06rfU0cmmNccwAha/ASH2unr6zX0 [...] debug1: rekey out after 4294967296 blocks debug1: SSH2_MSG_NEWKEYS sent debug1: expecting SSH2_MSG_NEWKEYS debug1: SSH2_MSG_NEWKEYS received debug1: rekey in after 4294967296 blocks [...] Authenticated to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com ([xxx.yyy.zzz.nnn]:22) using "publickey". debug1: channel 0: new session [client-session] (inactive timeout: 0) [...] Connected to s-1111aaaa2222bbbb3.server.transfer.us-west-2.amazonaws.com. sftp>

O resultado mostra que a negociação com o cliente ocorreu usando o método mlkem768x25519-sha256 híbrido pós-quântico e estabeleceu com sucesso uma sessão de SFTP.