As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Crie um servidor em uma VPC (virtual private cloud).

Você pode hospedar o endpoint do seu servidor em uma nuvem privada virtual (VPC) para usar na transferência de dados de e para um bucket do Amazon S3 ou arquivo do Amazon EFS sem usar a internet pública.

nota

Depois de 19 de maio de 2021, você não poderá criar um servidor usando EndpointType=VPC_ENDPOINT sua AWS conta se ela ainda não tiver feito isso antes de 19 de maio de 2021. Se você já criou servidores EndpointType=VPC_ENDPOINT em sua AWS conta em ou antes de 21 de fevereiro de 2021, você não será afetado. Após essa data, use EndpointType=VPC. Para obter mais informações, consulte Interromper o uso do VPC_ENDPOINT.

Se você usa a Amazon Virtual Private Cloud (Amazon VPC) para hospedar seus AWS recursos, você pode estabelecer uma conexão privada entre sua VPC e um servidor. Você pode usar esse servidor em seguida para transferir dados do seu cliente de e para o bucket do Amazon S3 sem usar endereçamento IP público ou exigir um gateway da internet.

Usando o Amazon VPC, você pode lançar AWS recursos em uma rede virtual personalizada. Você pode usar uma VPC para controlar as configurações de rede, como o intervalo de endereços IP, sub-redes, tabelas de rotas e gateways de rede. Para obter mais informações VPCs, consulte O que é o Amazon VPC? no Guia do usuário da Amazon VPC.

Na próxima seção, você pode encontrar instruções sobre como conectar sua VPC a um servidor. Como visão geral, você faz isso da seguinte maneira:

-

Configure um servidor usando um endpoint da VPC.

-

Conecte-se ao seu servidor usando um cliente que está dentro da sua VPC, por meio do endpoint da VPC. Isso permite que você transfira dados que estão armazenados em seu bucket do Amazon S3 pelo seu cliente usando AWS Transfer Family. Você pode realizar essa transferência mesmo que a rede esteja desconectada da internet pública.

-

Além disso, se você optar por tornar o endpoint do seu servidor voltado para a Internet, poderá associar endereços IP elásticos ao seu endpoint. Isso permite que clientes fora da sua VPC se conectem ao seu servidor. Você pode usar grupos de segurança da VPC para controlar o acesso a usuários autenticados cujas solicitações são originadas apenas de endereços permitidos.

nota

AWS Transfer Family oferece suporte a endpoints de pilha dupla, permitindo que seu servidor se comunique por meio de e. IPv4 IPv6 Para ativar o suporte de pilha dupla, selecione a opção Ativar endpoint de pilha dupla de DNS ao criar seu VPC endpoint. Observe que tanto a VPC quanto as sub-redes devem ser configuradas para oferecer suporte IPv6 antes que você possa usar esse recurso. O suporte de pilha dupla é particularmente útil quando você tem clientes que precisam se conectar usando qualquer um dos protocolos.

Para obter informações sobre endpoints de duas pilhas (IPv4 e IPv6) de servidor, consulte. IPv6 suporte para servidores Transfer Family

Tópicos

Crie um endpoint de servidor que possa ser acessado apenas em sua VPC

No procedimento a seguir, você cria um endpoint de servidor acessível apenas aos recursos dentro da sua VPC.

Para criar um endpoint de servidor dentro de uma VPC

-

Abra o AWS Transfer Family console em https://console.aws.amazon.com/transfer/

. -

No painel de navegação, selecione Servidores e escolha Criar servidor.

-

Em Escolher protocolos, selecione um ou mais protocolos e escolha Avançar. Para obter mais informações sobre protocolos, consulte Etapa 2: Criar um servidor habilitado para SFTP.

-

Em Escolher um provedor de identidade, escolha Serviço gerenciado para armazenar identidades e chaves de usuário e AWS Transfer Family, em seguida, escolha Avançar.

Este procedimento usa a opção gerenciada por serviço. Se escolher Personalizado, você fornecerá um endpoint do Amazon API Gateway e um perfil (IAM) do AWS Identity and Access Management para acessar o endpoint. Ao fazer isso, você poderá integrar seu serviço de diretório para autenticar e autorizar seus usuários. Para saber mais sobre como trabalhar com provedores de identidade personalizada, consulte Trabalhar com provedores de identidade personalizados.

-

Em Escolha um endpoint, faça o seguinte:

-

Em Tipo de endpoint, escolha o tipo de endpoint Hospedado em VPC para hospedar o endpoint do seu servidor.

-

Em Acesso, escolha Interno para tornar seu endpoint acessível apenas aos clientes que usam os endereços IP privados do endpoint.

Para obter detalhes sobre a opção Voltado para a internet, consulte Criar um endpoint voltado para a internet para seu servidor. Um servidor que é criado em uma VPC para acesso interno não oferece suporte a nomes de host personalizados.

-

Para VPC, escolha um ID da VPC existente ou escolha Criar uma VPC para criar uma nova VPC.

-

Na seção Zonas de disponibilidade, escolha até três Zonas de Disponibilidade e sub-redes associadas.

-

Na seção Grupos de segurança, escolha uma ID de grupo de segurança existente IDs ou escolha Criar um grupo de segurança para criar um novo grupo de segurança. Para obter mais informações sobre grupos de segurança da VPC, consulte Grupos de segurança no Guia do usuário da Amazon Virtual Private Cloud. Para criar um grupo de segurança, consulte Criando um grupo de segurança no Guia do usuário da Amazon Virtual Private Cloud.

nota

Sua VPC vem automaticamente com um grupo de segurança padrão. Se você não especificar um grupo de segurança ou grupos diferentes ao lançar o servidor, associaremos o grupo de segurança padrão ao seu servidor.

-

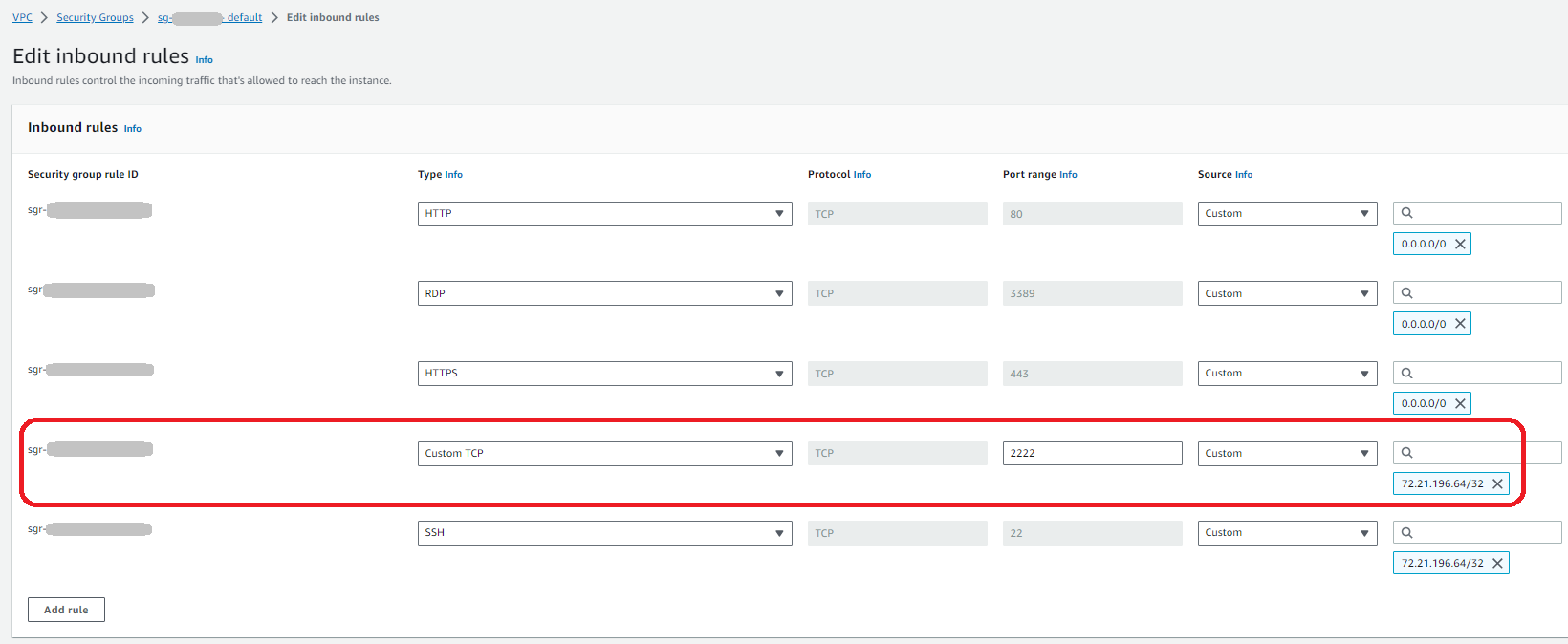

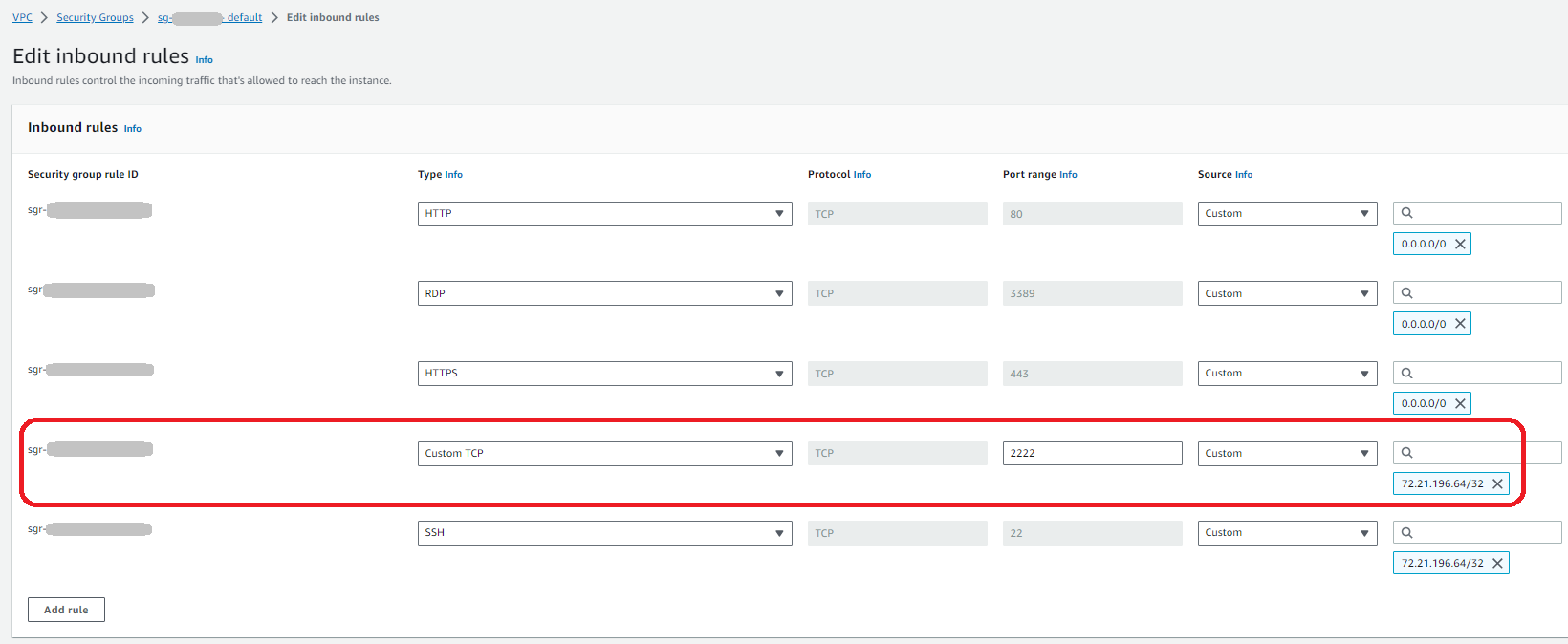

Para as regras de entrada do grupo de segurança, você pode configurar o tráfego SSH para usar as portas 22, 2222, 22000 ou qualquer combinação. A porta 22 é configurada por padrão. Para usar a porta 2222 ou a porta 22000, você adiciona uma regra de entrada ao seu grupo de segurança. Para o tipo, escolha TCP personalizado e, em seguida, insira um

2222ou22000para Intervalo de portas e, para a origem, insira o mesmo intervalo CIDR que você tem para sua regra de porta SSH 22. -

Para as regras de entrada do grupo de segurança, configure o tráfego FTP e FTPS para usar o intervalo de portas para o canal de controle e

218192-8200para o canal de dados.

nota

Você também pode usar a porta 2223 para clientes que precisam de TCP “piggy-back” ACKs ou a capacidade do pacote final do handshake tridirecional TCP também conter dados.

Alguns softwares do cliente podem ser incompatíveis com a porta 2223: por exemplo, um cliente que exige que o servidor envie a string de identificação do SFTP antes que o cliente o faça.

-

-

(Opcional) Para FIPS ativado, marque a caixa de seleção Endpoint habilitado para FIPS para assegurar que o endpoint esteja em conformidade com os Padrões Federais de Processamento de Informações (FIPS).

nota

Os endpoints habilitados para FIPS só estão disponíveis nas regiões AWS da América do Norte. Para saber as regiões disponíveis, consulte Endpoints e cotas do AWS Transfer Family em Referência geral da AWS. Para obter mais informações, consulte FIPS – Padrão federal de processamento de informações 140-2

. -

Escolha Próximo.

-

-

Em Configuração adicional, faça o seguinte:

-

Para CloudWatch registrar, escolha uma das opções a seguir para permitir que a Amazon CloudWatch registre sua atividade de usuário:

-

Crie uma nova função para permitir que o Transfer Family crie automaticamente o perfil do IAM, desde que você tenha as permissões certas para criar uma nova função. O perfil do IAM criado é chamado

AWSTransferLoggingAccess. -

Escolha a partir de uma função existente para selecionar um perfil do IAM existente da sua conta. Em Função de registro em log, escolha a função. Esse perfil do IAM deve incluir uma política de confiança com o Serviço definido como

transfer.amazonaws.com.rproxy.govskope.ca.Para obter mais informações sobre CloudWatch registro em log, consulteConfigurar função de CloudWatch registro.

nota

-

Você não pode ver a atividade do usuário final CloudWatch se não especificar uma função de registro.

-

Se você não quiser configurar uma função de CloudWatch registro, selecione Escolher uma função existente, mas não selecione uma função de registro.

-

-

Para Opções de algoritmo criptográfico, escolha uma política de segurança que contenha os algoritmos criptográficos habilitados para uso pelo seu servidor.

nota

Por padrão, a política de segurança do

TransferSecurityPolicy-2024-01é anexada ao seu servidor, a menos que você escolha uma diferente.Para obter mais informações sobre as políticas de segurança, consulte Políticas de segurança para AWS Transfer Family servidores.

-

(Opcional: esta seção é somente para migrar usuários de um servidor habilitado para SFTP existente.) Em Chave de host do servidor, insira uma chave privada RSA ou ECDSA que será usada para identificar seu servidor quando os clientes se conectarem a ele por SFTP. ED25519

-

(Opcional) Em Tags, para Chave e Valor, insira uma ou mais tags como pares de valor-chave e escolha Adicionar tag.

-

Escolha Próximo.

-

-

Em Revisar e criar, revise as suas escolhas. Se você:

-

Se você quiser editar algum deles, escolha Editar ao lado da etapa.

nota

Você deve revisar cada etapa após a etapa que você escolheu editar.

-

Se você não tiver alterações, escolha Criar servidor para criar seu servidor. Você será direcionado à página Servidores, exibida a seguir, onde seu novo servidor estará listado.

-

Pode levar alguns minutos até que o status de seu novo servidor mude para Online. Nesse ponto, seu servidor pode realizar operações com arquivos, mas primeiro você precisa criar um usuário. Para obter detalhes sobre a criação de usuários, consulteGerenciando usuários para endpoints de servidor.

Criar um endpoint voltado para a internet para seu servidor

No procedimento a seguir, crie um endpoint do servidor. Esse endpoint pode ser acessado pela internet apenas para clientes cujos endereços IP de origem são permitidos no grupo de segurança padrão da sua VPC. Além disso, ao usar endereços IP elásticos para tornar seu endpoint voltado para a internet, seus clientes podem usar o endereço IP elástico para permitir acesso ao seu endpoint em seus firewalls.

nota

Apenas SFTP e FTPS podem ser usados em um endpoint hospedado em uma VPC voltado para a internet.

Para criar um endpoint voltado para a internet

-

Abra o AWS Transfer Family console em https://console.aws.amazon.com/transfer/

. -

No painel de navegação, selecione Servidores e escolha Criar servidor.

-

Em Escolher protocolos, selecione um ou mais protocolos e escolha Avançar. Para obter mais informações sobre protocolos, consulte Etapa 2: Criar um servidor habilitado para SFTP.

-

Em Escolher um provedor de identidade, escolha Serviço gerenciado para armazenar identidades e chaves de usuário e AWS Transfer Family, em seguida, escolha Avançar.

Este procedimento usa a opção gerenciada por serviço. Se escolher Personalizado, você fornecerá um endpoint do Amazon API Gateway e um perfil (IAM) do AWS Identity and Access Management para acessar o endpoint. Ao fazer isso, você poderá integrar seu serviço de diretório para autenticar e autorizar seus usuários. Para saber mais sobre como trabalhar com provedores de identidade personalizada, consulte Trabalhar com provedores de identidade personalizados.

-

Em Escolha um endpoint, faça o seguinte:

-

Em Tipo de endpoint, escolha o tipo de endpoint Hospedado em VPC para hospedar o endpoint do seu servidor.

-

Em Acesso, escolha Voltado para a internet para tornar seu endpoint acessível aos clientes pela internet.

nota

Ao escolher Voltado para a internet, você pode escolher um endereço IP elástico existente em cada sub-rede ou sub-redes. Ou você pode acessar o console da VPC (https://console.aws.amazon.com/vpc/

) para alocar um ou mais novos endereços IP elásticos. Esses endereços podem ser de sua propriedade AWS ou de sua propriedade. Você não pode associar endereços IP elásticos que já estão em uso com seu endpoint. -

(Opcional) Em Nome de host personalizado, escolha uma das seguintes:

nota

Clientes que AWS GovCloud (US) precisam se conectar diretamente por meio do endereço IP elástico ou criar um registro de nome de host no Commercial Route 53 que aponte para seu EIP. Para obter mais informações sobre o uso do Route 53 para GovCloud endpoints, consulte Configurando o Amazon Route 53 com seus AWS GovCloud (US) recursos no Guia do AWS GovCloud (US) usuário.

-

Alias de DNS do Amazon Route 53 — se o nome do host que você deseja usar estiver registrado no Route 53. Em seguida, você pode inserir o nome do host.

-

Outro DNS - se o nome do host que você deseja usar estiver registrado em outro provedor DNS. Em seguida, você pode inserir o nome do host.

-

Nenhum - para usar o endpoint do servidor e não um nome de host personalizado. O nome do host do servidor tem a forma de

server-id.server.transfer.region.amazonaws.com.rproxy.govskope.canota

Para clientes em AWS GovCloud (US), selecionar Nenhum não cria um nome de host nesse formato.

Para saber mais sobre como trabalhar com nomes de host personalizados, consulte Trabalhar com nomes de host personalizados.

-

-

Para VPC, escolha um ID da VPC existente ou escolha Criar uma VPC para criar uma nova VPC.

-

Na seção Zonas de disponibilidade, escolha até três Zonas de Disponibilidade e sub-redes associadas. Em IPv4Endereços, escolha um endereço IP elástico para cada sub-rede. Esse é o endereço IP que seus clientes podem usar para permitir o acesso ao seu endpoint em seus firewalls.

Dica: você deve usar uma sub-rede pública para suas zonas de disponibilidade ou primeiro configurar um gateway de internet se quiser usar uma sub-rede privada.

-

Na seção Grupos de segurança, escolha uma ID de grupo de segurança existente IDs ou escolha Criar um grupo de segurança para criar um novo grupo de segurança. Para obter mais informações sobre grupos de segurança da VPC, consulte Grupos de segurança no Guia do usuário da Amazon Virtual Private Cloud. Para criar um grupo de segurança, consulte Criando um grupo de segurança no Guia do usuário da Amazon Virtual Private Cloud.

nota

Sua VPC vem automaticamente com um grupo de segurança padrão. Se você não especificar um grupo de segurança ou grupos diferentes ao lançar o servidor, associaremos o grupo de segurança padrão ao seu servidor.

-

Para as regras de entrada do grupo de segurança, você pode configurar o tráfego SSH para usar as portas 22, 2222, 22000 ou qualquer combinação. A porta 22 é configurada por padrão. Para usar a porta 2222 ou a porta 22000, você adiciona uma regra de entrada ao seu grupo de segurança. Para o tipo, escolha TCP personalizado e, em seguida, insira um

2222ou22000para Intervalo de portas e, para a origem, insira o mesmo intervalo CIDR que você tem para sua regra de porta SSH 22. -

Para as regras de entrada do grupo de segurança, configure o tráfego FTPS para usar o intervalo de portas

21para o canal de controle e8192-8200para o canal de dados.

nota

Você também pode usar a porta 2223 para clientes que precisam de TCP “piggy-back” ACKs ou a capacidade do pacote final do handshake tridirecional TCP também conter dados.

Alguns softwares do cliente podem ser incompatíveis com a porta 2223: por exemplo, um cliente que exige que o servidor envie a string de identificação do SFTP antes que o cliente o faça.

-

-

(Opcional) Para FIPS ativado, marque a caixa de seleção Endpoint habilitado para FIPS para assegurar que o endpoint esteja em conformidade com os Padrões Federais de Processamento de Informações (FIPS).

nota

Os endpoints habilitados para FIPS só estão disponíveis nas regiões AWS da América do Norte. Para saber as regiões disponíveis, consulte Endpoints e cotas do AWS Transfer Family em Referência geral da AWS. Para obter mais informações, consulte FIPS – Padrão federal de processamento de informações 140-2

. -

Escolha Próximo.

-

-

Em Configuração adicional, faça o seguinte:

-

Para CloudWatch registrar, escolha uma das opções a seguir para permitir que a Amazon CloudWatch registre sua atividade de usuário:

-

Crie uma nova função para permitir que o Transfer Family crie automaticamente o perfil do IAM, desde que você tenha as permissões certas para criar uma nova função. O perfil do IAM criado é chamado

AWSTransferLoggingAccess. -

Escolha a partir de uma função existente para selecionar um perfil do IAM existente da sua conta. Em Função de registro em log, escolha a função. Esse perfil do IAM deve incluir uma política de confiança com o Serviço definido como

transfer.amazonaws.com.rproxy.govskope.ca.Para obter mais informações sobre CloudWatch registro em log, consulteConfigurar função de CloudWatch registro.

nota

-

Você não pode ver a atividade do usuário final CloudWatch se não especificar uma função de registro.

-

Se você não quiser configurar uma função de CloudWatch registro, selecione Escolher uma função existente, mas não selecione uma função de registro.

-

-

Para Opções de algoritmo criptográfico, escolha uma política de segurança que contenha os algoritmos criptográficos habilitados para uso pelo seu servidor.

nota

Por padrão, a política de segurança do

TransferSecurityPolicy-2024-01é anexada ao seu servidor, a menos que você escolha uma diferente.Para obter mais informações sobre as políticas de segurança, consulte Políticas de segurança para AWS Transfer Family servidores.

-

(Opcional: esta seção é somente para migrar usuários de um servidor habilitado para SFTP existente.) Em Chave de host do servidor, insira uma chave privada RSA ou ECDSA que será usada para identificar seu servidor quando os clientes se conectarem a ele por SFTP. ED25519

-

(Opcional) Em Tags, para Chave e Valor, insira uma ou mais tags como pares de valor-chave e escolha Adicionar tag.

-

Escolha Próximo.

-

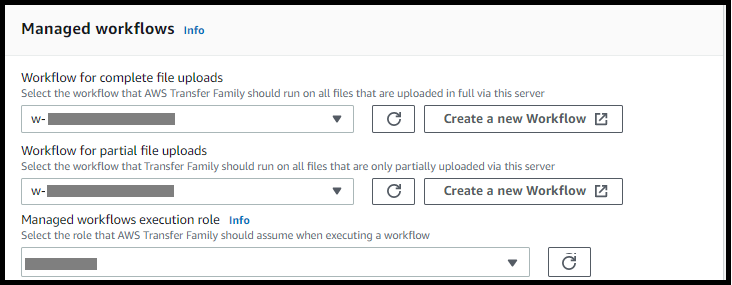

(Opcional) Para fluxos de trabalho gerenciados, escolha o fluxo de trabalho IDs (e uma função correspondente) que o Transfer Family deve assumir ao executar o fluxo de trabalho. É possível escolher um fluxo de trabalho para executar em um upload completo e outro para executar em um upload parcial. Para saber mais sobre como processar seus arquivos usando fluxos de trabalho gerenciados, consulte AWS Transfer Family fluxos de trabalho gerenciados.

-

-

Em Revisar e criar, revise as suas escolhas. Se você:

-

Se você quiser editar algum deles, escolha Editar ao lado da etapa.

nota

Você deve revisar cada etapa após a etapa que você escolheu editar.

-

Se você não tiver alterações, escolha Criar servidor para criar seu servidor. Você será direcionado à página Servidores, exibida a seguir, onde seu novo servidor estará listado.

-

Você pode escolher o ID do servidor para consultar as configurações detalhadas do servidor que acabou de criar. Depois que a coluna IPv4 Endereço público for preenchida, os endereços IP elásticos que você forneceu serão associados com sucesso ao endpoint do seu servidor.

nota

Quando seu servidor em uma VPC está on-line, somente as sub-redes podem ser modificadas e somente por meio da API. UpdateServer Você deve parar o servidor para adicionar ou alterar os endereços IP elásticos do endpoint do servidor.

Altere o tipo de endpoint para o seu servidor

Se você tem um servidor existente que pode ser acessado pela Internet (ou seja, tem um tipo de endpoint público), pode alterar o endpoint para um endpoint da VPC.

nota

Se você tiver um servidor existente em uma VPC exibido como VPC_ENDPOINT, recomendamos modificá-lo para o novo tipo de endpoint da VPC. Com esse novo tipo de endpoint, você não precisa mais usar um Network Load Balancer (NLB) para associar endereços IP elásticos ao endpoint do seu servidor. Além disso, você pode usar grupos de segurança da VPC para restringir o acesso ao endpoint do seu servidor. No entanto, você pode continuar a usar o tipo de endpoint VPC_ENDPOINT conforme necessário.

O procedimento a seguir pressupõe que você tenha um servidor que usa o tipo de endpoint público atual ou o tipo VPC_ENDPOINT mais antigo.

Para alterar o tipo de endpoint para o seu servidor

-

Abra o AWS Transfer Family console em https://console.aws.amazon.com/transfer/

. -

No painel de navegação, selecione Servidores.

-

Marque a caixa de seleção da predefinição do servidor no qual você deseja alterar o tipo de endpoint.

Importante

Você deve interromper o servidor antes de alterar o endpoint.

-

Em Ações, escolha Interromper.

-

Na caixa de diálogo de confirmação exibida, escolha Parar para confirmar que quer interromper o servidor.

nota

Antes de prosseguir para a próxima etapa, em Detalhes do endpoint, aguarde até que o Status do servidor mude para Offline; isso pode levar alguns minutos. Talvez você precise selecionar Atualizar na página dos Servidores para ver a alteração de status.

Não será possível fazer edições até que o servidor esteja Offline.

-

Em Detalhes do endpoint, escolha Editar.

-

Em Editar configuração do endpoint, faça o seguinte:

-

Para Tipo de endpoint, selecione hospedado na VPC.

-

Para Ações, escolha uma das seguinte opções:

-

Interno para tornar seu endpoint acessível apenas aos clientes que usam os endereços IP privados do endpoint.

-

Voltado para a internet para tornar seu endpoint acessível aos clientes pela internet pública.

nota

Ao escolher Voltado para a internet, você pode escolher um endereço IP elástico existente em cada sub-rede ou sub-redes. Ou você pode acessar o console da VPC (https://console.aws.amazon.com/vpc/

) para alocar um ou mais novos endereços IP elásticos. Esses endereços podem ser de sua propriedade AWS ou de sua propriedade. Você não pode associar endereços IP elásticos que já estão em uso com seu endpoint.

-

-

(Opcional somente para acesso voltado para a Internet) Em Nome de host personalizado, escolha uma das seguintes opções:

-

Alias de DNS do Amazon Route 53 — se o nome do host que você deseja usar estiver registrado no Route 53. Em seguida, você pode inserir o nome do host.

-

Outro DNS - se o nome do host que você deseja usar estiver registrado em outro provedor DNS. Em seguida, você pode inserir o nome do host.

-

Nenhum - para usar o endpoint do servidor e não um nome de host personalizado. O nome do host do servidor tem a forma de

serverId.server.transfer.regionId.amazonaws.com.rproxy.govskope.caPara saber mais sobre como trabalhar com nomes de host personalizados, consulte Trabalhar com nomes de host personalizados.

-

-

Para VPC, escolha um ID da VPC existente ou escolha Criar uma VPC para criar uma nova VPC.

-

Na seção Zonas de disponibilidade, escolha até três Zonas de Disponibilidade e sub-redes associadas. Se a opção Voltado para a internet for escolhida, escolha também um endereço IP elástico para cada sub-rede.

nota

Se você quiser o máximo de três zonas de disponibilidade, mas não houver disponibilidade suficiente, crie-as no console VPC () https://console.aws.amazon.com/vpc/

. Se você modificar as sub-redes ou os endereços IP elásticos, o servidor levará alguns minutos para ser atualizado. Você não pode salvar suas alterações até que a atualização do servidor seja concluída.

-

Escolha Salvar.

-

-

Em Ações, escolha Iniciar e aguarde até que o status do servidor mude para Online; isso pode levar alguns minutos.

nota

Se você alterou um tipo de endpoint público para um tipo de endpoint da VPC, observe que o Tipo de endpoint do seu servidor mudou para VPC.

O grupo de segurança padrão é anexado ao endpoint. Para alterar ou adicionar outros grupos de segurança, consulte Criar grupos de segurança.

Interromper o uso do VPC_ENDPOINT

AWS Transfer Family interrompeu a capacidade de criar servidores com quatro EndpointType=VPC_ENDPOINT novas AWS contas. A partir de 19 de maio de 2021, AWS contas que não possuem AWS Transfer Family servidores com um tipo de endpoint não VPC_ENDPOINT poderão criar novos servidores comEndpointType=VPC_ENDPOINT. Se você já é proprietário de servidores que usam o tipo de endpoint VPC_ENDPOINT, recomendamos que você comece a usar o EndpointType=VPC o mais rápido possível. Para obter detalhes, consulte Atualizar o tipo de endpoint AWS Transfer Family do servidor de VPC_ENDPOINT para VPC

Lançamos o novo tipo de endpoint VPC no início de 2020. Para obter mais informações, consulte AWS Transfer Family para SFTP oferece suporte a grupos de segurança de VPC e endereços IP elásticos

Esse tipo de endpoint é funcionalmente equivalente ao tipo de endpoint anterior (VPC_ENDPOINT). Você pode anexar endereços IP elásticos diretamente ao endpoint para torná-lo voltado para a internet e usar grupos de segurança para filtragem de IP de origem. Para obter mais informações, consulte a postagem do blog Use IP allow to protect your AWS Transfer Family for SFTP servers

Você também pode hospedar esse endpoint em um ambiente VPC compartilhado. Para obter mais informações, consulte AWS Transfer Family agora oferece suporte a ambientes VPC de serviços compartilhados

Além do SFTP, você pode usar a VPC EndpointType para habilitar FTPS e FTP. Não planejamos adicionar esses recursos e FTPS/FTP suporte aoEndpointType=VPC_ENDPOINT. Também removemos esse tipo de endpoint como uma opção do AWS Transfer Family console.

Você pode alterar o tipo de endpoint do seu servidor usando o console Transfer Family AWS CLI, API, SDKs, ou CloudFormation. Para alterar o tipo de endpoint do seu servidor, consulte Atualização do tipo de endpoint AWS Transfer Family do servidor de VPC_ENDPOINT para VPC.

Se você tiver alguma dúvida, entre em contato com AWS Support nossa equipe de AWS contas.

nota

Não planejamos adicionar esses recursos e suporte a FTPS ou FTP ao =VPC_ENDPOINT. EndpointType Não estamos mais oferecendo isso como uma opção no console do AWS Transfer Family .

Se você tiver outras dúvidas, entre em contato conosco por meio da AWS Support equipe de sua conta.

Limitando o acesso ao VPC endpoint para servidores Transfer Family

Ao criar um AWS Transfer Family servidor com o tipo de endpoint VPC, seus usuários e diretores do IAM precisam de permissões para criar e excluir endpoints de VPC. No entanto, as políticas de segurança da sua organização podem restringir essas permissões. Você pode usar políticas do IAM para permitir a criação e exclusão de endpoints VPC especificamente para Transfer Family, mantendo as restrições para outros serviços.

Importante

A política do IAM a seguir permite que os usuários criem e excluam VPC endpoints somente para servidores Transfer Family, enquanto negam essas operações para outros serviços:

{ "Effect": "Deny", "Action": [ "ec2:CreateVpcEndpoint", "ec2:DeleteVpcEndpoints" ], "Resource": ["*"], "Condition": { "ForAnyValue:StringNotLike": { "ec2:VpceServiceName": [ "com.amazonaws.INPUT-YOUR-REGION.transfer.server.*" ] }, "StringNotLike": { "aws:PrincipalArn": [ "arn:aws:iam::*:role/INPUT-YOUR-ROLE" ] } } }

INPUT-YOUR-REGIONSubstitua por sua AWS região (por exemplo,us-east-1) e INPUT-YOUR-ROLE pela função do IAM à qual você deseja conceder essas permissões.

Recursos adicionais de rede

AWS Transfer Family fornece vários recursos avançados de rede que aprimoram a segurança e a flexibilidade ao usar configurações de VPC:

-

Suporte ao ambiente VPC compartilhado — você pode hospedar seu endpoint do servidor Transfer Family em um ambiente VPC compartilhado. Para obter mais informações, consulte Como usar endpoints hospedados em VPC em compartilhado

com. VPCs AWS Transfer Family -

Autenticação e segurança - Você pode usar um AWS Web Application Firewall para proteger seu endpoint do Amazon API Gateway. Para obter mais informações, consulte Segurança AWS Transfer Family com o AWS Web Application Firewall e o Amazon API Gateway

.