As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Configurando a propagação de identidade confiável com o Studio SageMaker

O procedimento a seguir orienta você na configuração do SageMaker Studio para propagação confiável de identidade e sessões em segundo plano do usuário.

Pré-requisitos

Antes de começar este tutorial, você precisará concluir as seguintes tarefas:

-

Ative o IAM Identity Center. É exigida uma instância de organização. Para obter mais informações, consulte Pré-requisitos e considerações.

-

Provisione os usuários e grupos da fonte de identidades no IAM Identity Center.

-

Confirme se as sessões de usuários em segundo plano estão habilitadas no console do IAM Identity Center. Por padrão, as sessões de usuários em segundo plano estão habilitadas e a duração da sessão é definida como 7 dias. Você pode alterar essa duração.

Para configurar a propagação de identidade confiável a partir do SageMaker Studio, o administrador do SageMaker Studio deve executar as etapas a seguir.

Etapa 1: Habilitar a propagação de identidade confiável em um domínio do SageMaker Studio novo ou existente

SageMaker O Studio usa domínios para organizar perfis de usuário, aplicativos e seus recursos associados. Para habilitar a propagação de identidade confiável, você deve criar um domínio do SageMaker Studio ou modificar um domínio existente conforme descrito no procedimento a seguir.

-

Abra o console do SageMaker AI, navegue até Domínios e siga um dos procedimentos a seguir.

Crie um novo domínio do SageMaker Studio usando a Configuração para organizações.

Escolha Configurar para organizações e, em seguida, faça o seguinte:

Escolha AWS Identity Center como método de autenticação.

Marque a caixa de seleção Habilitar propagação de identidade confiável para todos os usuários neste domínio.

Modifique um domínio do SageMaker Studio existente.

Selecione um domínio existente que use o IAM Identity Center para autenticação.

Importante

A propagação de identidade confiável só é suportada em domínios do SageMaker Studio que usam o IAM Identity Center para autenticação. Se o domínio usar o IAM para autenticação, você não poderá alterar o método de autenticação e, portanto, não poderá habilitar a propagação de identidade confiável.

Editar configurações de domínio Edite as configurações de Autenticação e permissões para permitir a propagação de identidade confiável.

Vá para a Etapa 2: configurar o perfil de execução de domínio padrão. Essa função é necessária para que os usuários de um domínio do SageMaker Studio acessem outros AWS serviços, como o Amazon S3.

Etapa 2: configure o perfil de execução do domínio padrão e a política de confiança do perfil

Uma função de execução de domínio é uma função do IAM que um domínio do SageMaker Studio assume em nome de todos os usuários no domínio. As permissões que você atribui a essa função determinam quais ações o SageMaker Studio pode realizar.

Para criar ou selecionar um perfil de execução de domínio, execute uma das seguintes ações:

Crie ou selecione um perfil usando a Configuração para organizações.

Abra o console de SageMaker IA e siga as orientações do console na Etapa 2: Configurar funções e atividades de ML para criar uma nova função de execução de domínio ou selecionar uma função existente.

Conclua o restante das etapas de configuração para criar seu domínio do SageMaker Studio.

-

Crie um perfil de execução manualmente.

Abra o console do IAM e crie o perfil de execução.

Atualize a política de confiança anexada ao perfil de execução do domínio para que ela inclua as duas ações a seguir:

sts:AssumeRoleests:SetContext. Para obter informações sobre como encontrar a função de execução do seu domínio SageMaker Studio, consulte Obter função de execução do domínio.Uma política de confiança especifica a identidade que pode assumir um perfil. Essa política é necessária para permitir que o serviço SageMaker Studio assuma a função de execução do domínio. Adicione essas duas ações para que elas apareçam da seguinte forma na política.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Principal": { "Service": [ "sagemaker.amazonaws.com" ] }, "Action": [ "sts:AssumeRole", "sts:SetContext" ] } ] }

Etapa 3: verificar as permissões exigidas da Concessão de Acesso do Amazon S3 para o perfil de execução do domínio

Para usar o Amazon S3 Access Grants, você deve ter uma política de permissões anexada (como uma política embutida ou uma política gerenciada pelo cliente) à sua função de execução de domínio do SageMaker Studio que contenha as seguintes permissões.

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "s3:GetDataAccess", "s3:GetAccessGrantsInstanceForPrefix" ], "Resource": "arn:aws:s3:us-east-2:111122223333:access-grants/default" } ] }

Se você não tiver uma política que contenha essas permissões, siga as instruções em Adicionar e remover permissões de identidade do IAM no Guia do usuário do AWS Identity and Access Management .

Etapa 4: atribuir grupos e usuários ao domínio

Atribua grupos e usuários ao domínio do SageMaker Studio seguindo as etapas em Adicionar grupos e usuários.

Etapa 5: configurar a Concessão de Acesso do Amazon S3

Para configurar a Concessão de Acesso do Amazon S3, siga as etapas em Como configurar Concessão de Acesso do Amazon S3 para propagação de identidade confiável por meio do IAM Identity Center. Use as step-by-step instruções para concluir as seguintes tarefas:

Crie instâncias de Concessão de Acesso do Amazon S3.

Registre um local nessa instância.

Crie subsídios para permitir que usuários ou grupos específicos do IAM Identity Center acessem locais ou subconjuntos designados do Amazon S3 (por exemplo, prefixos específicos) dentro desses locais.

Etapa 6: enviar um trabalho de SageMaker treinamento e visualizar os detalhes da sessão em segundo plano do usuário

No SageMaker Studio, lance um novo notebook Jupyter e envie um trabalho de treinamento. Enquanto a tarefa estiver em execução, conclua as etapas a seguir para visualizar as informações da sessão e verificar se o contexto da sessão de usuário em segundo plano está ativo.

-

Abra o console do IAM Identity Center.

-

Selecione Usuários.

-

Na página Usuários, escolha o nome do usuário cujas sessões você deseja gerenciar. Isso leva você a uma página com as informações do usuário.

-

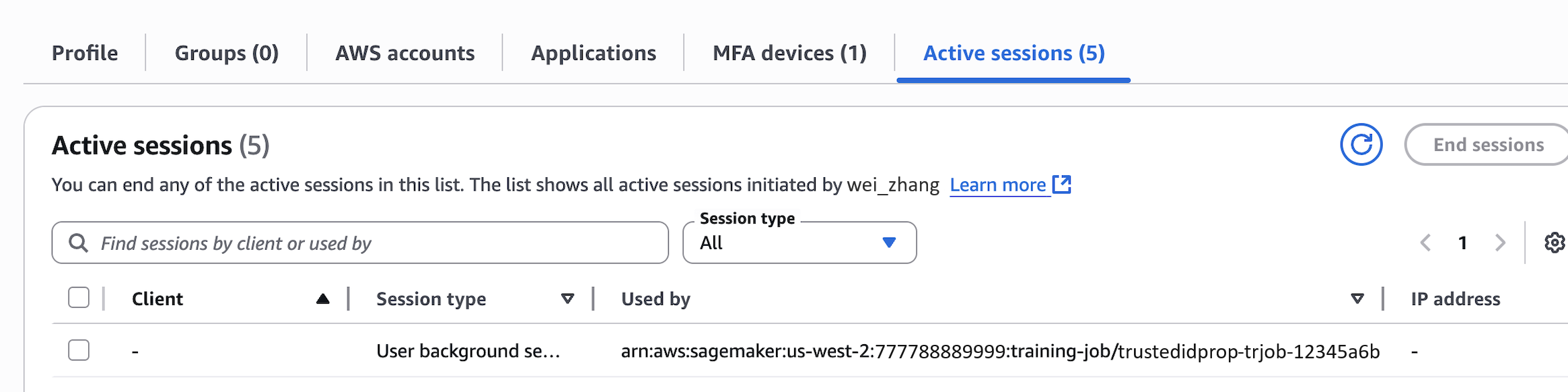

Na página do usuário, escolha a aba Sessões ativas. O número entre parênteses ao lado de Sessões ativas indica o número de sessões ativas desse usuário.

Para pesquisar sessões pelo nome do recurso da Amazon (ARN) da tarefa que está usando a sessão, na lista Tipo de sessão, escolha Sessões de usuários em segundo plano e insira o ARN da tarefa na caixa de pesquisa.

Veja a seguir um exemplo de como uma tarefa de treinamento usando uma sessão de usuário em segundo plano aparece na aba Sessões ativas para um usuário.

Etapa 7: Exibir os CloudTrail registros para verificar a propagação de identidade confiável no CloudTrail

Quando a propagação de identidade confiável está ativada, as ações aparecem nos registros de CloudTrail eventos abaixo do onBehalfOf elemento. O userId reflete a ID do usuário do IAM Identity Center que iniciou a tarefa de treinamento. O CloudTrail evento a seguir captura o processo de propagação de identidade confiável.

"userIdentity": { "type": "AssumedRole", "principalId": "AROA123456789EXAMPLE:SageMaker", "arn": "arn:aws:sts::111122223333:assumed-role/SageMaker-ExecutionRole-20250728T125817/SageMaker", "accountId": "111122223333", "accessKeyId": "ASIAIOSFODNN7EXAMPLE", "sessionContext": { "sessionIssuer": { "type": "Role", "principalId": "AROA123456789EXAMPLE", "arn": "arn:aws:iam::111122223333:role/service-role/SageMaker-ExecutionRole-20250728T125817", "accountId": "111122223333", "userName": "SageMaker-ExecutionRole-20250728T125817" }, "attributes": { "creationDate": "2025-07-29T17:17:10Z", "mfaAuthenticated": "false" } }, "onBehalfOf": { "userId": "2801d3e0-f0e1-707f-54e8-f558b19f0a10", "identityStoreArn": "arn:aws:identitystore::777788889999:identitystore/d-1234567890" } },

Considerações sobre runtime

Se um administrador definir trabalhos MaxRuntimeInSecondsde treinamento ou processamento de longa duração inferiores à duração da sessão em segundo plano do usuário, o SageMaker Studio executará o trabalho pelo mínimo de uma MaxRuntimeInSeconds ou da duração da sessão em segundo plano do usuário.

Para obter mais informações sobre MaxRuntimeInSeconds, consulte a orientação para o CreateTrainingJob StoppingConditionparâmetro na Amazon SageMaker API Reference.