As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Como configurar a Concessão de Acesso do Amazon S3 com o IAM Identity Center

O Amazon S3 Access Grants oferece a flexibilidade de conceder controle de acesso refinado baseado em identidade aos locais do S3. Você pode usar o Amazon S3 Access Grants para conceder acesso ao bucket do Amazon S3 diretamente aos usuários e grupos corporativos. Siga estas etapas para habilitar o S3 Access Grants com o IAM Identity Center e obter uma propagação de identidade confiável.

Pré-requisitos

Antes de começar este tutorial, você precisará configurar o seguinte:

-

Ative o IAM Identity Center. A instância de organização é recomendada. Para obter mais informações, consulte Pré-requisitos e considerações.

Como configurar a Concessão de acesso do S3 para propagação de identidade confiável por meio do IAM Identity Center

Se você já tiver uma instância do Amazon S3 Access Grants com um local registrado, siga estas etapas:

Se você ainda não criou uma Amazon S3 Access Grants, siga estas etapas:

-

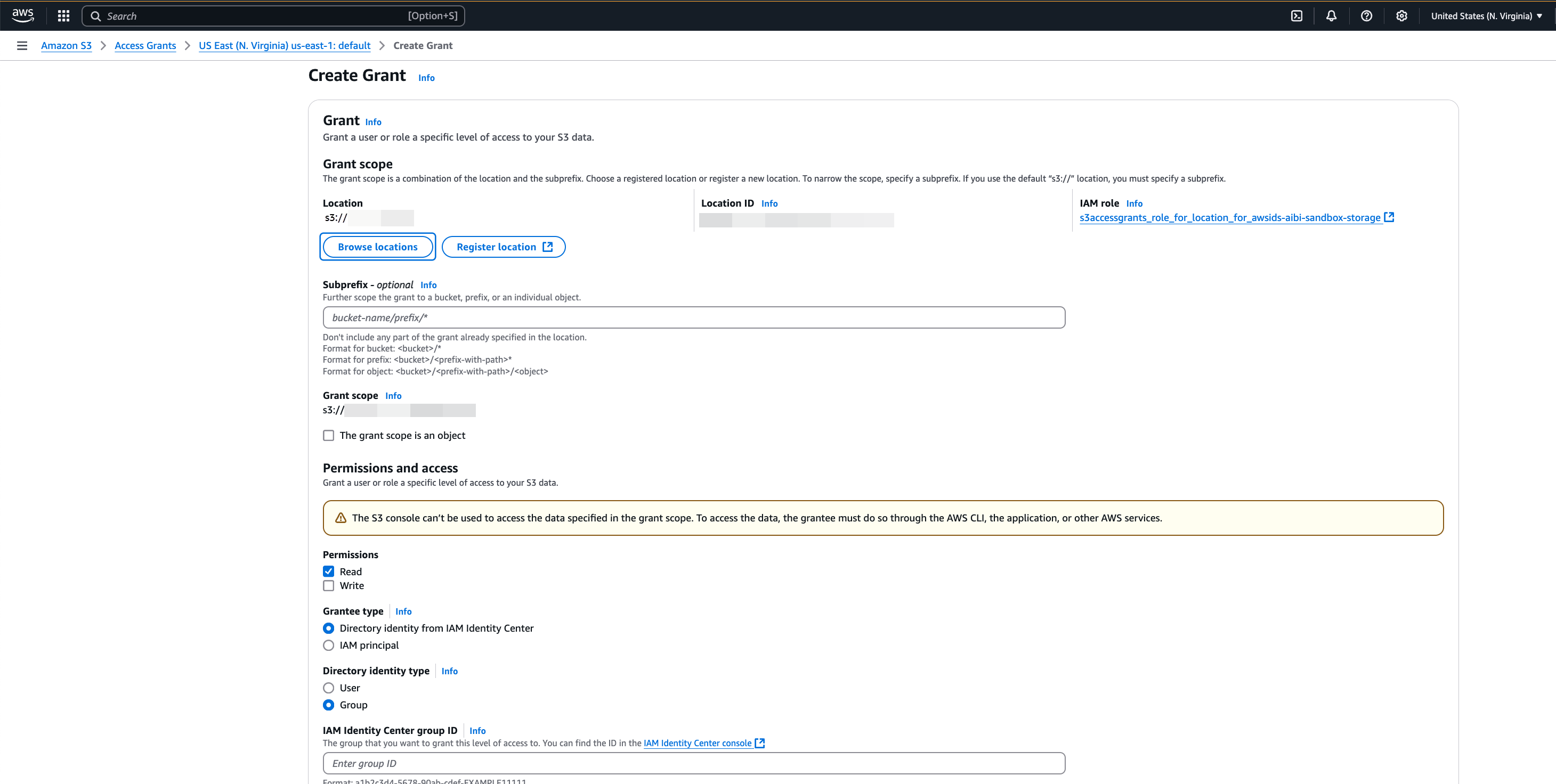

Crie uma Access Grants instância S3 - Você pode criar uma Access Grants instância S3 por. Região da AWS Ao criar a instância de S3 Access Grants, certifique-se de marcar a caixa Adicionar instância do IAM Identity Center e fornecer o ARN da instância do IAM Identity Center. Escolha Próximo.

A imagem a seguir mostra a página Criar instância de S3 Access Grants no console do Amazon S3 Access Grants:

-

Registre um local - Depois de criar e criar uma Access Grants instância do Amazon S3 Região da AWS em sua conta, você registra um local do S3 nessa instância. Um local do S3 Access Grants mapeia a região padrão do S3 (

S3://), um bucket ou um prefixo a um perfil do (IAM). O S3 Access Grants assume esse perfil do Amazon S3 para distribuir credenciais temporárias ao beneficiário que está acessando esse local específico. Primeiro, é necessário registrar pelo menos um local na instância do S3 Access Grants para poder criar uma concessão de acesso.Para Escopo do loca, especifique

s3://, o que inclui todos os buckets nessa região. Esse é o escopo de local recomendado para a maioria dos casos de uso. Se você tiver um caso de uso de gerenciamento de acesso avançado, poderá definir o escopo do local para um buckets3://ou prefixo específico dentro de um bucketbuckets3://. Para obter mais informações, consulte Registrar um local no Guia do usuário do Amazon Simple Storage Service.bucket/prefix-with-pathnota

Certifique-se de que as localizações S3 das AWS Glue tabelas às quais você deseja conceder acesso estejam incluídas nesse caminho.

O procedimento exige que você configure um perfil do IAM para o local. Esse perfil deve incluir permissões para acessar o escopo do local. Você pode usar o assistente do console do S3 para criar o perfil. Você precisará especificar o ARN da instância do S3 Access Grants nas políticas desse perfil do IAM. O valor padrão do ARN da instância do S3 Access Grants é

arn:aws:s3:.Your-Region:Your-AWS-Account-ID:access-grants/defaultO exemplo de política de permissões a seguir concede permissões ao Amazon S3 para o perfil do IAM que você criou. E a política de confiança de exemplo a seguir permite que a entidade principal de serviço do S3 Access Grants assuma o perfil do IAM.

-

Política de permissão

Para usar essas políticas, substitua a política

italicized placeholder textno exemplo por suas próprias informações. Para obter instruções adicionais, consulte Criar uma política ou Editar uma política. -

Política de confiança

Na política de confiança do perfil do IAM, dê à entidade principal do serviço Concessão de Acesso do S3 (

access-grants.s3.amazonaws.com) acesso ao perfil do IAM que você criou. Para fazer isso, você pode criar um arquivo JSON que contém as instruções a seguir. Para adicionar a política de confiança à sua conta, consulte Criar uma função usando políticas de confiança personalizadas.

-

Criar uma Concessão de Acesso do Amazon S3

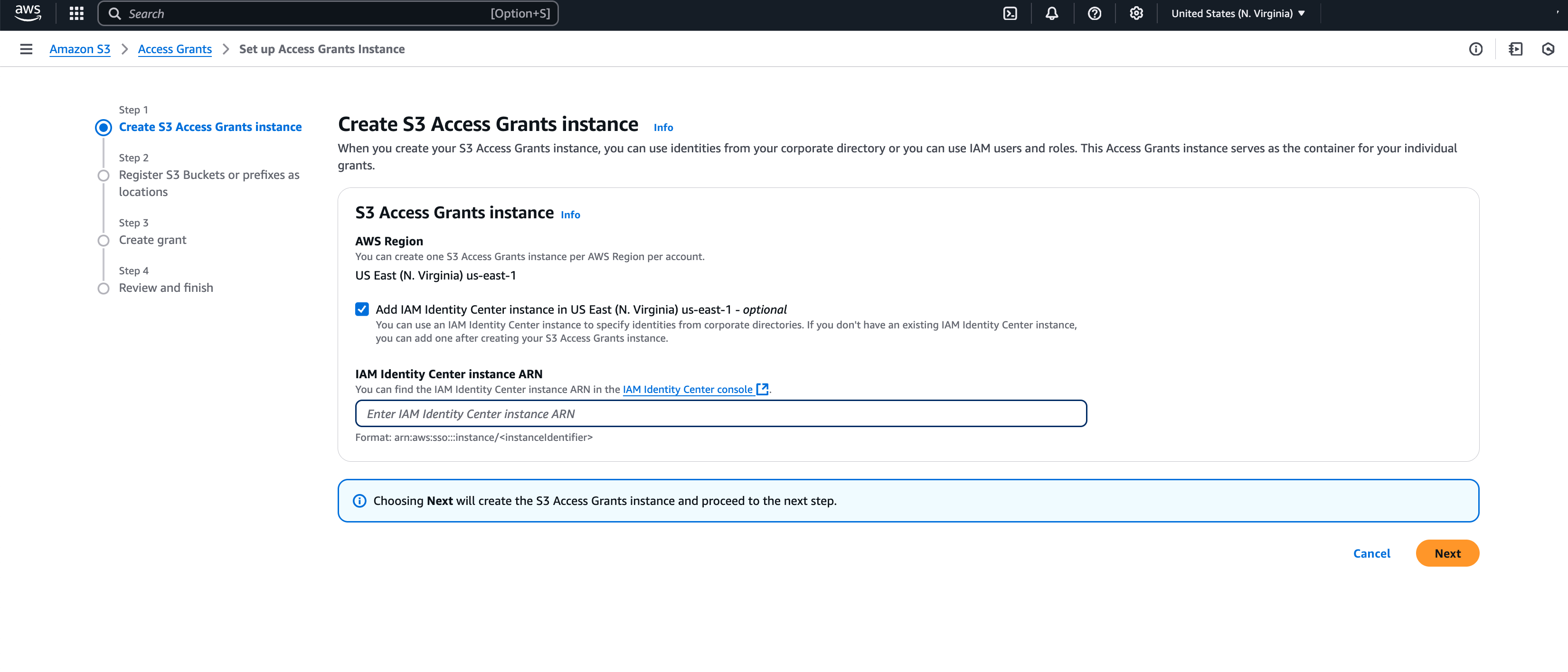

Se você tiver uma instância do Amazon S3 Access Grants com um local registrado e tiver associado a instância do IAM Identity Center a ela, poderá criar uma concessão. Na página Criar concessão do console do S3, conclua o seguinte:

Criar uma concessão

-

Selecione o local criado na etapa anterior. Você pode reduzir o escopo da concessão adicionando um subprefixo. O subprefixo pode ser um

bucket,bucket/prefixou um objeto no bucket. Para obter mais informações, acesse Subprefixo no Guia do usuário do Amazon Simple Storage Service. -

Em Permissões e acesso, selecione Ler e/ou Gravar de acordo com as necessidades.

-

Em Tipo de concedente, escolha Identidade de diretório no IAM Identity Center.

-

Forneça o ID de usuário ou grupo do IAM Identity Center. Você pode encontrar o usuário e o grupo IDs no console do IAM Identity Center nas seções Usuário e Grupo. Escolha Próximo.

-

Na página Revisar e concluir, revise as configurações do S3 Access Grant e selecione Criar concessão.

A imagem a seguir mostra a página Criar concessão no console do Amazon S3 Access Grants: