As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Concedendo aos pipelines do Amazon OpenSearch Ingestion acesso às coleções

Um pipeline OpenSearch de ingestão da Amazon pode gravar em uma coleção pública OpenSearch sem servidor ou coleção VPC. Para fornecer acesso à coleção, você configura uma função de pipeline AWS Identity and Access Management (IAM) com uma política de permissões que concede acesso à coleção. O pipeline assume essa função para assinar solicitações no coletor de coleta OpenSearch Serverless.

Importante

Você pode escolher criar manualmente a função do pipeline ou fazer com que o OpenSearch Inestion a crie para você durante a criação do pipeline. Se você escolher a criação automática de funções, o OpenSearch Ingestion adicionará todas as permissões necessárias à política de acesso à função do pipeline com base na fonte e no coletor que você escolher. Ele cria um perfil de pipeline no IAM com o prefixo OpenSearchIngestion- e o sufixo que você insere. Para obter mais informações, consulte Perfis do pipeline.

Se você fizer com que o OpenSearch Ingestion crie a função de pipeline para você, ainda precisará incluir a função na política de acesso a dados da coleção, antes ou depois de criar o pipeline. Veja instruções na etapa 2.

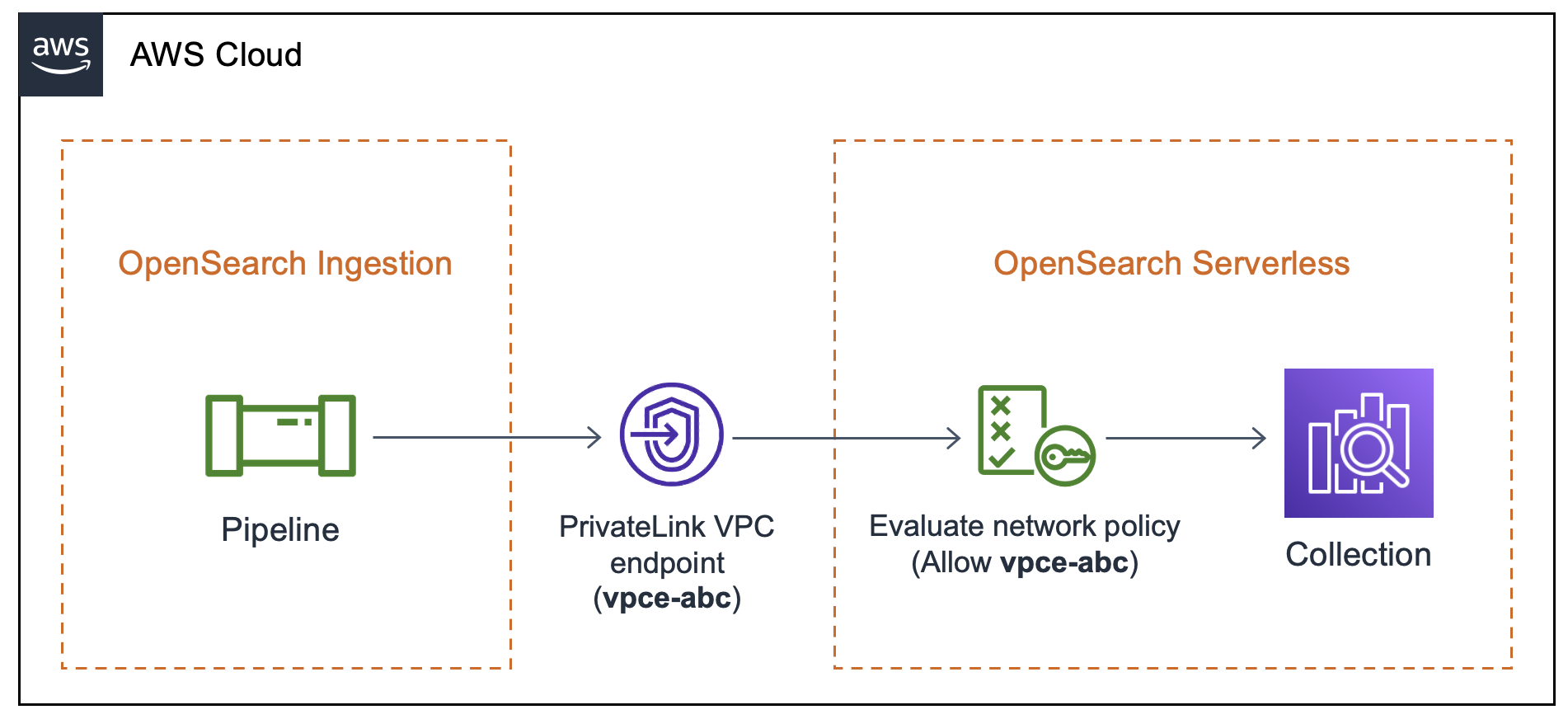

Durante a criação do pipeline, o OpenSearch Ingestion cria uma AWS PrivateLink conexão entre o pipeline e a coleção OpenSearch Serverless. Todo o tráfego do pipeline passa por esse endpoint da VPC e é roteado para a coleção. Para acessar a coleção, o endpoint deve ter acesso à coleção por meio de uma política de acesso à rede.

Tópicos

Etapa 1: Criar a função de pipeline

O perfil do pipleline deve ter uma política de permissões anexada que permita que ele envie dados para o coletor de coleções. Ele também deve ter uma relação de confiança que permita que o OpenSearch Inestion assuma a função. Para obter instruções de como associar uma política gerenciada a uma função, consulte Adição de permissões de identidade do IAM no Manual do usuário do IAM.

O seguinte exemplo de política demonstra o privilégio mínimo que você pode fornecer em uma política de acesso de perfil de pipeline para gravar em coleções:

A função deve ter a seguinte relação de confiança, que permita que a OpenSearch Inestion a assuma:

Etapa 2: configurar o acesso a dados e à rede para a coleção

Crie uma coleção OpenSearch Serverless com as seguintes configurações. Para obter instruções sobre como criar uma coleção, consulte Criação de coleções.

Política de acesso a dados

Crie uma política de acesso a dados para a coleção que conceda as permissões necessárias para o perfil do pipeline. Por exemplo:

[ { "Rules": [ { "Resource": [ "index/collection-name/*" ], "Permission": [ "aoss:CreateIndex", "aoss:UpdateIndex", "aoss:DescribeIndex", "aoss:WriteDocument" ], "ResourceType": "index" } ], "Principal": [ "arn:aws:iam::account-id:role/pipeline-role" ], "Description": "Pipeline role access" } ]

nota

No elemento Principal, especifique o nome do recurso da Amazon (ARN) do perfil do pipeline.

Política de acesso à rede

Cada coleção que você cria no OpenSearch Serverless tem pelo menos uma política de acesso à rede associada a ela. As políticas de acesso à rede determinam se a coleção é acessível pela internet a partir de redes públicas ou se deve ser acessada de forma privada. Para saber mais sobre políticas de rede, consulte Acesso à rede para Amazon OpenSearch Serverless.

Em uma política de acesso à rede, você só pode especificar VPC endpoints OpenSearch gerenciados sem servidor. Para obter mais informações, consulte Acesse o Amazon OpenSearch Serverless usando um endpoint de interface () AWS PrivateLink. No entanto, para que o pipeline seja gravado na coleção, a política também deve conceder acesso ao VPC endpoint que o OpenSearch Ingestion cria automaticamente entre o pipeline e a coleção. Portanto, se você escolher uma coleção OpenSearch sem servidor como coletor de destino para um pipeline, deverá inserir o nome da política de rede associada no campo Nome da política de rede.

Durante a criação do pipeline, o OpenSearch Inestion verifica a existência da política de rede especificada. Se não existir, o OpenSearch Inestion o cria. Se ela existir, o OpenSearch Ingestion a atualizará adicionando uma nova regra a ela. A regra concede acesso ao endpoint da VPC que conecta o pipeline e a coleção.

Por exemplo:

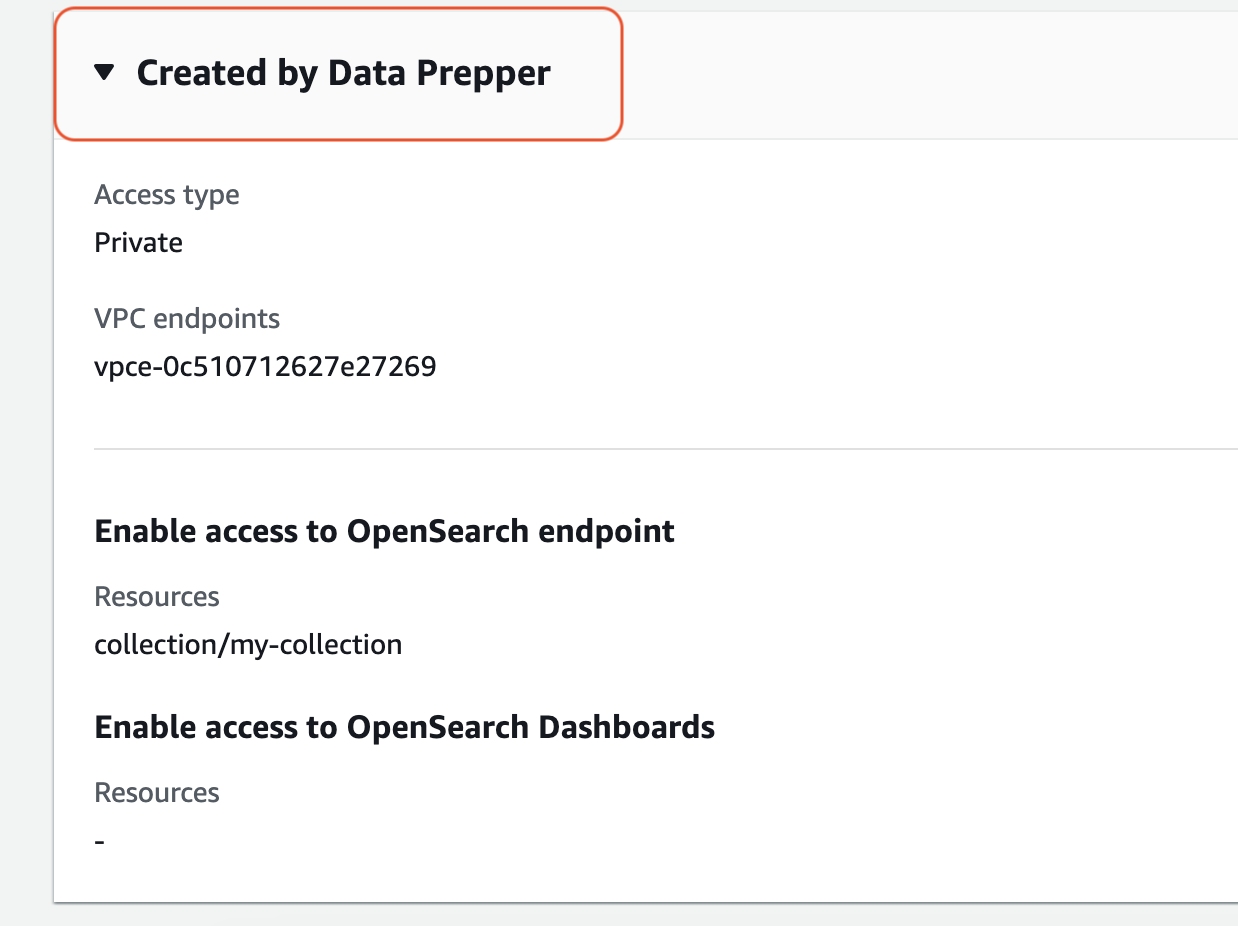

{ "Rules":[ { "Resource":[ "collection/my-collection" ], "ResourceType":"collection" } ], "SourceVPCEs":[ "vpce-0c510712627e27269" # The ID of the VPC endpoint that OpenSearch Ingestion creates between the pipeline and collection ], "Description":"Created by Data Prepper" }

No console, todas as regras que o OpenSearch Inestion adiciona às suas políticas de rede são denominadas Created by Data Prepper:

nota

Em geral, uma regra que especifique o acesso público para uma coleção substitui uma regra que especifique o acesso privado. Portanto, se a política já tinha acesso público configurado, essa nova regra adicionada pelo OpenSearch Ingestion não altera, na verdade, o comportamento da política. Para obter mais informações, consulte Precedência das políticas.

Se você interromper ou excluir o pipeline, o OpenSearch Ingestion excluirá o VPC endpoint entre o pipeline e a coleção. Ele também modifica a política de rede para remover o endpoint da VPC da lista de endpoints permitidos. Se você reiniciar o pipeline, ele recriará o endpoint da VPC e reatualizará a política de rede com o ID do endpoint.