As traduções são geradas por tradução automática. Em caso de conflito entre o conteúdo da tradução e da versão original em inglês, a versão em inglês prevalecerá.

Migre cargas de trabalho para o Amazon EVS usando o HCX VMware

Depois que o Amazon EVS for implantado, você poderá implantar o VMware HCX com conectividade à Internet pública ou privada para facilitar a migração de cargas de trabalho para o Amazon EVS. Para obter mais informações, consulte Introdução ao VMware HCX no Guia

Importante

A migração HCX baseada na Internet geralmente não é recomendada para:

-

Aplicativos sensíveis à instabilidade ou latência da rede.

-

Operações urgentes do VMotion.

-

Migrações em grande escala com requisitos rígidos de desempenho.

Para esses cenários, recomendamos o uso da conectividade privada HCX. Uma conexão privada dedicada oferece um desempenho mais confiável em comparação com as conexões baseadas na Internet.

Opções de conectividade HCX

Você pode migrar cargas de trabalho para o Amazon EVS usando conectividade privada com AWS Direct Connect ou conexão Site-to-Site VPN, ou usando conectividade pública.

Dependendo da sua situação e das opções de conectividade, você pode preferir usar a conectividade pública ou privada com o HCX. Por exemplo, alguns sites podem ter conectividade privada com maior consistência de desempenho, mas menor taxa de transferência devido à criptografia de VPN ou velocidades de link limitadas. Da mesma forma, você pode ter uma conectividade pública à Internet de alta taxa de transferência que tenha mais variação no desempenho. Com o Amazon EVS, você tem a opção de usar qualquer opção de conectividade que funcione melhor para você.

A tabela a seguir compara as diferenças entre a conectividade pública e a HCX privada.

| Conectividade privada | Conectividade pública |

|---|---|

|

Visão geral |

Visão geral |

|

Usa somente conexões privadas dentro da VPC. Opcionalmente, você pode usar o AWS Direct Connect ou a Site-to-Site VPN com um gateway de trânsito para conectividade de rede externa. |

Usa conectividade pública à Internet com endereços IP elásticos, permitindo migrações sem uma conexão privada dedicada. |

|

Mais adequado para |

Mais adequado para |

|

|

|

Benefícios principais |

Benefícios principais |

|

|

|

Considerações importantes |

Considerações importantes |

|

|

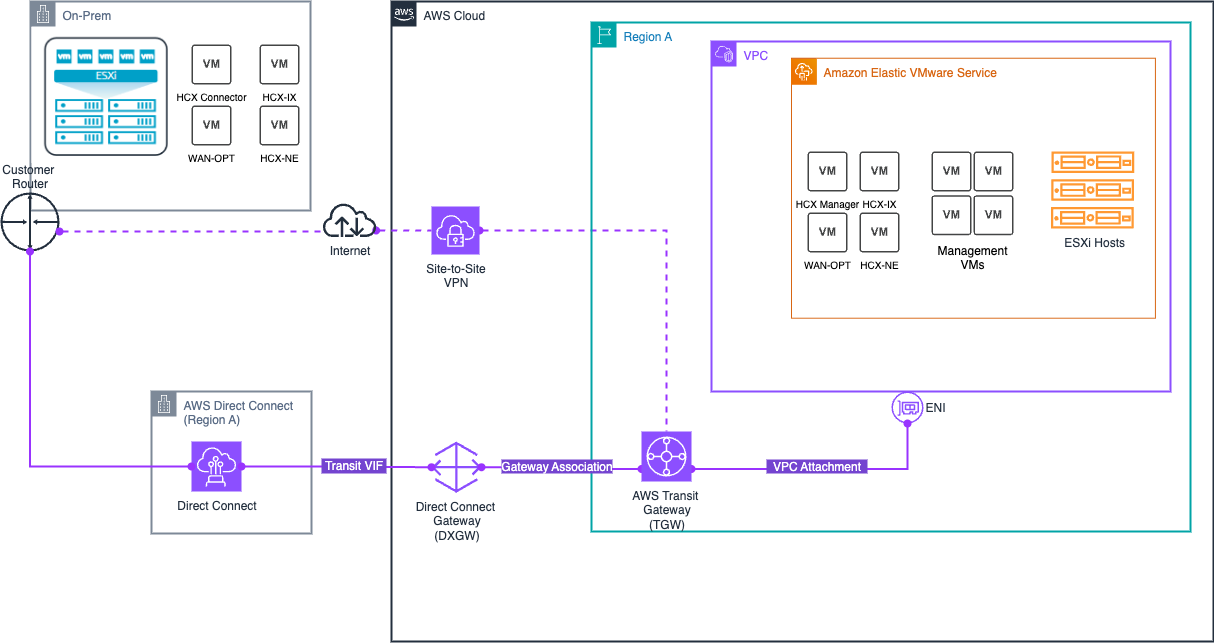

Arquitetura de conectividade privada HCX

A solução de conectividade privada HCX integra vários componentes:

-

Componentes de rede Amazon EVS

-

Usa somente sub-redes de VLAN privadas para comunicação segura, incluindo uma VLAN HCX privada.

-

Suporta rede ACLs para controle de tráfego.

-

Oferece suporte à propagação dinâmica de rotas por BGP por meio de um servidor de rotas VPC privado.

-

-

AWS opções gerenciadas de trânsito de rede para conectividade local

-

AWS O Direct Connect + AWS Transit Gateway permite que você conecte sua rede local ao Amazon EVS por meio de uma conexão privada dedicada. Para obter mais informações, consulte AWS Direct Connect + AWS Transit Gateway.

-

AWS Site-to-Site O VPN + AWS Transit Gateway oferece a opção de criar uma conexão IPsec VPN entre sua rede remota e o gateway de trânsito pela Internet. Para obter mais informações, consulte AWS Transit Gateway + AWS Site-to-Site VPN.

-

nota

O Amazon EVS não oferece suporte à conectividade por meio de uma interface virtual privada (VIF) do AWS Direct Connect ou por meio de uma conexão AWS Site-to-Site VPN que termina diretamente na VPC subjacente.

O diagrama a seguir ilustra a arquitetura de conectividade privada do HCX, mostrando como você pode usar o AWS Direct Connect e a Site-to-Site VPN com o gateway de trânsito para permitir a migração segura da carga de trabalho por meio de uma conexão privada dedicada.

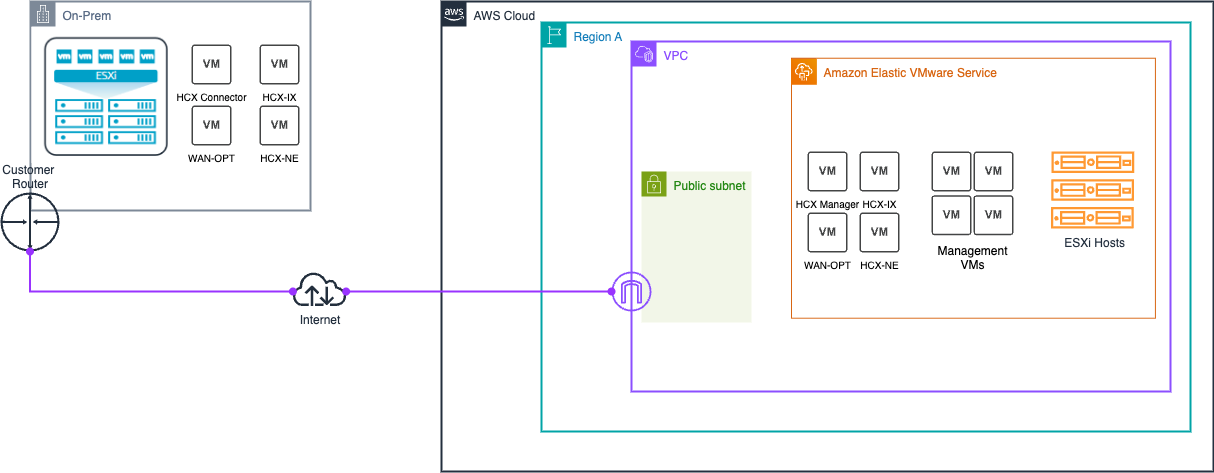

Arquitetura de conectividade à Internet HCX

A solução de conectividade com a Internet HCX consiste em vários componentes trabalhando juntos:

-

Componentes de rede Amazon EVS

-

Usa uma sub-rede VLAN HCX pública isolada para habilitar a conectividade com a Internet entre o Amazon EVS e seus dispositivos HCX locais.

-

Suporta rede ACLs para controle de tráfego.

-

Oferece suporte à propagação dinâmica de rotas por BGP por meio de um servidor de rotas VPC público.

-

-

IPAM e gerenciamento público de IP

-

O Amazon VPC IP Address Manager (IPAM) gerencia a alocação de IPv4 endereços públicos do pool IPAM público de propriedade da Amazon.

-

O bloco CIDR VPC secundário (/28) é alocado do pool IPAM, criando uma sub-rede pública isolada separada do CIDR VPC principal.

-

Para obter mais informações, consulte Configurar a conectividade pública com a Internet HCX.

O diagrama a seguir ilustra a arquitetura de conectividade com a Internet HCX.

Configuração de migração HCX

Este tutorial descreve como configurar o VMware HCX para migrar suas cargas de trabalho para o Amazon EVS.

Pré-requisitos

Antes de usar o VMware HCX com o Amazon EVS, verifique se os pré-requisitos do HCX foram atendidos. Para obter mais informações, consulte VMware Pré-requisitos do HCX.

Importante

O Amazon EVS tem requisitos exclusivos para conectividade pública HCX com a Internet.

Se você precisar de conectividade pública HCX, deverá atender aos seguintes requisitos:

-

Crie um IPAM e um pool IPv4 IPAM público com CIDR que tenha um comprimento mínimo de máscara de rede de /28.

-

Aloque pelo menos dois endereços IP elásticos (EIPs) do pool IPAM para os dispositivos HCX Manager e HCX Interconnect (HCX-IX). Aloque um endereço IP elástico adicional para cada dispositivo de rede HCX que você precisa implantar.

-

Adicione o bloco IPv4 CIDR público como um CIDR adicional à sua VPC.

Para obter mais informações, consulte Configuração de conectividade com a Internet HCX.

Verifique o status da sub-rede HCX VLAN

Uma VLAN é criada para o HCX como parte da implantação padrão do Amazon EVS. Siga estas etapas para verificar se a sub-rede da VLAN HCX está configurada corretamente.

Verifique se a sub-rede HCX VLAN está associada a uma rede ACL

Siga estas etapas para verificar se a sub-rede da VLAN HCX está associada a uma rede ACL. Para obter mais informações sobre associação de ACL de rede, consulteCrie uma rede ACL para controlar o tráfego de sub-rede VLAN do Amazon EVS.

Importante

Se você estiver se conectando pela Internet, associar um endereço IP elástico a uma VLAN fornece acesso direto à Internet a todos os recursos dessa VLAN. Certifique-se de ter listas de controle de acesso à rede apropriadas configuradas para restringir o acesso conforme necessário para seus requisitos de segurança.

Importante

EC2 os grupos de segurança não funcionam em interfaces de rede elásticas conectadas às sub-redes VLAN do Amazon EVS. Para controlar o tráfego de e para as sub-redes VLAN do Amazon EVS, você deve usar uma lista de controle de acesso à rede (ACL).

Verifique se as sub-redes EVS VLAN estão explicitamente associadas a uma tabela de rotas

O Amazon EVS exige que todas as sub-redes de VLAN do EVS sejam explicitamente associadas a uma tabela de rotas em sua VPC. Para conectividade HCX com a Internet, sua sub-rede VLAN pública HCX deve estar explicitamente associada a uma tabela de rotas pública em sua VPC que é roteada para um gateway de Internet. Siga estas etapas para verificar a associação explícita da tabela de rotas.

(Para conectividade HCX com a Internet) Verifique se EIPs estão associados à sub-rede VLAN HCX

Para cada dispositivo de rede HCX que você implanta, você deve ter um EIP do pool IPAM associado a uma sub-rede VLAN pública HCX. É necessário associar pelo menos dois EIPs à sub-rede VLAN pública HCX para os dispositivos HCX Manager e HCX Interconnect (HCX-IX). Siga estas etapas para verificar se as associações EIP necessárias existem.

Importante

A conectividade de Internet pública HCX falhará se você não associar pelo menos dois EIPs do pool IPAM a uma sub-rede VLAN pública HCX.

nota

Você não pode associar os dois primeiros EIPs ou o último EIP do bloco CIDR IPAM público a uma sub-rede VLAN. Eles EIPs são reservados como rede, gateway padrão e endereços de transmissão. O Amazon EVS gera um erro de validação se você tentar EIPs associá-los a uma sub-rede de VLAN.

Crie um grupo de portas distribuídas com o ID de VLAN de uplink público HCX

Acesse a interface do vSphere Client e siga as etapas em Adicionar um grupo de portas distribuídas para adicionar um grupo de portas

Ao configurar o failback na interface do vSphere Client, certifique-se de que o uplink1 seja um uplink ativo e o uplink2 seja um uplink em espera para ativar o failover. Active/Standby Para a configuração de VLAN na interface do vSphere Client, insira o ID da VLAN HCX que você identificou anteriormente.

(Opcional) Configurar a otimização de WAN HCX

nota

O recurso de otimização de WAN não está mais disponível no HCX 4.11.3. Para obter mais informações, consulte as notas de versão do HCX 4.11.3

O serviço de otimização de WAN HCX (HCX-WO) melhora as características de desempenho das linhas privadas ou do caminho da Internet aplicando técnicas de otimização da WAN, como redução de dados e condicionamento do caminho da WAN. O serviço de otimização de WAN HCX é recomendado em implantações que não conseguem dedicar caminhos de 10 Gbit para migrações. Em implantações de 10 Gbit e baixa latência, o uso da otimização de WAN pode não gerar um melhor desempenho de migração. Para obter mais informações, consulte Considerações e melhores VMware práticas de implantação do HCX

O serviço de otimização de WAN HCX é implantado em conjunto com o dispositivo de serviço de interconexão de WAN HCX (HCX-IX). O HCX-IX é responsável pela replicação de dados entre o ambiente corporativo e o ambiente Amazon EVS.

Para usar o serviço de otimização de WAN HCX com o Amazon EVS, você precisa usar um grupo de portas distribuídas na sub-rede da VLAN HCX. Use o grupo de portas distribuídas que foi criado na etapa anterior.

(Opcional) Ative a rede otimizada para mobilidade HCX

O HCX Mobility Optimized Networking (MON) é um recurso do HCX Network Extension Service. As extensões de rede habilitadas para MON melhoram os fluxos de tráfego para máquinas virtuais migradas, permitindo o roteamento seletivo em seu ambiente Amazon EVS. O MON permite que você configure o caminho ideal para migrar o tráfego da carga de trabalho para o Amazon EVS ao estender redes de camada 2, evitando um longo caminho de rede de ida e volta pelo gateway de origem. Esse recurso está disponível para todas as implantações do Amazon EVS. Para obter mais informações, consulte Configurando redes otimizadas para mobilidade no Guia

Importante

Antes de habilitar o HCX MON, leia as seguintes limitações e configurações não suportadas para o HCX Network Extension.

Restrições e limitações para extensão de rede

Restrições e limitações para topologias de rede otimizadas para mobilidade

Importante

Antes de habilitar o HCX MON, verifique se na interface do NSX você configurou a redistribuição de rotas para o CIDR da rede de destino. Para obter mais informações, consulte Configurar o BGP e a redistribuição de rotas

Verifique a conectividade HCX

VMware O HCX inclui ferramentas de diagnóstico integradas que podem ser usadas para testar a conectividade. Para obter mais informações, consulte Solução de problemas do VMware HCX