Verificar a identidade e a autenticidade do HSM de seu cluster no AWS CloudHSM (opcional)

Para inicializar o cluster no AWS CloudHSM, assine uma solicitação de assinatura de certificado (CSR) gerada pelo primeiro módulo de segurança de hardware (HSM) do cluster. Antes de fazer isso, você pode verificar a identidade e a autenticidade do HSM.

nota

Este processo é opcional. No entanto, ele funciona apenas até que um cluster seja inicializado. Depois que o cluster for inicializado, você não poderá usar esse processo para obter os certificados ou verificar os HSMs.

Para verificar a identidade do primeiro HSM do cluster, execute as seguintes etapas:

-

Obter os certificados e CSR : nesta etapa, são obtidos três certificados e uma CSR no HSM. Além disso, são obtidos dois certificados raiz, um do AWS CloudHSM e um do fabricante de hardware do HSM.

-

Verificar as cadeias do certificado: nesta etapa, são construídas duas cadeias de certificado, uma para o certificado raiz do AWS CloudHSM e uma para o certificado raiz do fabricante. Em seguida, o certificado do HSM é conferido com essas cadeias de certificados para determinar que o AWS CloudHSM e o fabricante de hardware confirmam a identidade e a autenticidade do HSM.

-

Comparar chaves públicas: nesta etapa, as chaves públicas são extraídas e comparadas com as chaves públicas no certificado do HSM e na CSR do cluster, para garantir que são iguais. Isso deve fornecer a confiança de que o CSR foi gerado por um HSM autêntico e confiável.

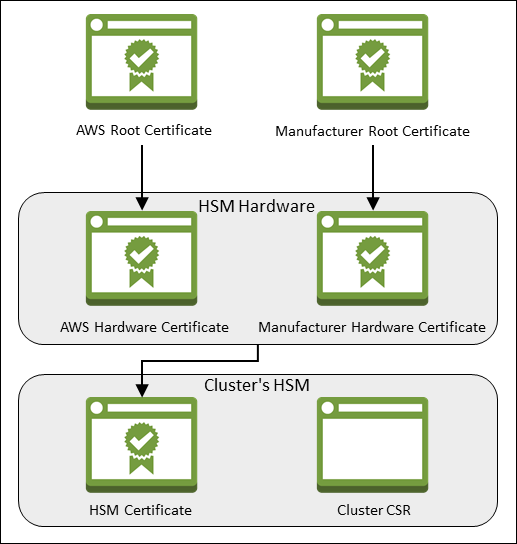

O diagrama a seguir mostra a CSR, os certificados e a relação entre eles. Cada certificado é definido pela lista subsequente.

- Certificado raiz da AWS

-

Este é o certificado raiz do AWS CloudHSM.

- Certificado raiz do fabricante

-

Este é o certificado raiz do fabricante de hardware.

- Certificado de hardware da AWS

-

O AWS CloudHSM criou esse certificado quando o hardware do HSM foi adicionado à frota. Esse certificado garante que o AWS CloudHSM é o proprietário do hardware.

- Certificado de hardware do fabricante

-

O fabricante de hardware do HSM criou esse certificado quando o hardware do HSM foi fabricado. Esse certificado garante que o fabricante criou o hardware.

- Certificado HSM

-

O certificado do HSM é gerado pelo hardware validado pelo FIPS quando você cria o primeiro HSM no cluster. Esse certificado garante que o hardware do HSM criou o HSM.

- CSR do cluster

-

O primeiro HSM cria a CSR do cluster. Ao assinar a CSR do cluster, você reivindica o cluster. Em seguida, você pode usar a CSR assinada para inicializar o cluster.

Etapa 1. Obter certificados do HSM

Para verificar a identidade e a autenticidade do HSM, começar obtendo um CSR e cinco certificados. É possível obter três certificados do HSM, o que pode ser feito no console do AWS CloudHSM

Etapa 2. Obter certificados raiz

Siga estas etapas para obter certificados raiz para o AWS CloudHSM e o fabricante. Salve os arquivos de certificado raiz no diretório que contém os arquivos CSR e de certificado da HSM.

Para obter certificados raiz para o AWS CloudHSM e o fabricante

-

Faça download do certificado raiz do AWS CloudHSM: AWS_CloudHSM_Root-G1.zip.

-

Faça download do certificado raiz do fabricante certo para seu tipo de HSM:

Certificado raiz do fabricante do hsm1.medium: liquid_security_certificate.zip

Certificado raiz do fabricante do hsm2.medium: liquid_security_certificate.zip

nota

Para fazer download de cada certificado da respectiva página inicial, use os links a seguir:

Página inicial do certificado raiz do fabricante

da instância hsm1.medium Página inicial do certificado raiz do fabricante

da instância hsm2m.medium

Talvez seja necessário clicar no link de Fazer download de certificado e escolher Salvar Link como... a seguir, para salvar o arquivo do certificado.

-

Depois de fazer o download dos arquivos, extraia (descompacte) seu conteúdo.

Etapa 3. Verificar cadeias de certificados

Nesta etapa, são construídas duas cadeias de certificado, uma para o certificado raiz do AWS CloudHSM e uma para o certificado raiz do fabricante. Em seguida, use OpenSSL para verificar o certificado de HSM com cada cadeia de certificado.

Para criar as cadeias de certificados, abra um shell do Linux. Você precisa do OpenSSL, que está disponível na maioria dos shells do Linux e precisa do certificado raiz e dos arquivos de certificado do HSM que foram transferidos por download. Entretanto, não precisa da AWS CLI para essa etapa, e o shell não precisa estar associado à sua conta da AWS.

Para verificar o certificado de HSM com o certificado raiz de AWS CloudHSM

-

Navegue até o diretório onde você salvou o certificado raiz e os arquivos de certificado do HSM que foram transferidos por download. Os comandos a seguir assumem que todos os certificados estejam no diretório atual e usam os nomes de arquivo padrão.

Use o comando a seguir para criar uma cadeia de certificado que inclua o certificado de hardware da AWS e o certificado raiz de AWS CloudHSM, nesta ordem. Substitua o

<cluster ID>pelo ID do cluster que tinha sido criado anteriormente.$cat<cluster ID>_AwsHardwareCertificate.crt \ AWS_CloudHSM_Root-G1.crt \ ><cluster ID>_AWS_chain.crt -

Use o comando OpenSSL a seguir para verificar o certificado de HSM com a cadeia de certificação da AWS. Substitua o

<cluster ID>pelo ID do cluster que tinha sido criado anteriormente.$openssl verify -CAfile<cluster ID>_AWS_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Para verificar o certificado de HSM com o certificado raiz do fabricante

-

Use o comando a seguir para criar uma cadeia de certificado que inclua o certificado de hardware do fabricante e o certificado raiz do fabricante, nesta ordem. Substitua o

<cluster ID>pelo ID do cluster que tinha sido criado anteriormente.$cat<cluster ID>_ManufacturerHardwareCertificate.crt \ liquid_security_certificate.crt \ ><cluster ID>_manufacturer_chain.crt -

Use o comando OpenSSL a seguir para verificar o certificado do HSM com a cadeia de certificados do fabricante. Substitua o

<cluster ID>pelo ID do cluster que tinha sido criado anteriormente.$openssl verify -CAfile<cluster ID>_manufacturer_chain.crt<cluster ID>_HsmCertificate.crt<cluster ID>_HsmCertificate.crt: OK

Etapa 4: Extrair e comparar chaves públicas

Use OpenSSL para extrair e comparar chaves públicas no certificado do HSM e na CSR do cluster, a fim de garantir que são iguais.

Para comparar as chaves públicas, use o shell do Linux. Você precisa do OpenSSL, que está disponível na maioria dos shells do Linux, mas não precisa da AWS CLI nesta etapa. O shell não precisa estar associado à sua AWS conta.

Para extrair e comparar as chaves públicas

-

Use o comando a seguir para extrair a chave pública do certificado de HSM.

$openssl x509 -in<cluster ID>_HsmCertificate.crt -pubkey -noout ><cluster ID>_HsmCertificate.pub -

Use o comando a seguir para extrair a chave pública da CSR do cluster.

$openssl req -in<cluster ID>_ClusterCsr.csr -pubkey -noout ><cluster ID>_ClusterCsr.pub -

Use o comando a seguir para comparar as chaves públicas. Se as chaves públicas forem idênticas, o comando a seguir não produzirá resultado.

$diff<cluster ID>_HsmCertificate.pub<cluster ID>_ClusterCsr.pub

Depois de verificar a identidade e a autenticidade do HSM, vá para Inicializar o cluster.