기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

중앙 집중식 수신을 AWS Network Firewall 위해 사용

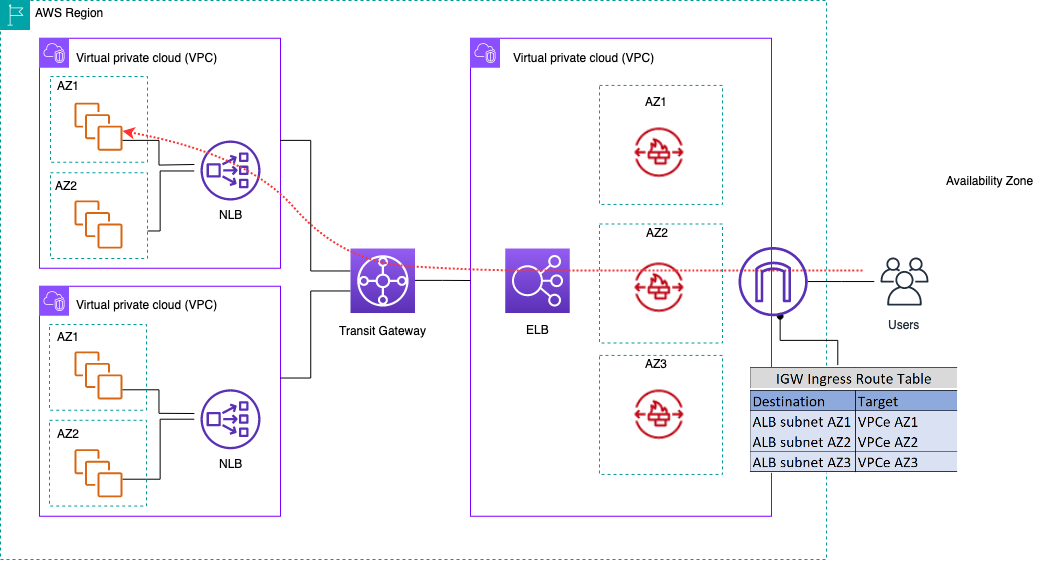

이 아키텍처에서 수신 트래픽은 나머지 VPCs에 도달 AWS Network Firewall 하기 전에에서 검사합니다. 이 설정에서 트래픽은 Edge VPC에 배포된 모든 방화벽 엔드포인트로 분할됩니다. 방화벽 엔드포인트와 Transit Gateway 서브넷 사이에 퍼블릭 서브넷을 배포합니다. 스포크 VPCs에 IP 대상이 포함된 ALB 또는 NLB를 사용할 수 있으며, 그 뒤에 있는 대상에 대해 Amazon EC2 Auto Scaling을 처리할 수 있습니다.

AWS Network Firewall을 사용한 수신 트래픽 검사

AWS Network Firewall 이 모델에서의 배포 및 관리를 간소화하기 위해를 사용할 수 AWS Firewall Manager 있습니다. Firewall Manager를 사용하면 중앙 위치에서 생성한 보호를 여러 계정에 자동으로 적용하여 다양한 방화벽을 중앙에서 관리할 수 있습니다. Firewall Manager는 Network Firewall에 대한 분산 배포 모델과 중앙 집중식 배포 모델을 모두 지원합니다. 블로그 게시물 AWS Network Firewall 를 사용하여 배포하는 방법은 AWS Firewall Manager

를 사용한 심층 패킷 검사(DPI) AWS Network Firewall

Network Firewall은 수신 트래픽에 대해 심층 패킷 검사(DPI)를 수행할 수 있습니다. Network Firewall은 (ACM)에 저장된 전송 계층 보안 AWS Certificate Manager (TLS) 인증서를 사용하여 패킷을 해독하고, DPI를 수행하고, 패킷을 다시 암호화할 수 있습니다. Network Firewall을 사용하여 DPI를 설정하는 데는 몇 가지 고려 사항이 있습니다. 먼저 신뢰할 수 있는 TLS 인증서를 ACM에 저장해야 합니다. 둘째, 복호화 및 재암호화를 위해 패킷을 올바르게 전송하도록 Network Firewall 규칙을 구성해야 합니다. 자세한 내용은 블로그 게시물 TLS 검사 구성에서 암호화된 트래픽 및 AWS Network Firewall

중앙 집중식 수신 아키텍처 AWS Network Firewall 에서의 주요 고려 사항

-

Edge VPC의 ELB는 호스트 이름이 아닌 대상 유형으로만 IP 주소를 가질 수 있습니다. 위 그림에서 대상은 스포크 VPC에 있는 Network Load Balancer의 프라이빗 IPs입니다. VPCs 엣지 VPC에서 ELB 뒤의 IP 대상을 사용하면 Auto Scaling이 손실됩니다.

-

를 방화벽 엔드포인트에 대한 단일 창 AWS Firewall Manager 으로 사용하는 것이 좋습니다.

-

이 배포 모델은 엣지 VPC에 들어갈 때 트래픽 검사를 올바르게 사용하므로 검사 아키텍처의 전체 비용을 줄일 수 있습니다.