기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

최적화: 클라우드 보안 작업 자동화 및 반복

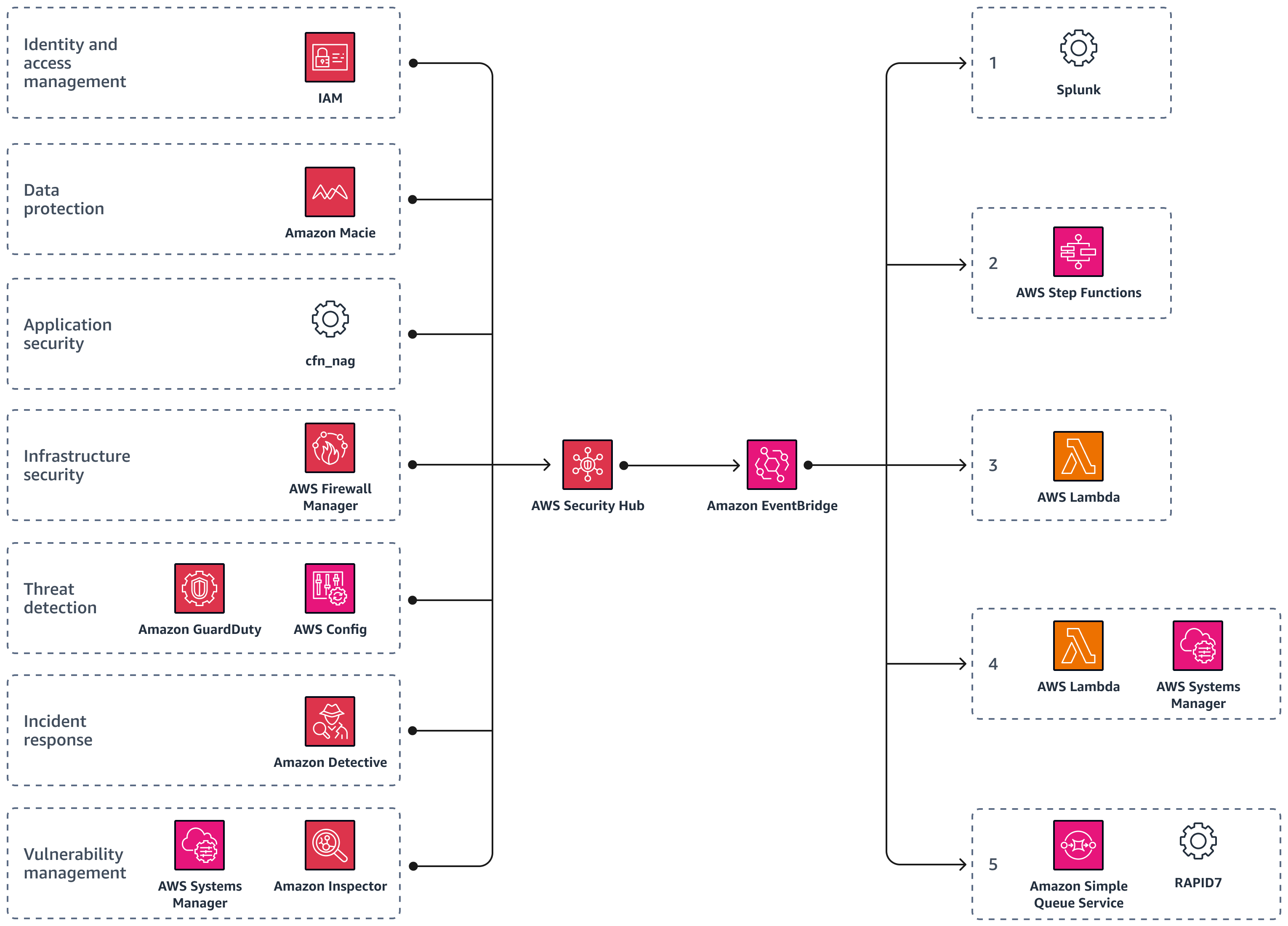

최적화 단계에서는 보안 작업을 자동화합니다. 크롤링 및 걷기 단계와 마찬가지로 실행 단계에서 AWS Security Hub CSPM 를 사용하여 자동화 및 반복을 달성할 수 있습니다. 다음 이미지는 Security Hub CSPM이 특정 조사 결과 및 인사이트에 대해 수행할 자동 작업을 정의하는 사용자 지정 Amazon EventBridge 규칙을 트리거하는 방법을 보여줍니다. 자세한 내용은 Security Hub CSPM 설명서의 Automations를 참조하세요.

Security Hub CSPM을 중앙 자동화 허브로 사용하여에 활동을 전달할 수도 있습니다Splunk

다음은 이전 이미지와 같이 반복되는 자동화된 작업의 예제입니다.

-

Splunk를 사용하여 의심스러운 활동을 감지합니다.

-

Step Functions를 사용하여 로그를 수집하고, 액세스를 취소하며, 격리하고, 포렌식 스냅샷을 생성합니다.

-

EventBridge 규칙을 사용하여 격리하고, 포렌식 스냅샷을 만들며, 손상된 서버를 골든 이미지로 대체하는 Lambda 함수를 시작합니다.

-

나머지 환경 전체에서 문제를 해결하고 패치를 적용하도록 Systems Manager를 사용하는 Lambda 함수를 시작합니다.

-

Rapid7

스캐너를 사용하여 AWS 리소스가 안전한지 스캔하고 검증하는 Amazon SQS 메시지를 시작합니다.

자세한 내용은 AWS 보안 블로그의 EC2 인스턴스 AWS 클라우드 용에서 인시던트 대응을 자동화하는 방법을