기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

AWS KMS key 계층 구조

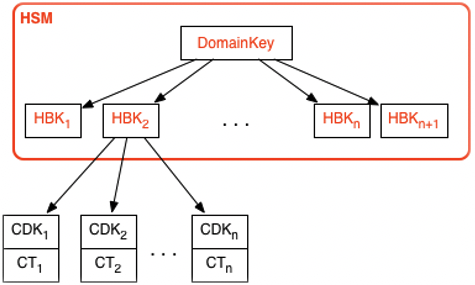

키 계층 구조는 최상위 논리적 키인 로 시작합니다 AWS KMS key. KMS 키는 최상위 키 구성 요소의 컨테이너를 나타내며, Amazon 리소스 이름(ARN)을 사용하여 AWS 서비스 네임스페이스에 고유하게 정의됩니다. ARN에는 고유하게 생성된 키 식별자인 키 ID가 포함되어 있습니다. KMS 키는 사용자가 시작한 요청을 기반으로 생성됩니다 AWS KMS. 수신 시는 KMS 키 컨테이너에 배치할 초기 HSM 백업 키(HBK) 생성을 AWS KMS 요청합니다. HBK는 도메인의 HSM에 생성되며 HSM에서 일반 텍스트로 내보낼 수 없도록 설계되었습니다. 대신 HBK는 HSM 관리 도메인 키로 암호화되어 내보내집니다. 이러한 내보낸 HBK를 내보낸 키 토큰(EKT)이라고 합니다.

EKT는 내구성이 높고 대기 시간이 짧은 스토리지로 내보내집니다. 예를 들어 논리적 KMS 키에 대한 ARN 수신한다고 가정합니다. 이는 키 계층 구조 또는 암호화 컨텍스트의 최상위를 나타냅니다. 계정 내에 여러 KMS 키를 생성하고 다른 AWS 명명된 리소스와 마찬가지로 KMS 키에 정책을 설정할 수 있습니다.

특정 KMS 키의 계층 구조 내에서 HBK는 KMS 키의 한 버전이라고 할 수 있습니다. KMS 키를를 통해 교체하려는 경우 AWS KMS새 HBK가 생성되고 KMS 키에 대한 활성 HBK로 KMS 키와 연결됩니다. 이전 HBK는 보존되며 이전에 보호된 데이터를 복호화하고 확인하는 데 사용할 수 있습니다. 단, 새 정보를 보호하는 데에는 활성 암호화 키만 사용할 수 있습니다.

AWS KMS 를 통해 KMS 키를 사용하여 정보를 직접 보호하도록 요청하거나 KMS 키로 보호되는 추가 HSM 생성 키를 요청할 수 있습니다. 이러한 키를 고객 데이터 키(CDK)라고 합니다. CDK는 암호화 텍스트(CT), 일반 텍스트 또는 두 가지 형식 모두로 암호화된 상태로 반환될 수 있습니다. KMS 키(고객 제공 데이터 또는 HSM 생성 키)로 암호화된 모든 객체는 직접 호출을 통해 HSM에서만 복호화할 수 있습니다 AWS KMS.

반환된 암호 텍스트 또는 해독된 페이로드는 내에 저장되지 않습니다 AWS KMS. 이 정보는 AWS KMS에 대한 TLS 연결을 통해 사용자에게 반환됩니다. 이는 사용자를 대신하여 AWS 서비스에서 수행한 호출에도 적용됩니다.

다음 표에는 키 계층 구조 및 특정 키 속성이 나와 있습니다.

| 키 | 설명 | 수명 주기 |

|---|---|---|

|

도메인 키 |

HSM 메모리에만 있는 256비트 AES-GCM 키로, KMS 키의 버전, 즉 HSM 백업 키를 래핑하는 데 사용됩니다. |

매일 교체됨1 |

|

HSM 백업 키 |

256비트 대칭 키 또는 RSA 또는 타원 곡선 개인 키로, 고객 데이터 및 키를 보호하는 데 사용되며 도메인 키로 암호화됩니다. 하나 이상의 HSM 백업 키가 KMS 키를 구성하며 keyId로 표시됩니다. |

매년 교체됨2(선택적 구성) |

|

추출된 암호화 키 |

HSM 메모리에만 있는 256비트 AES-GCM 키로, 고객 데이터 및 키를 암호화하는 데 사용됩니다. 각 암호화에 대해 HBK에서 추출됩니다. |

암호화당 한 번 사용되며 복호화할 때 다시 생성됩니다. |

|

고객 데이터 키 |

HSM에서 일반 텍스트 및 암호화 텍스트 형식으로 내보낸 사용자 정의 대칭 또는 비대칭 키입니다. HSM 백업 키로 암호화되며, TLS 채널을 통해 권한 있는 사용자에게 반환됩니다. |

교체 및 애플리케이션에 의한 통제된 사용 |

1 AWS KMS 도메인 관리 및 구성 작업을 고려하기 위해 도메인 키 교체를 최대 매주 완화할 수 있습니다.

2 사용자를 대신하여 AWS KMS 에서 AWS 관리형 키 생성하고 관리하는 기본값은 매년 자동으로 교체됩니다.