기계 번역으로 제공되는 번역입니다. 제공된 번역과 원본 영어의 내용이 상충하는 경우에는 영어 버전이 우선합니다.

File Gateway 설정 요구 사항

다른 언급이 없을 경우, 다음 요구 사항은 AWS Storage Gateway에서 모든 File Gateway 구성에 공통적으로 적용됩니다. 설정은 이 섹션의 요구 사항을 충족해야 합니다. 게이트웨이를 배포하기 전에 게이트웨이 설정에 적용되는 요구 사항을 검토합니다.

주제

사전 조건

Amazon S3 File Gateway(S3 File Gateway)를 설정하기 전에 다음 사전 조건을 충족해야 합니다.

-

Microsoft Active Directory(AD)를 구성하고 필요한 권한이 있는 Active Directory 서비스 계정을 생성합니다. 자세한 내용은 Active Directory 서비스 계정 권한 요구 사항을 참조하세요.

-

게이트웨이와 AWS사이에 충분한 네트워크 대역폭이 있는지 확인합니다. 게이트웨이를 성공적으로 다운로드, 활성화 및 업데이트하려면 최소 100Mbps가 필요합니다.

-

AWS 와 게이트웨이를 배포하는 온프레미스 환경 간의 네트워크 트래픽에 사용할 연결을 구성합니다. 퍼블릭 인터넷, 프라이빗 네트워킹, VPN 또는를 사용하여 연결할 수 있습니다 Direct Connect. 게이트웨이가 Amazon Virtual Private Cloud에 대한 프라이빗 연결을 AWS 통해 통신하도록 하려면 게이트웨이를 설정하기 전에 Amazon VPC를 설정합니다.

-

게이트웨이가 Active Directory 도메인 컨트롤러의 이름을 확인할 수 있는지 확인합니다. Active Directory 도메인에서 DHCP를 사용하여 확인을 처리하거나 게이트웨이 로컬 콘솔의 네트워크 구성 설정 메뉴에서 DNS 서버를 수동으로 지정할 수 있습니다.

하드웨어 및 스토리지 요구 사항

다음 섹션에서는 게이트웨이에 필요한 최소 하드웨어 및 스토리지 구성과 필요한 스토리지에 할당할 최소 디스크 공간에 대한 정보를 제공합니다.

File Gateway 성능의 모범 사례에 대한 자세한 내용은 S3 File Gateway에 대한 기본 성능 지침 섹션을 참조하세요.

온프레미스 VM에 대한 하드웨어 요구 사항

게이트웨이를 온프레미스에서 배포하는 경우에는 게이트웨이 가상 머신(VM)을 배포하는 기본 하드웨어가 다음의 최소 리소스를 제공할 수 있도록 해야 합니다.

-

VM에 지정한 가상 프로세스 4개

-

File Gateway용 16GiB의 예약 RAM

-

VM 이미지 및 시스템 데이터 설치용 디스크 공간 80GiB

자세한 내용은 S3 File Gateway 처리량 최대화를 참조하세요. 하드웨어가 게이트웨이 VM의 성능에 미치는 영향에 대한 정보는 파일 공유 할당량 섹션을 참조하세요.

Amazon EC2 인스턴스 유형에 대한 요구 사항

Amazon Elastic Compute Cloud(Amazon EC2)에 게이트웨이를 배포할 경우, 게이트웨이가 작동하려면 인스턴스 크기가 최소한 xlarge여야 합니다. 하지만 컴퓨팅 최적화 인스턴스 패밀리의 경우 크기가 2xlarge 이상이 되어야 합니다.

참고

Storage Gateway AMI는 Intel 또는 AMD 프로세서를 사용하는 x86 기반 인스턴스와만 호환됩니다. Graviton 프로세서를 사용하는 ARM 기반 인스턴스는 지원되지 않습니다.

게이트웨이 유형에 대한 권장 인스턴스 유형 중 하나를 사용합니다.

File Gateway 유형에 대한 권장 사항

-

범용 인스턴스 패밀리 – m5, m6 또는 m7 인스턴스 유형. Storage Gateway 프로세서 및 RAM 요구 사항을 충족하려면 xlarge 이상의 인스턴스 크기를 선택합니다.

-

컴퓨팅 최적화 인스턴스 패밀리 – c5, c6, 또는 c7 인스턴스 유형. Storage Gateway 프로세서 및 RAM 요구 사항을 충족하려면 2xlarge 이상의 인스턴스 크기를 선택합니다.

-

메모리 최적화 인스턴스 패밀리 – r5, r6 또는 r7 인스턴스 유형. Storage Gateway 프로세서 및 RAM 요구 사항을 충족하려면 xlarge 이상의 인스턴스 크기를 선택합니다.

-

스토리지 최적화 인스턴스 패밀리 – i3, i4 또는 i7 인스턴스 유형. Storage Gateway 프로세서 및 RAM 요구 사항을 충족하려면 xlarge 이상의 인스턴스 크기를 선택합니다.

참고

게이트웨이를 Amazon EC2에서 시작하고, 선택한 인스턴스 유형이 임시 스토리지를 지원할 경우 디스크가 자동으로 나열됩니다. Amazon EC2 인스턴스 스토리지에 대한 자세한 내용은 Amazon EC2 사용 설명서의 인스턴스 스토리지를 참조하세요.

애플리케이션 쓰기는 캐시에 동기 방식으로 저장되지만 내구성이 뛰어난 Amazon S3의 스토리지에는 비동기 방식으로 업로드됩니다. 업로드를 마치기 전에 인스턴스가 중단되어 휘발성 스토리지가 손실될 경우에는 캐시에 저장되어 아직 Amazon Simple Storage Service(Amazon S3)에 작성되지 않은 데이터가 손실될 수 있습니다. 따라서 게이트웨이를 호스팅하고 있는 인스턴스를 중단하려면 먼저

CachePercentDirtyCloudWatch 지표가0인지 확인해야 합니다. 휘발성 스토리지에 대한 자세한 내용은 휘발성 스토리지와 EC2 게이트웨이를 함께 사용 섹션을 참조하세요. Storage Gateway의 지표 모니터링에 대한 자세한 내용은 S3 File Gateway 모니터링 섹션을 참조하세요.S3 버킷에 객체 수가 500만 개 이상이고 gp2 EBS 볼륨을 사용 중인 경우, 시작 시 게이트웨이가 허용 가능한 성능을 발휘하려면 최소 루트 EBS 볼륨으로 350GiB가 필요합니다. 새로 생성된 Amazon EC2 File Gateway 인스턴스는 기본적으로 gp3 루트 볼륨을 사용하며,이 요구 사항은 없습니다. 볼륨 크기 증가 방법에 대한 자세한 내용은 탄력적 볼륨을 사용하여 EBS 볼륨 수정(콘솔)을 참조하세요.

스토리지 요구 사항

VM에 80GiB 디스크 공간이 필요할 뿐 아니라 게이트웨이에도 추가 디스크가 필요합니다.

| 게이트웨이 유형 | 캐시(최소값) | 캐시(최대값) |

|---|---|---|

| File Gateway | 150GiB | 64TiB |

참고

캐시에 대해 하나 이상의 로컬 드라이브를 최대 용량까지 구성할 수 있습니다.

기존 게이트웨이에 캐시를 추가할 때 호스트(하이퍼바이저 또는 Amazon EC2 인스턴스)에 새 디스크를 생성하는 것이 중요합니다. 기존 디스크가 이전에 캐시로 할당되었던 경우, 디스크 크기를 변경하지 마십시오.

게이트웨이 할당량에 대한 자세한 내용은 파일 공유 할당량 섹션을 참조하세요.

네트워크 및 방화벽 요구 사항

게이트웨이에서 인터넷, 로컬 네트워크, 도메인 이름 서비스(DNS) 서버, 방화벽, 라우터 등에 액세스할 수 있어야 합니다.

네트워크 대역폭 요구 사항은 게이트웨이가 업로드하고 다운로드하는 데이터 양에 따라 달라집니다. 게이트웨이를 성공적으로 다운로드, 활성화 및 업데이트하려면 최소 100Mbps가 필요합니다. 데이터 전송 패턴에 따라 워크로드 지원에 필요한 대역폭이 결정됩니다.

아래에서 필수 포트에 대한 정보와 방화벽 및 라우터를 통한 액세스를 허용하는 방법에 대한 정보를 얻을 수 있습니다.

참고

경우에 따라 게이트웨이를 Amazon EC2에 배포하거나 네트워크 보안 정책이 AWS IP 주소 범위를 제한하는 다른 유형의 배포(온프레미스 포함)를 사용할 수 있습니다. 이러한 경우 AWS IP 범위 값이 변경될 때 게이트웨이에 서비스 연결 문제가 발생할 수 있습니다. 사용해야 하는 AWS IP 주소 범위 값은 게이트웨이를 활성화하는 리전의 AWS Amazon 서비스 하위 집합에 있습니다. 현재 IP 범위 값은AWS 일반 참조에서 AWS IP 주소 범위를 참조하세요.

주제

포트 요구 사항

S3 File Gateway를 성공적으로 배포하고 작동하려면 네트워크 보안을 통해 특정 포트를 허용해야 합니다. 일부 포트는 모든 게이트웨이에 필요하며, 다른 포트는 NFS 또는 SMB 클라이언트, VPC 엔드포인트 또는 Microsoft Active Directory에 연결할 때와 같은 특정 구성에만 필요합니다.

S3 File Gateway의 경우 도메인 사용자가 SMB(Server Message Block) 파일 공유에 액세스할 수 있게 허용하려면 Microsoft Active Directory만 사용해야 합니다. File Gateway는 유효한 모든 Microsoft Windows 도메인(DNS로 확인 가능)에 조인될 수 있습니다.

Directory Service 를 사용하여 Amazon Web Services 클라우드AWS Managed Microsoft AD에서를 생성할 수도 있습니다. 대부분의 AWS Managed Microsoft AD 배포에서는 VPC에 대한 동적 호스트 구성 프로토콜(DHCP) 서비스를 구성해야 합니다. DHCP 옵션 세트 생성에 대한 자세한 내용은 AWS Directory Service 관리 안내서의 DHCP 옵션 세트 생성을 참조하세요.

다음 표에서는 필요한 포트를 나열하고 참고 열의 조건부 요구 사항을 설명합니다.

S3 File Gateway의 포트 요구 사항

|

네트워크 요소 |

From |

목적 |

프로토콜 |

포트 |

인바운드 |

아웃바운드 |

필수 |

참고 |

|---|---|---|---|---|---|---|---|---|

|

웹 브라우저 |

웹 브라우저 |

Storage Gateway VM |

TCP HTTP |

80 |

✓ |

✓ |

✓ |

Storage Gateway 활성화 키를 가져올 때 로컬 시스템에서 사용합니다. 포트 80은 Storage Gateway 어플라이언스 활성화 중에만 사용됩니다. Storage Gateway VM에 대한 공개 액세스에는 포트 80이 필요하지 않습니다. 포트 80에 액세스하는데 필요한 권한 수준은 네트워크 구성에 따라 다릅니다. Storage Gateway Management Console에서 게이트웨이를 활성화하는 경우, 콘솔에 연결하는 호스트가 게이트웨이의 포트 80에 액세스할 수 있어야 합니다. |

|

웹 브라우저 |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

AWS Management Console(기타 모든 작업) |

|

DNS |

Storage Gateway VM |

DNS(Domain Name Service) 서버 |

TCP 및 UDP DNS |

53 |

✓ |

✓ |

✓ |

이름 확인을 위해 Storage Gateway VM과 DNS 서버 간 통신에 사용됩니다. |

|

NTP |

Storage Gateway VM |

NTP(Network Time Protocol) 서버 |

TCP 및 UDP NTP |

123 |

✓ |

✓ |

✓ |

온프레미스 시스템이 VM 시간을 호스트 시간과 동기화하는 데 사용됩니다. Storage Gateway VM은 다음 NTP 서버를 사용하도록 구성되어 있습니다.

참고Amazon EC2에서 호스팅되는 게이트웨이에는 필요하지 않습니다. |

|

Storage Gateway |

Storage Gateway VM |

지원 엔드포인트 |

TCP SSH |

22 |

✓ |

✓ |

✓ |

지원 가 게이트웨이에 액세스하여 게이트웨이 문제를 해결할 수 있도록 허용합니다. 게이트웨이의 정상 작업 중에는 이 포트를 열어둘 필요가 없지만, 문제 해결 시에는 필요합니다. 지원 엔드포인트 목록은 지원 엔드포인트를 참조하세요. |

|

Storage Gateway |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

관리 제어 |

|

Amazon CloudFront |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

정품 인증용 |

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

관리 제어 *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1026 |

✓ |

✓* |

컨트롤 플레인 엔드포인트 *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1027 |

✓ |

✓* |

Anon 컨트롤 플레인(활성화용) *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1028 |

✓ |

✓* |

Proxy 엔드포인트 *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

1031 |

✓ |

✓* |

데이터 영역 *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

2222 |

✓ |

✓* |

VPCe에 대한 SSH 지원 채널 *VPC 엔드포인트를 사용할 때 지원 채널을 여는 경우에만 필수 |

|

|

VPC |

Storage Gateway VM |

AWS |

TCP HTTPS |

443 |

✓ |

✓ |

✓* |

관리 제어 *VPC 엔드포인트를 사용하는 경우에만 필수 |

|

파일 공유 클라이언트 |

SMB 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP SMBv3 |

445 |

✓ |

✓ |

✓* |

파일 공유 데이터 전송 세션 서비스. Microsoft Windows NT 이상용 포트 137~139를 대체합니다. *SMB에만 필요합니다. |

|

Microsoft Active Directory |

Storage Gateway VM |

Active Directory 서버 |

UDP NetBIOS |

137 |

✓ |

✓ |

✓* |

Name 서비스 *SMBv1에만 필요합니다. |

|

Microsoft Active Directory |

Storage Gateway VM |

Active Directory 서버 |

UDP NetBIOS |

138 |

✓ |

✓ |

✓* |

데이터그램 서비스 *SMBv1에만 필요합니다. |

|

Microsoft Active Directory |

Storage Gateway VM |

Active Directory 서버 |

TCP 및UDP LDAP |

389 |

✓ |

✓ |

✓* |

DSA(Directory System Agent) 클라이언트 연결 *SMB에만 필요합니다. |

|

Microsoft Active Directory |

Storage Gateway VM |

Active Directory 서버 |

TCP 및 UDP Kerberos |

88 |

✓ |

✓ |

✓* |

Kerberos *SMB에만 필요합니다. |

|

Microsoft Active Directory |

Storage Gateway VM |

Active Directory 서버 |

TCP 분산 컴퓨팅 환경/엔드포인트 매퍼(DCE/EMAP) |

135 |

✓ |

✓ |

✓* |

RPC *SMB에만 필요합니다. |

|

파일 공유 클라이언트 |

NFS 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP 데이터 NFSv3 |

111 |

✓ |

✓ |

✓* |

파일 공유 데이터 전송(NFS v3에만 해당) *NFS에만 필요합니다. |

|

파일 공유 클라이언트 |

NFS 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP NFS |

2049 |

✓ |

✓ |

✓* |

파일 공유 데이터 전송 *NFS v3 및 v4에만 필요합니다. |

|

파일 공유 클라이언트 |

NFS 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP NFSv3 |

20048 |

✓ |

✓ |

✓* |

파일 공유 데이터 전송 *NFSv3에만 필수 |

|

파일 공유 클라이언트 |

NFS 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP NFSv3 |

8750 |

✓ |

✓ |

✓* |

파일 공유 할당량 *NFSv3에만 필수 |

|

파일 공유 클라이언트 |

SMB 클라이언트 |

Storage Gateway VM |

TCP 또는 UDP SMBv2 |

139 |

✓ |

✓ |

✓* |

파일 공유 데이터 전송 세션 서비스 *SMB에만 필요합니다 |

|

Amazon S3 |

Storage Gateway VM |

Amazon S3 서비스 엔드포인트 |

TCP HTTPS |

443 |

✓ |

✓ |

✓ |

Storage Gateway VM에서 AWS 서비스 엔드포인트로의 통신용입니다. 서비스 엔드포인트에 대한 자세한 내용은 방화벽 및 라우터를 통한 Allowing AWS Storage Gateway 액세스를 참조하세요. |

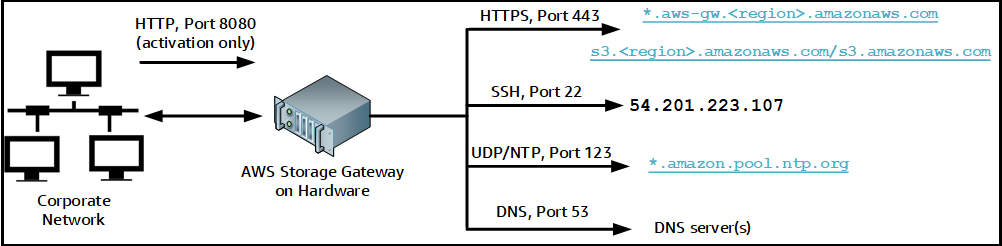

다음 그림은 기본 S3 File Gateway 배포를 위한 네트워크 트래픽 흐름을 보여줍니다.

Storage Gateway Hardware Appliance에 대한 네트워킹 및 방화벽 요구 사항

각 Storage Gateway Hardware Appliance에는 다음과 같은 네트워크 서비스가 필요합니다.

-

인터넷 액세스 - 서버의 모든 네트워크 인터페이스를 통해 인터넷에 상시 접속할 수 있는 네트워크 연결입니다.

-

DNS 서비스 - 하드웨어 어플라이언스와 DNS 서버 간의 통신을 위한 DNS 서비스입니다.

-

시간 동기화 - 자동으로 구성된 Amazon NTP 시간 서비스에 연결할 수 있어야 합니다.

-

IP 주소 - 할당된 DHCP 또는 고정 IPv4 주소입니다. IPv6 주소는 할당할 수 없습니다.

Dell PowerEdge R640 서버 후면에는 5개의 물리적 네트워크 포트가 있습니다. 서버 뒷면을 보고 왼쪽부터 오른쪽 순서로 이 포트는 다음과 같습니다.

-

iDRAC

-

em1 -

em2 -

em3 -

em4

iDRAC 포트는 원격 서버 관리에 사용할 수 있습니다.

하드웨어 어플라이언스를 작동하려면 다음 포트가 필요합니다.

|

프로토콜 |

포트 |

Direction |

소스 |

대상 |

사용법 |

|---|---|---|---|---|---|

| SSH |

22 |

아웃바운드 |

하드웨어 어플라이언스 |

|

지원 채널 |

| DNS | 53 | 아웃바운드 | 하드웨어 어플라이언스 | DNS 서버 | 이름 확인 |

| UDP/NTP | 123 | 아웃바운드 | 하드웨어 어플라이언스 | *.amazon.pool.ntp.org |

시간 동기화 |

| HTTPS |

443 |

아웃바운드 |

하드웨어 어플라이언스 |

|

데이터 전송 |

| HTTP | 8080 | 인바운드 | AWS | 하드웨어 어플라이언스 | 활성화(잠시 동안) |

하드웨어 어플라이언스는 설계상 다음과 같은 네트워크 및 방화벽 설정이 필요합니다.

-

하드웨어 콘솔에서 연결된 모든 네트워크 인터페이스를 구성합니다.

-

각 네트워크 인터페이스는 고유한 서브넷에 있어야 합니다.

-

연결된 모든 네트워크 인터페이스에 위의 그림에 나와 있는 엔드포인트에 대한 아웃바운드 액세스를 제공합니다.

-

하드웨어 어플라이언스를 지원하는 네트워크 인터페이스를 한 개 이상 구성합니다. 자세한 내용은 하드웨어 어플라이언스 네트워크 파라미터 구성 단원을 참조하십시오.

참고

서버 뒷면과 포트가 나와 있는 그림을 보려면 하드웨어 어플라이언스를 물리적으로 설치하기 섹션을 참조하세요.

동일한 네트워크 인터페이스(NIC)의 모든 IP 주소는 게이트웨이용이든 호스트용이든 상관없이 동일한 서브넷에 있어야 합니다. 다음 그림은 주소 지정 체계를 보여 줍니다.

하드웨어 어플라이언스 활성화 및 구성에 대한 자세한 내용은 AWS Storage Gateway Hardware Appliance 사용 섹션을 참조하세요.

방화벽 및 라우터를 통한 AWS Storage Gateway 액세스 허용

게이트웨이와 통신하려면 다음 Storage Gateway 서비스 엔드포인트에 대한 액세스 권한이 필요합니다 AWS. 게이트웨이 설정 중에 네트워크 환경에 따라 게이트웨이의 엔드포인트 유형을 선택합니다. 방화벽 또는 라우터를 사용하여 네트워크 트래픽을 필터링 또는 제한하는 경우, 방화벽 및 라우터가 AWS로 가는 아웃바운드 통신을 위해 이 서비스 엔드포인트를 허용하도록 구성해야 합니다.

참고

Storage Gateway가 연결 및 데이터 전송에 사용하도록 프라이빗 VPC 엔드포인트를 구성하는 경우 AWS게이트웨이는 퍼블릭 인터넷에 액세스할 필요가 없습니다. 자세한 내용은 Virtual Private Cloud(VPC)에서 게이트웨이 활성화를 참조하세요.

중요

다음 엔드포인트 예제의 region을와 같은 게이트웨이의 올바른 AWS 리전 문자열로 바꿉니다us-west-2.

amzn-s3-demo-bucket을 배포에서 Amazon S3 버킷의 실제 이름으로 바꿉니다. amzn-s3-demo-bucket 대신 별표(*)를 사용하여 방화벽 규칙에 와일드카드 항목을 생성할 수도 있습니다. 그러면 모든 버킷 이름에 대한 서비스 엔드포인트가 나열됩니다.

게이트웨이가 미국 또는 캐나다 AWS 리전 에 배포되어 있고 FIPS(Federal Information Processing Standard) 준수 엔드포인트 연결이 필요한 경우 s3를 로 바꿉니다s3-fips.

엔드포인트 유형

표준 엔드포인트

이러한 엔드포인트는 게이트웨이 어플라이언스와 간의 IPv4 트래픽을 지원합니다 AWS.

head-bucket 작업을 위해 모든 게이트웨이에는 다음과 같은 서비스 엔드포인트가 필요합니다.

bucket-name.s3.region.amazonaws.com:443

다음의 서비스 엔드포인트는 제어 경로(anon-cp, client-cp, proxy-app) 및 데이터 경로(dp-1) 작업을 위한 모든 게이트웨이에 필요합니다.

anon-cp.storagegateway.region.amazonaws.com:443 client-cp.storagegateway.region.amazonaws.com:443 proxy-app.storagegateway.region.amazonaws.com:443 dp-1.storagegateway.region.amazonaws.com:443

다음 게이트웨이 서비스 엔드포인트는 API 호출에 필요합니다.

storagegateway.region.amazonaws.com:443

다음 예제는 미국 서부(오리건) 리전(us-west-2)의 게이트웨이 서비스 엔드포인트입니다.

storagegateway.us-west-2.amazonaws.com:443

듀얼 스택 엔드포인트

이러한 엔드포인트는 게이트웨이 어플라이언스와 AWS간의 IPv4 및 IPv6 트래픽을 지원합니다.

head-bucket 작업을 위해 모든 게이트웨이에는 다음과 같은 듀얼 스택 서비스 엔드포인트가 필요합니다.

bucket-name.s3.dualstack.region.amazonaws.com:443

제어 경로(활성화, 컨트롤 플레인, 프록시) 및 데이터 경로(데이터플레인) 작업을 위해서는 모든 게이트웨이에 다음과 같은 듀얼 스택 서비스 엔드포인트가 필요합니다.

activation-storagegateway.region.api.aws:443 controlplane-storagegateway.region.api.aws:443 proxy-storagegateway.region.api.aws:443 dataplane-storagegateway.region.api.aws:443

다음 게이트웨이 듀얼 스택 서비스 엔드포인트는 API 호출에 필요합니다.

storagegateway.region.api.aws:443

다음 예제는 미국 서부(오리건) 리전(us-west-2)의 게이트웨이 듀얼 스택 서비스 엔드포인트입니다.

storagegateway.us-west-2.api.aws:443

Amazon S3 서비스 엔드포인트

Amazon S3 File Gateway를 Amazon S3 서비스에 연결하려면 다음 세 가지 유형의 엔드포인트가 필요합니다.

Amazon S3 엔드포인트 서비스

참고

이 엔드포인트의 경우에만 FIPS 호환 배포를 위해 s3를 s3-fips로 바꾸지 마십시오.

s3.amazonaws.com

Amazon S3 리전 엔드포인트

s3.region.amazonaws.com (Standard) s3.dualstack.region.amazonaws.com (Dual-stack)

다음 예제는 미국 동부(오하이오) 리전(us-east-2)의 Amazon S3 리전 엔드포인트를 보여줍니다.

s3.us-east-2.amazonaws.com s3.dualstack.us-east-2.amazonaws.com

다음 예제는 미국 서부(캘리포니아 북부) 리전(us-west-1)의 표준 및 듀얼 스택 FIPS 호환 Amazon S3 리전 엔드포인트를 보여줍니다.

s3-fips.us-west-1.amazonaws.com s3-fips.dualstack.us-west-1.amazonaws.com

다음 예제는 AWS GovCloud (US) 리전에서 사용하는 표준 및 듀얼 스택 Amazon S3 리전 엔드포인트를 보여줍니다.

s3-fips.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (FIPS)) s3-fips.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (FIPS)) s3.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (Standard)) s3.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (Standard)) s3-fips.dualstack.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (FIPS dual-stack)) s3-fips.dualstack.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (FIPS dual-stack)) s3.dualstack.us-gov-east-1.amazonaws.com (AWS GovCloud (US-East) Region (Dual-stack)) s3.dualstack.us-gov-west-1.amazonaws.com (AWS GovCloud (US-West) Region (Dual-stack))

참고

게이트웨이가 Amazon S3 버킷 AWS 리전 의 위치를 확인할 수 없는 경우이 서비스 엔드포인트는 기본적으로 로 설정됩니다s3.us-east-1.amazonaws.com. AWS 리전 게이트웨이가 활성화되고 Amazon S3 버킷이 위치한 외에도 미국 동부(버지니아 북부) 리전(us-east-1)에 대한 액세스를 허용하는 것이 좋습니다.

Amazon S3 버킷 엔드포인트

bucket-name.s3.region.amazonaws.com (Standard)bucket-name.s3.dualstack.region.amazonaws.com (Dual-stack)

다음 예제는 미국 동부(오하이오) 리전(us-east-2)에서 이름이 amzn-s3-demo-bucket

amzn-s3-demo-bucket.s3.us-east-2.amazonaws.com (Standard)amzn-s3-demo-bucket.s3.dualstack.us-east-2.amazonaws.com (Dual-stack)

다음 예제는 AWS GovCloud(미국 동부) 리전()amzn-s3-demo-bucket1us-gov-east-1.

amzn-s3-demo-bucket1.s3-fips.us-gov-east-1.amazonaws.com (FIPS)amzn-s3-demo-bucket1.s3-fips.dualstack.us-gov-east-1.amazonaws.com (FIPS dual-stack)

Storage Gateway 및 Amazon S3 서비스 엔드포인트 외에도 Storage Gateway VM에 다음 NTP 서버에 대한 네트워크 액세스도 필요합니다.

time.aws.com 0.amazon.pool.ntp.org 1.amazon.pool.ntp.org 2.amazon.pool.ntp.org 3.amazon.pool.ntp.org

지원되는 엔드포인트 AWS 리전 및 서비스 엔드포인트에 대한 자세한 내용은의 Storage Gateway를 참조하세요AWS 일반 참조.

Amazon EC2 게이트웨이 인스턴스에 대한 보안 그룹 구성

에서 AWS Storage Gateway보안 그룹은 Amazon EC2 게이트웨이 인스턴스에 대한 트래픽을 제어합니다. 보안 그룹을 구성할 때는 다음을 수행하는 것이 좋습니다.

-

보안 그룹은 외부 인터넷에서 들어오는 연결을 허용해서는 안 됩니다. 게이트웨이 보안 그룹 내 인스턴스만 게이트웨이와 통신할 수 있도록 허용해야 합니다.

인스턴스가 보안 그룹 외부에서 게이트웨이에 연결해야 하는 경우에는 포트 80(활성화용)에 대해서만 연결을 허용하는 것이 좋습니다.

-

게이트웨이 보안 그룹 외부에 있는 Amazon EC2 호스트에서 게이트웨이를 활성화하려면 호스트의 IP 주소에서 포트 80으로 들어오는 접속을 허용합니다. 활성화 호스트의 IP 주소를 확인할 수 없는 경우에는 포트 80을 열어 게이트웨이를 활성화하고 활성화가 완료되면 포트 80에 대한 액세스를 종료하는 방법을 사용할 수 있습니다.

-

문제 해결을 지원 위해를 사용하는 경우에만 포트 22 액세스를 허용합니다. 자세한 내용은 Amazon EC2 게이트웨이 문제를 해결하는 지원 데 도움이 필요한 경우 단원을 참조하십시오.

게이트웨이 용도로 개방하는 포트에 대한 자세한 내용은 포트 요구 사항 섹션을 참조하세요.

지원되는 하이퍼바이저 및 호스트 요구 사항

Storage Gateway를 온프레미스에서 가상 머신(VM) 어플라이언스 또는 물리적 하드웨어 어플라이언스로 실행하거나에서 Amazon EC2 인스턴스 AWS 로 실행할 수 있습니다.

Storage Gateway에서 지원하는 하이퍼바이저 버전 및 호스트는 다음과 같습니다.

-

VMware ESXi 하이퍼바이저(버전 7.0 또는 8.0) - 이 설정의 경우 호스트에 연결하기 위한 VMware vSphere 클라이언트도 필요합니다.

-

Microsoft Hyper-V Hypervisor(2019, 2022 또는 2025) – 이 설정의 경우 호스트에 연결하려면 Microsoft Windows 클라이언트 컴퓨터에서 Microsoft Hyper-V Manager를 사용해야 합니다.

-

Linux 커널 기반 가상 머신(KVM) - 무료 오픈 소스 가상화 기술입니다. KVM은 Linux 버전 2.6.20 이상의 모든 버전에 포함되어 있습니다. Storage Gateway는 CentOS/RHEL 7.7, RHEL 8.6 Ubuntu 16.04 LTS 및 Ubuntu 18.04 LTS 배포판에 대해 테스트 및 지원됩니다. 다른 최신 Linux 배포판이 작동하지만 기능이나 성능이 보장되지는 않습니다. KVM 환경이 이미 가동되고 있고 KVM 작동 방식에 익숙하다면 이 옵션을 사용하는 것이 좋습니다.

-

버전 10.0.1.1부터 시작하는 Nutanix AHV(Acropolis Hypervisor) - Nutanix 하이퍼 컨버지드 인프라(HCI) 솔루션에 통합된 KVM 기반 가상화 플랫폼입니다.

-

Amazon EC2 인스턴스 - Storage Gateway는 게이트웨이 VM 이미지를 포함하는 Amazon Machine Image(AMI)를 제공합니다. Amazon EC2에 게이트웨이를 배포하는 방법에 대한 자세한 내용은 S3 File Gateway용 기본 Amazon EC2 호스트 배포 섹션을 참조하세요.

-

Storage Gateway Hardware Appliance - Storage Gateway는 제한된 가상 머신 인프라 위치에 대한 온프레미스 배포 옵션으로 물리적 하드웨어 어플라이언스를 제공합니다.

참고

Storage Gateway는 다른 게이트웨이 VM의 스냅샷 또는 복제본에서 생성된 VM이나 Amazon EC2 AMI에서 게이트웨이를 복구하는 기능을 지원하지 않습니다. 게이트웨이 VM이 제대로 작동하지 않는 경우에는 새로운 게이트웨이를 활성화하고 그 게이트웨이에 데이터를 복구합니다. 자세한 내용은 가상 머신이 예기치 않게 종료된 상황에서 복구하기 단원을 참조하십시오.

Storage Gateway는 동적 메모리 및 가상 메모리 벌루닝(ballooning)을 지원하지 않습니다.

File Gateway에 지원되는 NFS 및 SMB 클라이언트

File Gateway는 다음 클라이언트를 지원합니다.

|

운영 체제 버전 |

커널 버전 |

지원되는 프로토콜 |

|---|---|---|

| Amazon Linux 2023 | 6.1 LTS | NFSv4.1, NFSv3 |

| Amazon Linux 2 | 5.10 LTS | NFSv4.1, NFSv3 |

| RHEL 9 | 5.14 | NFSv4.1, NFSv3 |

| RHEL 8.10 | 4.18 | NFSv4.1, NFSv3 |

| SUSE 15 | 6.4 | NFSv4.1, NFSv3 |

| Ubuntu 24.04 LTS | 6.8 LTS | NFSv4.1, NFSv3 |

| Ubuntu 22.04 LTS | 5.15 LTS | NFSv4.1, NFSv3 |

| Microsoft Windows Server 2025 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows Server 2022 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows 11 | SMBv2, SMBv3, NFSv3 | |

| Microsoft Windows 10 | SMBv2, SMBv3, NFSv3 |

참고

SMB(Server Message Block) 암호화에는 SMB v3 언어를 지원하는 클라이언트가 필요합니다.

File Gateway에 지원되는 파일 시스템 작업

NFS 또는 SMB 클라이언트는 파일에 대해 쓰기, 읽기, 삭제 및 자르기 작업을 할 수 있습니다. 클라이언트는 쓰기를에 전송할 때 로컬 캐시에 동기적으로 AWS Storage Gateway씁니다. 그런 다음 최적의 전송 방법을 통해 Amazon S3에 비동기 방식으로 작성합니다. 읽기 작업은 처음에 로컬 캐시를 통해 이루어집니다. 데이터를 사용할 수 없는 경우, S3를 통해 연속 읽기 캐시로 가져옵니다.

쓰기 및 읽기는 변경되거나 요청된 부분만 게이트웨이를 통해 전송되는 방법으로 최적화됩니다. 삭제는 Amazon S3에서 객체를 제거합니다. 디렉터리는 Amazon S3 콘솔과 동일한 구문을 사용하여 S3의 폴더 객체로 관리됩니다.

GET, PUT, UPDATE 및 DELETE 같은 HTTP 작업들은 파일 공유에서 파일을 수정할 수 있습니다. 이들 작업은 자동 만들기, 읽기, 업데이트 및 삭제(CRUD) 기능을 따릅니다.