IAM 정책을 사용하여 VPC 설정 테스트

액세스를 제한하는 IAM 정책을 배포하여 Amazon EC2 또는 WorkSpaces를 사용하여 설정한 VPC를 추가로 테스트할 수 있습니다.

아래의 정책은 지정된 VPC를 Amazon S3가 사용하지 않는 한 Amazon S3에 대한 액세스를 거부합니다.

- JSON

-

-

{

"Version":"2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": "S3:*",

"Resource": "*",

"Condition": {

"StringNotEqualsIfExists": {

"aws:SourceVpc": "vpc-12345678"

},

"Bool": {

"aws:ViaAwsService": "false"

}

}

}

]

}

아래의 정책은 로그인 엔드포인트에 AWS Management 콘솔 프라이빗 액세스 정책을 사용하여 선택한 AWS 계정 ID에 대한 로그인을 제한합니다.

- JSON

-

-

{

"Version":"2012-10-17",

"Statement": [

{

"Effect": "Allow",

"Principal": "*",

"Action": "*",

"Resource": "*",

"Condition": {

"StringEquals": {

"aws:PrincipalAccount": [

"AWSAccountID"

]

}

}

}

]

}

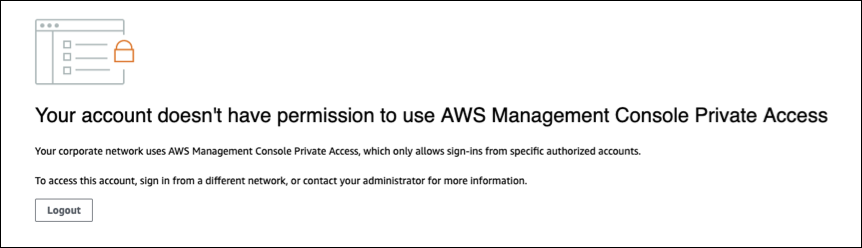

계정에 속하지 않는 ID로 연결할 경우 다음과 같은 오류 페이지가 표시됩니다.