翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

WorkSpaces Personal で専用の Microsoft Entra ID ディレクトリを作成する

このチュートリアルでは、Microsoft Entra ID に参加し、Microsoft Intune に登録されている Bring Your Own License (BYOL) の Windows 10 および 11 個人用 WorkSpaces を作成します。このような WorkSpaces を作成する前に、まず Entra ID に参加している WorkSpaces 専用の WorkSpaces Personal ディレクトリを作成する必要があります。

注記

Microsoft Entra に参加している個人用 WorkSpaces は、アフリカ (ケープタウン)、イスラエル (テルアビブ)、中国 (寧夏) を除く、Amazon WorkSpaces が提供されているすべてのAWSリージョンで利用できます。

概要:

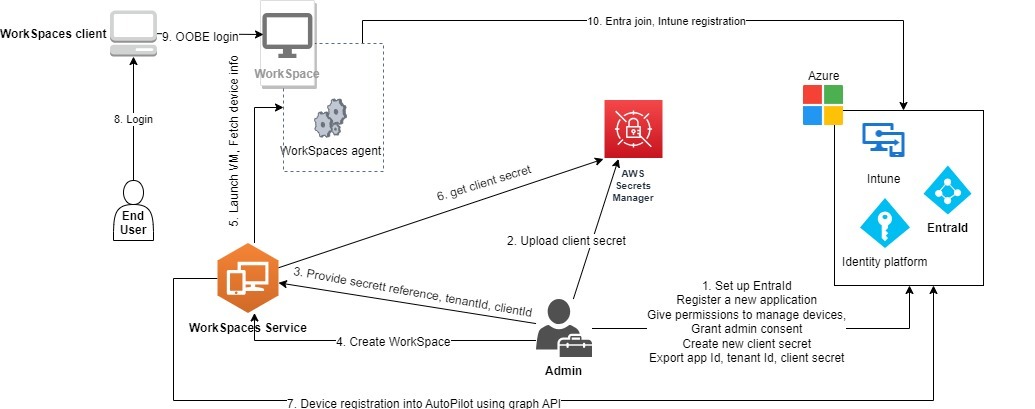

Microsoft Entra ID 個人用 WorkSpaces ディレクトリには、Microsoft Entra ID で管理されているユーザーに割り当てられた Microsoft Entra ID 参加済みの WorkSpaces を起動するために必要なすべての情報が含まれます。ユーザー情報は、IAM Identity Center AWSを通じて WorkSpaces で利用できるようになります。IAM Identity Center は、従業員 ID を Entra ID から に持ち込むための ID ブローカーとして機能しますAWS。WorkSpaces の Intune への登録と Entra への参加は、Microsoft Windows Autopilot のユーザードリブンモードを使って実行します。以下の図は、Autopilot のプロセスを示したものです。

要件と制限

-

Microsoft Entra ID P1 プラン以上。

-

Microsoft Entra ID と Intune が有効になっており、ロールが割り当てられていること。

-

Intune 管理者 - Autopilot デプロイプロファイルの管理に必要です。

-

グローバル管理者 - ステップ 3 で作成されたアプリケーションに割り当てられる API アクセス許可に対して、管理者の同意を付与するために必要です。アプリケーションは、このアクセス許可なしで作成できます。ただし、グローバル管理者がアプリケーションのアクセス許可について管理者の同意を付与する必要があります。

-

WorkSpaces ユーザーに Windows 10/11 VDA E3 または E5 ユーザーサブスクリプションライセンスを割り当てます。

-

Entra ID ディレクトリは、Windows 10 または 11 の Bring Your Own License (BYOL) の個人用 WorkSpaces のみをサポートします。サポートされているバージョンは次のとおりです。

Windows 10 バージョン 21H2 (2021 年 12 月更新)

Windows 10 バージョン 22H2 (2022 年 11 月更新)

Windows 11 Enterprise 23H2 (2023 年 10 月リリース)

Windows 11 Enterprise 22H2 (2022 年 10 月リリース)

Windows 11 Enterprise 24H2 (2024 年 10 月リリース)

-

Bring Your Own License (BYOL) がAWSアカウントに対して有効になっており、有効な Windows 10 または 11 BYOL イメージがアカウントにインポートされている。詳細については、「WorkSpaces で自分の Windows デスクトップライセンスを使用する」を参照してください。

-

Microsoft Entra ID ディレクトリは、Windows 10 または 11 の BYOL の個人用 WorkSpaces のみをサポートします。

-

Microsoft Entra ID ディレクトリは DCV プロトコルのみをサポートします。

-

WorkSpaces にファイアウォールを使用している場合は、Microsoft Intune と Windows Autopilot のエンドポイントへのアウトバウンドトラフィックがブロックされていないことを確認します。詳細については、「Microsoft Intune のネットワーク エンドポイント - Microsoft Intune

」および「Windows Autopilot requirements 」を参照してください。 -

Microsoft Entra ID ディレクトリは、Government Community Cloud High (GCCH) 環境および国防総省 (DoD) 環境の Microsoft Entra ID テナントをサポートしていません。

ステップ 1: IAM アイデンティティセンターを有効にして Microsoft Entra ID と同期する

Microsoft Entra ID に参加している個人用 WorkSpaces を作成して Entra ID ユーザーに割り当てるには、IAM Identity Center AWSを通じてユーザー情報を で使用できるようにする必要があります。IAM Identity Center は、 AWSリソースへのユーザーアクセスを管理するために推奨されるAWSサービスです。詳細については、「IAM アイデンティティセンターとは」を参照してください。これは 1 回限りの設定です。

WorkSpaces と統合する、既存の IAM アイデンティティセンターインスタンスがない場合は、WorkSpaces と同じリージョンにインスタンスを作成することをお勧めします。別のリージョンに既存の AWSIdentity Center インスタンスがある場合は、クロスリージョン統合を設定できます。クロスリージョンのセットアップの詳細については、「 クロスリージョン IAM アイデンティティセンター統合を作成する (オプション)」を参照してください。

注記

WorkSpaces と IAM アイデンティティセンター間のクロスリージョン統合は、AWS GovCloud (US) Region ではサポートされていません。

-

特にマルチアカウント環境を使用している場合は、AWSOrganizations で IAM Identity Center を有効にします。IAM アイデンティティセンターのアカウントインスタンスを作成することもできます。詳細については、「IAM アイデンティティセンターAWSの有効化」を参照してください。WorkSpaces の各ディレクトリは、IAM アイデンティティセンターの 1 つのインスタンス、組織、またはアカウントに関連付けることができます。

組織インスタンスを使用して、メンバーアカウントの 1 つに WorkSpaces ディレクトリを作成しようとしている場合は、次の IAM アイデンティティセンターのアクセス許可があることを確認してください。

"sso:DescribeInstance""sso:CreateApplication""sso:PutApplicationGrant""sso:PutApplicationAuthenticationMethod""sso:DeleteApplication""sso:DescribeApplication""sso:getApplicationGrant"

詳細については、「IAM アイデンティティセンターリソースへのアクセス許可の管理の概要」を参照してください。また、これらのアクセス許可をブロックするサービスコントロールポリシー (SCP) がないことを確認してください。SCP の詳細については、「サービスコントロールポリシー (SCP)」を参照してください。

-

Entra ID テナントから選択したユーザーまたはすべてのユーザーを IAM アイデンティティセンターのインスタンスに自動的に同期するように、IAM アイデンティティセンターと Microsoft Entra ID を設定します。詳細については、「Microsoft Entra ID と IAM Identity Center を使用して SAML と SCIM を設定する」および「チュートリアル: 自動ユーザープロビジョニング用に AWSIAM Identity Center を設定する

」を参照してください。 -

Microsoft Entra ID で設定したユーザーが IAM Identity Center AWSインスタンスに正しく同期されていることを確認します。Microsoft Entra ID にエラーメッセージが表示された場合は、Entra ID のユーザーの設定が、IAM アイデンティティセンターでサポートされていないことを示しています。この問題はエラーメッセージによって識別できます。例えば、Entra ID のユーザーオブジェクトに、姓、名、または表示名がない場合、次のようなエラーメッセージが表示されます。

"2 validation errors detected: Value at 'name.givenName' failed to satisfy constraint: Member must satisfy regular expression pattern: [\\p{L}\\p{M}\\p{S}\\p{N}\\p{P}\\t\\n\\r ]+; Value at 'name.givenName' failed to satisfy constraint: Member must have length greater than or equal to 1"。詳細については、「特定のユーザーが外部 SCIM プロバイダーから IAM アイデンティティセンターに同期できない」を参照してください。

注記

WorkSpaces は Entra ID の UserPrincipalName (UPN) 属性を使用して個々のユーザーを識別します。UPN の制限事項は次のとおりです。

UPN の長さが 63 文字を超えることはできません。

WorkSpace をユーザーに割り当てた後に UPN を変更した場合、UPN を元に戻さない限り、ユーザーは WorkSpace に接続できません。

ステップ 2: Microsoft Entra ID アプリケーションを登録して Windows Autopilot のアクセス許可を付与する

WorkSpaces Personal は、Microsoft Windows Autopilot のユーザードリブンモードを使用して WorkSpaces を Microsoft Intune に登録し、Microsoft Entra ID に参加させます。

Amazon WorkSpaces で WorkSpaces Personal を Autopilot に登録できるようにするには、必要な Microsoft Graph API アクセス許可を付与する Microsoft Entra ID アプリケーションを登録する必要があります。Entra ID アプリケーションの登録の詳細については、「クイック スタート: Microsoft ID プラットフォームにアプリケーションを登録する

Entra ID アプリケーションで次の API アクセス許可を付与することをお勧めします。

-

Entra ID に参加させる新しい個人用 WorkSpace を作成する場合は、次の API アクセス許可が必要です。

DeviceManagementServiceConfig.ReadWrite.All

-

個人用 WorkSpace を終了または再構築する場合は、次のアクセス許可が使用されます。

注記

これらのアクセス許可を付与しなくても WorkSpace は終了できますが、Intune テナントおよび Entra ID テナントからは削除されないため、個別に削除する必要があります。

DeviceManagementServiceConfig.ReadWrite.AllDevice.ReadWrite.AllDeviceManagementManagedDevices.ReadWrite.All

これらのアクセス許可には管理者の同意が必要です。詳細については、「アプリケーションに対してテナント全体の管理者の同意を付与する

」を参照してください。

次に、Entra ID アプリケーションのクライアントシークレットを追加する必要があります。詳細については、「資格情報を追加する

ステップ 3: Windows Autopilot のユーザードリブンモードを設定する

Windows Autopilot のユーザードリブンモードによって Intune で Microsoft Entra への参加を実行する方法について、チュートリアル

Autopilot のために Microsoft Intune を設定するには

-

Microsoft Intune 管理センターにサインインします。

-

個人用 WorkSpaces 向けに新しい Autopilot のデバイスグループを作成します。詳細については、「Windows Autopilot のデバイスグループを作成する

」を参照してください。 [グループ]、[新しいグループ] の順に選択します。

[Group type] (グループの種類) で、[Security] (セキュリティ) を選択します。

[メンバーシップの種類] で [動的デバイス] を選択します。

-

[Edit dynamic query] を選択して、動的メンバーシップルールを作成します。ルールは次のような形式になります。

(device.devicePhysicalIds -any (_ -eq "[OrderID]:WorkSpacesDirectoryName"))重要

WorkSpacesDirectoryNameは、ステップ 5 で作成する Entra ID WorkSpaces Personal ディレクトリのディレクトリ名と一致している必要があります。これは、WorkSpaces が仮想デスクトップを Autopilot に登録するときに、ディレクトリ名の文字列がグループタグとして使用されるためです。さらに、グループタグは Microsoft Entra デバイスのOrderID属性にマッピングされます。

[デバイス]、[Windows]、[登録] の順に選択します。[登録オプション] で [自動登録] を選択します。[MDM ユーザースコープ] で [すべて] を選択します。

-

Autopilot デプロイプロファイルを作成します。詳細については、「Autopilot Deployment プロファイルを作成する

」を参照してください。 -

[Windows Autopilot] で [デプロイプロファイル]、[プロファイルの作成] の順に選択します。

-

[Windows AutoPilot Deployment プロファイル] 画面で、[プロファイルの作成] ドロップダウンメニューを選択し、[Windows PC] を選択します。

-

[プロファイルの作成] 画面の [On the Out-of-box experience (OOBE)] ページを開きます。[配置モード] で [ユーザードリブン] を選択します。[Microsoft Entra ID に参加] で [Microsoft Entra 参加済み] を選択します。Entra ID に参加済みの個人用 WorkSpaces でコンピュータ名をカスタマイズするには、[デバイス名テンプレートを適用する] で [はい] を選択し、登録時のデバイスの名前付けに使用するテンプレートを作成します。

-

[割り当て] ページの [割り当てる] で、[選択したグループ] を選択します。[含めるグループを選択する] を選択し、2 で作成した Autopilot デバイスグループを選択します。

-

ステップ 4: AWS Secrets Managerシークレットを作成する

で作成した Entra ID アプリケーションのアプリケーション ID やクライアントシークレットなどの情報を安全に保存AWS Secrets Managerするには、 にシークレットを作成する必要がありますステップ 2: Microsoft Entra ID アプリケーションを登録して Windows Autopilot のアクセス許可を付与する。これは 1 回限りの設定です。

AWS Secrets Managerシークレットを作成するには

-

カスタマーマネージドキーを AWS Key Management Service

で作成します。キーは後でAWS Secrets Managerシークレットの暗号化に使用されます。WorkSpaces サービスではデフォルトのキーにアクセスできないため、デフォルトのキーを使用してシークレットを暗号化しないでください。キーは以下の手順で作成します。 -

https://console.aws.amazon.com/kms

でAWS KMSコンソールを開きます。 -

を変更するにはAWS リージョン、ページの右上隅にあるリージョンセレクターを使用します。

-

[Create key] (キーの作成) を選択します。

-

[キーを設定] ページの [キーのタイプ] で、[対称] を選択します。[キーの使用方法] で [暗号化および復号化] を選択します。

-

[確認] ページのキーポリシーエディタで、キーポリシーに次のアクセス許可が含まれ、WorkSpaces サービスのプリンシパル

workspaces.amazonaws.comからキーへのアクセスが許可されていることを確認します。{ "Effect": "Allow", "Principal": { "Service": [ "workspaces.amazonaws.com" ] }, "Action": [ "kms:Decrypt", "kms:DescribeKey" ], "Resource": "*" }

-

-

前のステップで作成したAWS KMSキーを使用してAWS Secrets Manager、 にシークレットを作成します。

https://console.aws.amazon.com/secretsmanager/

から Secrets Manager コンソールを開きます。 [Store a new secret] (新しいシークレットを保存する) を選択します。

[シークレットタイプの選択] ページの[シークレットタイプ] で[その他のシークレットタイプ] を選択します。

[キー/値のペア] の キーボックスに「application_id」と入力し、値ボックスにステップ 2 の Entra ID アプリケーションの ID をコピーして貼り付けます。

キーボックスで [行を追加] を選択して「application_password」と入力し、値ボックスにステップ 2 の Entra ID アプリケーションのクライアントシークレットをコピーして貼り付けます。

前のステップで作成したAWS KMSキーを暗号化キーのドロップダウンリストから選択します。

[次へ] を選択します。

[シークレットを設定] ページで、[シークレットの名前] と [説明] を入力します。

[リソースのアクセス許可] セクションで、[許可を編集] を選択します。

リソースのアクセス許可に次のリソースポリシーを含め、WorkSpaces サービスのプリンシパル

workspaces.amazonaws.comにシークレットへのアクセスを必ず許可します。

ステップ 5: 専用の Microsoft Entra ID WorkSpaces ディレクトリを作成する

Microsoft Entra ID に参加済みの WorkSpaces および Entra ID ユーザーの情報を保存する専用の WorkSpaces ディレクトリを作成します。

Entra ID WorkSpaces ディレクトリを作成するには

https://console.aws.amazon.com/workspaces/v2/home

で WorkSpaces コンソールを開きます。 -

ナビゲーションペインで [ディレクトリ] を選択します。

-

[ディレクトリの作成] ページの [WorkSpaces タイプ] で、[個人] を選択します。[WorkSpace デバイス管理] で [Microsoft Entra ID] を選択します。

-

[Microsoft Entra のテナント ID] に、ディレクトリの WorkSpaces を参加させる Microsoft Entra ID のテナント ID を入力します。ディレクトリの作成後にテナント ID を変更することはできません。

-

Entra ID アプリケーション ID とパスワードについては、ドロップダウンリストからステップ 4 で作成したAWS Secrets Managerシークレットを選択します。ディレクトリの作成後に、ディレクトリに関連付けられたシークレットを変更することはできません。ただし、Entra ID アプリケーション ID とそのパスワードを含むシークレットの内容は、https://console.aws.amazon.com/secretsmanager/

のAWS Secrets Managerコンソールからいつでも更新できます。 -

IAM Identity Center インスタンスが WorkSpaces ディレクトリと同じAWSリージョンにある場合は、ユーザー ID ソースで、ステップ 1 で設定した IAM Identity Center インスタンスをドロップダウンリストから選択します。ディレクトリの作成後に、ディレクトリに関連付けられた IAM アイデンティティセンターのインスタンスを変更することはできません。

IAM Identity Center インスタンスが WorkSpaces ディレクトリとは異なるAWSリージョンにある場合は、クロスリージョンを有効にするを選択し、ドロップダウンリストからリージョンを選択します。

注記

既存の IAM アイデンティティセンターインスタンスが別のリージョンにある場合は、クロスリージョン統合をセットアップするためにオプトインする必要があります。クロスリージョンのセットアップの詳細については、「 クロスリージョン IAM アイデンティティセンター統合を作成する (オプション)」を参照してください。

-

[ディレクトリ名] に、ディレクトリの一意の名前 (

WorkSpacesDirectoryNameなど) を入力します。重要

ディレクトリ名は、ステップ 3 で Microsoft Intune を使って作成した Autopilot デバイスグループの動的クエリを作成するのに使用される

OrderIDと一致している必要があります。ディレクトリ名の文字列は、個人用 WorkSpaces を Windows Autopilot に登録するときにグループタグとして使用されます。グループタグは、Microsoft Entra デバイスのOrderID属性にマッピングされます。 -

(オプション)[Description] に、ディレクトリの説明を入力します。

-

[VPC] で、WorkSpaces の起動に使用した VPC を選択します。詳細については、「WorkSpaces Personal 用に VPC を設定する」を参照してください。

-

[サブネット] で、同じアベイラビリティーゾーンにない VPC の 2 つのサブネットを選択します。これらのサブネットは個人用 WorkSpaces の起動に使用されます。詳細については、「WorkSpaces Personal のアベイラビリティーゾーン」を参照してください。

重要

サブネットで起動された WorkSpaces にインターネットアクセスがあることを確認します。インターネットアクセスは、ユーザーが Windows デスクトップにログインするときに必要です。詳細については、「WorkSpaces Personal でのインターネットアクセス」を参照してください。

-

[設定] で、[専用 WorkSpace を有効化] を選択します。専用の WorkSpaces Personal ディレクトリを作成して、Windows 10 または 11 の Bring Your Own License (BYOL) の個人用 WorkSpaces を起動するには、これを有効にする必要があります。

注記

[設定] に [専用 WorkSpace を有効化] オプションが表示されない場合、アカウントで BYOL が有効になっていません。アカウントで BYOL を有効にするには、「WorkSpaces で自分の Windows デスクトップライセンスを使用する」を参照してください。

(オプション) [タグ] で、ディレクトリ内の個人用 WorkSpaces に使用するキーペアの値を指定します。

-

ディレクトリの概要を確認し、[ディレクトリの作成] を選択します。ディレクトリが接続されるには数分かかります。ディレクトリの最初のステータスは

Creatingです。ディレクトリの作成が完了すると、ステータスがActiveに変わります。

ディレクトリが作成されると、IAM アイデンティティセンターアプリケーションも自動的に作成されます。アプリケーションの ARN を検索するには、ディレクトリの概要ページに移動します。

これで、Microsoft Intune に登録され、Microsoft Entra ID に参加している Windows 10 または 11 の個人用 WorkSpaces を、ディレクトリを使用して起動できるようになりました。詳細については、「WorkSpaces Personal で WorkSpace を作成する」を参照してください。

WorkSpaces Personal ディレクトリを作成したら、個人用 WorkSpaces を作成できます。詳細については、WorkSpaces Personal で WorkSpace を作成するを参照してください。

WorkSpaces ディレクトリの IAM アイデンティティセンターアプリケーションを設定する (オプション)

ディレクトリが作成されると、対応する IAM アイデンティティセンターアプリケーションが自動的に作成されます。アプリケーションの ARN は、ディレクトリの詳細ページの [概要] セクションにあります。デフォルトでは、アイデンティティセンターインスタンスのすべてのユーザーは、対応するアイデンティティセンターアプリケーションを設定しなくても、割り当てられた WorkSpaces にアクセスできます。ただし、IAM アイデンティティセンターアプリケーションのユーザー割り当てを設定することで、ディレクトリ内の WorkSpaces へのユーザーアクセスを管理できます。

IAM アイデンティティセンターアプリケーションのユーザー割り当てを設定するには

IAM コンソール (https://console.aws.amazon.com/iam/

) を開きます。 [AWS マネージドアプリケーション] タブで、WorkSpaces ディレクトリのアプリケーションを選択します。アプリケーション名は

WorkSpaces.wsd-xxxxxの形式です。wsd-xxxxxは WorkSpaces ディレクトリ ID です。[アクション]、[詳細を編集] の順に選択します。

[ユーザーとグループの割り当て方法] を、[割り当ては不要] から [割り当てが必要] に変更します。

[Save changes] (変更の保存) をクリックします。

この変更を行うと、アイデンティティセンターインスタンスのユーザーは、アプリケーションに割り当てられていない限り、割り当てられた WorkSpaces にアクセスできなくなります。ユーザーをアプリケーションに割り当てるには、 AWS CLIコマンドを使用してユーザーまたはグループをアプリケーションにcreate-application-assignment割り当てます。詳細については、『AWS CLI コマンドリファレンス』を参照してください。

クロスリージョン IAM アイデンティティセンター統合を作成する (オプション)

WorkSpaces と関連付けられた IAM Identity Center インスタンスが同じAWSリージョンにあることをお勧めします。ただし、WorkSpaces リージョンとは異なるリージョンで既に IAM アイデンティティセンターインスタンスが設定されている場合は、クロスリージョン統合を作成できます。クロスリージョン WorkSpaces と IAM アイデンティティセンターの統合を作成する際に、WorkSpaces を有効にしてクロスリージョン呼び出しを行い、IAM アイデンティティセンターインスタンスからユーザー属性やグループ属性などの情報にアクセスして保存します。

重要

Amazon WorkSpaces は、組織レベルのインスタンスでのみ、クロスリージョン IAM アイデンティティセンターと WorkSpaces の統合をサポートします。WorkSpaces は、アカウントレベルのインスタンスに対するクロスリージョン IAM アイデンティティセンター統合をサポートしていません。IAM アイデンティティセンターインスタンスタイプとそのユースケースの詳細については、「Understanding types of IAM Identity Center instances」を参照してください。

WorkSpaces ディレクトリと IAM アイデンティティセンターインスタンスの間にクロスリージョン統合を作成すると、クロスリージョン呼び出しにより、WorkSpaces をデプロイするときやログイン中にレイテンシーが高くなる可能性があります。レイテンシーの増大は、WorkSpaces リージョンと IAM アイデンティティセンターのリージョン間の距離に比例します。ユースケースごとにレイテンシーテストを実行することをお勧めします。

クロスリージョンの IAM アイデンティティセンター接続は、「ステップ 5: 専用の Microsoft Entra ID WorkSpaces ディレクトリを作成する」で有効にできます。[ユーザー ID ソース] のドロップダウンリストから、「ステップ 1: IAM アイデンティティセンターを有効にして Microsoft Entra ID と同期する」で設定した IAM アイデンティティセンターインスタンスを選択します。

重要

ディレクトリの作成後に、ディレクトリに関連付けられた IAM アイデンティティセンターインスタンスを変更することはできません。