翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

概念

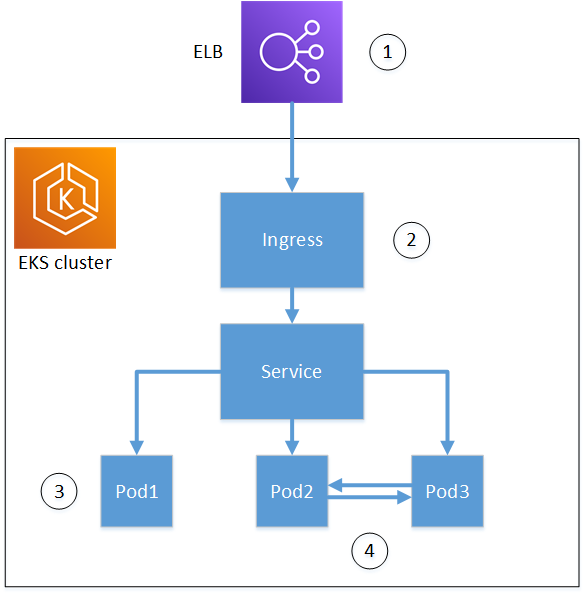

次の図は、Amazon EKS クラスターで TLS を使用するために使用できるオプションの一部を示しています。サンプルクラスターはロードバランサーの背後にあります。数値は、TLS で保護された通信で可能なエンドポイントを識別します。

-

ロードバランサーでの終了

Elastic Load Balancing (Elastic Load Balancing) は AWS Certificate Manager サービスと統合されています。ロードバランサー

cert-managerに をインストールする必要はありません。プライベート CA で ACM をプロビジョニングし、プライベート CA で証明書に署名して、Elastic Load Balancing コンソールを使用して証明書をインストールできます。 AWS Private CA 証明書は自動的に更新されます。別の方法として、非AWS ロードバランサーにプライベート証明書を提供して TLS を終了することもできます。

これにより、リモートクライアントとロードバランサー間の暗号化された通信が提供されます。ロードバランサーが暗号化されずに Amazon EKS クラスターに渡された後のデータ。

-

Kubernetes Ingress Controller での終了

Ingress Controller は Amazon EKS クラスター内にあり、ロードバランサーおよびルーターとして機能します。Ingress Controller を外部通信のクラスターのエンドポイントとして使用するには、以下を実行する必要があります。

-

cert-managerと の両方をインストールするaws-privateca-issuer -

から TLS プライベート証明書を使用してコントローラーをプロビジョニングします AWS Private CA。

ロードバランサーとイングレスコントローラー間の通信は暗号化され、データは暗号化されずにクラスターのリソースに渡されます。

-

-

ポッドでの終了

各ポッドは、ストレージとネットワークリソースを共有する 1 つ以上のコンテナのグループです。

cert-managerと の両方をインストールaws-privateca-issuerし、プライベート CA を使用してクラスターをプロビジョニングする場合、Kubernetes は必要に応じて署名付き TLS プライベート証明書をポッドにインストールできます。ポッドで終了する TLS 接続は、デフォルトではクラスター内の他のポッドでは使用できません。 -

ポッド間の安全な通信。

証明書を使用して複数のポッドをプロビジョニングして、相互に通信できます。以下のシナリオが考えられます。

-

Kubernetes を使用してプロビジョニングすると、自己署名証明書が生成されます。これにより、ポッド間の通信は保護されますが、自己署名証明書は HIPAA または FIPS 要件を満たしていません。

-

によって署名された証明書を使用したプロビジョニング AWS Private CA。これには、

cert-managerと の両方をインストールする必要がありますaws-privateca-issuer。その後、Kubernetes は必要に応じて署名付き mTLS 証明書をポッドにインストールできます。

-