プライベートネットワーク経由のレプリケーションのみ

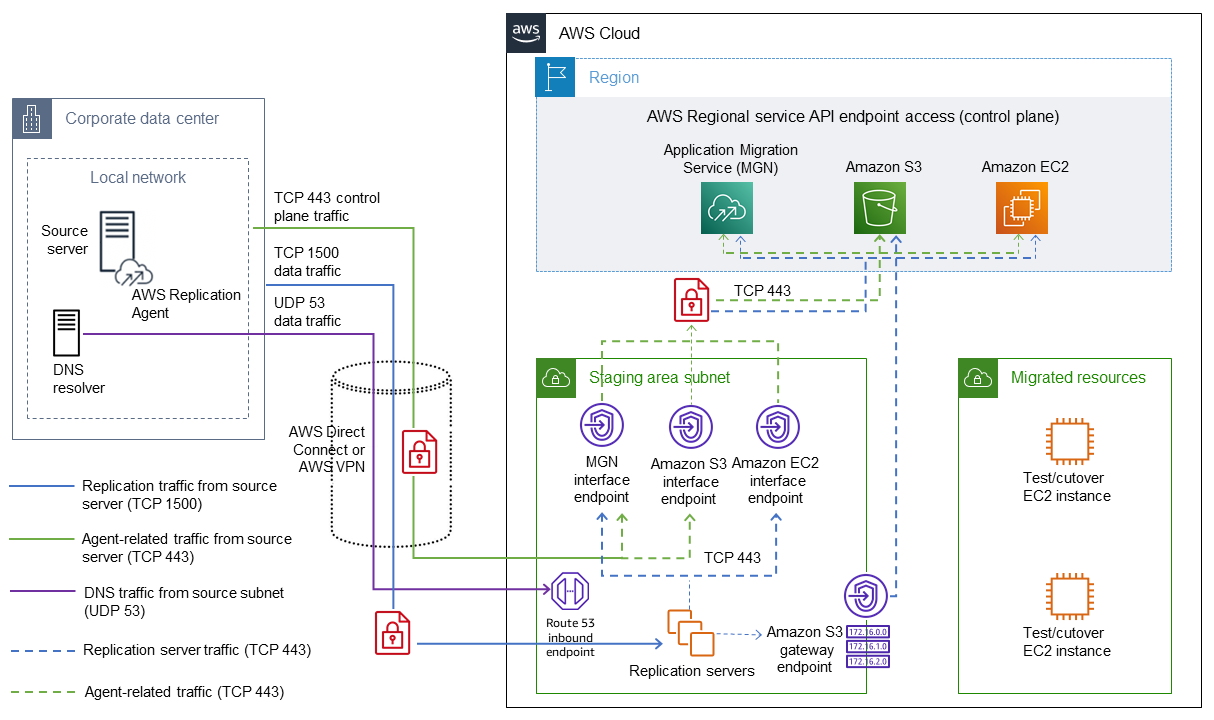

次の図は、すべてのトラフィックがソース環境と AWS の間のプライベートチャネル (Site-to-Site VPN または Direct Connect) を通過する、最も制限の厳しいシナリオのアーキテクチャを示しています。

このアーキテクチャの主なコンポーネントは次のとおりです。

-

企業データセンターのソース環境 (左側)。これは移行元の環境です。

-

プライベートな仮想プライベートクラウド (VPC) とサブネット (中央) を使用した AWS でのステージング環境。これは、Application Migration Service がレプリケーション関連のリソースを作成するために使用する環境です。これらのリソースには、レプリケーションサーバー、変換サーバー、および関連する Amazon Elastic Block Store (Amazon EBS) ボリュームとその Amazon Simple Storage Service (Amazon S3) スナップショットが含まれる場合があります。

-

ソース環境からステージング VPC およびサブネット (複数可) への VPN 接続。次の 3 種類のトラフィックを処理します。

-

API 通信用の HTTPS/TCP ポート 443

-

データ転送用の TCP ポート 1500

-

UDP ポート 53 経由のドメインネームシステム (DNS) トラフィック

-

-

AWS のターゲット環境 (右側)。これは、完全に分離された VPC でも、ステージング環境のサブネットでもかまいません (注: ステージング環境サブネットからターゲットサブネットへのネットワーク接続は必要ありません)。

-

ステージング環境で作成された Application Migration Service、Amazon Elastic Compute Cloud (Amazon EC2)、Amazon S3 用の Amazon VPC インターフェイスエンドポイント、およびステージングサブネットからアクセスできる Amazon S3 VPC ゲートウェイエンドポイント。

-

最後に、ステージングサブネットの DNS リゾルバーインバウンドエンドポイント。これは、ソースシステムが VPC エンドポイントの完全修飾ドメイン名 (FQDN) をプライベート IP に解決するために必要です。