翻訳は機械翻訳により提供されています。提供された翻訳内容と英語版の間で齟齬、不一致または矛盾がある場合、英語版が優先します。

サービスリンクのプライベート接続オプション

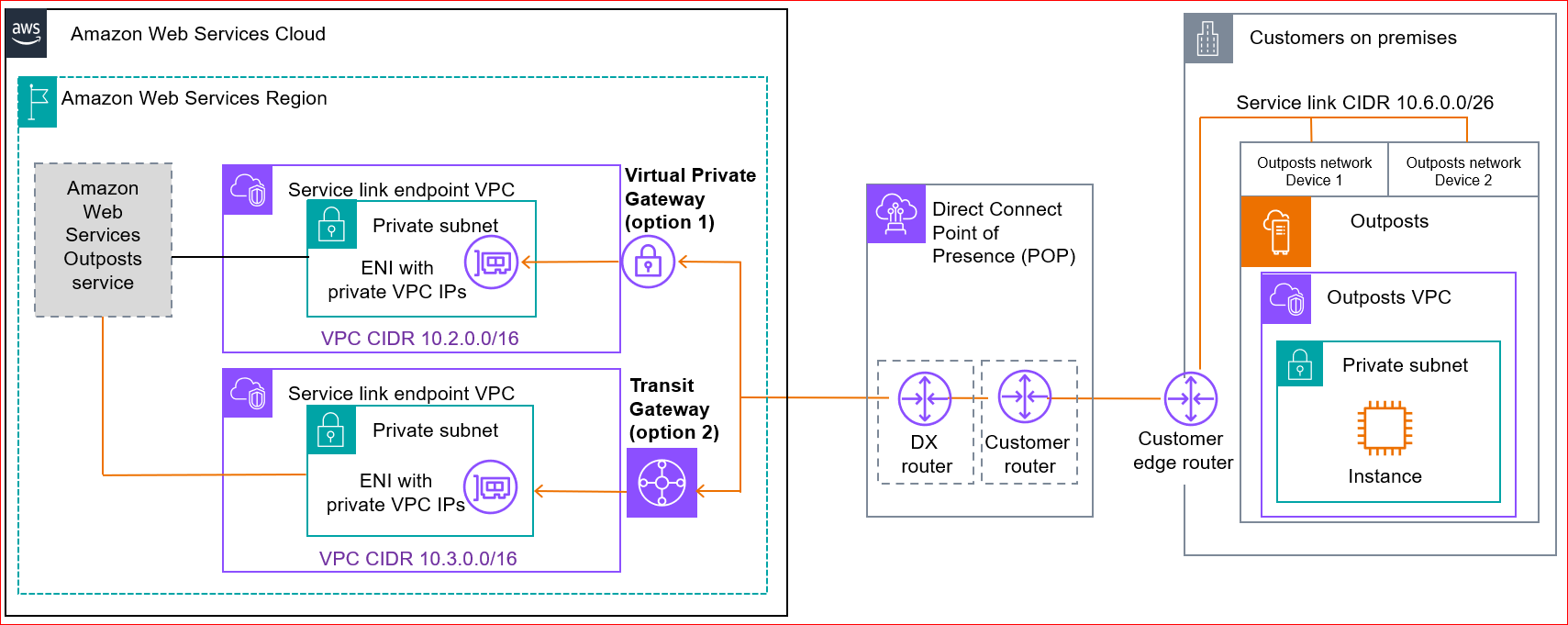

Outposts とホーム AWS リージョン間のトラフィックのプライベート接続を使用してサービスリンクを設定できます。 Direct Connect プライベート VIF またはトランジット VIFs を使用できます。

AWS Outposts コンソールで Outpost を作成するときに、プライベート接続オプションを選択します。手順については、「Outpost の作成」を参照してください。

プライベート接続オプションを選択すると、指定した VPC とサブネットを使用して、Outpost のインストール後にサービスリンク VPN 接続が確立されます。これにより、VPC を介したプライベート接続が可能になり、パブリックインターネットへの露出が最小限に抑えられます。

次の図は、Outposts と AWS リージョン間のサービスリンク VPN プライベート接続を確立するための両方のオプションを示しています。

前提条件

Outpost にプライベート接続を設定するには、次の前提条件を満たす必要があります。

-

ユーザーまたはロールがサービスにリンクされたロールをプライベート接続で作成できるようにするには、IAM エンティティ (ユーザーまたはロール) のアクセス許可を設定する必要があります。IAM エンティティには、以下のアクションにアクセスする権限が必要です。

-

iam:CreateServiceLinkedRolearn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts*での -

iam:PutRolePolicyarn:aws:iam::*:role/aws-service-role/outposts.amazonaws.com/AWSServiceRoleForOutposts*での -

ec2:DescribeVpcs -

ec2:DescribeSubnets

詳細については、AWS Identity and Access ManagementAWS Outposts「」を参照してください。

-

-

Outpost と同じ AWS アカウントとアベイラビリティーゾーンで、10.1.0.0/16 と競合しないサブネット /25 以上との Outpost プライベート接続のみを目的として VPC を作成します。たとえば、10.3.0.0/16 を使用できます。

重要

Outposts への接続が維持されるため、この VPC を削除しないでください。

-

セキュリティコントロールポリシー (SCP) を使用して、この VPC が削除されないように保護します。

次のサンプル SCP は、以下を削除できないようにします。

サブネットにタグ付けされた Outposts Anchor サブネット

VPC タグ付き Outposts Anchor VPC

タグ付けされたルートテーブル Outposts Anchor ルートテーブル

Transit Gateway タグ付き Outposts Transit Gateway

Virtual Private Gateway タグ付き Outposts Virtual Private Gateway

トランジットゲートウェイルートテーブルタグ Outposts Transit Gateway ルートテーブル

Outposts Anchor ENI タグを持つ ENI

-

UDP 443 のインバウンドおよびアウトバウンド方向のトラフィックを許可するようにサブネットセキュリティグループを設定します。

-

サブネット CIDR をオンプレミスネットワークにアドバタイズします。これを行う AWS Direct Connect には、 を使用します。詳細については、「Direct Connect ユーザーガイド」の「Direct Connect 仮想インターフェイス」と「Direct Connect ゲートウェイの操作」を参照してください。

注記

Outpost が保留中ステータスのときにプライベート接続オプションを選択するには、コンソールから AWS Outposts Outposts を選択し、Outposts を選択します。アクションを選択し、プライベート接続を追加を選択し、表示される手順に従います。

Outpost のプライベート接続オプションを選択すると、 は アカウントにサービスにリンクされたロール AWS Outposts を自動的に作成し、ユーザーに代わって次のタスクを完了できるようにします。

-

指定したサブネットと VPC にネットワークインターフェイスを作成し、ネットワークインターフェイスのセキュリティグループを作成します。

-

アカウント内の AWS Outposts サービスリンクエンドポイントインスタンスにネットワークインターフェイスをアタッチするアクセス許可をサービスに付与します。

-

アカウントからサービス リンク エンドポイント インスタンスにネットワーク インターフェイスを接続します。

重要

Outpost をインストールしたら、Outpost からサブネット内のプライベート IP への接続を確認します。

オプション 1. プライベート VIFs を介した Direct Connect プライベート接続

AWS Direct Connect 接続、プライベート仮想インターフェイス、仮想プライベートゲートウェイを作成して、オンプレミスの Outpost が VPC にアクセスできるようにします。

詳細については、 Direct Connect ユーザーガイドの以下のセクションを参照してください。

AWS Direct Connect 接続が VPC とは異なる AWS アカウントにある場合は、Direct Connect 「 ユーザーガイド」の「アカウント間の仮想プライベートゲートウェイの関連付け」を参照してください。

オプション 2. トランジット VIFs を介した Direct Connect プライベート接続

AWS Direct Connect 接続、トランジット仮想インターフェイス、トランジットゲートウェイを作成して、オンプレミスの Outpost が VPC にアクセスできるようにします。

詳細については、 Direct Connect ユーザーガイドの以下のセクションを参照してください。